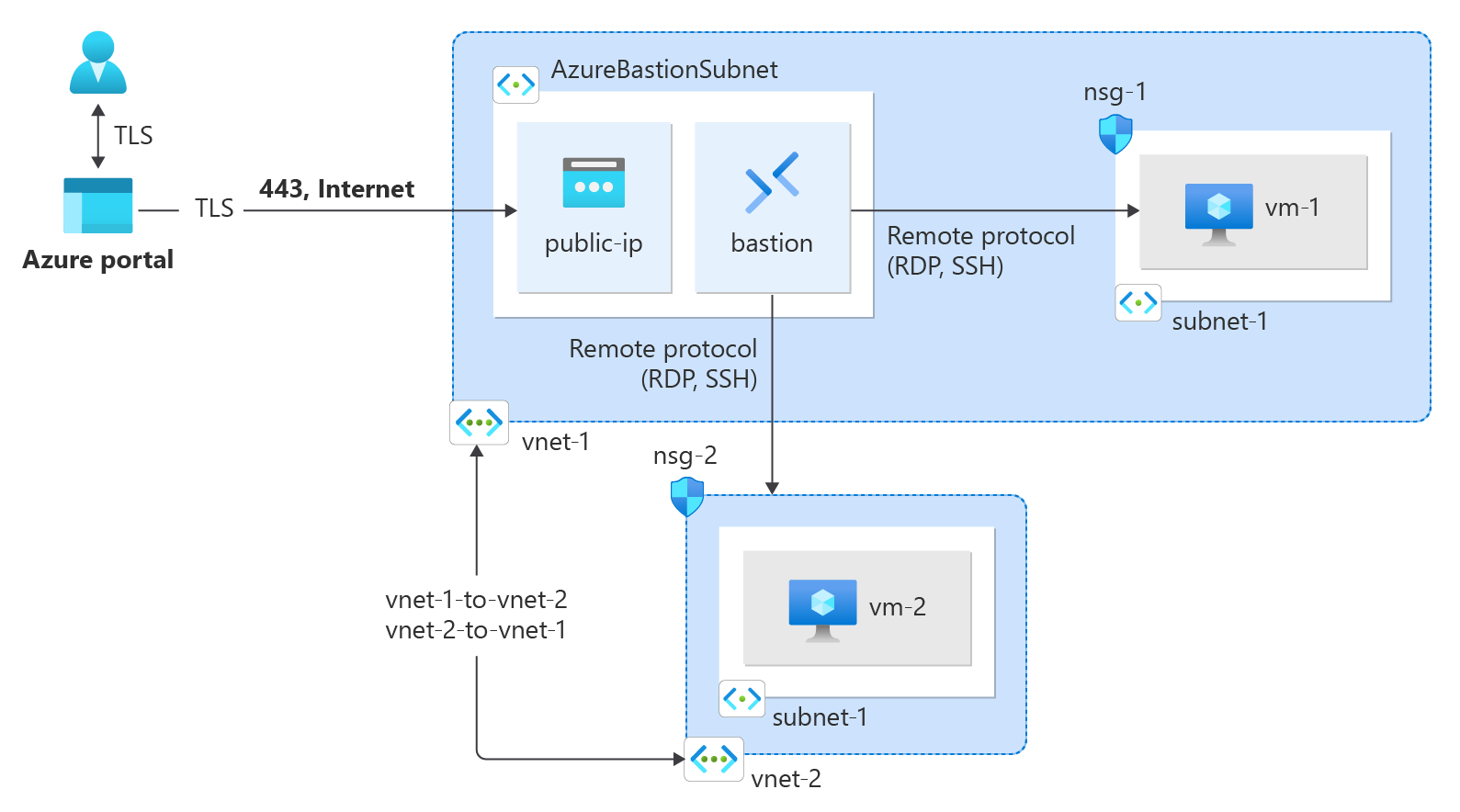

Tutorial: Conectar redes virtuais ao emparelhamento de rede virtual

Você pode conectar redes virtuais entre si ao emparelhamento de rede virtual. Essas redes virtuais podem estar na mesma região ou em regiões diferentes (também conhecido como emparelhamento de rede virtual global). Depois que as redes virtuais são emparelhadas, os recursos em ambas as redes virtuais podem se comunicar entre si por uma conexão de baixa latência e alta largura de banda usando a rede de backbone da Microsoft.

Neste tutorial, você aprenderá a:

- Criar redes virtuais

- Conectar duas redes virtuais a um emparelhamento de rede virtual

- Implementar uma VM (máquina virtual) em cada rede virtual

- Comunicação entre VMs

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Você pode criar uma conta gratuitamente.

Criar uma rede virtual e um host do Azure Bastion

O seguinte procedimento cria uma rede virtual com uma sub-rede de recurso, uma sub-rede do Azure Bastion e um host do Bastion:

No portal do Azure, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Informações Básicas em Criar rede virtual, insira ou selecione as seguintes informações:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione Criar novo.

Insira test-rg para o nome.

Selecione

.Detalhes da instância Nome Insira vnet-1. Região Selecione Leste dos EUA 2.

Selecione Avançar para prosseguir para a guia Segurança.

Na seção Azure Bastion, selecione Habilitar o Azure Bastion.

O Bastion usa seu navegador para se conectar às VMs em sua rede virtual por meio do Secure Shell (SSH) ou do Protocolo de Área de Trabalho Remota (RDP) usando os respectivos endereços IP privados. As VMs não precisam de endereços IP públicos, software cliente ou configuração especial. Para obter mais informações, confira O que é o Azure Bastion?.

Observação

Os preços por hora começam a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para saber mais, confira Preços e SKUs. Se estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos que você exclua esse recurso após terminar de usá-lo.

Em Azure Bastion, digite ou selecione as seguintes informações:

Configuração Valor Nome do host do Azure Bastion Insira bastion. Endereço IP público do Azure Bastion Selecione Criar um endereço IP público.

Insira public-ip-bastion em Nome.

Selecione

.

Selecione Avançar para prosseguir para a guia Endereços IP.

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão.

Em Editar sub-rede, insira ou selecione as seguintes informações:

Configuração Valor Finalidade da sub-rede Mantenha o padrão como Padrão. Nome Insira sub-rede-1. IPv4 Intervalo de endereços IPv4 Mantenha o padrão de 10.0.0.0/16. Endereço inicial Deixe o padrão de 10.0.0.0. Tamanho Deixe o padrão de /24 (256 endereços). Selecione Salvar.

Selecione Examinar + criar na parte inferior da página. Quando a validação for aprovada na validação, selecione Criar.

Repita as etapas anteriores para criar uma segunda rede virtual com os seguintes valores:

Observação

A segunda rede virtual pode estar na mesma região que a primeira rede virtual ou em uma região diferente. Você pode ignorar a guia Segurança e a implantação do Bastion para a segunda rede virtual. Após o par de rede, você pode se conectar a ambas as máquinas virtuais com a mesma implantação do Bastion.

| Configuração | Valor |

|---|---|

| Nome | vnet-2 |

| Espaço de endereço | 10.1.0.0/16 |

| Grupo de recursos | test-rg |

| Nome da sub-rede | subnet-1 |

| Intervalo de endereços da sub-rede | 10.1.0.0/24 |

Criar par de rede virtual

Use as etapas a seguir para criar um par de rede bidirecional entre vnet1 e vnet2.

Na caixa de pesquisa na parte superior do portal, insira Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione vnet-1.

Em Configurações, selecione Emparelhamentos.

Selecione + Adicionar.

Insira ou selecione as seguintes informações em Adicionar emparelhamento:

Configuração Valor Resumo da rede virtual remota Nome do link de emparelhamento Insira vnet-2-to-vnet-1. Modelo de implantação de rede virtual Mantenha o padrão do Resource Manager. Subscription Selecione sua assinatura. Rede virtual Selecione vnet-2. Configurações do emparelhamento da rede virtual remota Permitir que a "vnet-2" acesse a "vnet-1" Deixe o padrão marcado. Permitir que a "vnet-2" receba o tráfego encaminhado da "vnet-1". Selecione a caixa de seleção. Permitir que o servidor de gateway ou de rota em 'vnet-2' encaminhe o tráfego para 'vnet-1' Deixe o padrão desmarcado. Habilitar a "vnet-2" para utilizar o gateway remoto ou servidor de rota da "vnet-1" Deixe o padrão desmarcado. Resumo de emparelhamento da rede virtual local Nome do link de emparelhamento Insira vnet-1-to-vnet-2. Configurações de emparelhamento da rede virtual local Permitir que a "vnet-1" acesse a "vnet-2" Deixe o padrão marcado. Permitir que a "vnet-1" receba o tráfego encaminhado da "vnet-2". Selecione a caixa de seleção. Permitir que o servidor de gateway ou de rota em "vnet-1" encaminhe o tráfego para "vnet-2" Deixe o padrão desmarcado. Habilitar que a "vnet-1" utilize o gateway remoto ou o servidor de rota da "vnet-2" Deixe o padrão desmarcado.

Selecione Adicionar.

Criar máquinas virtuais

Teste a comunicação entre as máquinas virtuais criando uma máquina virtual em cada rede virtual. As máquinas virtuais podem se comunicar entre si pelo emparelhamento de rede virtual.

Criar máquina virtual de teste

O procedimento a seguir cria uma máquina virtual de teste (VM) chamada vm-1 na rede virtual.

No portal, pesquise e selecione Máquinas virtuais.

Em Máquinas virtuais, selecione + Criar e, em seguida, Máquina virtual do Azure.

Na guia Informações Básicas em Criar uma máquina virtual, insira ou selecione as informações a seguir:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome da máquina virtual Insira vm-1. Região Selecione Leste dos EUA 2. Opções de disponibilidade Selecione Nenhuma redundância de infraestrutura necessária. Tipo de segurança Deixe o padrão de Standard. Imagem Selecione Ubuntu Server 22.04 LTS - x64 Gen2. Arquitetura de VMs; Mantenha o padrão x64. Tamanho Selecione um tamanho. Conta de administrador Tipo de autenticação Selecione Senha. Nome de Usuário insira azureuser. Senha Digite uma senha. Confirmar senha Digitar novamente a senha. Regras de porta de entrada Porta de entrada públicas Selecione Nenhum. Selecione a guia Rede na parte superior da página.

Insira ou selecione as seguintes informações na guia Rede:

Configuração Valor Interface de rede Rede virtual Selecione vnet-1. Sub-rede Selecione sub-rede-1 (10.0.0.0/24). IP público Selecione Nenhum. Grupo de segurança de rede da NIC Selecione Avançado. Configurar um grupo de segurança de rede Selecione Criar novo.

Insira nsg-1 no nome.

Deixe os demais valores como padrão e selecione OK.Deixe o restante das configurações nos padrões e selecione Revisar + criar.

Examine as configurações e selecione Criar.

Observação

Máquinas virtuais em uma rede virtual com um bastion host não precisam de endereços IP públicos. O Bastion fornece o IP público e as VMs usam IPs privados para se comunicar dentro da rede. Você pode remover os IPs públicos de qualquer VM em redes virtuais hospedadas no bastion. Para obter mais informações, confira dissociar um endereço IP público de uma VM do Azure.

Observação

O Azure fornece um IP de acesso de saída padrão para VMs que não receberam um endereço IP público ou que estão no pool de back-end de um balanceador de carga do Azure básico interno. O mecanismo de IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desabilitado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso da Gateway da NAT do Azure é atribuído à sub-rede da VM.

As VMs criadas por conjuntos de dimensionamento de máquinas virtuais no modo de orquestração flexível não têm acesso de saída padrão.

Para mais informações sobre conexões de saída no Azure, confira Acesso de saída padrão no Azure e Usar SNAT (conversão de endereços de rede de origem) para conexões de saída.

Repita as etapas anteriores para criar uma segunda máquina virtual na segunda rede virtual com os seguintes valores:

| Configuração | Valor |

|---|---|

| Nome da máquina virtual | vm-2 |

| Region | Leste dos EUA 2 ou a mesma região da vnet-2. |

| Rede virtual | Selecione vnet-2. |

| Sub-rede | Selecione subnet-1 (10.1.0.0/24). |

| IP público | Nenhum |

| Nome do grupo de segurança de rede | nsg-2 |

Aguarde até que as máquinas virtuais sejam criadas antes de continuar com as próximas etapas.

Conectar-se a uma máquina virtual

Use ping para testar a comunicação entre as máquinas virtuais. Entre no portal do Azure para concluir as etapas a seguir.

No portal, pesquise e selecione Máquinas virtuais.

Na página Máquinas virtuais, selecione vm-1.

Na Visão geral da vm-1, selecione Conectar.

Na página Conectar-se à máquina virtual, selecione a guia Bastion.

Selecione Usar Bastion.

Digite o nome de usuário e a senha que você criou quando criou a VM e selecione Conectar.

Comunicação entre VMs

No prompt do Bash para vm-1, insira

ping -c 4 10.1.0.4.Você recebe uma resposta semelhante à seguinte mensagem:

azureuser@vm-1:~$ ping -c 4 10.1.0.4 PING 10.1.0.4 (10.1.0.4) 56(84) bytes of data. 64 bytes from 10.1.0.4: icmp_seq=1 ttl=64 time=2.29 ms 64 bytes from 10.1.0.4: icmp_seq=2 ttl=64 time=1.06 ms 64 bytes from 10.1.0.4: icmp_seq=3 ttl=64 time=1.30 ms 64 bytes from 10.1.0.4: icmp_seq=4 ttl=64 time=0.998 ms --- 10.1.0.4 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 0.998/1.411/2.292/0.520 msFeche a conexão do Bastion para vm-1.

Repita as etapas em Conectar-se a uma máquina virtual para se conectar à vm-2.

No prompt do Bash para vm-2, insira

ping -c 4 10.0.0.4.Você recebe uma resposta semelhante à seguinte mensagem:

azureuser@vm-2:~$ ping -c 4 10.0.0.4 PING 10.0.0.4 (10.0.0.4) 56(84) bytes of data. 64 bytes from 10.0.0.4: icmp_seq=1 ttl=64 time=1.81 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=64 time=3.35 ms 64 bytes from 10.0.0.4: icmp_seq=3 ttl=64 time=0.811 ms 64 bytes from 10.0.0.4: icmp_seq=4 ttl=64 time=1.28 msFeche a conexão do Bastion com a vm-2.

Quando terminar de usar os recursos que criou, você poderá excluir o grupo de recursos e todos os seus recursos.

No portal do Azure, procure por Grupos de recursos e selecione essa opção.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos .

Insira test-rg em Inserir o nome do grupo de recursos para confirmar a exclusão e, em seguida, selecione Excluir.

Próximas etapas

Neste tutorial, você:

Criado o emparelhamento de rede virtual entre duas redes virtuais.

Foi testada a comunicação entre duas máquinas virtuais através do emparelhamento de rede virtual com

ping.

Para saiba mais sobre um emparelhamento de rede virtual: