Impor a autenticação multifator do Microsoft Entra à Área de Trabalho Virtual do Azure usando o Acesso Condicional

Importante

Se você estiver acessando esta página pela documentação da Área de Trabalho Virtual do Azure (clássica), retorne à documentação da Área de Trabalho Virtual do Azure (clássica) quando terminar.

Os usuários podem entrar na Área de Trabalho Virtual do Azure de qualquer lugar usando dispositivos e clientes diferentes. No entanto, existem certas medidas que você deve tomar para ajudar a manter seu ambiente e seus usuários seguros. O uso da MFA (autenticação multifator) do Microsoft Entra com a Área de Trabalho Virtual do Azure solicita aos usuários durante o processo de entrada uma forma adicional de identificação, além do nome de usuário e da senha. É possível impor a MFA para a Área de Trabalho Virtual do Azure usando o acesso condicional e também configurar se ele se aplica ao cliente Web, aos aplicativos móveis, aos clientes da área de trabalho ou a todos os clientes.

Quando um usuário se conecta a uma sessão remota, ele precisa se autenticar no serviço de Área de Trabalho Virtual do Azure e no host da sessão. Se a MFA estiver habilitada, ela será usada ao se conectar ao serviço de Área de Trabalho Virtual do Azure e o usuário será solicitado a fornecer sua conta de usuário e uma segunda forma de autenticação, da mesma forma que acessar outros serviços. Quando um usuário inicia uma sessão remota, um nome de usuário e senha são necessários para um host de sessão, mas o processo será integrado para o usuário se o logon único (SSO) estiver habilitado. Para mais informações, consulte Método de autenticação.

A frequência com que um usuário é solicitado a autenticar-se novamente depende da Configuração de tempo de vida da sessão do Microsoft Entra. Por exemplo, se estiver registrado no Microsoft Entra ID, o dispositivo cliente do Windows receberá um Token de Atualização Primário (PRT) para usar o logon único (SSO) nos diversos aplicativos. Depois de emitido, um PRT é válido por 14 dias, mas será renovado continuamente desde que o usuário use o dispositivo ativamente.

Embora seja conveniente lembrar as credenciais, isso também pode tornar as implantações para cenários empresariais que usam dispositivos pessoais menos seguras. Para proteger seus usuários, faça com que o computador cliente continue solicitando credenciais de autenticação multifator do Microsoft Entra com mais frequência. Você pode usar o Acesso Condicional para configurar esse comportamento.

Saiba como implementar a MFA para a Área de Trabalho Virtual do Azure e, opcionalmente, configurar a frequência de login nas sessões seguintes.

Pré-requisitos

Para começar, você precisará do seguinte:

- Atribua aos usuários uma licença que inclui o Microsoft Entra ID P1 ou P2.

- Um grupo Microsoft Entra com seus usuários da Área de Trabalho Virtual do Azure atribuídos como membros do grupo.

- Habilitar autenticação multifator Microsoft Entra.

Criar uma política de Acesso Condicional

Veja como criar uma política de acesso condicional que requer autenticação multifator ao se conectar à Área de Trabalho Virtual do Azure:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegar para Proteção> de acesso condicional de >Políticas.

Selecione Nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Em Atribuições>Usuários, selecione 0 usuários e grupos selecionados.

Na guia Incluir, selecione Selecionar usuários e grupos marque Usuários e grupos e, em seguida, em Selecionar, selecione 0 usuários e grupos selecionados.

No novo painel que é aberto, pesquise e escolha o grupo que contém os usuários da Área de Trabalho Virtual do Azure como membros do grupo e selecione Selecionar.

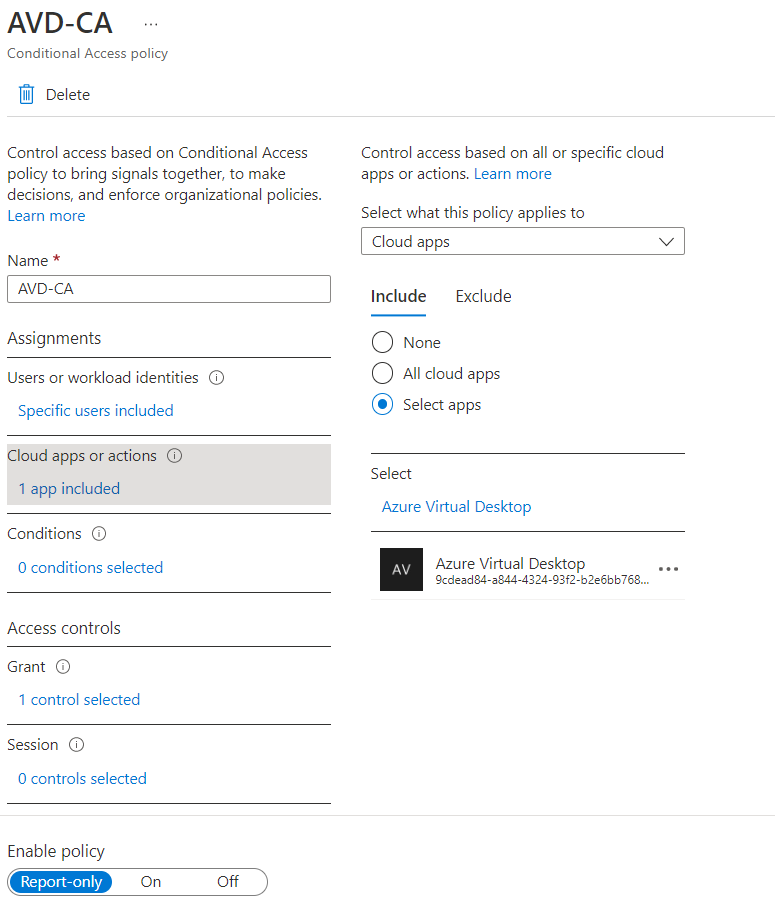

Em Atribuições>Recursos de destino, selecione Nenhum recurso de destino selecionado.

Para a lista suspensa Selecione ao que essa política se aplica, mantenha o valor padrão Recursos (anteriormente aplicativos de nuvem). Na guia Incluir, selecione Selecionar recursos e, em Selecionar, selecione Nenhum.

No novo painel que se abre, procure e selecione os aplicativos necessários com base nos recursos que você está tentando proteger. Selecione a guia relevante ao seu cenário. Ao pesquisar um nome de aplicativo no Azure, use os termos de pesquisa que começam com o nome do aplicativo em ordem em vez de palavras-chave que o nome do aplicativo contém fora de ordem. Por exemplo, quando quiser utilizar o Área de Trabalho Virtual do Azure, terá de introduzir “Azure Virtual”, por essa ordem. Se você digitar apenas "virtual", a pesquisa não retornará o aplicativo desejado.

Para a Área de Trabalho Virtual do Azure (baseado no Azure Resource Manager), pode configurar o MFA nessas diferentes aplicações:

Área de Trabalho Virtual do Azure (ID do aplicativo

9cdead84-a844-4324-93f2-b2e6bb768d07), que se aplica quando o usuário assina a Área de Trabalho Virtual do Azure, autentica no Gateway de Área de Trabalho Virtual do Azure durante uma conexão e quando as informações de diagnóstico são enviadas ao serviço a partir do dispositivo local do usuário.Dica

O nome do aplicativo antes estava na Área de Trabalho Virtual do Windows. Se você registrou o provedor de recursos Microsoft.DesktopVirtualization antes de o nome de exibição ter sido alterado, o aplicativo se chamará Área de Trabalho Virtual do Windows, com a mesma ID de aplicativo da Área de Trabalho Virtual do Azure.

Área de Trabalho Remota da Microsoft (ID do aplicativo

a4a365df-50f1-4397-bc59-1a1564b8bb9c) and Logon na Nuvem do Windows (ID do aplicativo270efc09-cd0d-444b-a71f-39af4910ec45). Eles se aplicam quando o usuário se autentica no host da sessão quando o logon único está habilitado. Recomendamos que você equipare as políticas de acesso condicional entre esses aplicativos e o aplicativo da Área de Trabalho Virtual do Azure, exceto para a frequência de login.Importante

Os clientes usados para acessar a Área de Trabalho Virtual do Azure usam o aplicativo Área de Trabalho Remota da Microsoft Entra ID para se autenticar no host da sessão hoje. Uma próxima alteração fará a transição da autenticação para o aplicativo Windows Cloud Login Entra ID. Para garantir uma transição suave, você precisa adicionar ambos os aplicativos Entra ID às suas políticas de CA.

Não selecione o aplicativo chamado Provedor do Azure Resource Manager da Área de Trabalho Virtual do Azure (ID do aplicativo

50e95039-b200-4007-bc97-8d5790743a63). Esse aplicativo é usado somente para recuperar o feed do usuário e não deve ter autenticação multifator.

Após selecionar seus aplicativos, selecione Selecionar.

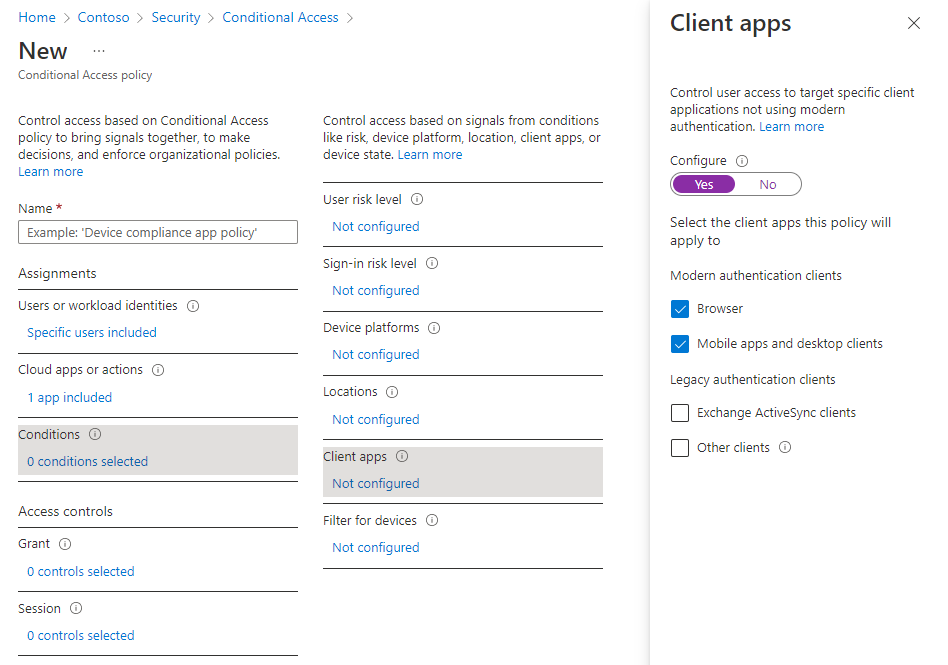

Em Atribuições>Condições, selecione 0 condições selecionar.

Em Aplicativos cliente, selecione Não configurado.

No novo painel que se abre, para Configurar, selecione Sim.

Selecione os aplicativos cliente aos quais essa política irá se aplicar:

- Selecione Navegador para que a política se aplique ao cliente Web.

- Selecione Aplicativos móveis e clientes de área de trabalho para aplicar a política a outros clientes.

- Marque as duas caixas de seleção para aplicar a política a todos os clientes.

- Desmarque valores para clientes de autenticação herdados.

Após selecionar os aplicativos cliente aos quais essa política irá se aplicar, selecione Concluído.

Em Controles de acesso>Concessões, selecione 0 controles selecionados.

No novo painel que é aberto, selecione Conceder acesso.

Marque Exigir autenticação multifator e selecione Selecionar.

Na parte inferior da página, defina Habilitar política como Ativado e selecione Criar.

Observação

Quando você usa o cliente Web para entrar na Área de Trabalho Virtual do Azure por meio do navegador, o log lista a ID do Aplicativo cliente como a85cf173-4192-42f8-81fa-777a763e6e2c (cliente da Área de Trabalho Virtual do Azure). Isso porque o aplicativo cliente está vinculado internamente à ID do aplicativo de servidor em que a política de acesso condicional foi definida.

Dica

Alguns usuários poderão visualizar um prompt intitulado Permanecer conectado a todos os seus aplicativos, se o dispositivo do Windows que eles estão usando ainda não estiver registrado no Microsoft Entra ID. Se eles desmarcarem Permitir que minha organização gerencie meu dispositivo e selecionarem Não, somente neste aplicativo, eles poderão ser solicitados a autenticar com mais frequência.

Configurar a frequência de entrada

As políticas de frequência de entrada permitem que você configure a frequência com que os usuários são obrigados a entrar ao acessar recursos baseados no Microsoft Entra. Isso poderá ajudar a proteger seu ambiente e é especialmente importante para dispositivos pessoais em que o sistema operacional local poderá não requerer a MFA ou não ser bloqueado automaticamente após um período de inatividade. Os usuários são solicitados a autenticar somente quando um novo token de acesso é solicitado do Microsoft Entra ID ao acessar um recurso.

As políticas de frequência de login resultam em um comportamento diferente com base no aplicativo do Microsoft Entra selecionado:

| Nome do aplicativo | ID do Aplicativo | Comportamento |

|---|---|---|

| Área de Trabalho Virtual do Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Implementa a reautenticação quando um usuário faz uma assinatura da Área de Trabalho Virtual do Azure, atualiza a respectiva lista de recursos manualmente e se autentica no Gateway da Área de Trabalho Virtual do Azure durante uma conexão. Após o término do período de reautenticação, a atualização do feed e o upload de diagnósticos em segundo plano falham silenciosamente até que um usuário execute seu próximo login interativo no Microsoft Entra. |

| Área de Trabalho Remota da Microsoft Login na Nuvem do Windows |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Implementa a reautenticação quando um usuário faz login em um host de sessão e o logon único está habilitado. Ambos os aplicativos devem ser configurados juntos, já que os clientes da Área de Trabalho Virtual do Azure irão migrar em breve do aplicativo da Área de Trabalho Remota da Microsoft para o aplicativo de Login na Nuvem do Windows para se autenticar no host da sessão. |

Para configurar o período de tempo após o qual um usuário será solicitado a fazer login novamente:

- Abra a política que você criou anteriormente.

- Em Controles de acesso>Sessão, selecione 0 controles selecionados.

- No painel Sessão, selecione Frequência de entrada.

- Selecione Reautenticação periódica ou Todas as vezes.

- Se selecionar Reautenticação periódica, defina o valor para o período de tempo após o qual um usuário será solicitado a fazer login novamente ao executar uma ação que exija um novo token de acesso e selecione Selecionar. Por exemplo, definir o valor como 1 e a unidade como Horas irá requerer a autenticação multifator se uma conexão for iniciada mais de uma hora após a autenticação de usuário anterior.

- A opção Todas as vezes está disponível no momento em versão prévia e só tem suporte quando aplicada aos aplicativos Área de Trabalho Remota da Microsoft e Login na Nuvem do Windows quando o logon único estiver habilitado para o seu pool de hosts. Se você selecionar Sempre, os usuários serão solicitados a se autenticar novamente ao iniciar uma nova conexão após um período de 5 a 10 minutos desde a última autenticação.

- Na parte inferior da página, selecione Salvar.

Observação

- A reautenticação só irá acontecer quando um usuário precisar se autenticar em um recurso e um novo token de acesso é necessário. Após uma conexão ser estabelecida, os usuários não são solicitados nem mesmo se a conexão durar mais do que a frequência de login configurada.

- Os usuários deverão se autenticar novamente se houver uma interrupção de rede que force o restabelecimento de uma sessão após a frequência de login que você configurou. Isso poderá acarretar solicitações de autenticação mais frequentes em redes instáveis.

Hosts de sessão de VMs ingressados no Microsoft Entra

Para que as conexões tenham sucesso, você deve desabilitar o método de login de autenticação multifator herdado por usuário. Se não quiser restringir o login aos métodos de autenticação fortes como o Windows Hello para Empresas, você também precisará excluir o aplicativo de login de VMs do Azure para Windows da sua política de Acesso Condicional.