Atribuir permissões de nível de compartilhamento aos compartilhamentos de arquivos do Azure

Depois de habilitar uma origem do AD (Active Directory) para sua conta de armazenamento, você deve configurar permissões em nível de compartilhamento para obter acesso ao seu compartilhamento de arquivo. Há duas maneiras de atribuir permissões em nível de compartilhamento. Você pode atribuí-los a usuários/grupos de usuários específicos do Microsoft Entra e a todas as identidades autenticadas como uma permissão de nível de compartilhamento padrão.

Importante

O controle administrativo completo de um compartilhamento de arquivo, incluindo a capacidade de assumir a propriedade de um arquivo, requer o uso da chave de conta de armazenamento. Não há suporte para controle administrativo completo com autenticação baseada em identidade.

Aplica-se a

| Tipo de compartilhamento de arquivos | SMB | NFS |

|---|---|---|

| Compartilhamentos de arquivos padrão (GPv2), LRS/ZRS | ||

| Compartilhamentos de arquivos padrão (GPv2), GRS/GZRS | ||

| Compartilhamento de arquivos premium (FileStorage), LRS/ZRS |

Escolher como atribuir as permissões de nível de compartilhamento

As permissões de nível de compartilhamento em compartilhamentos de arquivos do Azure são configuradas para usuários, grupos ou entidades de serviço do Microsoft Entra, enquanto permissões de nível de arquivo e de diretório são impostas usando ACLs (listas de controle de acesso) do Windows. Você precisa atribuir permissões de nível de compartilhamento à identidade do Microsoft Entra que representa o usuário, o grupo ou a entidade de serviço que deve ter acesso. Não há suporte para a autenticação e a autorização de identidades que só existem no Microsoft Entra ID, como MSIs (Identidades Gerenciadas pelo Azure).

A maioria dos usuários deve atribuir permissões de nível de compartilhamento a usuários ou grupos específicos do Microsoft Entra e, em seguida, usar ACLs do Windows para controle de acesso granular no nível do diretório e do arquivo. Essa é a configuração mais rígida e segura.

Há três cenários em que recomendamos usar uma permissão de nível de compartilhamento padrão para permitir acesso de leitor, colaborador, colaborador elevado, colaborador com privilégios ou leitor com privilégios a todas as identidades autenticadas:

- Se não for possível sincronizar seu AD DS local com o Microsoft Entra ID, use uma permissão de nível de compartilhamento padrão. A atribuição de uma permissão de nível de compartilhamento padrão permite que você ignore o requisito de sincronização, pois não é necessário especificar a permissão para identidades no Microsoft Entra ID. Em seguida, você pode usar ACLs do Windows para a imposição de permissão granular em seus arquivos e diretórios.

- As identidades que estão vinculadas a um AD, mas não estão sincronizando com o Microsoft Entra ID também podem aproveitar a permissão de nível de compartilhamento padrão. Isso pode incluir sMSA (contas de serviço gerenciado autônomas), gMSA (contas de serviço gerenciado de grupo) e contas de serviço de computador.

- O AD DS local que você está usando é sincronizado com um Microsoft Entra ID diferente do Microsoft Entra ID no qual o compartilhamento de arquivo é implantado.

- Isso é normal quando você está gerenciando ambientes de vários locatários. O uso da permissão de nível de compartilhamento padrão permite que você ignore o requisito de uma identidade híbrida do Microsoft Entra ID. Você ainda pode usar ACLs do Windows em seus arquivos e diretórios para a imposição de permissão granular.

- Mas é preferível impor a autenticação somente usando ACLs do Windows no nível de arquivo e diretório.

Funções RBAC do Azure para Arquivos do Azure

Existem cinco funções internas do RBAC (controle de acesso baseado em função) do Azure para Arquivos do Azure, algumas delas possibilitam a concessão de permissões no nível de compartilhamento para os usuários e grupos. Se você estiver usando o Gerenciador de Armazenamento do Microsoft Azure, também precisará da função Leitor e Acesso a Dados para ler/acessar o compartilhamento de arquivo do Azure.

Observação

Como as contas de computador não têm uma identidade no Microsoft Entra ID, você não pode configurar o RBAC do Azure para elas. No entanto, as contas de computador podem acessar um compartilhamento de arquivos usando uma permissão de nível de compartilhamento padrão.

| Função interna do RBAC do Azure | Descrição |

|---|---|

| Leitor de compartilhamento SMB de dados de arquivo de armazenamento | Permite acesso de leitura em arquivos e diretórios nos compartilhamentos de arquivos do Azure. Essa função é equivalente a uma ACL de compartilhamento de arquivo de leitura em servidores de arquivos do Windows. |

| Colaborador de compartilhamento SMB de dados de arquivo de armazenamento | Permite o acesso de leitura, gravação e exclusão em arquivos e diretórios nos compartilhamentos de arquivos do Azure. |

| Colaborador elevado de compartilhamento SMB de dados de arquivo de armazenamento | Permite ler, gravar, excluir e modificar ACLs em arquivos e diretórios nos compartilhamentos de arquivos do Azure. Essa função é equivalente a uma ACL de compartilhamento de arquivo de alteração em servidores de arquivos do Windows. |

| Colaborador Privilegiado de Dados de Arquivo de Armazenamento | Permite ler, gravar, excluir e modificar ACLs em compartilhamentos de arquivos do Azure substituindo as ACLs existentes. |

| Leitor Privilegiado de Dados de Arquivo de Armazenamento | Permite o acesso de leitura em compartilhamentos de arquivo do Azure substituindo ACLs existentes. |

Permissões de nível de compartilhamento para usuários ou grupos específicos do Microsoft Entra

Se você pretende usar um usuário ou um grupo específico do Microsoft Entra para acessar recursos de compartilhamento de arquivo do Azure, essa identidade precisa ser uma identidade híbrida existente tanto no AD DS local quanto no Microsoft Entra ID. Por exemplo, digamos que você tenha um usuário no AD que é user1@onprem.contoso.com e você sincronizou com o Microsoft Entra ID como user1@contoso.com usando o Microsoft Entra Connect Sync ou a sincronização de nuvem do Microsoft Entra Connect. Para que esse usuário acesse os Arquivos do Azure, você deve atribuir as permissões de nível de compartilhamento para user1@contoso.com. O mesmo conceito se aplica aos grupos e às entidades de serviço.

Importante

Atribua permissões declarando explicitamente ações e ações de dados em vez de usar um caractere curinga (*). Se uma definição de função personalizada de uma ação de dados contiver um caractere curinga, todas as identidades atribuídas a essa função receberão acesso a todas as ações de dados possíveis. Isso significa que todas essas identidades também receberão as novas ações de dados adicionadas à plataforma. O acesso e as permissões adicionais concedidos por meio de novas ações ou de ações de dados podem ser um comportamento indesejado para clientes que usam curinga.

Para que as permissões no nível de compartilhamento funcionem, você precisa:

- Se a sua origem do AD é o AD DS ou o Kerberos no Microsoft Entra, você precisa sincronizar os usuários e os grupos do AD local ao Microsoft Entra ID usando o aplicativo Microsoft Entra Connect Sync local ou a Sincronização na nuvem do Microsoft Entra Connect, um agente leve que pode ser instalado no Centro de Administração do Microsoft Entra.

- Adicionar grupos sincronizados do AD à função RBAC para que eles possam acessar sua conta de armazenamento.

Dica

Opcional: os clientes que desejam migrar permissões de nível de compartilhamento do servidor SMB para permissões RBAC podem usar o cmdlet do PowerShell Move-OnPremSharePermissionsToAzureFileShare para migrar permissões de diretório e de nível de arquivo de local para o Azure. Esse cmdlet avalia os grupos de um compartilhamento de arquivos local específico e grava os usuários e grupos apropriados no compartilhamento de arquivos do Azure usando as três funções RBAC. Você fornece as informações para o compartilhamento local e o compartilhamento de arquivos do Azure ao invocar o cmdlet.

Você pode usar o portal do Azure, o Azure PowerShell ou a CLI do Azure para atribuir funções internas à identidade do Microsoft Entra de um usuário a fim de conceder permissões de nível de compartilhamento.

Importante

São necessárias até três horas para que as permissões de nível de compartilhamento entrem em vigor após a conclusão. Aguarde até que as permissões sejam sincronizadas para se conectar com o compartilhamento de arquivo usando suas credenciais.

Para atribuir uma função do Azure a uma identidade do Microsoft Entra, no portal do Azure, siga essas etapas:

- No portal do Azure, acesse seu compartilhamento de arquivo ou crie um compartilhamento de arquivo SMB.

- Selecione Controle de Acesso (IAM) .

- Selecione Adicionar uma atribuição de função

- Na folha Adicionar atribuição de função, selecione a função interna apropriada na lista Função.

- Mantenha a configuração padrão de Atribuir acesso a como Usuário, grupo ou entidade de serviço do Microsoft Entra. Selecione a identidade de destino do Microsoft Entra pelo nome ou endereço de email. A identidade selecionada do Microsoft Entra deve ser híbrida e não pode ser somente de nuvem. Isso significa que a mesma identidade também é representada no AD DS.

- Selecione Salvar para concluir a operação de atribuição de função.

Permissões de nível de compartilhamento para todas as identidades autenticadas

Você pode adicionar uma permissão de nível de compartilhamento padrão em sua conta de armazenamento em vez de configurar permissões de nível de compartilhamento para usuários ou grupos do Microsoft Entra. Uma permissão de nível de compartilhamento padrão atribuída à sua conta de armazenamento se aplica a todos os compartilhamentos de arquivos contidos nela.

Quando você define uma permissão de nível de compartilhamento padrão, todos os usuários e grupos autenticados terão a mesma permissão. Os usuários ou grupos autenticados são identificados, pois a identidade pode ser autenticada no AD DS local ao qual a conta de armazenamento está associada. A permissão de nível de compartilhamento padrão é definida como Nenhuma na inicialização, indicando que nenhum acesso é permitido para arquivos ou diretórios no compartilhamento de arquivo do Azure.

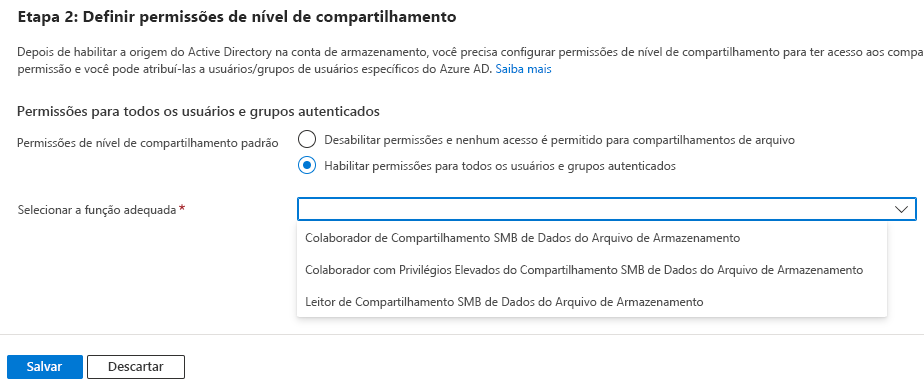

Para configurar permissões de nível de compartilhamento padrão em sua conta de armazenamento usando o portal do Azure, siga estas etapas.

No portal do Azure, acesse a conta de armazenamento que contém seus compartilhamentos de arquivo e selecione Armazenamento de dados > Compartilhamentos de arquivo.

Você deve habilitar uma origem do AD em sua conta de armazenamento antes de atribuir permissões de nível de compartilhamento padrão. Se você já fez isso, selecione Active Directory e prossiga para a próxima etapa. Caso contrário, selecione Active Directory: Não configurado, selecione Configurar na origem do AD desejada e habilite a origem do AD.

Depois de habilitar uma origem do AD, a Etapa 2: Definir permissões no nível do compartilhamento estará disponível para configuração. Selecione Habilitar permissões para todos os usuários e grupos autenticados.

Selecione a função apropriada a ser habilitada como permissão de compartilhamento padrão na lista suspensa.

Selecione Salvar.

O que acontece se você usar ambas as configurações

Você também pode atribuir permissões a todos os usuários autenticados do Microsoft Entra e usuários/grupos específicos do Microsoft Entra. Com essa configuração, um usuário ou grupo específico terá a permissão de nível mais alto ente a permissão de nível de compartilhamento padrão e a atribuição de RBAC. Ou seja, digamos que você concedeu a um usuário a função de Leitor de Dados do Arquivo Armazenamento SMB no compartilhamento de arquivos de destino. Você também concedeu a permissão de nível de compartilhamento padrão Colaborador Elevado do Compartilhamento de Dados de Armazenamento de Arquivo SMB a todos os usuários autenticados. Com essa configuração, esse usuário específico terá o nível de acesso Colaborador Elevado do Compartilhamento de Dados de Armazenamento de Arquivo SMB ao compartilhamento de arquivos. As permissões de nível superior sempre têm precedência.

Próxima etapa

Agora que você atribuiu permissões de nível de compartilhamento, pode configurar permissões de diretório e de nível de arquivo. Lembre-se de que as permissões de nível de compartilhamento podem levar até três horas para entrar em vigor.