Saiba mais sobre a criptografia para o Azure Elastic SAN

O Azure Elastic SAN usa a SSE (criptografia do lado do servidor) para criptografar automaticamente os dados armazenados em uma SAN Elástica. A SSE protege seus dados e ajuda você a atender aos requisitos de segurança e conformidade organizacionais.

Os dados em volumes do Azure Elastic SAN são criptografados e descriptografados de maneira transparente com a criptografia AES de 256 bits, uma das codificações de bloco mais fortes disponíveis, além de estar em conformidade com o FIPS 140-2. Para saber mais sobre os módulos criptográficos subjacentes à criptografia de dados do Microsoft Azure, confira API de Criptografia: Próxima geração.

A SSE está habilitada por padrão e não pode ser desabilitada. A SSE não pode ser desabilitada, não afeta o desempenho do Elastic SAN e não tem nenhum custo adicional associado a ela.

Sobre o gerenciamento de chaves de criptografia

Há dois tipos de chaves de criptografia disponíveis: chaves gerenciadas pela plataforma e chaves gerenciadas pelo cliente. Os dados gravados em um volume do Elastic SAN são criptografados com chaves gerenciadas pela plataforma (gerenciadas pela Microsoft) por padrão. Se preferir, você poderá usar Chaves gerenciadas pelo cliente se tiver requisitos específicos de conformidade e segurança organizacional.

Ao configurar um grupo de volumes, você pode optar por usar chaves gerenciadas pela plataforma ou pelo cliente. Todos os volumes em um grupo de volumes herdam a configuração do grupo de volumes. Você pode alternar entre chaves gerenciadas pelo cliente e gerenciadas pela plataforma a qualquer momento. Se você alternar entre esses tipos de chave, o serviço Elastic SAN criptografará novamente a chave de criptografia de dados com o novo KEK. A proteção da chave de criptografia de dados muda, mas os dados em seus volumes do Elastic SAN sempre permanecem criptografados. Nenhuma ação adicional é necessária da sua parte para garantir que seus dados estejam protegidos.

Chaves gerenciadas pelo cliente

Se você usar chaves gerenciadas pelo cliente, deverá usar um Azure Key Vault para armazená-las.

Você pode criar e importar suas próprias chaves RSA e armazená-las no Azure Key Vault ou gerar novas chaves RSA usando o Azure Key Vault. Você pode usar as APIs do Azure Key Vault ou interfaces de gerenciamento para gerar suas chaves. O Elastic SAN e o cofre de chaves podem estar em diferentes regiões e assinaturas, mas devem estar no mesmo locatário da ID do Microsoft Entra.

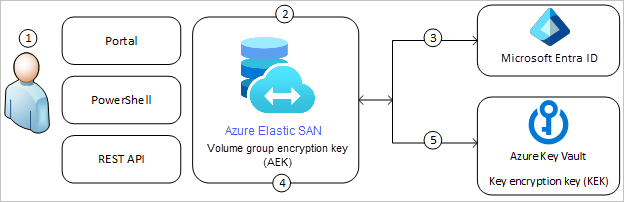

O diagrama a seguir mostra como o Azure Elastic SAN usa a ID do Microsoft Entra e um cofre de chaves para fazer solicitações usando a chave gerenciada pelo cliente:

A seguinte lista explica as etapas enumeradas no diagrama:

- Um administrador do Azure Key Vault concede permissões a uma identidade gerenciada para acessar o cofre de chaves que contém as chaves de criptografia. A identidade gerenciada pode ser uma identidade atribuída pelo usuário que você cria e gerencia ou uma identidade atribuída pelo sistema associada ao grupo de volumes.

- Um Proprietário do Grupo de Volumes do Elastic SAN do Azure configura a criptografia com uma chave gerenciada pelo cliente para o grupo de volumes.

- O Azure Elastic SAN usa as permissões concedidas pela identidade gerenciada na etapa 1 para autenticar o acesso ao cofre de chaves por meio da ID do Microsoft Entra.

- O Azure Elastic SAN encapsula a chave de criptografia de dados com a chave gerenciada pelo cliente do cofre de chaves.

- Para operações de leitura/gravação, o Azure Elastic SAN envia solicitações ao Azure Key Vault para desembrulhar a chave de criptografia da conta para executar operações de criptografia e descriptografia.