Configurar o logon único usando o Microsoft Entra ID para o Spring Cloud Gateway e o Portal de API

Observação

Os planos Básico, Standard e Enterprise serão preteridos a partir de meados de março de 2025, com um período de desativação de 3 anos. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para mais informações, confira o anúncio de desativação dos Aplicativos Spring do Azure.

O plano consumo e dedicado Standard será preterido a partir de 30 de setembro de 2024, com um desligamento completo após seis meses. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para mais informações, confira Migrar o plano dedicado e consumo Standard dos Aplicativos Spring do Azure para os Aplicativos de Contêiner do Azure.

Este artigo se aplica a: ❎ Básico/Padrão ✅ Enterprise

Este artigo mostra como configurar o SSO (logon único) para o Spring Cloud Gateway ou o Portal de API usando o Microsoft Entra ID como um provedor de identidade do OpenID.

Pré-requisitos

- Uma instância de plano Enterprise com o Spring Cloud Gateway ou o portal de API habilitado. Para obter mais informações, confira Início Rápido: criar e implantar aplicativos nos Aplicativos Spring do Azure usando o plano Enterprise.

- Permissões suficientes para gerenciar os aplicativos do Microsoft Entra.

Para habilitar o SSO do Spring Cloud Gateway ou o Portal de API, as quatro propriedades a seguir devem estar configuradas:

| Propriedade de SSO | Configuração do Microsoft Entra |

|---|---|

| clientId | Consulte Registrar aplicativo |

| clientSecret | Consulte Criar o segredo do cliente |

| scope | Consulte Configurar o escopo |

| issuerUri | Consulte Gerar URI do emissor |

Você configurará as propriedades no Microsoft Entra ID nas etapas a seguir.

Atribuir um ponto de extremidade para o Spring Cloud Gateway ou portal de API

Primeiro, você deve obter o ponto de extremidade público atribuído para o Spring Cloud Gateway e o portal de API seguindo estas etapas:

- Abra a instância de serviço do plano Enterprise no portal do Azure.

- Selecione o Gateway do Spring Cloud ou o portal de API nos componentes do VMware Tanzu no menu à esquerda.

- Selecione Sim ao lado de Atribuir ponto de extremidade.

- Copie a URL para uso na próxima seção deste artigo.

Criar um registro de aplicativo do Microsoft Entra

Registre seu aplicativo para estabelecer uma relação de confiança entre o aplicativo e a plataforma de identidade da Microsoft usando as seguintes etapas:

- Na tela Página Inicial, selecione Microsoft Entra ID no menu à esquerda.

- Selecione Registros de aplicativo em Gerenciar e, em seguida, selecione Novo registro.

- Insira um nome de exibição para seu aplicativo em Nome e selecione um tipo de conta a ser registrada em Tipos de conta com suporte.

- No URI de Redirecionamento (opcional), selecione Web e, em seguida, insira a URL da seção acima na caixa de texto. O URI de redirecionamento é o local para a qual o Microsoft Entra ID redireciona seu cliente e envia os tokens de segurança após a autenticação.

- Selecione Registrar para concluir o registro do aplicativo.

Quando o registro for concluído, você verá a ID do aplicativo (cliente) na tela Visão geral da página Registros de aplicativo*.

Adicionar um URI de redirecionamento após o registro do aplicativo

Você também pode adicionar URIs de redirecionamento após o registro do aplicativo seguindo estas etapas:

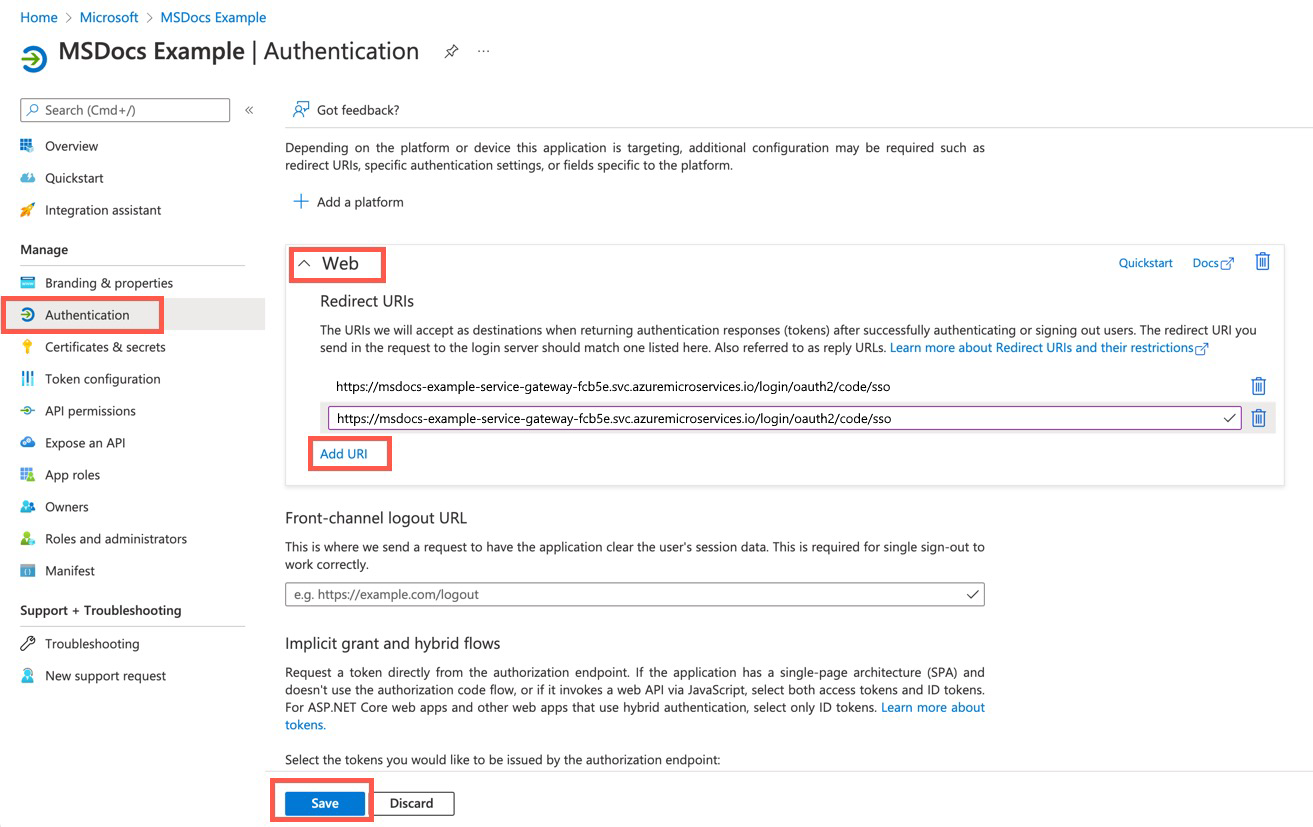

- Na visão geral do aplicativo, em Gerenciar no menu à esquerda, selecione Autenticação.

- Selecione Web e, em seguida, selecione Adicionar URI em URIs de redirecionamento.

- Adicione um novo URI de redirecionamento e selecione Salvar.

Para obter mais informações sobre o Registro de Aplicativo, confira Início rápido: Registrar um aplicativo com a plataforma de identidade da Microsoft.

Adicionar um segredo do cliente

O aplicativo usa um segredo do cliente para se autenticar no fluxo de trabalho do SSO. Você pode adicionar um segredo do cliente usando as seguintes etapas:

- Na visão geral do aplicativo, em Gerenciar no menu à esquerda, selecione Certificados e segredos.

- Selecione Segredos do cliente e, em seguida, Novo segredo do cliente.

- Insira uma descrição do segredo do cliente e defina uma data de validade.

- Selecione Adicionar.

Aviso

Lembre-se de salvar o segredo do cliente em uma localização segura. Não é possível recuperá-lo depois de sair da página. O segredo do cliente deve ser fornecido com a ID do cliente ao entrar como o aplicativo.

Configurar o escopo

A propriedade scope do SSO é uma lista de escopos a serem incluídos nos tokens de identidade JWT. Geralmente são conhecidos como permissões. A plataforma de identidade dá suporte a vários escopos do OpenID Connect, como openid, email e profile. Para obter mais informações, confira a seção Escopos do OpenID Connect de Escopos e permissões na plataforma de identidade da Microsoft.

Configurar o URI do emissor

O URI do emissor é o URI declarado como o Identificador do Emissor. Por exemplo, se o issuer-uri fornecido for https://example.com, uma solicitação de configuração do Provedor OpenID será feita para https://example.com/.well-known/openid-configuration.

O URI do emissor do Microsoft Entra ID é como <authentication-endpoint>/<Your-TenantID>/v2.0. Substitua <authentication-endpoint> pelo ponto de extremidade de autenticação do seu ambiente de nuvem (por exemplo, https://login.microsoftonline.com para o Azure global) e substitua <Your-TenantID> pela ID do Diretório (locatário) em que o aplicativo foi registrado.

Configure o SSO

Depois de configurar seu aplicativo do Microsoft Entra, você poderá configurar as propriedades de SSO do Spring Cloud Gateway ou do Portal de API seguindo estas etapas:

- Selecione o Gateway do Spring Cloud ou o portal de API nos componentes do VMware Tanzu no menu à esquerda e, em seguida, Configuração.

- Insira

Scope,Client Id,Client SecreteIssuer URInos campos apropriados. Separe vários escopos com uma vírgula. - Selecione Salvar para habilitar a configuração de SSO.

Observação

Após configurar as propriedades do SSO, lembre-se de habilitar o SSO para as rotas do Spring Cloud Gateway definindo ssoEnabled=true. Para obter mais informações, confira Configuração de rota.