Replicar máquinas virtuais habilitadas para Azure Disk Encryption para outra região do Azure

Este artigo descreve como replicar VMs do Azure com o Azure Disk Encryption (ADE) habilitado, de uma região do Azure para outra.

Observação

O Site Recovery atualmente oferece suporte para ADE, com e sem o Microsoft Entra ID para VMs que executam sistemas operacionais Windows. Para sistemas operacionais Linux, apenas oferecemos suporte ao ADE sem o Microsoft Entra ID. Além disso, para computadores que executam o ADE 1.1 (sem o Microsoft Entra ID), as VMs devem estar usando discos gerenciados. Não há suporte para VMs com discos não gerenciados. Se você alternar do ADE 0.1 (com Microsoft Entra ID) para 1.1, será necessário desabilitar a replicação e habilitar a replicação para uma VM depois de habilitar a 1.1.

Permissões de usuário exigidas

O Site Recovery exige que o usuário tenha permissões para criar o cofre de chaves na região de destino e copiar as chaves do cofre de chaves da região de origem para o cofre de chaves da região de destino.

Para habilitar a replicação de VMs habilitadas para criptografia de disco do portal do Azure, o usuário precisa das seguintes permissões nos cofres de chaves na região de origem e de destino.

Permissões de cofre de chave

- Listar, criar e obter

Permissões secretas de cofre de chave

- Operações de Gerenciamento de Segredos

- Obter, listar e definir

- Operações de Gerenciamento de Segredos

Permissões de chave do cofre de chaves (necessárias somente se as VMs usarem a chave de criptografia de chave para criptografar chaves da criptografia de disco)

- Operações de Gerenciamento de Chaves

- Obter, listar e criar

- Operações de criptografia

- Descriptografar e criptografar

- Operações de Gerenciamento de Chaves

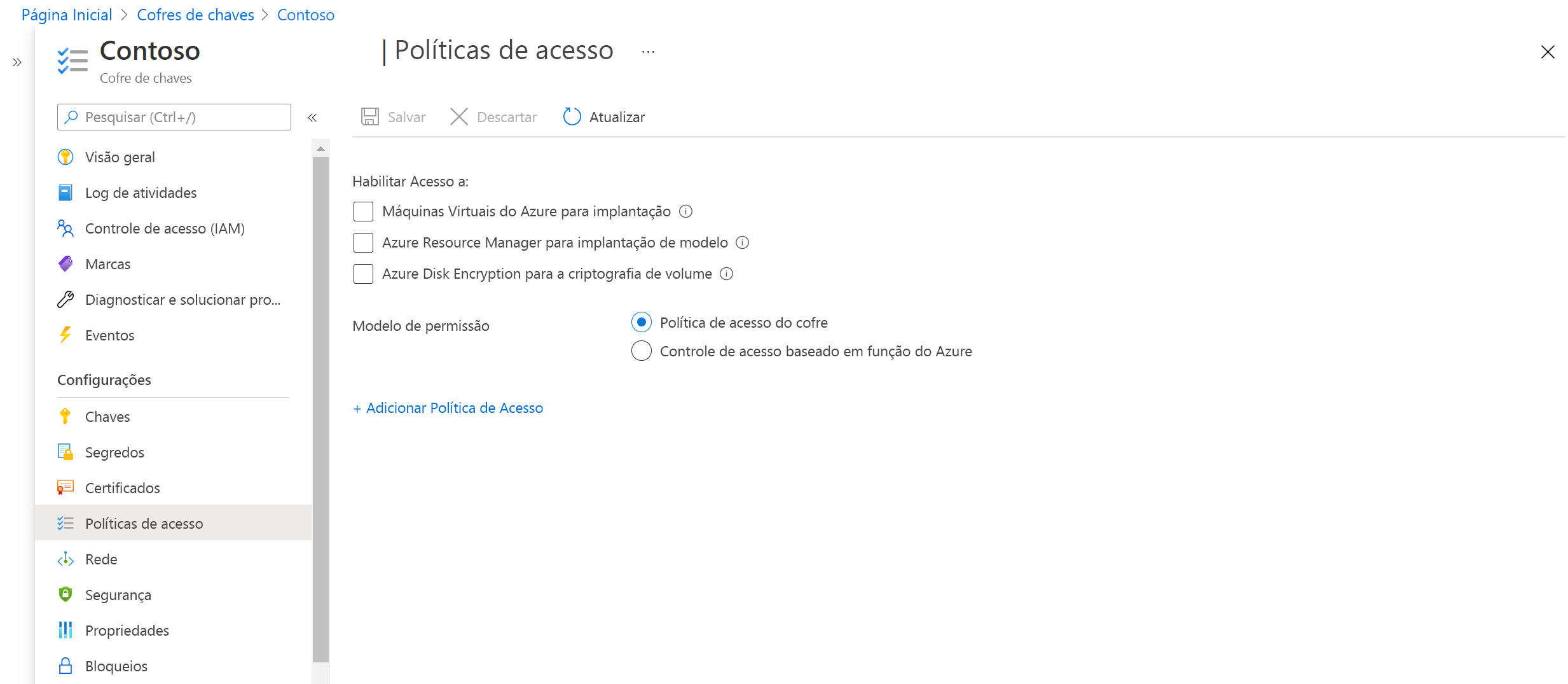

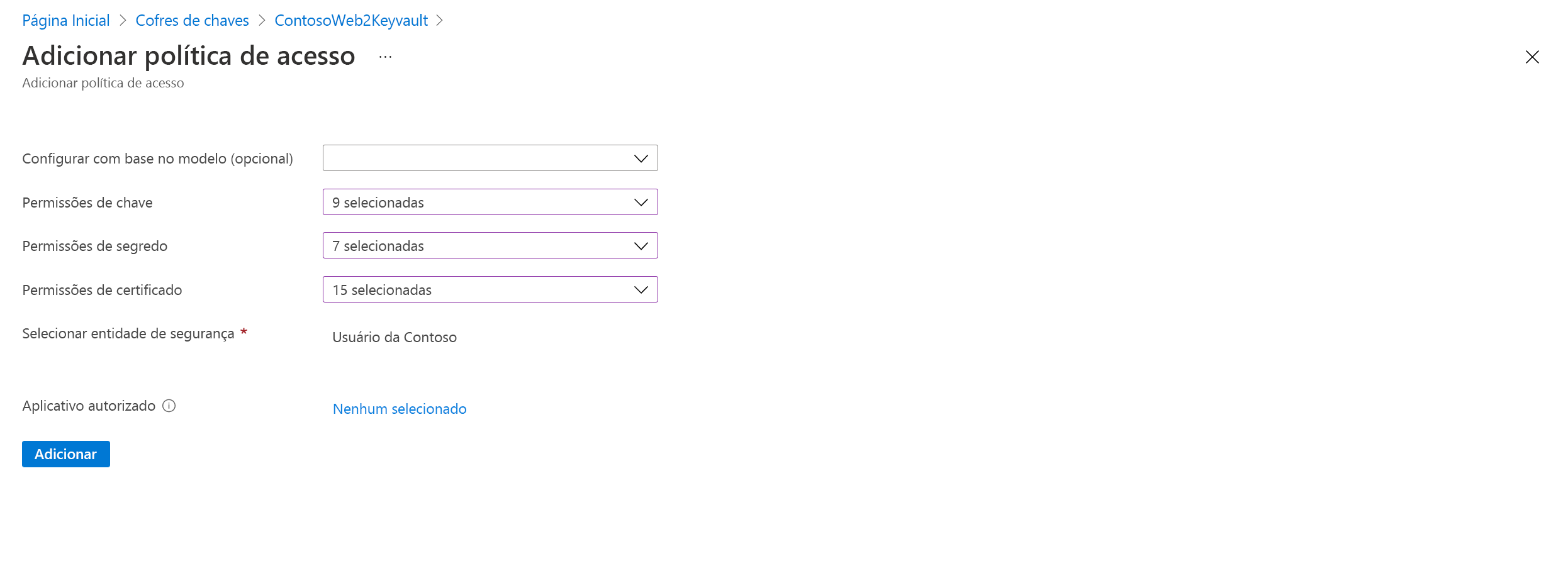

Para gerenciar permissões, vá para o recurso cofre de chaves no portal. Adicione as permissões necessárias para o usuário. O exemplo a seguir mostra como habilitar permissões para o cofre de chaves ContosoWeb2Keyvault, que está na região de origem.

Vá para Página Inicial>Keyvaults>ContosoWeb2KeyVault > Políticas de acesso.

É possível ver que não há permissões de usuário. Selecione Adicionar nova. Insira as informações de usuário e permissões.

Se o usuário que for habilitar a recuperação de desastres (DR) não tiver permissão para copiar as chaves, um administrador de segurança com as permissões apropriadas pode usar o script a seguir para copiar os segredos e chaves de criptografia para a região de destino.

Para solucionar problemas de permissões, consulte os Problemas de permissão do permissões de acesso mais adiante neste artigo.

Observação

Para habilitar a replicação de VMs habilitadas para Criptografia de Disco a partir do portal, serão necessárias pelo menos as permissões de "Lista" nos cofres de chaves, segredos e chaves.

Copiar chaves de criptografia de disco para a região de DR usando o script do PowerShell

Copie o script para um arquivo e nomeie-o como 'Copy-keys.ps1' .

Abra o aplicativo Windows PowerShell e vá para a pasta onde o arquivo foi salvo.

Execute o Copy-keys.ps1.

Forneça as credenciais do Azure para entrar.

Escolha a assinatura do Azure de suas VMs.

Aguarde a carga dos grupos de recursos e, em seguida, escolha o Grupo de recursos das VMs.

Escolha as VMs da lista exibida. Somente as VMs habilitadas para criptografia de disco estarão na lista.

Escolha o Local de destino.

- Cofres de chaves de criptografia de disco

- Cofres de chaves de criptografia de chave

Por padrão, o Site Recovery cria um novo cofre de chaves na região de destino. O nome do cofre tem um sufixo "asr", que é baseado nas chaves de criptografia de disco da VM de origem. Se um cofre de chaves já existir que tenha sido criado pelo Site Recovery, ele será reutilizado. Escolha um cofre de chaves diferente na lista, se necessário.

Observação

Como alternativa, você pode baixar a chave e importá-la na região secundária do cofre de chaves. Em seguida, você pode modificar os discos de réplicas para usar as chaves.

Habilitar a replicação

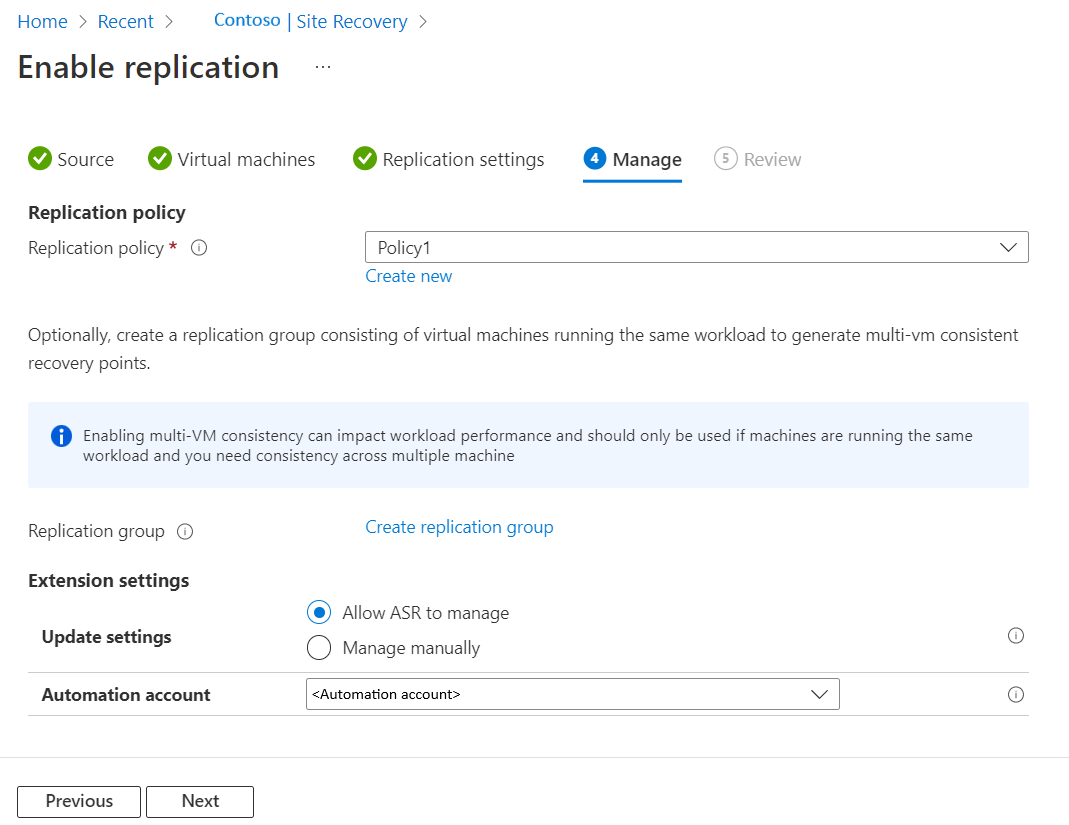

Use o procedimento a seguir para replicar VMs habilitadas para o Azure Disk Encryption para outra região do Azure. Como exemplo, a região do Azure primária é o Leste da Ásia e a secundária é o Sudeste da Ásia.

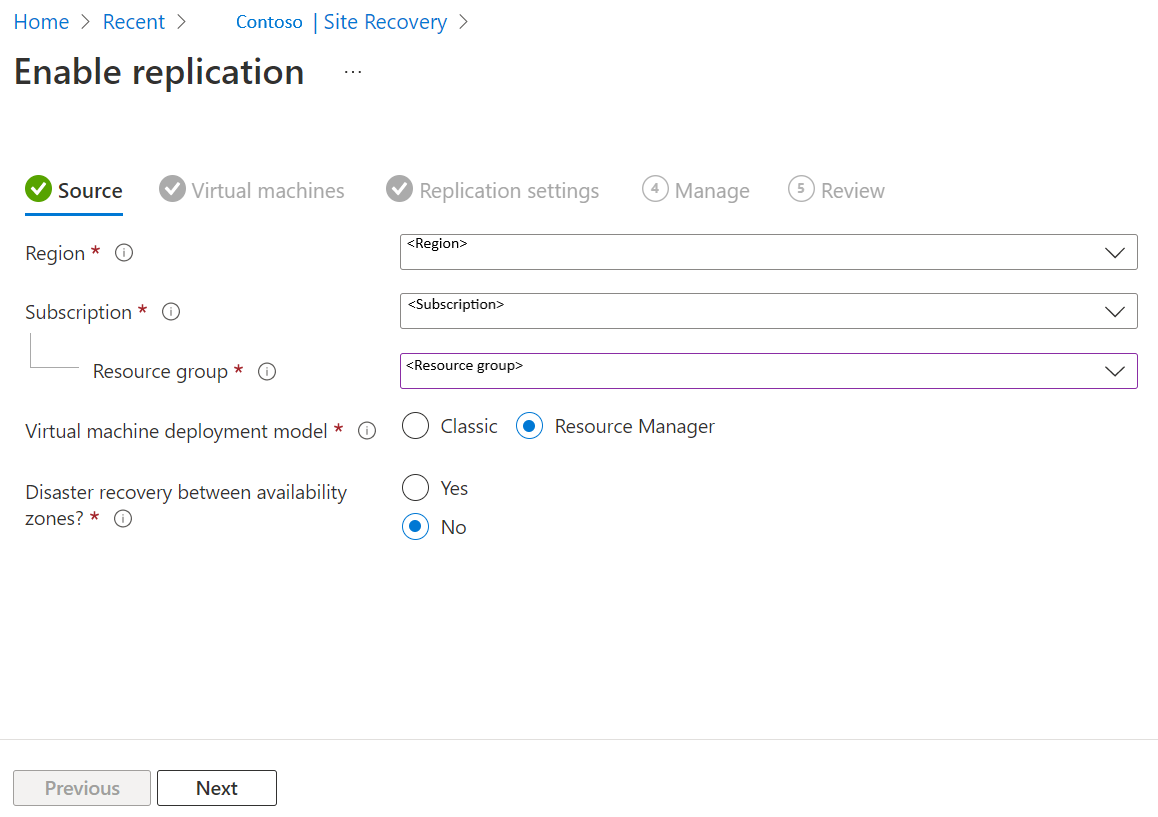

No cofre na página do >Site Recovery, em Máquinas virtuais do Azure, selecione Habilitar a replicação.

Na página Habilitar replicação, em Origem, faça o seguinte:

- Região: selecione a região do Azure onde você quer proteger as máquinas virtuais. Para este exemplo, o local de origem é Leste da Ásia.

- Assinatura: selecione a assinatura à qual pertencem as máquinas virtuais de origem. Pode ser qualquer assinatura que esteja no mesmo locatário do Microsoft Entra que o cofre dos serviços de recuperação.

- Grupo de recursos: selecione o grupo de recursos ao qual pertencem as máquinas virtuais de origem. Todas as máquinas virtuais no grupo de recursos selecionado são listadas para a proteção na próxima etapa.

- Modelo de implantação da máquina virtual: selecione o modelo de implantação do Azure dos computadores de origem.

- Recuperação de desastre entre zonas de disponibilidade: selecione Sim se desejar executar a recuperação de desastre zonal em máquinas virtuais.

Selecione Avançar.

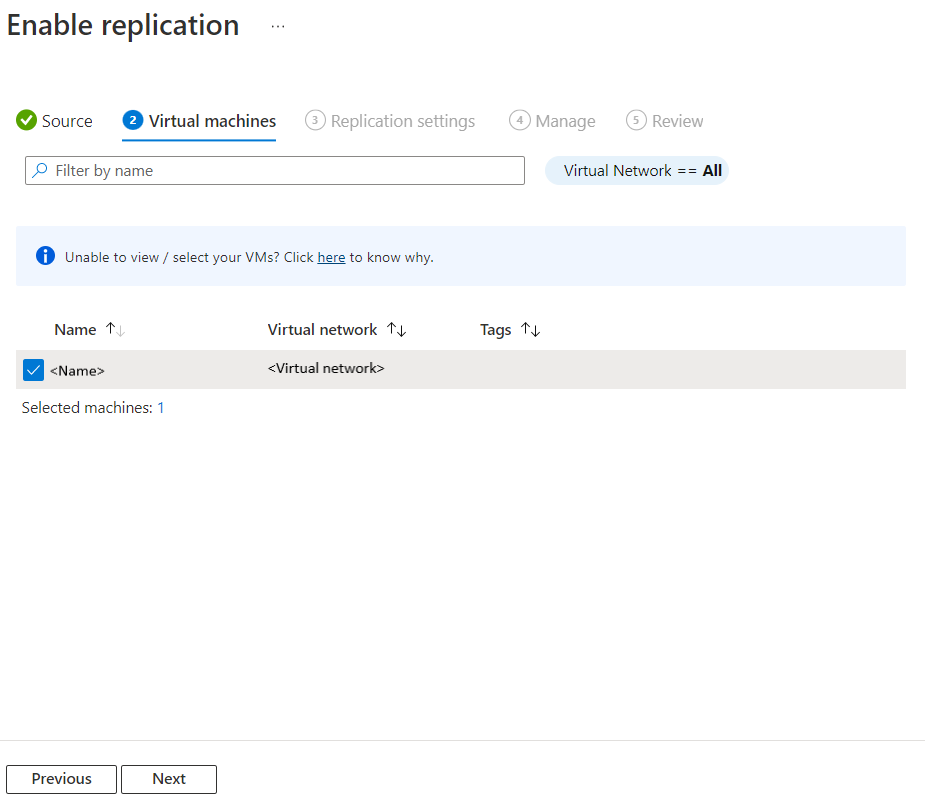

Em Máquinas virtuais, selecione cada VM que você quer replicar. Você só pode selecionar computadores para os quais a replicação pode ser habilitada. Você pode selecionar até dez VMs. Em seguida, selecione Avançar.

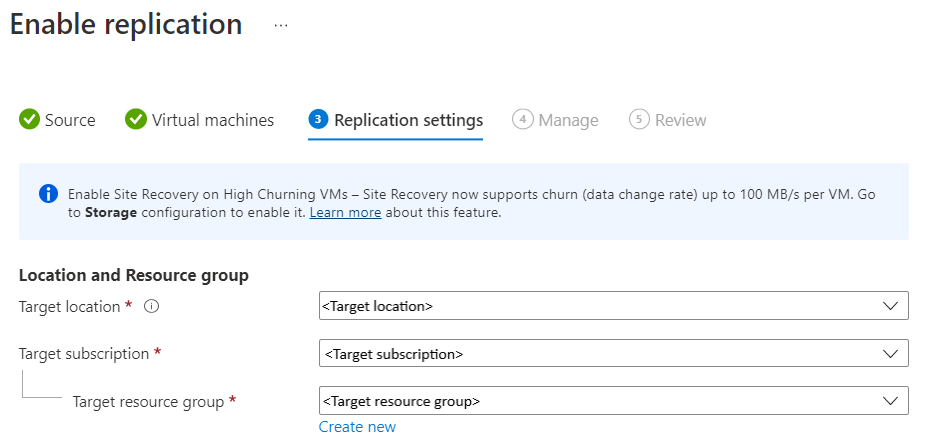

Em Configurações de replicação, é possível definir as seguintes configurações:

Em Local e Grupo de recursos,

Local de destino: selecione o local onde os dados da máquina virtual de origem devem ser replicados. Dependendo do local das máquinas selecionadas, a recuperação de Site fornecerá a lista de regiões de destino adequadas. É recomendável que você mantenha o local de destino o mesmo do local do cofre dos Serviços de Recuperação.

Assinatura de destino: selecione a assinatura de destino usada para a recuperação de desastre. Por padrão, a assinatura de destino será o mesma que a assinatura de origem.

Grupo de recursos de destino: selecione o grupo de recursos ao qual pertencem todas as máquinas virtuais replicadas.

- Por padrão, o Site Recovery cria um novo grupo de recursos na região de destino com um sufixo asr no nome.

- Se o grupo de recursos criado pelo Site Recovery já existir, ele será reutilizado.

- É possível personalizar as configurações do grupo de recursos.

- O local do grupo de recursos de destino pode ser qualquer região do Azure exceto a região em que as VMs de origem estão hospedadas.

Observação

Você também pode criar um novo grupo de recursos de destino selecionando Criar novo.

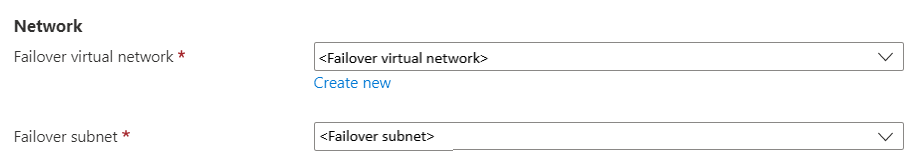

Em Rede,

Rede virtual de failover: selecione a rede virtual de failover.

Observação

Você também pode criar uma nova rede virtual de failover selecionando Criar nova.

Sub-rede de failover: selecione a sub-rede de failover.

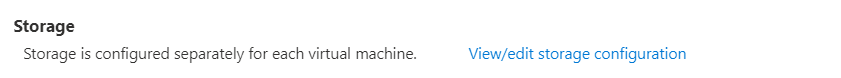

Armazenamento: selecione Exibir/editar configuração de armazenamento. A página Personalizar as configurações de destino será aberta.

- Disco gerenciado de réplica: o Site Recovery cria novos discos gerenciados de réplica na região de destino para espelhar os discos gerenciados da VM de origem com o mesmo tipo de armazenamento (Standard ou Premium) do disco gerenciado da VM de origem.

- Armazenamento em cache: o Site Recovery precisa de uma conta de armazenamento extra, chamada armazenamento em cache, na região de origem. Todas as alterações ocorrendo nas VMs de origem são controladas e enviadas para a conta de armazenamento do cache antes de replicar para o local de destino.

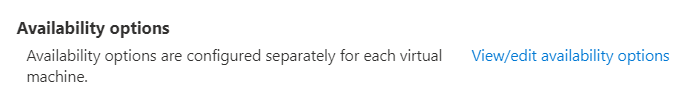

Opções de disponibilidade: selecione a opção de disponibilidade apropriada para a VM na região de destino. Caso um conjunto de disponibilidade, que tenha sido criado pelo Site Recovery já exista, ele será reutilizado. Selecione Exibir/editar opções de disponibilidade para exibir ou editar as opções de disponibilidade.

Observação

- Ao configurar os conjuntos de disponibilidade de destino, configure diferentes conjuntos de disponibilidade diferentes tamanhos de VMs.

- Depois de habilitar a replicação, não é possível alterar o tipo de disponibilidade — única instância, zona de disponibilidade ou conjunto de disponibilidade. É necessário desabilitar e habilitar a replicação para alterar o tipo de disponibilidade.

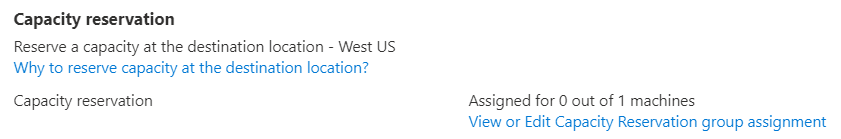

Reserva de capacidade: a reserva de capacidade permite que você adquira capacidade na região de recuperação e, em seguida, execute o failover para essa capacidade. Você pode criar um novo grupo de reserva de capacidade ou usar um existente. Para saber mais, confira como funciona a reserva de capacidade. Selecione Exibir ou Editar atribuição de grupo de Reserva de Capacidade para modificar as configurações de reserva de capacidade. Ao disparar o failover, a nova VM será criada no grupo de reserva de capacidade atribuído.

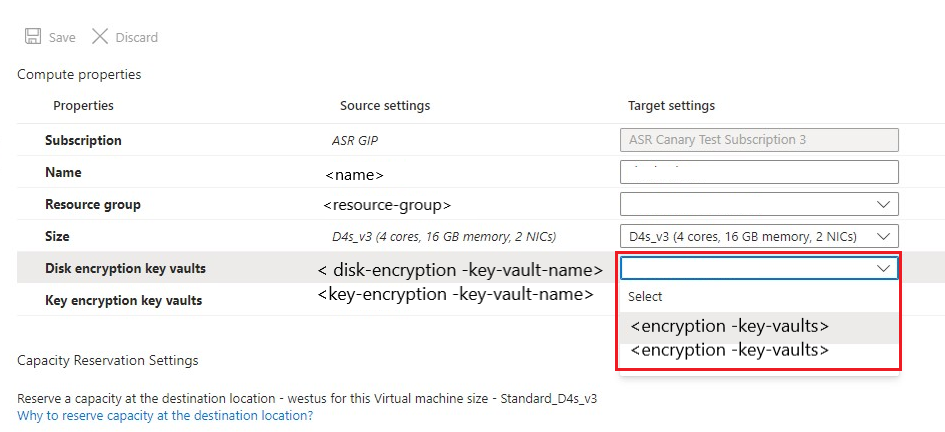

Configurações de criptografia: selecione Exibir/editar a configuração para configurar os cofres de chaves de Criptografia de Disco e de Criptografia de Chave.

- Cofres de chaves de criptografia de disco: por padrão, o Site Recovery cria um novo cofre de chaves na região de destino. Ele tem um sufixo asr que é baseado nas chaves de criptografia de disco da VM de origem. Se um cofre de chaves que tenha sido criado pelo Azure Site Recovery já exista, ele será reutilizado.

- Cofres de chaves de criptografia de chave: Por padrão, o Site Recovery cria um novo cofre de chaves na região de destino. O nome tem um sufixo asr, que é baseado nas chaves de criptografia de chave da VM de origem. Se um cofre de chaves criado pelo Azure Site Recovery já existir, ele sera reutilizado.

Selecione Avançar.

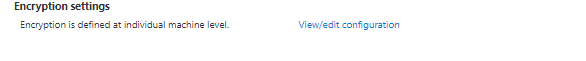

Em Gerenciar, faça o seguinte:

- Em Política de replicação,

- Política de replicação: selecione a política de replicação. Define as configurações para o histórico de retenção de pontos de recuperação e a frequência de instantâneos consistente com aplicativos. Por padrão, o Site Recovery cria uma nova política de replicação com configurações padrão de 24 horas para retenção de pontos de recuperação.

- Grupo de replicação: crie um grupo de replicação para replicar VMs em conjunto para gerar pontos de recuperação consistentes com várias VMs. Observe que habilitar a consistência de várias VMs pode afetar o desempenho da carga de trabalho e só deve usada se os computadores estiverem executando a mesma carga de trabalho e você precisar de consistência entre vários computadores.

- Em Configurações de extensão,

- Selecione configurações de atualização e Conta de automação.

- Em Política de replicação,

Selecione Avançar.

Em Revisão, examine as configurações da VM e selecione Habilitar replicação.

Observação

Durante a replicação inicial, o status pode levar algum tempo para atualizar, sem progresso aparente. Clique em Atualizar para obter o status mais recente.

Atualizar configurações de criptografia da VM de destino

Nos cenários a seguir, será exigida a atualização das configurações de criptografia da VM de destino:

- Site Recovery foi habilitado para replicação na VM. Posteriormente, a criptografia de disco na VM de origem foi habilitada.

- Site Recovery foi habilitado para replicação na VM. Posteriormente, a chave de criptografia de disco ou a chave de criptografia de chave na VM de origem foi alterada.

Devido aos motivos acima, as chaves entre a origem e o destino não estão em sincronia. Portanto, você precisa copiar as chaves para direcionar e atualizar o armazenamento de metadados do Azure Site Recovery por meio de:

- Portal

- API REST

- PowerShell

Observação

O Azure Site Recovery não dá suporte à rotação da chave para uma máquina virtual criptografada enquanto ela está protegida. Se você girar as chaves, precisará desabilitar e reabilitar a replicação.

Atualizar as configurações de criptografia da VM de destino no portal do Azure

Se você estiver usando o Site Recovery em uma VM e tiver habilitado a criptografia de disco nele em um ponto posterior, talvez não tenha nenhum cofre de chaves nas configurações de destino. Você deve adicionar um novo cofre de chaves no destino.

Se você estiver usando um cofre de chaves, por exemplo KV1, nas configurações de destino, poderá alterar as chaves usando um cofre de chaves diferente na região de destino. Você pode escolher um cofre de chaves existente diferente do cofre de chaves KV1 original ou usar um novo cofre de chaves. Como o Azure Site Recovery não permite alterar as chaves em vigor, você deve usar um cofre de chaves diferente na região de destino.

Para este exemplo, presumimos que você criou um novo cofre de chaves KV2 vazio com as permissões necessárias. Em seguida, você pode atualizar o cofre usando as seguintes etapas:

- Navegue até o cofre dos serviços de recuperação no portal.

- Selecione item replicado>Propriedades>Computação

- Selecione

KV2no menu para atualizar o cofre de chaves de destino.

- Selecione Salvar para copiar as chaves de origem para o novo cofre de chaves de destino

KV2com uma nova chave/segredo e atualize os metadados do Azure Site Recovery.Observação

A criação de um novo cofre de chaves pode ter implicações de custo. Se você quiser usar o cofre de chaves de destino original (

KV1) que estava usando antes, poderá fazê-lo depois de concluir as etapas acima com um cofre de chaves diferente.

Depois de atualizar o cofre usando um cofre de chaves diferente, para usar o cofre de chaves de destino original (KV1), repita as etapas 1 a 4 e selecioneKV1no cofre de chaves de destino. Isso copia a nova chave/segredo emKV1e a usa para o destino.

Atualizar as configurações de criptografia da VM de destino usando a API REST

- Você deve copiar as chaves para o cofre de destino usando o script Copy-Keys.

- Use a API Rest

Replication Protected Items - Updatepara atualizar os metadados do Azure Site Recovery.

Atualizar as configurações de criptografia da VM de destino usando o PowerShell

- Copie as chaves para o cofre de destino usando o script Copy-Keys.

- Use o comando

Set-AzRecoveryServicesAsrReplicationProtectedItempara atualizar os metadados do Azure Site Recovery.

Solucionar problemas de permissões de cofre de chaves durante a replicação de VM do Azure para o Azure

Azure Site Recovery requer pelo menos permissão de leitura no cofre de chaves da região de origem e permissão de gravação no cofre de chaves da região de destino para ler o segredo e copiá-lo para o cofre de chaves da região de destino.

Causa 1: Você não tem a permissão "GET" no cofre de chaves da região de origem para ler as chaves.

Como corrigir: Independentemente de ser um administrador de assinatura ou não, é importante que você tenha a permissão Get no cofre de chaves.

- Acesse o cofre de chaves da região de origem que neste exemplo é "ContososourceKeyvault" > >Políticas de acesso

- Em Selecionar entidade de segurança, adicione seu nome de usuário, por exemplo: "dradmin@contoso.com"

- Em Permissões de chave, selecione GET

- Em Permissão de segredo, selecione GET

- Salvar a política de acesso

Causa 2: Você não tem a permissão necessária no cofre de chaves da região de destino para gravar as chaves.

Por exemplo: ao tentar replicar uma VM que tem o cofre de chaves ContososourceKeyvault em uma região de origem. Você tem todas as permissões no cofre de chaves da região de origem. Mas durante a proteção, ao selecionar o ContosotargetKeyvault do cofre de chaves já criado, você não tem permissões. Ocorrerá um erro.

Permissão necessária no Key Vault de destino

Como corrigir: Vá para Página Inicial>KeyVaults>ContosotargetKeyvault>Políticas de acesso e adicione as permissões apropriadas.

Próximas etapas

- Saiba mais sobre a execução de failovers de teste.