Configurar a chave gerenciada pelo cliente do Microsoft Sentinel

Este artigo fornece informações básicas e etapas para configurar uma CMK (chave gerenciada pelo cliente) para o Microsoft Sentinel. Todos os dados armazenados no Microsoft Sentinel já foram criptografados pela Microsoft em todos os recursos de armazenamento relevantes. O CMK fornece uma camada extra de proteção com uma chave de criptografia criada e de sua propriedade e armazenada em seu Azure Key Vault.

Pré-requisitos

- Configure um cluster dedicado do Log Analytics com um nível de compromisso de pelo menos 100 GB/dia. Quando vários espaços de trabalho são vinculados ao mesmo cluster dedicado, eles compartilham a mesma chave gerenciada pelo cliente. Saiba mais sobre os preços do cluster dedicado do Log Analytics.

- Configure o CMK no cluster dedicado e vincule seu workspace a esse cluster. Saiba mais sobre as etapas de provisionamento do CMK no Azure Monitor.

Considerações

A integração de um workspace CMK ao Sentinel só oferece compatibilidade por meio da API REST, não pelo portal do Azure. Os modelos do Resource Manager (modelos do ARM) atualmente não são compatíveis com a integração do CMK.

O recurso CMK do Microsoft Sentinel é fornecido somente para workspaces em clusters dedicados do Log Analytics que ainda não foram integrados ao Microsoft Sentinel.

As seguintes alterações relacionadas ao CMK não são suportadas porque são ineficazes (os dados do Microsoft Sentinel continuam sendo criptografados somente pela chave gerenciada pela Microsoft, e não pelo CMK):

- Habilitando o CMK em um workspace que já está integrado ao Microsoft Sentinel.

- Habilitando o CMK em um cluster que contém workspaces integrados ao Sentinel.

- Vinculando um workspace não CMK do Sentinel integrado a um cluster habilitado para CMK.

As seguintes alterações relacionadas a CMK não são compatíveis porque podem levar a um comportamento indefinido e problemático:

- Desabilitando o CMK em um workspace já integrado ao Microsoft Sentinel.

- Definir um espaço de trabalho habilitado para CMK e integrado ao Sentinel como um espaço de trabalho não habilitado para CMK, desvinculando-o do seu cluster dedicado habilitado para CMK.

- Desabilitando o CMK em um cluster dedicado do Log Analytics habilitado para CMK.

O Microsoft Sentinel é compatível com identidades atribuídas ao sistema na configuração do CMK. Portanto, a identidade do cluster de Log Analytics dedicada deve ser do tipo Atribuído pelo sistema. Recomendamos que você use a identidade atribuída automaticamente ao cluster do Log Analytics quando ele é criado.

Não há compatibilidade com a alteração da chave gerenciada pelo cliente para outra chave (com outro URI) no momento. Você deve mudar a chave girando-a.

Antes de fazer alterações CMK em um workspace de produção ou em um cluster do Log Analytics, entre em contato com o grupo de produtos do Microsoft Sentinel.

Como o CMK funciona

A solução do Microsoft Sentinel usa um cluster dedicado do Log Analytics para coleta de logs e recursos. Como parte da configuração da CMK do Microsoft Sentinel, você deve definir as configurações da CMK no cluster dedicado relacionado ao Log Analytics. Os dados salvos pelo Microsoft Sentinel em recursos de armazenamento que não sejam do Log Analytics também são criptografados usando a chave gerenciada pelo cliente configurada para o cluster dedicado do Log Analytics.

Para obter mais informações, consulte:

- CMK (chaves gerenciadas pelo cliente) do Azure Monitor.

- Azure Key Vault.

- Clusters dedicados do Log Analytics.

Observação

Se você ativar o CMK no Microsoft Sentinel, os recursos da Visualização Pública que não têm suporte para CMK não serão habilitados.

Habilitar CMK

Para provisionar o CMK, siga estas etapas:

- Verifique se você tem um workspace do Log Analytics e se ele está vinculado a um cluster dedicado no qual o CMK está habilitado. (Consulte Pré-requisitos.)

- Registrar-se no provedor de recursos do Azure Cosmos DB.

- Adicionar uma política de acesso à sua instância do Azure Key Vault.

- Integre o workspace ao Microsoft Sentinel por meio da API de integração.

- Entre em contato com o grupo de Produtos do Microsoft Sentinel para confirmar a integração.

Etapa 1: Configurar o CMK em um workspace do Log Analytics em um cluster dedicado

Conforme mencionado nos pré-requisitos, para integrar um workspace do Log Analytics com o CMK ao Microsoft Sentinel, esse workspace deve primeiro ser vinculado a um cluster dedicado do Log Analytics no qual o CMK está habilitado. O Microsoft Sentinel usará a mesma chave usada pelo cluster dedicado. Siga as instruções em Configuração de chave gerenciada pelo cliente do Azure Monitor para criar um espaço de trabalho da CMK que é usado como o espaço de trabalho do Microsoft Sentinel nas seguintes etapas.

Etapa 2: Registrar o Provedor de Recursos do Azure Cosmos DB

O Microsoft Sentinel funciona com o Azure Cosmos DB como um recurso de armazenamento adicional. Registre-se no Provedor de Recursos do Azure Cosmos DB antes de integrar um workspace do CMK ao Microsoft Sentinel.

Siga as instruções para Registrar o provedor de recursos do Azure Cosmos DB na sua assinatura do Azure.

Etapa 3: Adicionar uma política de acesso à instância do Azure Key Vault

Adicione uma política de acesso que permita que o Azure Cosmos DB acesse a instância do Azure Key Vault vinculada ao cluster dedicado do Log Analytics (a mesma chave será usada pelo Microsoft Sentinel).

Siga as instruções aqui para adicionar uma política de acesso à sua instância do Azure Key Vault com uma entidade de segurança do Azure Cosmos DB.

Etapa 4: Integrar o workspace ao Microsoft Sentinel por meio da API de integração

Integre o espaço de trabalho habilitado para CMK ao Microsoft Sentinel através da API de integração usando a propriedade customerManagedKey como true. Para obter mais contexto sobre a API de integração, confira este documento no repositório do Microsoft Sentinel no GitHub.

Por exemplo, o URI e o corpo da solicitação a seguir são uma chamada válida para integrar um espaço de trabalho ao Microsoft Sentinel quando os parâmetros adequados do URI e o token de autorização são enviados.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Corpo da solicitação

{

"properties": {

"customerManagedKey": true

}

}

Etapa 5: Contate o grupo de produtos do Microsoft Sentinel para confirmar a integração

Por fim, confirme o status de integração do workspace habilitado para CMK entrando em contato com o Grupo de Produtos do Microsoft Sentinel.

Revogação ou exclusão da chave de criptografia da chave

Se um usuário revogar a chave de criptografia (a CMK), ou excluindo-a ou removendo o acesso ao cluster dedicado e ao Provedor de Recursos do Azure Cosmos DB, o Microsoft Sentinel honra a alteração e se comporta como se os dados não estivessem mais disponíveis, dentro de uma hora. Neste ponto, qualquer operação que use recursos de armazenamento persistente, como ingestão de dados, alterações de configuração persistente e criação de incidentes, é interrompida. Dados previamente armazenados não são excluídos, mas permanecem inacessíveis. Os dados inacessíveis são regidos pela política de retenção de dados e são limpados de acordo com essa política.

A única operação possível após a revogação ou exclusão da chave de criptografia é a exclusão da conta.

Se o acesso for restaurado após a revogação, o Microsoft Sentinel restaura o acesso aos dados dentro de uma hora.

O acesso aos dados pode ser revogado desabilitando a chave gerenciada pelo cliente no cofre de chaves ou excluindo a política de acesso para a chave, tanto para o cluster do Log Analytics dedicado quanto para o Azure Cosmos DB. Revogar o acesso removendo a chave do cluster dedicado do Log Analytics, ou removendo a identidade associada ao cluster dedicado do Log Analytics não é suportado.

Para obter mais informações sobre como a revogação de chaves funciona no Azure Monitor, consulte Revogação do CMK do Azure Monitor.

Rotação de chave gerenciada pelo cliente

O Microsoft Sentinel e o Log Analytics são compatíveis com a rotação de chaves. Quando um usuário executa a rotação de chaves no Key Vault, o Microsoft Sentinel torna-se compatível com a nova chave em uma hora.

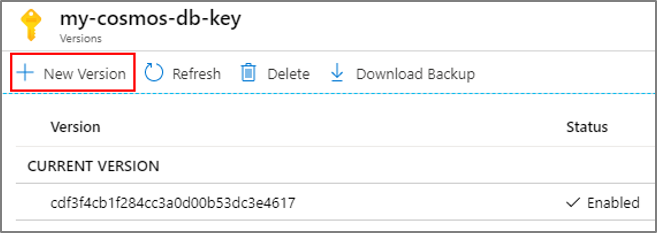

No Azure Key Vault, execute a rotação de chaves criando uma nova versão da chave:

Desative a versão anterior da chave após 24 horas ou depois que os registros de auditoria do Azure Key Vault não mostrarem mais nenhuma atividade que utilize a versão anterior.

Depois de girar uma chave, você deve atualizar explicitamente o recurso do cluster dedicado do Log Analytics no Log Analytics com a nova versão de chave do Azure Key Vault. Para obter mais informações, consulte Rotação do CMK do Azure Monitor.

Substituir uma chave gerenciada pelo cliente

O Microsoft Sentinel não oferece suporte à substituição de uma chave gerenciada pelo cliente. Em vez disso, você deve usar o recurso de rotação de chaves.

Próximas etapas

Neste documento, você aprendeu como configurar uma chave gerenciada pelo cliente no Microsoft Sentinel. Para saber mais sobre o Microsoft Sentinel, confira os artigos a seguir:

- Saiba como obter visibilidade dos seus dados e possíveis ameaças.

- Introdução à detecção de ameaças com o Microsoft Sentinel.

- Use pastas de trabalho para monitorar seus dados.