Crie seus próprios incidentes manualmente no Microsoft Sentinel no portal do Azure

Importante

A criação manual de incidentes, usando o portal ou os Aplicativos Lógicos, está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

A criação manual de incidentes geralmente está disponível usando a API.

O Microsoft Sentinel está geralmente disponível na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender. Para a versão prévia, o Microsoft Sentinel está disponível no portal do Defender sem uma licença do E5 ou o Microsoft Defender XDR. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Com o Microsoft Sentinel como a sua solução de SIEM (gerenciamento de eventos e informações de segurança), as atividades de detecção e resposta de ameaças das suas operações de segurança são centradas em incidentes que você investiga e corrige. Esses incidentes têm duas fontes principais:

Eles são gerados automaticamente quando os mecanismos de detecção operam nos logs e nos alertas que o Microsoft Sentinel ingere das fontes de dados conectadas.

Eles são ingeridos diretamente de outros serviços de segurança conectados da Microsoft (como o Microsoft Defender XDR) que os criaram.

No entanto, dados de ameaça também podem vir de outras fontes não ingeridas no Microsoft Sentinel ou eventos não registrados em nenhum log, mas que ainda podem justificar a abertura de uma investigação. Por exemplo, um funcionário pode observar uma pessoa não reconhecida se envolvendo em atividades suspeitas relacionadas aos ativos de informações da sua organização. Esse funcionário pode ligar ou enviar um email para o SOC (centro de operações de segurança) para relatar a atividade.

O Microsoft Sentinel no portal do Azure permite que seus analistas de segurança criem incidentes manualmente para qualquer tipo de evento, independentemente de sua origem ou dados, para que você não perca a investigação desses tipos incomuns de ameaças.

Casos de uso comuns

Criar um incidente para um evento relatado

Esse é o cenário descrito na introdução acima.

Criar incidentes com base em eventos de sistemas externos

Crie incidentes com base em eventos de sistemas cujos logs não são ingeridos no Microsoft Sentinel. Por exemplo, uma campanha de phishing baseada em SMS pode usar a identidade visual corporativa e os temas da sua organização para direcionar dispositivos móveis pessoais dos funcionários. O ideal é investigar um ataque desse tipo e você pode criar um incidente no Microsoft Sentinel para ter uma plataforma para gerenciar sua investigação, coletar e registrar evidências e registrar suas ações de resposta e mitigação.

Criar incidentes com base nos resultados da busca

Crie incidentes com base nos resultados observados das atividades de busca. Por exemplo, durante a busca de ameaças no contexto de uma investigação específica (ou por conta própria), você pode encontrar evidências de uma ameaça completamente não relacionada que garante uma investigação própria separada.

Criar um incidente manualmente

Há três maneiras de criar um incidente manualmente:

- Criar um incidente usando o portal do Azure

- Crie um incidente usando os Aplicativos Lógicos do Azure usando o gatilho incidente do Microsoft Sentinel.

- Crie um incidente usando a API do Microsoft Sentinel por meio do grupo de operações Incidentes. Ele permite que você obtenha, crie, atualize e exclua incidentes.

Depois de integrar o Microsoft Sentinel ao portal do Microsoft Defender, os incidentes criados manualmente não são sincronizados com o portal do Defender, embora ainda possam ser exibidos e gerenciados no Microsoft Sentinel no portal do Azure e por meio dos Aplicativos Lógicos e da API.

Criar um incidente usando o portal do Azure

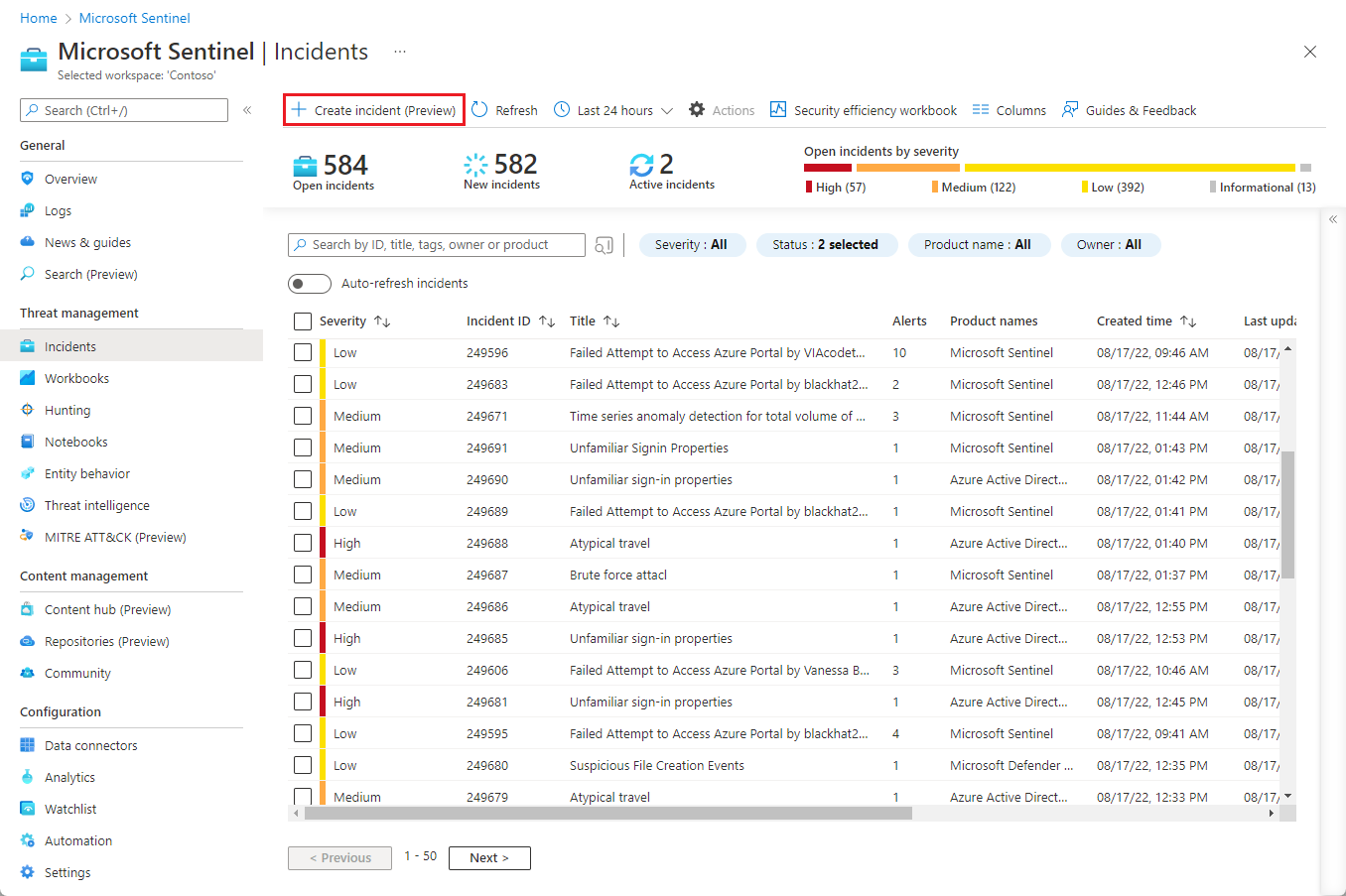

Selecione Microsoft Sentinel e escolha seu workspace.

No menu de navegação do Microsoft Azure Sentinel, selecione Incidentes.

Na página Incidentes, selecione + Criar incidente (versão prévia) na barra de botões.

O painel Criar incidente (versão prévia) será aberto no lado direito da tela.

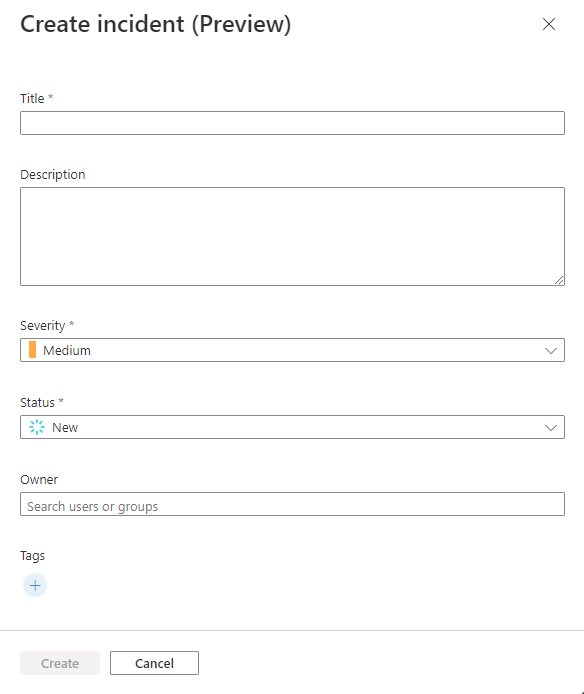

Preencha os campos no painel adequadamente.

Título

- Insira um título de sua escolha para o incidente. O incidente será exibido na fila com este título.

- Obrigatórios. Texto livre de comprimento ilimitado. Os espaços serão cortados.

Descrição

- Insira informações descritivas sobre o incidente, incluindo detalhes como a origem do incidente, quaisquer entidades envolvidas, relação com outros eventos, quem foi informado e assim por diante.

- Opcional. Texto livre de até 5000 caracteres.

Gravidade

- Escolha uma gravidade na lista suspensa. Todas as gravidades com suporte do Microsoft Sentinel estão disponíveis.

- Obrigatórios. O padrão é "Média".

Status

- Na lista suspensa, selecione um status. Todos os status com suporte do Microsoft Sentinel estão disponíveis.

- Obrigatórios. Assume o padrão de "Novo".

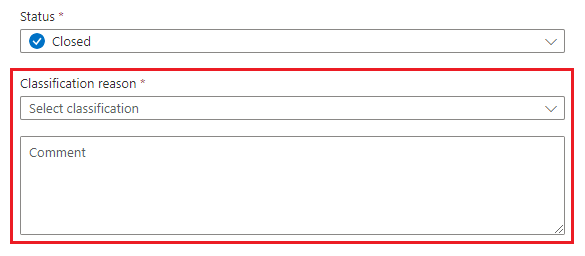

- Você pode criar um incidente com um status de "fechado" e abri-lo manualmente depois para fazer alterações e escolher um status diferente. Escolher "fechado" na lista suspensa ativará os campos motivo de classificação para você escolher um motivo para fechar o incidente e adicionar comentários.

Proprietário

- Escolha entre os usuários ou grupos disponíveis em seu locatário. Comece a digitar um nome para pesquisar usuários e grupos. Selecione o campo (clique ou toque) para exibir uma lista de sugestões. Escolha "atribuir a mim" na parte superior da lista para atribuir o incidente a si mesmo.

- Opcional.

Marcas

- Use marcas para classificar incidentes e filtrar e localizá-los na fila.

- Crie marcas selecionando o ícone de sinal de adição, inserindo texto na caixa de diálogo e selecionando OK. A conclusão automática sugerirá marcas usadas no workspace nas duas semanas anteriores.

- Opcional. Texto livre.

Selecione Criar na parte inferior do painel. Após alguns segundos, o incidente será criado e aparecerá na fila de incidentes.

Se você atribuir a um incidente um status de "Fechado", ele não aparecerá na fila até que você altere o filtro de status para mostrar incidentes fechados também. O filtro é definido por padrão para exibir apenas incidentes com o status "Novo" ou "Ativo".

Selecione o incidente na fila para ver seus detalhes completos, adicionar indicadores, alterar seu proprietário e status e muito mais.

Se por algum motivo você mudar de ideia após o fato de criar o incidente, poderá excluí-lo da grade de fila ou de dentro do próprio incidente.

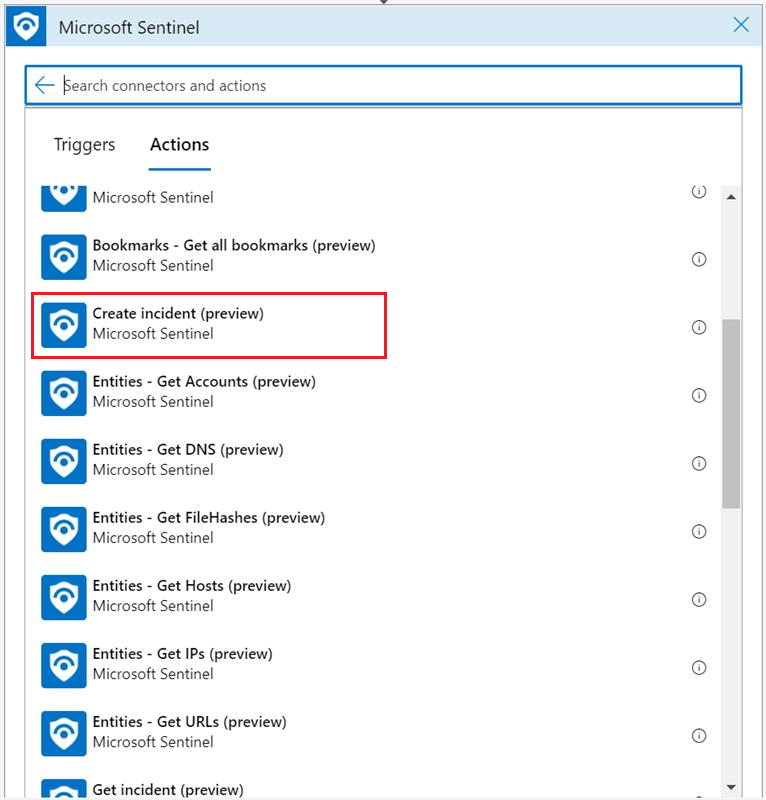

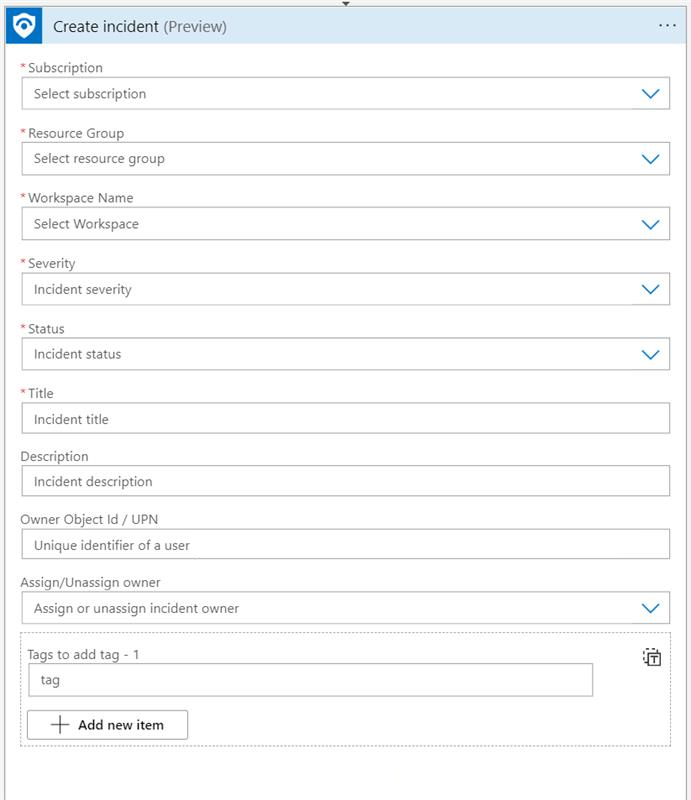

Criar um incidente usando os Aplicativos Lógicos do Azure

A criação de um incidente também está disponível como uma ação dos Aplicativos Lógicos no conector do Microsoft Sentinel e, portanto, nos guias estratégicos do Microsoft Sentinel.

Você pode encontrar a ação Criar incidente (versão prévia) no esquema de guia estratégico para o gatilho de incidente.

Você precisa fornecer parâmetros conforme descrito abaixo:

Selecione a assinatura, o grupo de recursos e o nome do workspace nas respectivas listas suspensas.

Para os campos restantes, consulte as explicações acima (em Criar um incidente usando o portal do Azure).

O Microsoft Sentinel fornece alguns modelos de guia estratégico de amostra que mostram como trabalhar com esse recurso:

- Criar incidente com o Microsoft Form

- Criar incidente na caixa de entrada de email compartilhado

Você pode encontrá-los na galeria de modelos de guia estratégico na página Automação do Microsoft Sentinel.

Criar um incidente usando a API do Microsoft Sentinel

O grupo de operações Incidentes permite que você não apenas crie, mas também atualize (edite), obtenha (recupere), liste e exclua incidentes.

Você cria um incidente usando o ponto de extremidade a seguir. Depois que essa solicitação for feita, o incidente ficará visível na fila de incidentes no portal.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

Veja um exemplo de como pode ser o corpo da solicitação:

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

Observações

Os incidentes criados manualmente não contêm entidades ou alertas. Portanto, a guia Alertas na página de incidentes permanecerá vazia até que você relate os alertas existentes ao incidente.

A guia Entidades também permanecerá vazia, pois não há suporte para adicionar entidades diretamente a incidentes criados manualmente. (Se você relacionar um alerta a este incidente, as entidades do alerta aparecerão no incidente.)

Incidentes criados manualmente também não exibirão nenhum nome de produto na fila.

A fila de incidentes é filtrada por padrão para exibir apenas incidentes com o status "Novo" ou "Ativo". Se você criar um incidente com um status "Fechado", ele não aparecerá na fila até que você altere o filtro de status para mostrar incidentes fechados também.

Próximas etapas

Para obter mais informações, consulte: