Preparar-se para um ataque de ransomware

Adotar uma estrutura de segurança cibernética

Um bom começo é adotar o MCSB (Microsoft Cloud Security Benchmark) para proteger o ambiente do Azure. O Microsoft Cloud Security Benchmark é a estrutura de controle de segurança do Azure que é baseada em estruturas de controle de segurança baseadas no setor, como NIST SP800-53 e Controles CIS v7.1.

O Microsoft Cloud Security Benchmark fornece diretrizes às organizações sobre como configurar o Azure e os serviços do Azure e como implementar os controles de segurança. As organizações podem usar o Microsoft Defender para Nuvem a fim de monitorar o status do ambiente do Azure ao vivo com todos os controles do MCSB.

Em última análise, a Estrutura destina-se a reduzir e gerenciar melhor os riscos de segurança cibernética.

Priorizar a mitigação

Com base em nossa experiência com ataques de ransomware, descobrimos que a priorização deve se concentrar em: 1) preparar, 2) limitar, 3) prevenir. Isso pode parecer contraintuitivo, pois a maioria das pessoas deseja evitar um ataque e seguir adiante. Mas devemos pressupor a violação (um princípio fundamental de Confiança Zero) e nos concentrarmos na mitigação confiável da maior parte dos danos em primeiro lugar. Essa priorização é crítica devido à alta probabilidade de um cenário da pior situação com o ransomware. Embora não seja uma verdade agradável de aceitar, estamos enfrentando invasores humanos criativos e motivados que são adeptos a encontrar um modo de controlar os ambientes complexos do mundo real em que operamos. Nessa realidade, é importante se preparar para o pior e estabelecer estruturas para conter e impedir que os invasores obtenham o que estão buscando.

Embora essas prioridades devam determinar o que fazer primeiro, incentivamos as organizações a executarem as etapas em paralelo sempre que possível, incluindo a antecipação de ganhos rápidos da etapa 1 quando possível.

Dificultar o acesso

Impeça que um invasor de ransomware entre em seu ambiente e responda rapidamente aos incidentes para remover o acesso do invasor antes que ele consiga roubar e criptografar os dados. Isso faz com que os invasores falhem mais cedo e com mais frequência, prejudicando o lucro de seus ataques. Embora a prevenção seja o resultado preferido, é um percurso contínuo e pode não ser possível alcançar 100% de prevenção e resposta rápida em organizações do mundo real (ambiente complexo multiplataforma e multinuvem com responsabilidades de TI distribuídas).

Para conseguir isso, as organizações devem identificar e executar ganhos rápidos para fortalecer os controles de segurança a fim de impedir a entrada e detectar/evitar rapidamente os invasores, ao mesmo tempo em que implementam um programa contínuo que as ajuda a permanecer seguras. A Microsoft recomenda que as organizações sigam os princípios descritos na estratégia de Confiança Zero, descritos aqui. Especificamente, em relação ao ransomware, as organizações devem priorizar:

- Melhorar o cuidado com a segurança, concentrando os esforços na redução da superfície de ataque e no gerenciamento de ameaças e vulnerabilidades dos ativos em seu patrimônio.

- Implementar controles de Proteção, Detecção e Resposta para seus ativos digitais, que possam proteger contra ameaças avançadas e largamente disponíveis, fornecer visibilidade e alertas sobre a atividade do invasor e responder a ameaças ativas.

Limitar o escopo dos danos

Você precisa ter controles fortes (para impedir, detectar, responder) para as contas com privilégios, como administradores de TI e outras funções com controle de sistemas comercialmente críticos. Isso retarda e/ou impede que os invasores obtenham acesso completo aos seus recursos para roubá-los e criptografá-los. Tirar a capacidade dos invasores de usar as contas de administrador de TI como atalho para os recursos reduz drasticamente as chances de eles serem bem-sucedidos em atacá-lo e exigir pagamento/lucro.

As organizações devem ter segurança elevada para contas privilegiadas (proteger fortemente, monitorar com rigor e responder rapidamente a incidentes relacionados a essas funções). Confira o Plano de modernização rápida de segurança da Microsoft, que aborda:

- Segurança de sessão de ponta a ponta – incluindo MFA (autenticação multifator) para administradores

- Proteger e monitorar sistemas de identidade

- Atenuar a passagem lateral

- Resposta rápida a ameaças

Preparar-se para o pior

Planeje o pior cenário possível e espere que ele aconteça (em todos os níveis da organização). Isso ajuda sua organização e outras no mundo das quais você depende:

- Limita danos do pior cenário – embora a restauração de todos os sistemas utilizando backups seja altamente prejudicial para os negócios, isso é mais eficaz e eficiente do que tentar a recuperação usando ferramentas de descriptografia (de baixa qualidade) fornecidas pelo invasor depois de pagar para obter a chave. Observação: o pagamento é um caminho incerto - Você não tem garantia formal ou legal de que a chave funcionará em todos os arquivos, que as ferramentas funcionarão efetivamente, ou que o atacante (que pode ser um afiliado amador usando um kit de ferramentas profissional) agirá de boa fé.

- Limite o retorno financeiro para os atacantes: Se uma organização puder restaurar as operações comerciais sem pagar aos atacantes, o ataque falha e resulta em zero retorno sobre o investimento (ROI) para os atacantes. Isso diminui a probabilidade de eles atacarem a organização no futuro (e os priva de mais recursos para atacar outras pessoas).

Os invasores ainda poderão tentar extorquir a organização por meio da divulgação de dados ou vender/fazer mal uso dos dados roubados, mas isso ofereceria menos proveito do que se eles fossem os únicos com acesso aos seus dados e sistemas.

Para conseguir isso, as organizações devem garantir que:

- Registrar o risco – adicionar o ransomware ao registro de riscos como um cenário de alta probabilidade e alto impacto. Acompanhe o status da mitigação por meio do ciclo de avaliação do Enterprise Risk Management (ERM).

- Definir e fazer backup de ativos críticos para os negócios – defina os sistemas necessários para operações críticas de negócios e faça backup automaticamente em um agendamento regular (incluindo o backup correto de dependências críticas, como o Active Directory). Proteja backups contra apagamento deliberado e criptografia com armazenamento offline, armazenamento imutável e/ou etapas de canais distintos (MFA ou PIN) para modificar/apagar backups online.

- Testar o cenário "Recuperar do Zero" – teste para garantir que a BC/DR (continuidade dos negócios/recuperação de desastre) possa colocar online rapidamente as operações comerciais críticas começando com a funcionalidade zero (todos os sistemas inoperantes). Realize exercícios práticos para validar processos entre equipes e procedimentos técnicos, incluindo comunicações fora de banda com funcionários e clientes (assuma que todo o email/chat/etc. está fora do ar).

É crítico proteger (ou imprimir) documentos de apoio e sistemas necessários para a recuperação, incluindo documentos de procedimentos de restauração, CMDBs, diagramas de rede, instâncias do SolarWinds, etc. Os invasores destroem esses documentos regularmente. - Reduzir a exposição local: mova os dados para serviços de nuvem com backup automático e reversão de autoatendimento.

Promova a conscientização e garanta que não haja lacuna de conhecimento

Há inúmeras atividades que podem ser realizadas para se preparar para possíveis incidentes de ransomware.

Instruir os usuários finais sobre os riscos de ransomware

Como a maioria das variantes de ransomware depende dos usuários finais para instalar o ransomware ou se conectar a sites comprometidos, todos os usuários finais devem ser instruídos sobre os riscos. Isso normalmente faria parte do treinamento anual de conscientização de segurança, bem como do treinamento ad hoc disponível por meio dos sistemas de gerenciamento de aprendizado da empresa. O treinamento de conscientização também deve se estender aos clientes da empresa por meio dos portais da empresa ou de outros canais apropriados.

Instruir analistas do SOC (centro de operações de segurança) e outras pessoas sobre como responder a incidentes de ransomware

Analistas de SOC e outras pessoas envolvidas em incidentes de ransomware devem conhecer especificamente os conceitos básicos de software mal-intencionado e ransomware. Eles devem estar cientes das principais variantes/famílias de ransomware, juntamente com algumas de suas características típicas. A equipe do call center do cliente também deve estar ciente de como lidar com relatórios de ransomware dos usuários finais e clientes da empresa.

Confirmar se você tem os controles técnicos apropriados em uso

Há uma ampla variedade de controles técnicos que devem estar em ação para proteger, detectar e responder a incidentes de ransomware com uma forte ênfase na prevenção. No mínimo, os analistas de SOC devem ter acesso à telemetria gerada por sistemas antimalware na empresa, entender quais medidas preventivas estão em vigor, entender a infraestrutura direcionada pelo ransomware para poderem ajudar as equipes da empresa a tomar as medidas apropriadas.

Isso deve incluir algumas ou todas as seguintes ferramentas essenciais:

Ferramentas preventivas e de detecção

- Pacotes de produtos antimalware para servidores da empresa (como o Microsoft Defender para Nuvem)

- Soluções antimalware de rede (como o Antimalware do Azure)

- Plataformas de análise de dados de segurança (como o Azure Monitor e o Sentinel)

- Sistemas de detecção e prevenção de intrusão de última geração

- NGFW (firewall de última geração)

Kits de ferramentas de resposta e análise de malware

- Sistemas de análise de malware automatizados com suporte para a maioria dos principais sistemas operacionais de usuário final e servidores da organização

- Ferramentas de análise de malware estática e dinâmica

- Software e hardware de análise forense digital

- Acesso não organizacional à Internet (por exemplo, um dongle 4G)

- Para alcançar a máxima eficácia, os analistas de SOC devem ter amplo acesso a quase todas as plataformas antimalware por meio de suas interfaces nativas, além da telemetria unificada nas plataformas de análise de dados de segurança. A plataforma para Antimalware nativa do Azure dos Serviços de Nuvem do Azure e Máquinas Virtuais fornece guias passo a passo sobre como fazer isso.

- Fontes de enriquecimento e inteligência

- Fontes de inteligência contra ameaças e malware online e offline (como o Sentinel e o Observador de Rede do Azure)

- Active Directory e outros sistemas de autenticação (e os logs relacionados)

- CMDBs (Bancos de Dados de Gerenciamento de Configuração Interna) que contêm informações do dispositivo de ponto de extremidade

Proteção de dados

- Implementar proteção de dados para garantir uma recuperação rápida e confiável de um ataque de ransomware e bloquear algumas técnicas.

- Designar pastas protegidas – para dificultar que aplicativos não autorizados modifiquem os dados nessas pastas.

- Revisar permissões – para reduzir o risco de ransomware de habilitação de amplo acesso

- Descobrir permissões amplas de gravação/exclusão em compartilhamentos de arquivos, no SharePoint e em outras soluções

- Reduzir permissões amplas sem deixar de atender aos requisitos de colaboração na empresa

- Auditar e monitorar para garantir que as permissões amplas não reapareçam

- Proteger backups

- Assegurar que os sistemas críticos sejam submetidos a backup e que os backups sejam protegidos contra apagamento/criptografia deliberada do invasor.

- Fazer backup de todos os sistemas críticos automaticamente em um agendamento regular

- Assegurar a rápida recuperação das operações de negócios ao treinar regularmente o plano de BC/DR (continuidade de negócios/recuperação de desastres)

- Proteger backups contra o apagamento e a criptografia deliberadas

- Proteção forte – exigir etapas de canais distintos (como MUA/MFA) para modificar backups online, como o Backup do Azure

- Proteção mais forte – isolar os backups de cargas de trabalho online/de produção para aprimorar a proteção dos dados de backup.

- Proteger os documentos de suporte necessários para recuperação, como documentos de procedimento de restauração, CMDB e diagramas de rede

Estabelecer um processo de tratamento de incidentes

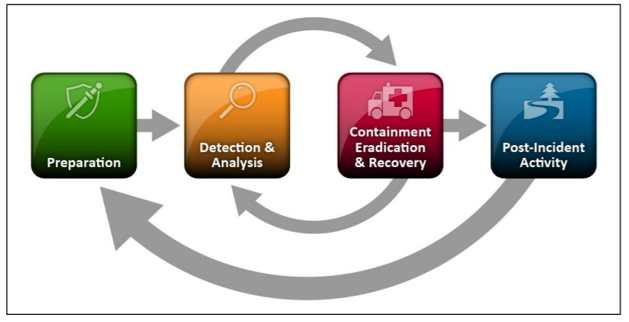

Confirme se sua organização tem uma série de atividades que seguem de maneira aproximada as etapas de resposta a incidentes e as diretrizes descritas no Guia de tratamento de incidentes de segurança de computador do NIST (National Institute of Standards and Technology) (Publicação especial 800-61r2) para se preparar para possíveis incidentes de ransomware. As etapas incluem:

- Preparação: esta fase descreve as diversas medidas que devem ser colocadas em ação antes de um incidente. Isso pode incluir as preparações técnicas (como a implementação de controles de segurança adequados e outras tecnologias) e preparações não técnicas (como a preparação de processos e procedimentos).

- Gatilhos/detecção: esta fase descreve como esse tipo de incidente pode ser detectado e quais gatilhos podem estar disponíveis para iniciar uma investigação adicional ou a declaração de um incidente. Em geral, eles são separados em gatilhos de alta confiança e de baixa confiança.

- Investigação / Análise: Esta etapa descreve as atividades que devem ser realizadas para investigar e analisar os dados disponíveis quando não está claro que um incidente ocorreu, com o objetivo de confirmar que um incidente deve ser declarado ou concluir que um incidente não ocorreu.

- Declaração de incidente: esta fase aborda as etapas que devem ser seguidas para declarar um incidente, normalmente com a geração de um tíquete no sistema de gerenciamento de incidentes da empresa e direcionar o tíquete para o pessoal apropriado para fins de avaliação e ação adicionais.

- Contenção/mitigação: esta fase aborda as etapas que podem ser executadas pelo SOC (centro de operações de segurança) ou por outras pessoas, para conter ou mitigar (interromper) a ocorrência do incidente ou limitar o efeito do incidente usando as ferramentas, as técnicas e os procedimentos disponíveis.

- Correção/recuperação: esta fase aborda as etapas que podem ser seguidas para corrigir ou recuperar-se de danos que foram causados pelo incidente antes que ele fosse contido e mitigado.

- Atividade pós-incidente: essa fase abrange as atividades que devem ser executadas quando o incidente tiver sido fechado. A fase pode incluir a captura da narrativa final associada ao incidente, bem como a identificação de lições aprendidas.

Preparar-se para uma recuperação rápida

Confirme se você tem processos e procedimentos adequados em vigor. Quase todos os incidentes de ransomware resultam na necessidade de restaurar sistemas comprometidos. Portanto, os processos e procedimentos de backup e restauração apropriados e testados devem estar em vigor para a maioria dos sistemas. Também deverá haver estratégias de contenção adequadas em vigor, com procedimentos adequados para impedir a disseminação do ransomware e a recuperação contra esses ataques.

Verifique se você tem procedimentos bem documentados para envolver suporte de terceiros, especialmente o suporte de provedores de inteligência contra ameaças, de solução antimalware e de análise de malware. Esses contatos podem ser úteis, pois a variante de ransomware pode ter pontos fracos conhecidos ou ferramentas de descriptografia disponíveis.

A plataforma Azure oferece opções de backup e recuperação por meio do Backup do Azure, bem como opções internas em vários serviços de dados e cargas de trabalho.

Backups isolados com o Backup do Azure

- Máquinas Virtuais do Azure

- Bancos de dados em VMs do Azure: SQL, SAP HANA

- Banco de Dados do Azure para PostgreSQL

- Servidores Windows locais (fazer backup para a nuvem usando o agente MARS)

Backups locais (operacionais) com o Backup do Azure

- Arquivos do Azure

- Blobs do Azure

- Discos do Azure

Backups internos de serviços do Azure

- Os serviços de dados, como Bancos de dados do Azure (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB e ANF oferecem recursos de backup internos

O que vem a seguir

Confira o white paper: Defesas do Azure contra ataques de ransomware.

Outros artigos nesta série: