Adicionar um serviço de pesquisa a um perímetro de segurança da rede

Importante

O suporte da Pesquisa de IA do Azure para o perímetro de segurança de rede está em versão prévia pública em termos complementares de uso. Ele está disponível em regiões que fornecem o recurso. Essa versão prévia é fornecida sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Alguns recursos podem não ter suporte ou podem ter restrição de recursos.

Examine a seção de limitações e considerações antes de começar.

Este artigo explica como ingressar um serviço de Pesquisa de IA do Azure em um perímetro de segurança da rede para controlar o acesso à rede ao serviço de pesquisa. Ao ingressar em um perímetro de segurança da rede, é possível:

- Registrar todo o acesso ao serviço de pesquisa em contexto com outros recursos do Azure no mesmo perímetro.

- Bloquear qualquer exfiltração dos dados de um serviço de pesquisa para outros serviços fora do perímetro.

- Permitir acesso ao serviço de pesquisa usando recursos de acesso de entrada e saída do perímetro de segurança da rede.

É possível adicionar um serviço de pesquisa a um perímetro de segurança da rede no portal do Azure, conforme descrito neste artigo. Como alternativa, você pode usar a API REST do Gerenciador de Rede Virtual do Azure para ingressar em um serviço de pesquisa e usar as APIs REST do Gerenciamento de Pesquisa para exibir e sincronizar as configurações.

Limitações e considerações

Para serviços de pesquisa dentro de um perímetro de segurança da rede, os indexadores devem usar um sistema ou uma identidade gerenciada atribuída pelo usuário e ter uma atribuição de função que permita o acesso de leitura a fontes de dados.

Atualmente, as fontes de dados do indexador com suporte estão limitadas ao Armazenamento de Blobs do Azure, ao Azure Cosmos DB for NoSQL e ao Banco de Dados SQL do Azure.

Atualmente, no perímetro, as conexões do indexador com o PaaS do Azure para recuperação de dados são o principal caso de uso. Quanto às chamadas de API orientadas por habilidades de saída para os serviços de IA do Azure, Azure OpenAI ou o catálogo de modelos do Azure AI Foundry ou para as chamadas de entrada do Azure AI Foundry para os cenários de "chat com seus dados", você deve configurar regras de entrada e saída para permitir as solicitações pelo perímetro. Se você precisar de conexões privadas para agrupamento e vetorização com reconhecimento de estrutura, você deverá criar um link privado compartilhado e uma rede privada.

Pré-requisitos

Um perímetro de segurança da rede existente. É possível criar um para associar ao seu serviço de pesquisa.

Pesquisa de IA do Azure, qualquer camada faturável em qualquer região.

Atribuir um serviço de pesquisa a um perímetro de segurança da rede

O Perímetro de Segurança da Rede do Azure permite que os administradores definam um limite de isolamento de rede lógica para recursos de PaaS (por exemplo, Armazenamento do Microsoft Azure e Banco de Dados SQL do Azure) que são implantados fora das redes virtuais. Ele restringe a comunicação com recursos dentro do perímetro e permite o tráfego público sem perímetro por meio de regras de acesso de entrada e saída.

Você pode adicionar a Pesquisa de IA do Azure a um perímetro de segurança de rede para que todas as solicitações de indexação e consulta ocorram dentro do limite de segurança.

No portal do Azure, localize o serviço de perímetro de segurança de rede para sua assinatura.

Selecione Recursos no menu à esquerda.

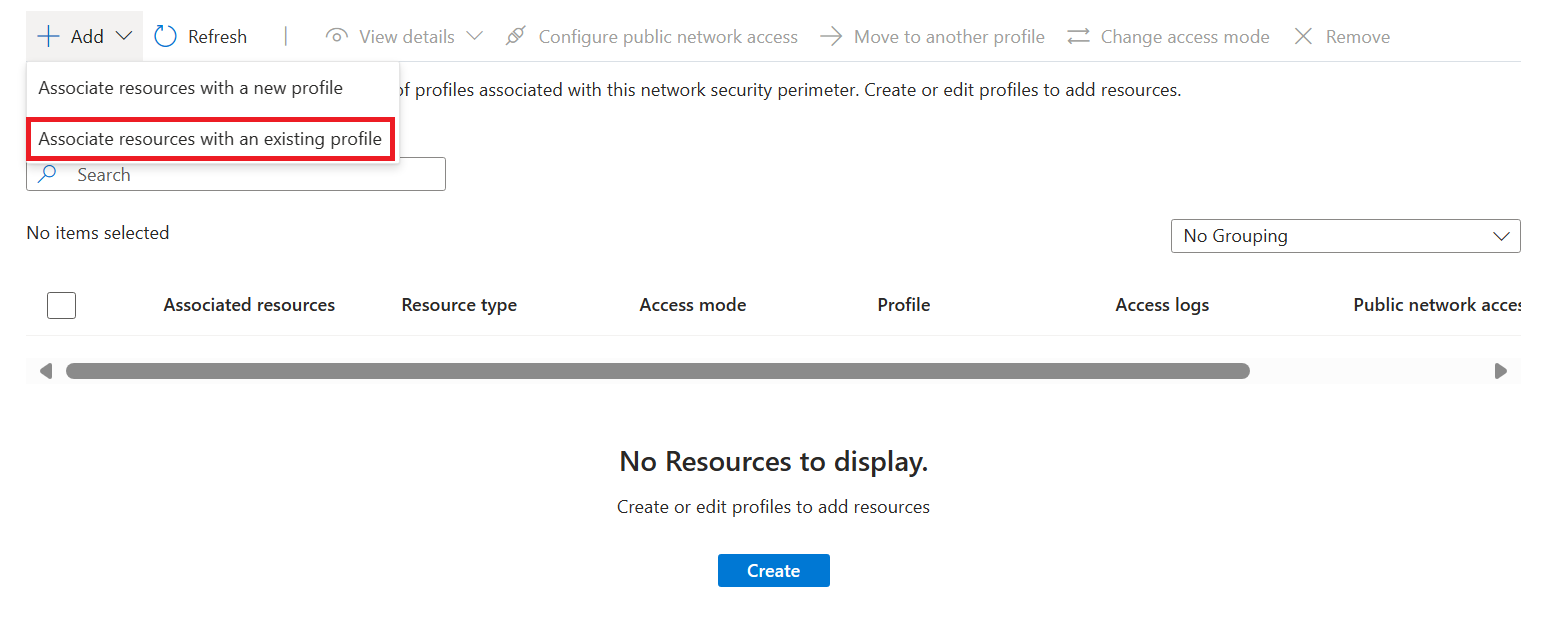

Selecione Adicionar>Associar recursos a um perfil existente.

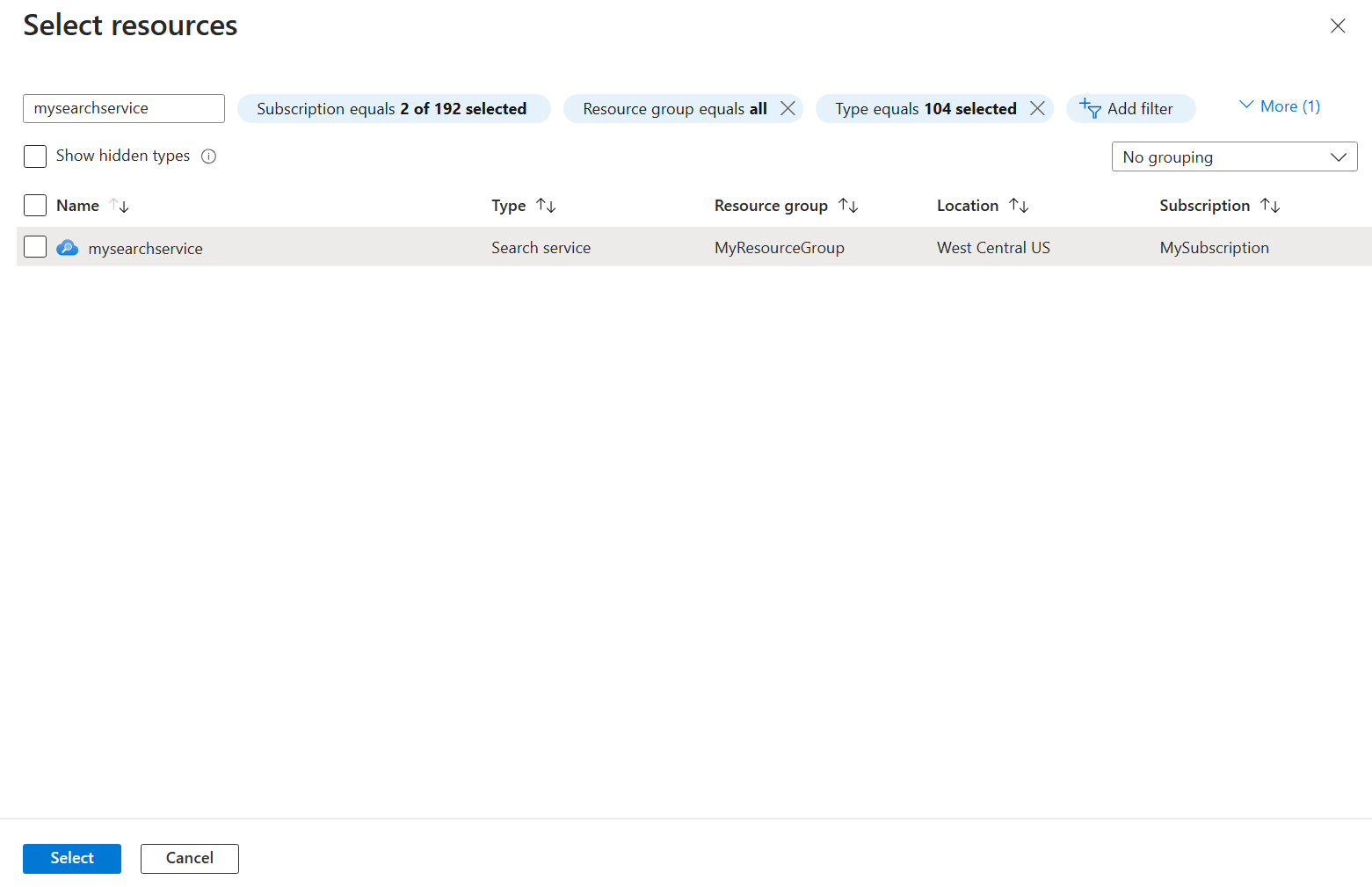

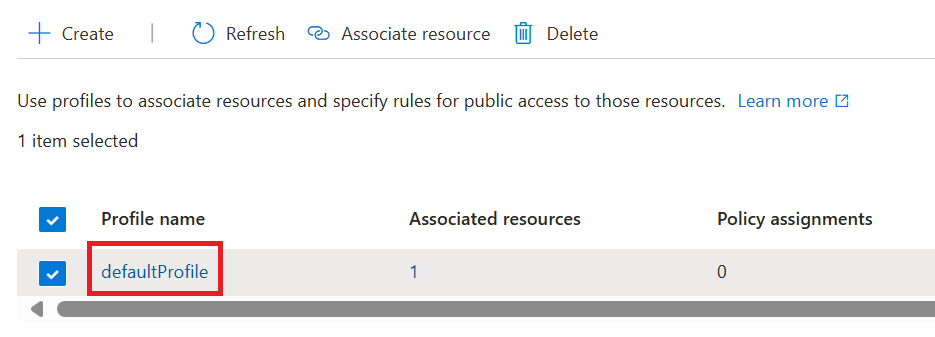

Selecione o perfil que você criou ao criar o perímetro de segurança da rede para Perfil.

Selecione Associar e selecione o serviço de pesquisa que você criou.

Selecione Associar na seção inferior esquerda da tela para criar a associação.

Modos de acesso de perímetro de segurança da rede

O perímetro de segurança da rede dá suporte a dois modos de acesso diferentes para recursos associados:

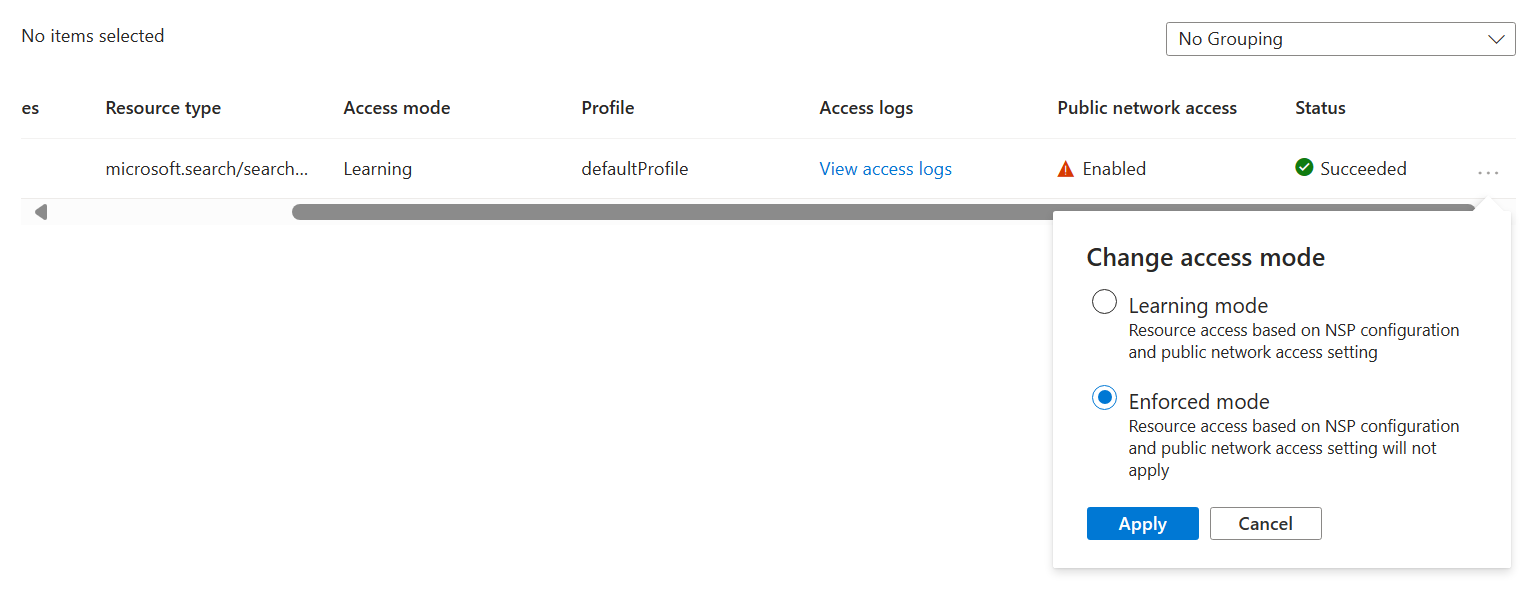

| Modo | Descrição |

|---|---|

| Modo de aprendizado | Esse é o modo de acesso padrão. No modo de aprendizagem, o perímetro de segurança da rede registra todo o tráfego no serviço de pesquisa que teria sido negado se o perímetro estivesse no modo imposto. Isso permite que os administradores de rede entendam os padrões de acesso existentes do serviço de pesquisa antes de implementar a imposição de regras de acesso. |

| Modo imposto | No modo Imposto, o perímetro de segurança da rede registra e nega todo o tráfego que não é explicitamente permitido pelas regras de acesso. |

Configurações de rede de perímetro de segurança da rede e de serviço de pesquisa

A configuração publicNetworkAccess determina a associação do serviço de pesquisa com um perímetro de segurança da rede.

No modo Aprendizagem, a configuração

publicNetworkAccesscontrola o acesso público ao recurso.No modo Imposto, a configuração

publicNetworkAccessé substituída pelas regras de perímetro de segurança da rede. Por exemplo, se um serviço de pesquisa com uma configuraçãopublicNetworkAccessdeenabledestiver associado a um perímetro de segurança da rede no modo Imposto, o acesso ao serviço de pesquisa ainda será controlado pelas regras de acesso de perímetro de segurança da rede.

Alterar o modo de acesso de perímetro de segurança da rede

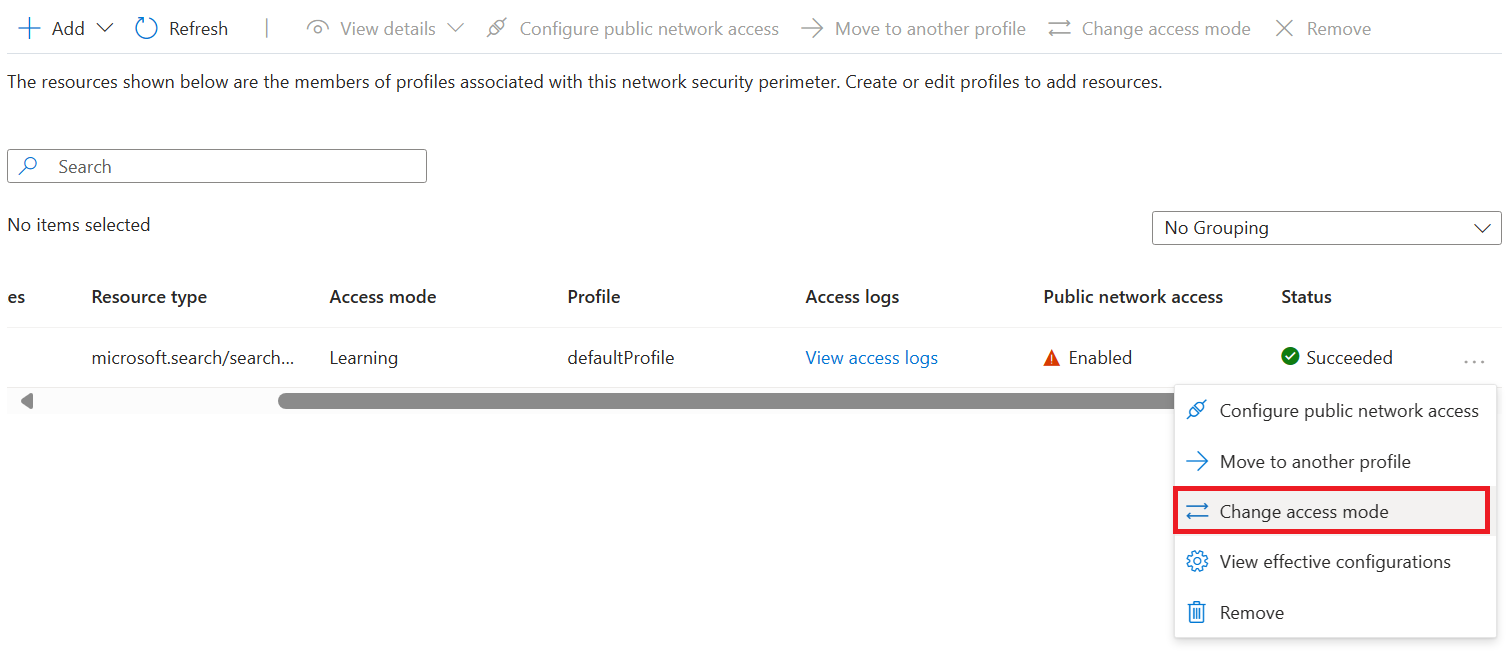

Navegue até o recurso de perímetro de segurança da rede no portal do Azure.

Selecione Recursos no menu à esquerda.

Localize o serviço de pesquisa na tabela.

Selecione os três pontos na extrema direita da linha de serviço de pesquisa. Selecione Alterar modo de acesso no pop-up.

Selecione o modo de acesso desejado e selecione Aplicar.

Habilitar o registro em log do acesso à rede

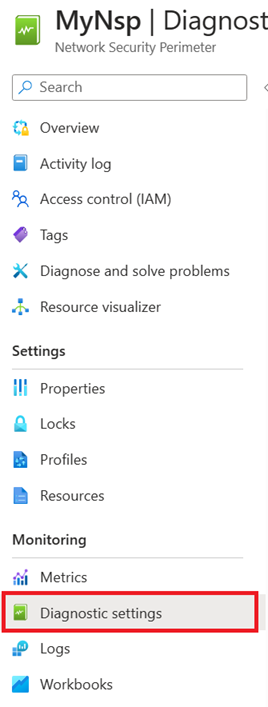

Navegue até o recurso de perímetro de segurança da rede no portal do Azure.

Selecione Configurações de diagnóstico no menu à esquerda.

Selecione Adicionar configuração de diagnóstico.

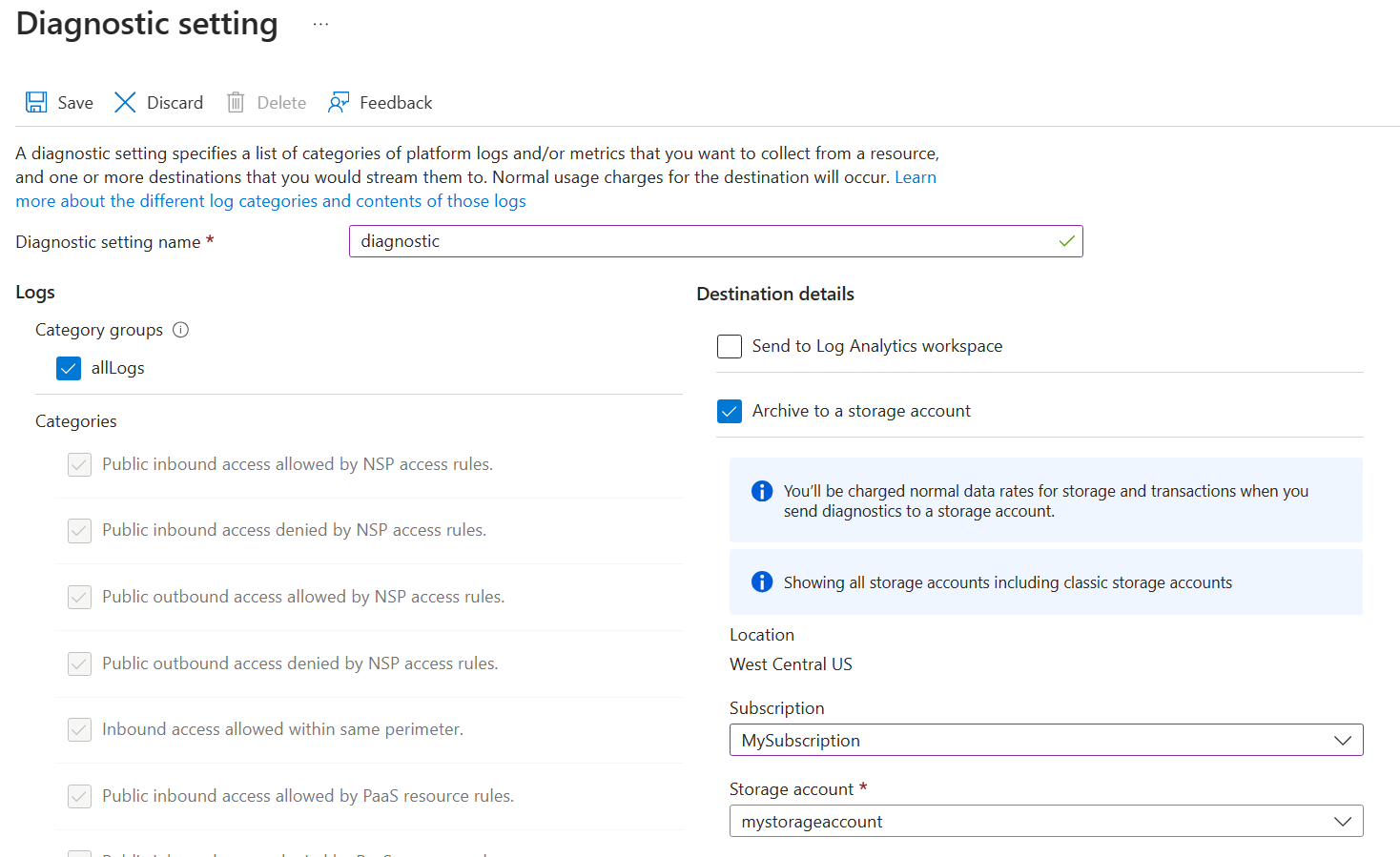

Insira qualquer nome, como "diagnóstico", para Nome da configuração de diagnóstico.

Em Logs, selecione allLogs. allLogs garante que todo o acesso de rede de entrada e saída aos recursos em seu perímetro de segurança da rede seja registrado.

Em Detalhes de destino, selecione Arquivar em uma conta de armazenamento ou Enviar para o workspace do Log Analytics. A conta de armazenamento deve estar na mesma região que o perímetro de segurança da rede. Você pode usar uma conta de armazenamento existente ou criar uma nova. Um workspace do Log Analytics pode estar em uma região diferente da usada pelo perímetro de segurança da rede. Você também pode selecionar qualquer um dos outros destinos aplicáveis.

Selecione Salvar para criar a configuração de diagnóstico e iniciar o registro em log de acesso à rede.

Leitura de logs de acesso à rede

Espaço de Trabalho do Log Analytics

A tabela network-security-perimeterAccessLogs contém todos os logs para cada categoria de log (por exemplo, network-security-perimeterPublicInboundResourceRulesAllowed). Cada log contém um registro do acesso à rede de perímetro de segurança da rede que corresponde à categoria de log.

Aqui está um exemplo do formato de log network-security-perimeterPublicInboundResourceRulesAllowed:

| Nome da Coluna | Significado | Valor de exemplo |

|---|---|---|

| ResultDescription | Nome da operação de acesso à rede | POST /indexes/my-index/docs/search |

| Perfil | Com qual perímetro de segurança da rede o serviço de pesquisa foi associado | defaultProfile |

| ServiceResourceId | ID do recurso do serviço de pesquisa | search-service-resource-id |

| Regra correspondente | Descrição JSON da regra que foi correspondida pelo log | { "accessRule": "IP firewall" } |

| SourceIPAddress | IP de origem do acesso à rede de entrada, se aplicável | 1.1.1.1 |

| AccessRuleVersion | Versão das regras de acesso de perímetro de segurança de rede usadas para impor as regras de acesso à rede | 0 |

Conta de Armazenamento

A conta de armazenamento tem contêineres para cada categoria de log (por exemplo, insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed). A estrutura da pasta dentro do contêiner corresponde à ID do recurso do perímetro de segurança da rede e ao tempo em que os logs foram obtidos. Cada linha no arquivo de log JSON contém um registro do acesso à rede de perímetro de segurança da rede que corresponde à categoria de log.

Por exemplo, as regras de perímetro de entrada permitidas no log de categorias usam o seguinte formato:

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Adicionar uma regra de acesso ao serviço de pesquisa

Um perfil de perímetro de segurança da rede especifica regras que permitem ou negam acesso por meio do perímetro.

Dentro do perímetro, todos os recursos têm acesso mútuo no nível da rede. Você ainda deve configurar a autenticação e a autorização, mas, no nível da rede, as solicitações de conexão de dentro do perímetro são aceitas.

Para recursos fora do perímetro de segurança da rede, você deve especificar regras de acesso de entrada e saída. As regras de entrada especificam quais conexões permitir e as regras de saída especificam quais solicitações são permitidas.

Um serviço de pesquisa aceita solicitações de entrada de aplicativos como o portal da Fábrica de IA do Azure, o Prompt Flow do Azure Machine Learning e qualquer aplicativo que envie solicitações de indexação ou consulta. Um serviço de pesquisa envia solicitações de saída durante a indexação baseada em indexador e a execução do conjunto de habilidades. Esta seção explica como configurar regras de acesso de entrada e saída para cenários da Pesquisa de IA do Azure.

Observação

Qualquer serviço associado a um perímetro de segurança da rede permite implicitamente acesso de entrada e saída a qualquer outro serviço associado ao mesmo perímetro de segurança da rede quando esse acesso é autenticado usando identidades gerenciadas e atribuições de função. As regras de acesso só precisam ser criadas ao permitir o acesso fora do perímetro de segurança da rede ou para acesso autenticado usando chaves de API.

Adicionar uma regra de acesso de entrada

As regras de acesso de entrada podem permitir que a Internet e os recursos fora do perímetro se conectem com recursos dentro do perímetro.

O perímetro de segurança da rede dá suporte a dois tipos de regras de acesso de entrada:

Intervalos de endereços IP. Intervalos ou endereços IP devem estar no formato CIDR (roteamento entre domínios sem classe). Um exemplo de notação CIDR é 192.0.2.0/24, que representa os IPs que variam de 192.0.2.0 a 192.0.2.255. Esse tipo de regra permite solicitações de entrada de qualquer endereço IP dentro do intervalo.

Assinaturas. Esse tipo de regra permite o acesso de entrada autenticado usando qualquer identidade gerenciada da assinatura.

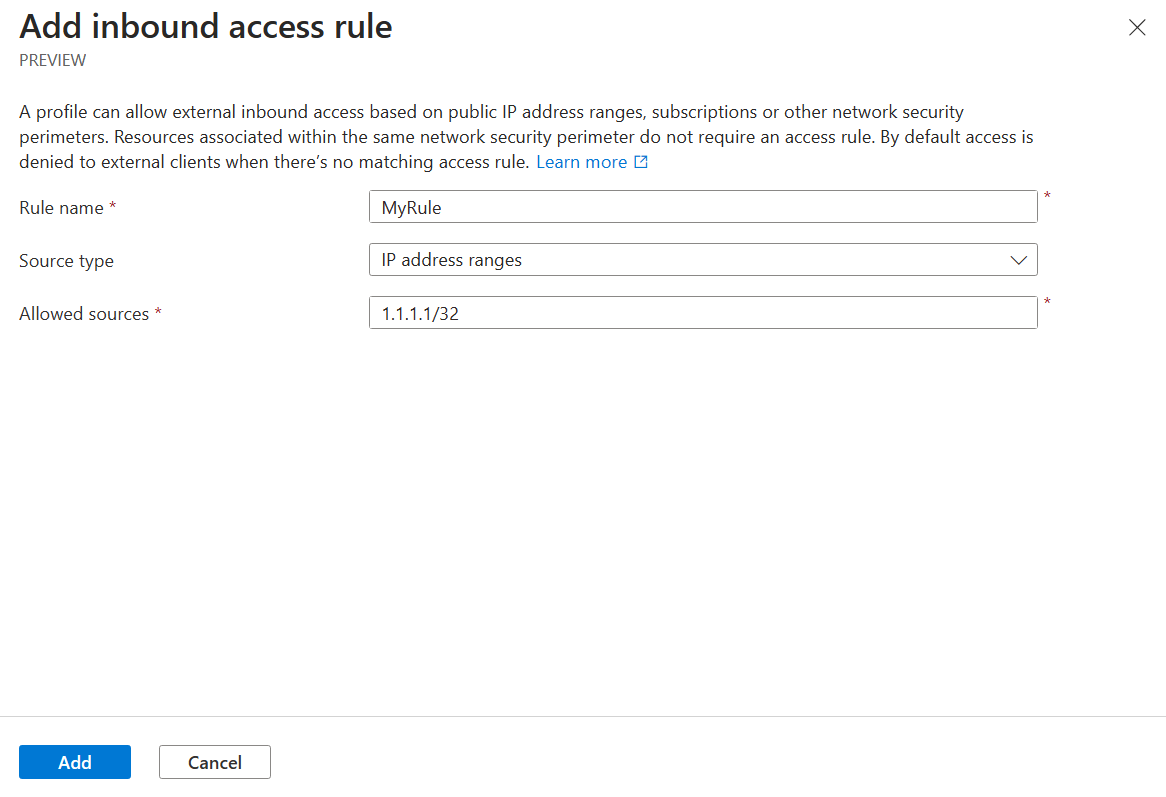

Para adicionar uma regra de acesso de entrada no portal do Azure:

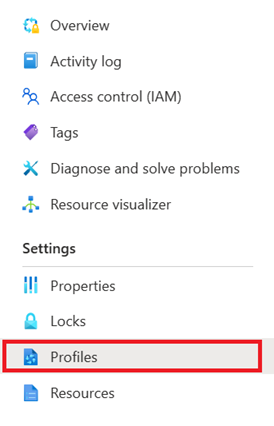

Navegue até o recurso de perímetro de segurança da rede no portal do Azure.

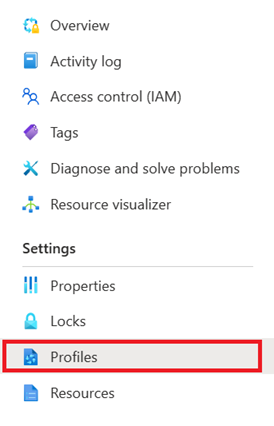

Selecione Perfis no menu à esquerda.

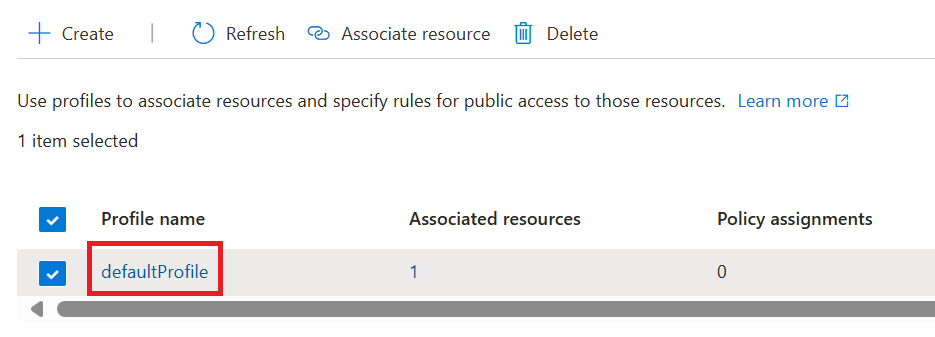

Selecione o perfil que você está usando com o perímetro de segurança da rede

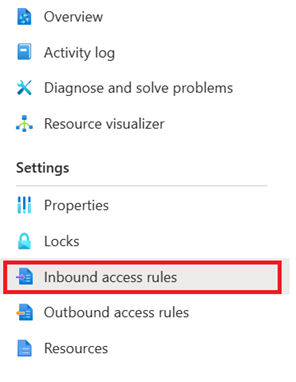

Selecione Regras de acesso de entrada no menu à esquerda.

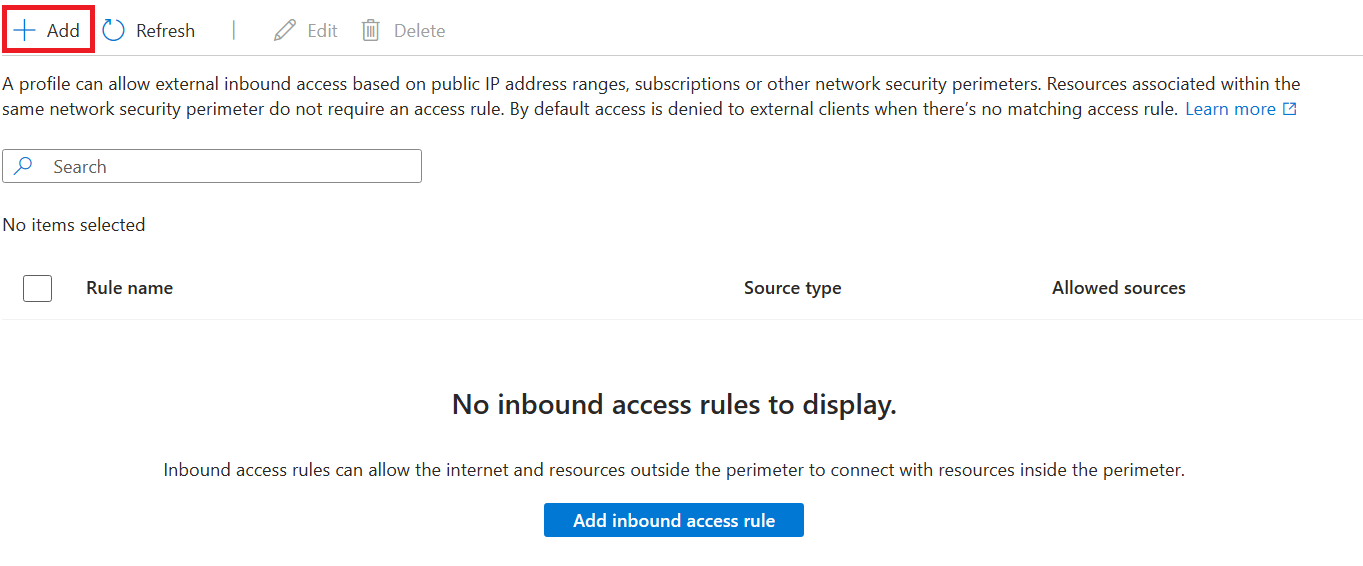

Selecione Adicionar.

Digite ou selecione os valores a seguir:

Configuração Valor Nome da regra O nome da regra de acesso de entrada (por exemplo, "MyInboundAccessRule"). Tipo de Fonte Valores válidos são intervalos de endereços IP ou assinaturas. Fontes permitidas Se você selecionou intervalos de endereços IP, insira o intervalo de endereços IP no formato CIDR do qual deseja permitir o acesso de entrada. Os intervalos de IP do Azure estão disponíveis neste link. Se você selecionou Assinaturas, use a assinatura da qual deseja permitir o acesso de entrada. Selecione Adicionar para criar a regra de acesso de entrada.

Adicionar uma regra de acesso de saída

Um serviço de pesquisa faz chamadas de saída durante a indexação baseada em indexador e a execução do conjunto de habilidades. Se as fontes de dados do indexador, os serviços de IA do Azure ou a lógica de habilidade personalizada estiverem fora do perímetro de segurança da rede, você deverá criar uma regra de acesso de saída que permita que o serviço de pesquisa faça a conexão.

Lembre-se de que, na versão prévia pública, a Pesquisa de IA do Azure só pode se conectar ao Armazenamento do Microsoft Azure ou ao Azure Cosmos DB dentro do perímetro de segurança. Se os indexadores usarem outras fontes de dados, você precisará de uma regra de acesso de saída para dar suporte a essa conexão.

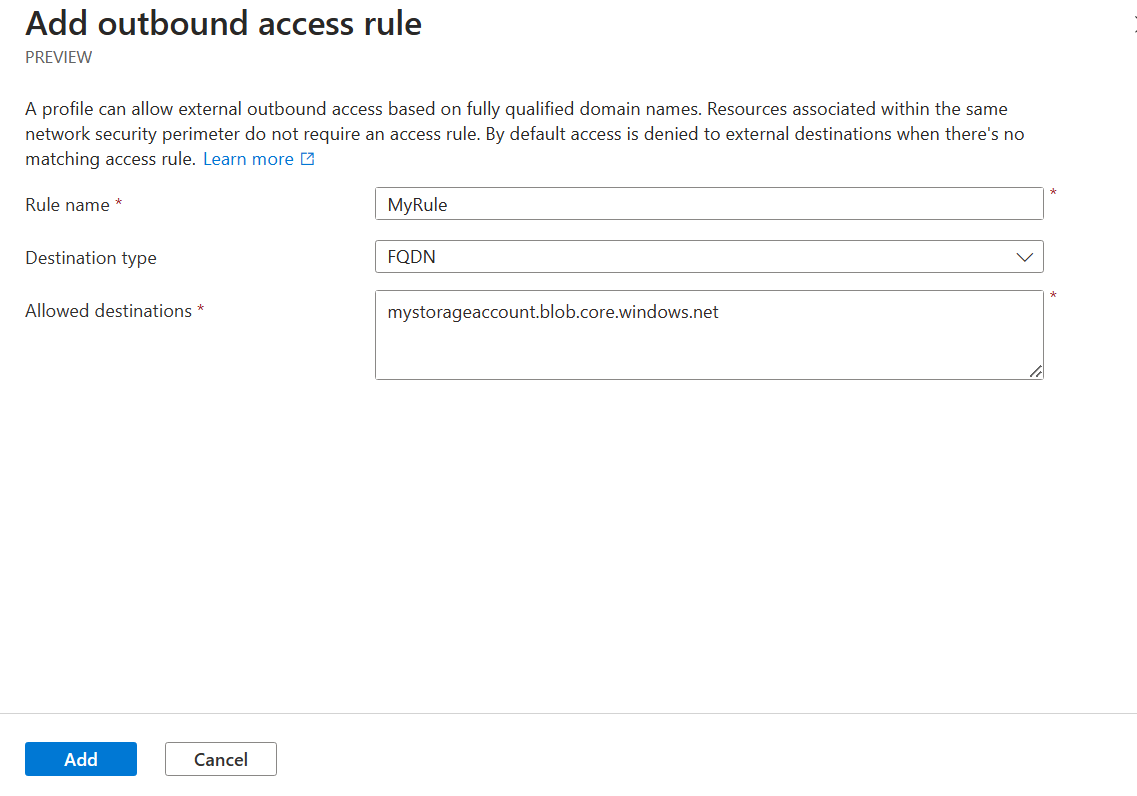

O perímetro de segurança da rede dá suporte a regras de acesso de saída com base no FQDN (Nome de Domínio Totalmente Qualificado) do destino. Por exemplo, você pode permitir o acesso de saída de qualquer serviço associado ao perímetro de segurança da rede para um FQDN, como mystorageaccount.blob.core.windows.net.

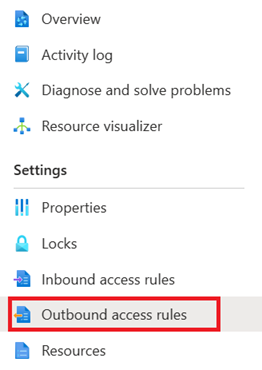

Para adicionar uma regra de acesso de saída no portal do Azure:

Navegue até o recurso de perímetro de segurança da rede no portal do Azure.

Selecione Perfis no menu à esquerda.

Selecione o perfil que você está usando com o perímetro de segurança da rede

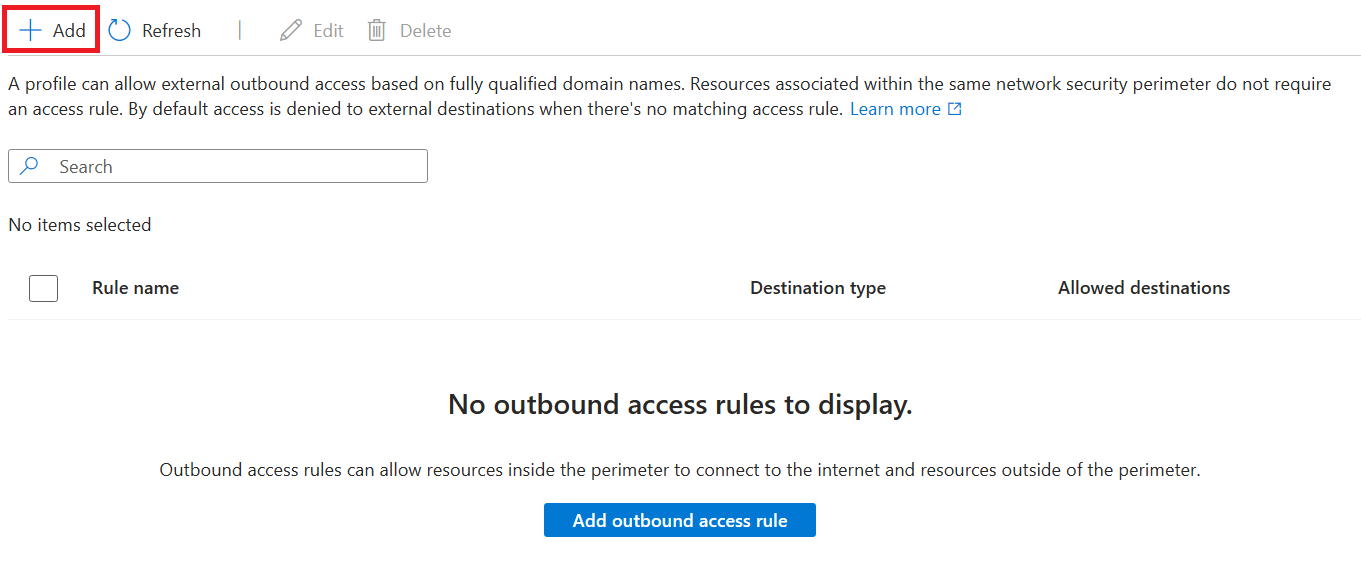

Selecione Regras de acesso de saída no menu à esquerda.

Selecione Adicionar.

Digite ou selecione os valores a seguir:

Configuração Valor Nome da regra O nome da regra de acesso de saída (por exemplo, "MyOutboundAccessRule") Tipo de destino Sair como FQDN Destinos permitidos Insira uma lista separada por vírgulas de FQDNs aos quais você deseja permitir o acesso de saída Selecione Adicionar para criar a regra de acesso de saída.

Testar sua conexão por meio do perímetro de segurança da rede

Para testar sua conexão por meio do perímetro de segurança da rede, você precisa de acesso a um navegador da Web, em um computador local com uma conexão com a Internet ou uma VM do Azure.

Altere sua associação de perímetro de segurança da rede para o modo imposto para começar a impor requisitos de perímetro de segurança da rede para acesso à rede ao serviço de pesquisa.

Decida se deseja usar um computador local ou uma VM do Azure.

- Se você estiver usando um computador local, precisará saber seu endereço IP público.

- Se você estiver usando uma VM do Azure, poderá usar o link privado ou verificar o endereço de IP usando o portal do Azure.

Usando o endereço IP, você pode criar uma regra de acesso de entrada para que esse endereço IP permita o acesso. Você pode ignorar esta etapa se estiver usando o link privado.

Por fim, tente navegar até o serviço de pesquisa no portal do Azure. Se você puder exibir os índices com êxito, o perímetro de segurança da rede será configurado corretamente.

Exibir e gerenciar a configuração de perímetro de segurança da rede

Você pode usar as APIs REST de Configuração do Perímetro de Segurança de Rede para revisar e reconciliar as configurações de perímetro.

Certifique-se de usar a versão prévia da API 2024-06-01-preview.

Saiba como chamar as APIs REST de Gerenciamento.