Configurar regras de firewall de IP para permitir conexões do indexador no Azure AI Search

Em nome de um indexador, um serviço de pesquisa emitirá chamadas de saída para um recurso externo do Azure para efetuar pull de dados durante a indexação. Se o seu recurso Azure utilizar regras de firewall IP para filtrar chamadas recebidas, deve criar uma regra de entrada na sua firewall que admita pedidos de indexador.

Este artigo explica como localizar o endereço IP do serviço de pesquisa e configurar uma regra de IP de entrada em uma conta de Armazenamento do Microsoft Azure. Embora seja específica para o Armazenamento do Azure, essa abordagem também funciona para outros recursos do Azure que usam regras de firewall de IP para acesso a dados, como o Azure Cosmos DB e o SQL do Azure.

Observação

Aplicável apenas ao Armazenamento do Microsoft Azure. A sua conta de armazenamento e o seu serviço de pesquisa devem estar em regiões diferentes se quiser definir regras de firewall IP. Se a configuração não permitir isso, tente a exceção de serviço confiável ou a regra de instância de recurso.

Para ligações privadas de indexadores a qualquer recurso suportado do Azure, recomendamos a criação de um link privado partilhado. As conexões privadas percorrem a rede backbone da Microsoft, ignorando completamente a Internet pública.

Obter um endereço IP do serviço de pesquisa

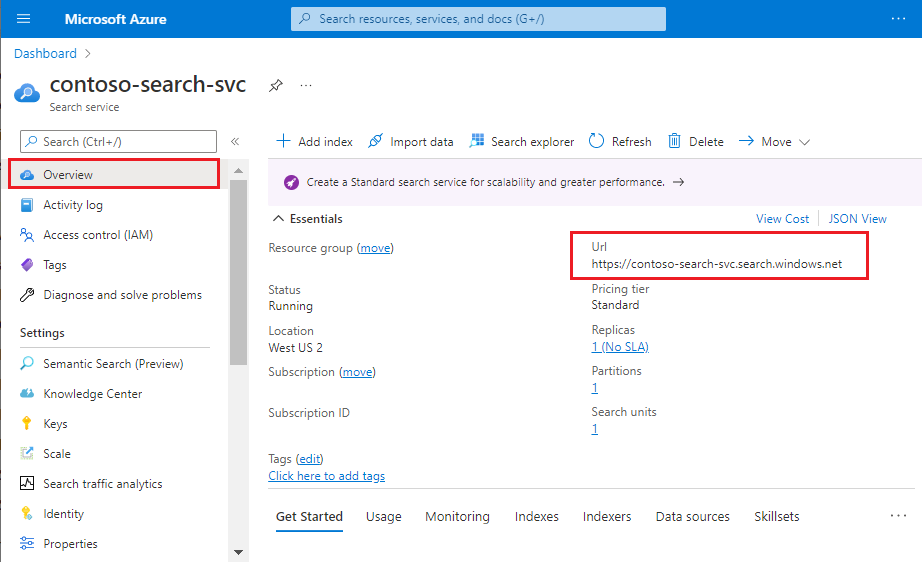

Obtenha o FQDN (nome de domínio totalmente qualificado) do seu serviço de pesquisa. Isso parece

<search-service-name>.search.windows.net. Você pode encontrar o FQDN usando o serviço de pesquisa no portal do Azure.

Procure o endereço IP do serviço de pesquisa executando um

nslookup(ou umping) do FQDN em um prompt de comando. Certifique-se de remover o prefixohttps://do FQDN.Copie o endereço IP para que você possa especificá-lo em uma regra de entrada na próxima etapa. No exemplo a seguir, o endereço IP que você deve copiar é "150.0.0.1".

nslookup contoso.search.windows.net Server: server.example.org Address: 10.50.10.50 Non-authoritative answer: Name: <name> Address: 150.0.0.1 aliases: contoso.search.windows.net

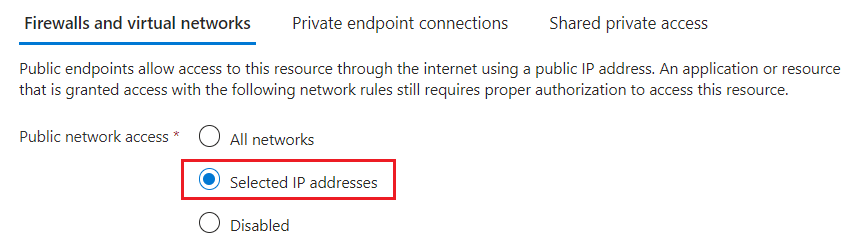

Permitir o acesso do endereço IP do cliente

Os aplicativos cliente que enviam a indexação e solicitações de consulta para o serviço de pesquisa devem ser representados em um intervalo de IP. No Azure, geralmente você pode determinar o endereço IP ao executar ping no FQDN de um serviço (por exemplo, ping <your-search-service-name>.search.windows.net retornará o endereço IP de um serviço de pesquisa).

Adicione o endereço IP do cliente para permitir o acesso ao serviço por meio do portal do Azure no computador atual. Navegue até a seção Rede no painel de navegação esquerdo. Altere o Acesso à Rede Pública para Redes selecionadas e, em seguida, deixe marcada a opção Adicionar o endereço IP do cliente em Firewall.

Obter o endereço IP do portal do Azure

Se estiver usando o portal do Azure ou o Assistente para Importação de Dados para criar um indexador, precisará ter uma regra de entrada para o portal do Azure também.

Para obter o endereço IP do portal do Azure, execute nslookup (ou ping) em stamp2.ext.search.windows.net, que é o domínio do gerenciador de tráfego. Para o nslookup, o endereço IP fica visível na parte "Resposta não autoritativa" da resposta.

No exemplo a seguir, o endereço IP que você deve copiar é "52.252.175.48".

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Os serviços em regiões diferentes se conectam a diferentes gerenciadores de tráfego. Independentemente do nome de domínio, o endereço IP retornado do ping é o correto a ser usado ao definir uma regra de firewall de entrada para o portal do Azure em sua região.

Para o ping, a solicitação atingirá o tempo limite, mas o endereço IP ficará visível na resposta. Por exemplo, na mensagem "Executando ping de azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", o endereço IP é "52.252.175.48".

Obtenha os endereços IP para a marca de serviço "AzureCognitiveSearch"

Você também precisará criar uma regra de entrada que permita solicitações do ambiente de execução multilocatário. Esse ambiente é gerenciado pela Microsoft e é usado para descarregar trabalhos com processamento intensivo que podem sobrecarregar o serviço de pesquisa. Esta seção explica como obter o intervalo de endereços IP necessários para criar essa regra de entrada.

Um intervalo de endereços IP é definido para cada região que dá suporte ao Azure AI Search. Especifique o intervalo completo para garantir o sucesso das solicitações originadas do ambiente de execução multilocatário.

Você pode obter esse intervalo de endereços IP da AzureCognitiveSearchmarca de serviço.

Use a API de descoberta ou o arquivo JSON para download. Se o serviço de pesquisa é a nuvem do Azure Público, faça o download do arquivo JSON do Azure Público.

Abra o arquivo JSON e pesquise "AzureCognitiveSearch". Para um serviço de pesquisa em WestUS2, os endereços IP para o ambiente de execução do indexador multilocatário são:

{ "name": "AzureCognitiveSearch.WestUS2", "id": "AzureCognitiveSearch.WestUS2", "properties": { "changeNumber": 1, "region": "westus2", "regionId": 38, "platform": "Azure", "systemService": "AzureCognitiveSearch", "addressPrefixes": [ "20.42.129.192/26", "40.91.93.84/32", "40.91.127.116/32", "40.91.127.241/32", "51.143.104.54/32", "51.143.104.90/32", "2603:1030:c06:1::180/121" ], "networkFeatures": null } },Se o endereço IP tem o sufixo "/32", descarte o "/32" (40.91.93.84/32 torna-se 40.91.93.84 na definição de regra). Todos os outros endereços IP podem ser usados literalmente.

Copie todos os endereços IP para a região.

Adicionar endereços IP às regras de firewall de IP

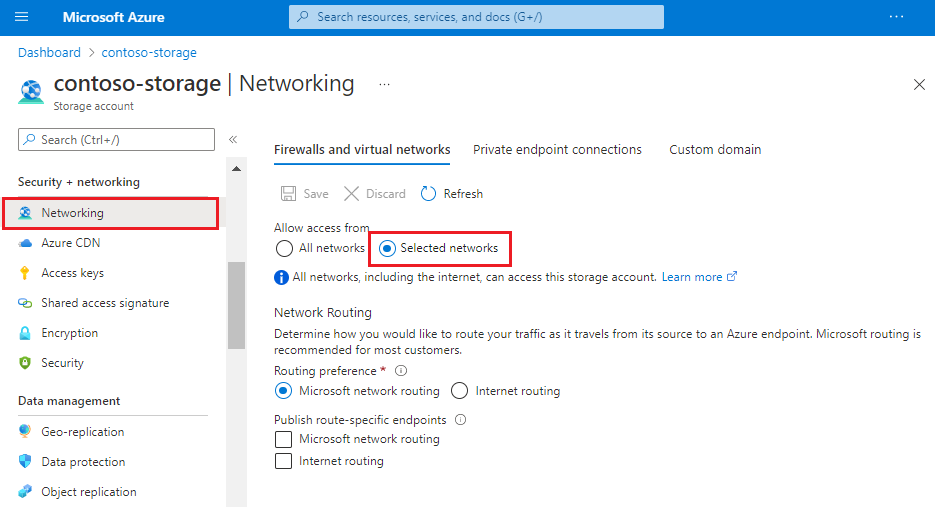

Agora que você tem os endereços IP necessários, pode configurar as regras de entrada. A maneira mais fácil de adicionar intervalos de endereços IP à regra de firewall de uma conta de armazenamento é pelo portal do Azure.

Localize a conta de armazenamento no portal do Azure e abra Rede no painel de navegação à esquerda.

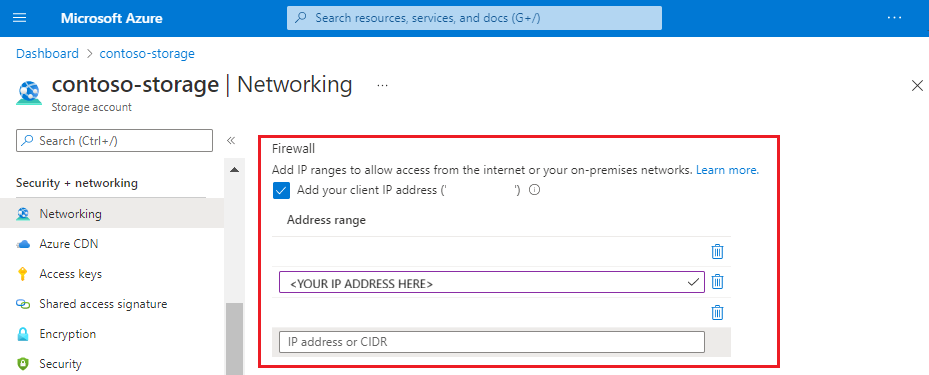

Na guia Firewall e redes virtuais, escolha Redes selecionadas.

Adicione os endereços IP obtidos anteriormente no intervalo de endereços e selecione Salvar. Você deve ter regras para o serviço de pesquisa, o portal do Azure (opcional), além de todos os endereços IP da marca de serviço "AzureCognitiveSearch" para sua região.

As regras de firewall podem levar de cinco a 10 minutos para serem atualizadas. Depois desse tempo, os indexadores devem conseguir acessar os dados na conta de armazenamento atrás do firewall.

Complemente a segurança da rede com autenticação de token

Firewalls e segurança de rede são uma primeira etapa para impedir o acesso não autorizado a dados e operações. A autorização deve ser a sua próxima etapa.

Recomendamos o acesso baseado em função, em que os usuários e grupos do Microsoft Entra ID são atribuídos a funções que determinam o acesso de leitura e gravação ao seu serviço. Veja Conectar-se à Pesquisa de IA do Azure usando controles de acesso baseados em função para obter uma descrição de funções internas e instruções para criar funções personalizadas.

Se não precisar de autenticação baseada em chave, recomendamos que desative as chaves API e utilize exclusivamente atribuições de funções.