Situações do Firewall do Azure para inspecionar o tráfego destinado a um ponto de extremidade privado

Observação

Para proteger o tráfego para pontos de extremidade privados na WAN Virtual do Azure usando o hub virtual seguro, consulte Proteger o tráfego destinado a pontos de extremidade privados na WAN Virtual do Azure.

O ponto de extremidade privado do Azure é o bloco de construção fundamental do Link Privado do Azure. Pontos de extremidade privados permitem que recursos do Azure implantados em uma rede virtual se comuniquem de maneira privada com recursos de link privado.

Pontos de extremidade privados permitem que recursos acessem o serviço de link privado implantado em uma rede virtual. O acesso ao ponto de extremidade privado por meio do emparelhamento de rede virtual e as conexões de rede locais estendem a conectividade.

Talvez seja necessário inspecionar ou bloquear o tráfego de clientes para os serviços expostos por meio de pontos de extremidade privados. Conclua essa inspeção usando o Firewall do Azure ou uma solução de virtualização de uma rede de terceiros.

As seguintes limitações se aplicam:

O tráfego de NSG (grupos de segurança de rede) é ignorado de pontos de extremidade privados devido a políticas de rede serem desabilitadas para uma sub-rede em uma rede virtual por padrão. Para utilizar políticas de rede como suporte a Rotas Definidas pelo Usuário e Grupos de Segurança de Rede, o suporte a políticas de rede deve ser habilitado para a sub-rede. Essa configuração só é aplicável a pontos de extremidade privados na sub-rede. Essa configuração afeta todos os pontos de extremidade privados na sub-rede. Para os demais recursos na sub-rede, o acesso é controlado com base na definição de regras de segurança do grupo de segurança de rede.

O tráfego das rotas definidas pelo usuário (UDR) é ignorado a partir de pontos de extremidade privados. As rotas definidas pelo usuário podem ser usadas para substituir o tráfego destinado ao ponto de extremidade privado.

Uma única tabela de rotas pode ser anexada a uma sub-rede

Uma tabela de rotas dá suporte a até 400 rotas

O Firewall do Azure filtra o tráfego usando:

FQDN em regras de rede para os protocolos TCP e UDP

FQDN em regras de aplicativo para HTTP, HTTPS e MSSQL.

Importante

O uso de regras de aplicativo em regras de rede é recomendado ao inspecionar o tráfego destinado a pontos de extremidade privados para manter a simetria do fluxo. As regras de aplicativo são preferenciais em relação às regras de rede para inspecionar o tráfego destinado a pontos de extremidade privados porque o Firewall do Azure sempre usará o tráfego SNAT com regras de aplicativo. Se as regras de rede forem usadas ou se um NVA for usado em vez do Firewall do Azure, o SNAT deverá ser configurado para o tráfego destinado a pontos de extremidade privados para manter a simetria de fluxo.

Observação

A filtragem de FQDN do SQL tem suporte apenas no modo de proxy (porta 1433). O modo de proxy pode gerar mais latência em comparação ao redirecionamento. Se quiser continuar usando o modo de redirecionamento, que é o padrão para clientes que se conectam no Azure, filtre o acesso usando o FQDN nas regras de rede do firewall.

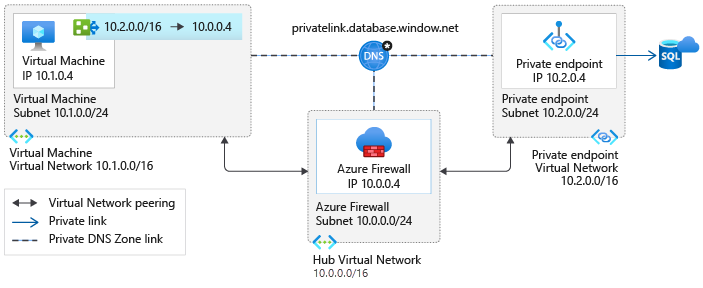

Cenário 1: arquitetura de Hub e spoke - rede virtual dedicada para pontos de extremidade privados

Esse cenário é a arquitetura mais expansível para se conectar de forma privada a vários serviços do Azure usando pontos de extremidade privados. É criada uma rota apontando para o espaço de endereço de rede onde os pontos de extremidade privados são implantados. Essa configuração reduz a sobrecarga administrativa e impede a execução no limite de 400 rotas.

As conexões de uma rede virtual de cliente para o Firewall do Azure em uma rede virtual de Hub incorrerem em encargos se as redes virtuais estiverem emparelhadas. As conexões do Firewall do Azure em uma rede virtual de Hub para pontos de extremidade privados em uma rede virtual emparelhada não são cobradas.

Para saber mais sobre encargos relacionados a conexões com redes virtuais emparelhadas, consulte a seção Perguntas frequentes da página de preços.

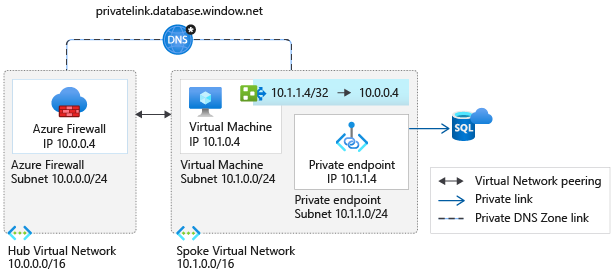

Cenário 2: arquitetura de Hub e spoke - rede virtual compartilhada para pontos de extremidade privados e máquinas virtuais

Este cenário é implementado quando:

Não é possível ter uma rede virtual dedicada para os pontos de extremidade privados

Quando apenas alguns serviços são expostos na rede virtual usando pontos de extremidade privados

As máquinas virtuais têm rotas de sistema /32 apontando para cada ponto de extremidade privado. Uma rota por ponto de extremidade privado é configurada para rotear o tráfego pelo Firewall do Azure.

A sobrecarga administrativa de manutenção da tabela de rotas aumenta à medida que os serviços são expostos na rede virtual. A possibilidade de atingir o limite de rota também aumenta.

Dependendo da arquitetura geral, é possível executar no limite de 400 rotas. É recomendável usar o cenário 1, sempre que possível.

As conexões de uma rede virtual de cliente para o Firewall do Azure em uma rede virtual de Hub incorrerem em encargos se as redes virtuais estiverem emparelhadas. As conexões do Firewall do Azure em uma rede virtual de Hub para pontos de extremidade privados em uma rede virtual emparelhada não são cobradas.

Para saber mais sobre encargos relacionados a conexões com redes virtuais emparelhadas, consulte a seção Perguntas frequentes da página de preços.

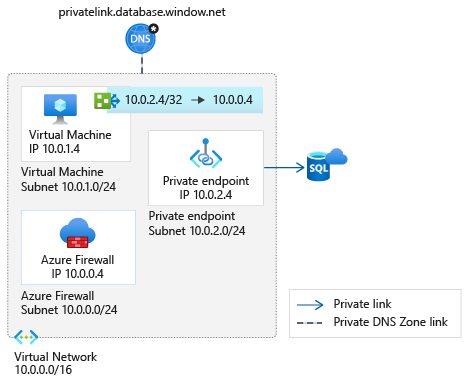

Cenário 3: rede virtual única

Use esse padrão quando uma migração para uma arquitetura de Hub e spoke não for possível. As mesmas considerações são aplicáveis, conforme o cenário 2. Nesse cenário, não se aplicam os encargos de emparelhamento de rede virtual.

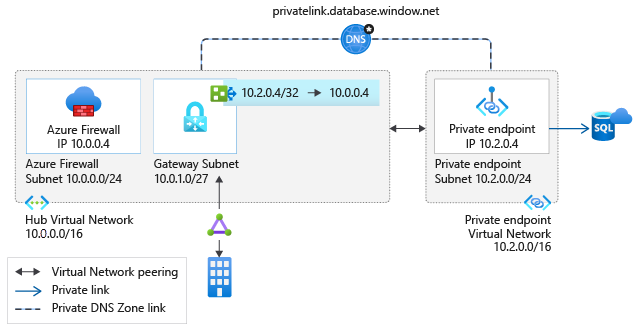

Cenário 4: tráfego local para pontos de extremidade privados

Essa arquitetura pode ser implementada se você tiver configurado a conectividade com sua rede local usando:

Implante esse cenário se seus requisitos de segurança exigirem tráfego de cliente para serviços expostos por meio de pontos de extremidade privados a serem roteados por meio de um dispositivo de segurança.

As mesmas considerações são aplicáveis, conforme o cenário 2 acima. Nesse cenário, não há encargos de emparelhamento de rede virtual. Para saber mais sobre como configurar seus servidores DNS para permitir que as cargas de trabalho locais acessem pontos de extremidade privados, consulte Cargas de trabalho locais usando um encaminhador DNS.

Próximas etapas

Neste artigo, você explorou cenários diferentes que podem ser usados para restringir o tráfego entre uma máquina virtual e um ponto de extremidade privado usando o Firewall do Azure.

Para obter um tutorial sobre como configurar o Firewall do Azure para inspecionar o tráfego destinado a um ponto de extremidade privado, confira Tutorial: inspecionar o tráfego de ponto de extremidade privado com o Firewall do Azure

Para saber mais sobre pontos de extremidade privados, confira O que é o ponto de extremidade privado do Azure?.