Configurar a criptografia de dados

APLICA-SE A:  Banco de dados do Azure para PostgreSQL – Servidor Flexível

Banco de dados do Azure para PostgreSQL – Servidor Flexível

Este artigo fornece instruções passo a passo para configurar a criptografia de dados para um servidor flexível do Banco de Dados do Azure para PostgreSQL.

Importante

A seleção entre a chave de criptografia gerenciada pelo sistema ou pelo cliente para criptografia de dados de um servidor flexível do Banco de Dados do Azure para PostgreSQL só pode ser feita no momento da implantação do servidor.

Neste artigo, você aprenderá como criar um novo servidor e configurar suas opções de criptografia de dados. Para servidores existentes, cuja criptografia de dados está configurada para usar uma chave de criptografia gerenciada pelo cliente, você aprenderá:

- Como selecionar uma identidade gerenciada atribuída pelo usuário diferente, com a qual o serviço acessará a chave de criptografia.

- Como especificar uma chave de criptografia diferente ou como fazer a rotação da chave de criptografia usada atualmente para criptografia de dados.

Para saber mais sobre criptografia de dados no contexto do Banco de Dados do Azure para PostgreSQL – Servidor Flexível, confira a seção criptografia de dados.

Configurar a criptografia de dados com chave gerenciada pelo sistema durante o provisionamento do servidor

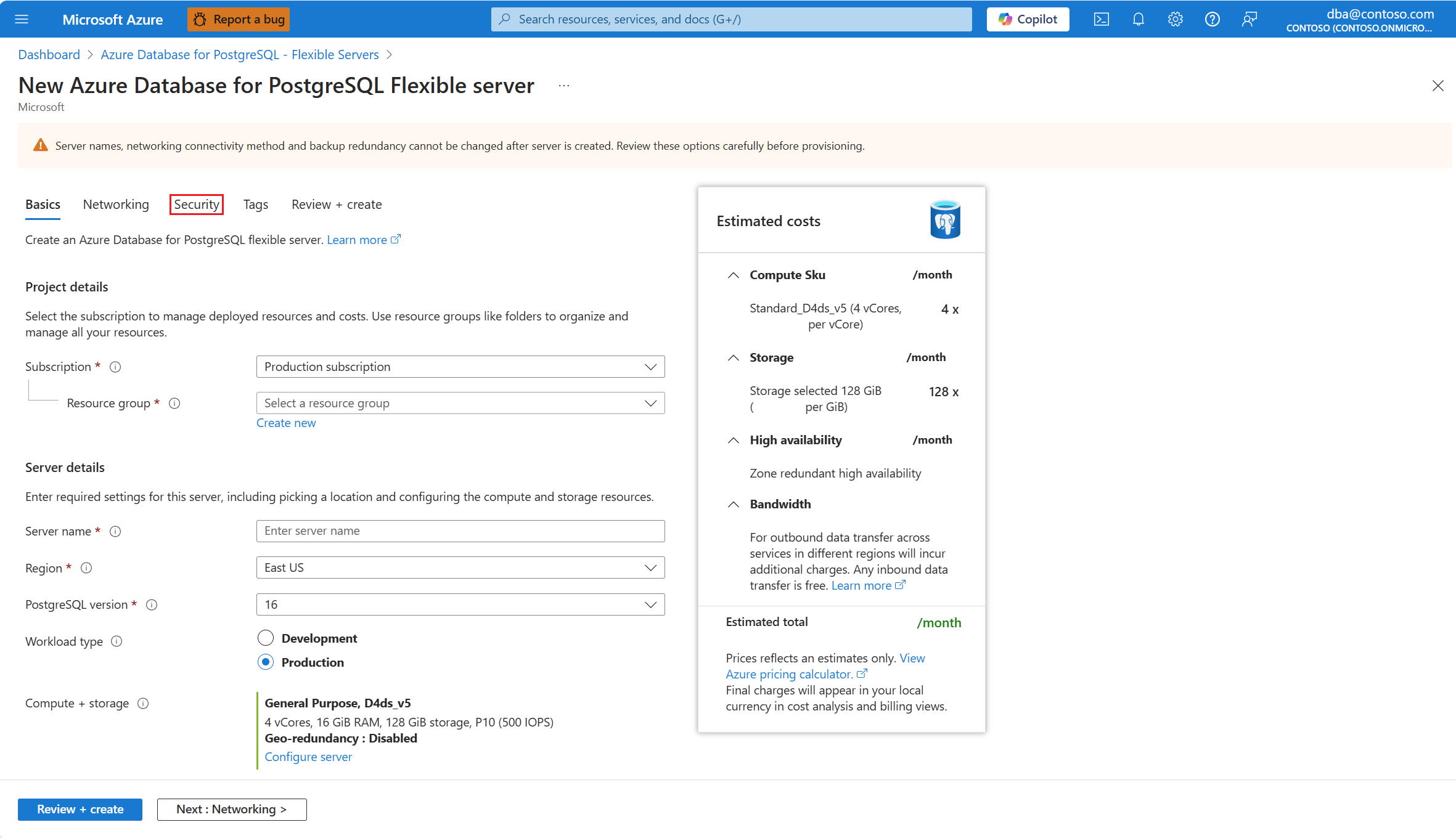

Usando o portal do Azure:

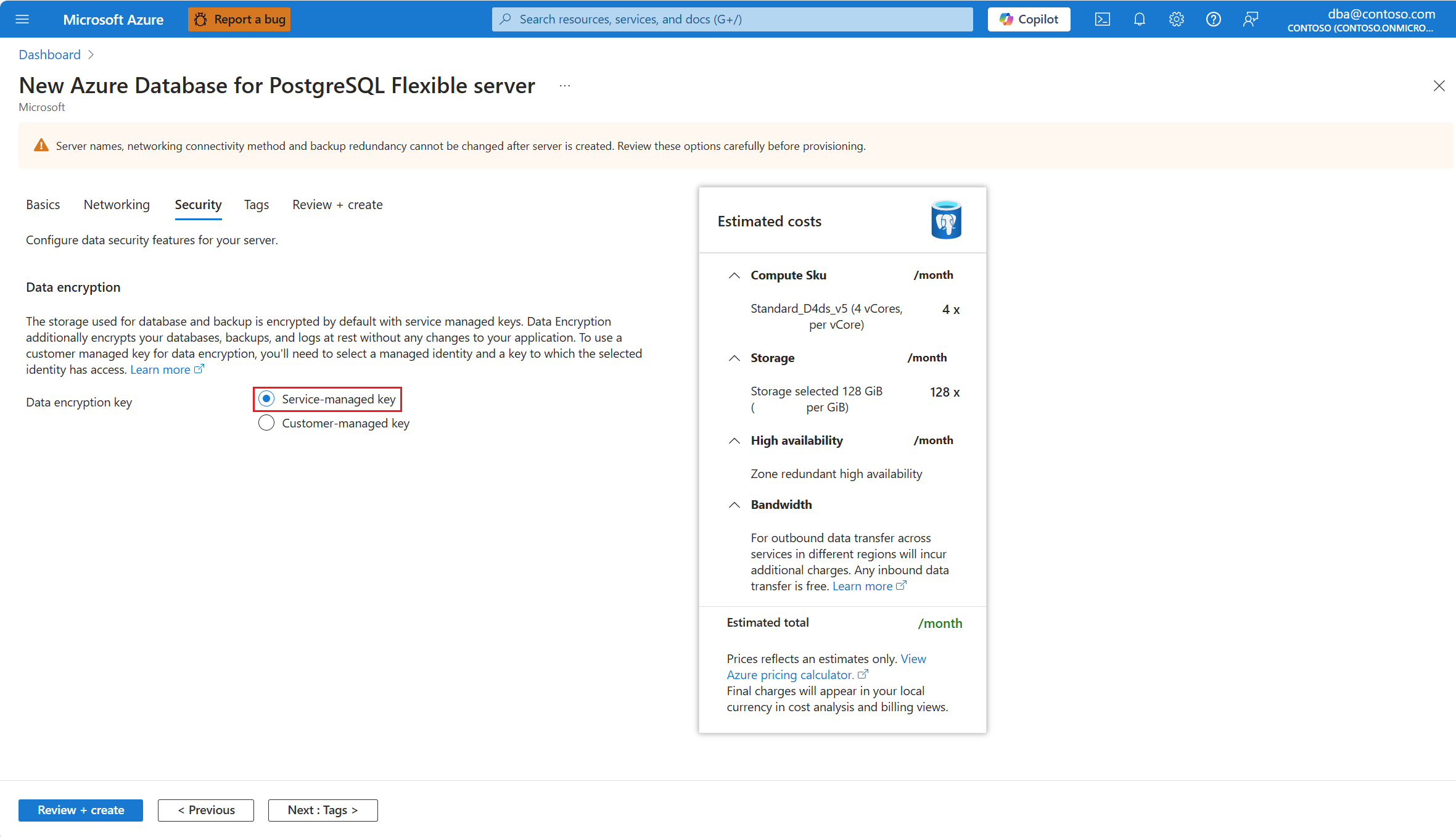

Durante o provisionamento de uma nova instância do Banco de Dados PostgreSQL do Azure – Servidor flexível, na guia Segurança.

Em Chave de criptografia de dados, selecione o botão de opção Chave gerenciada pelo serviço.

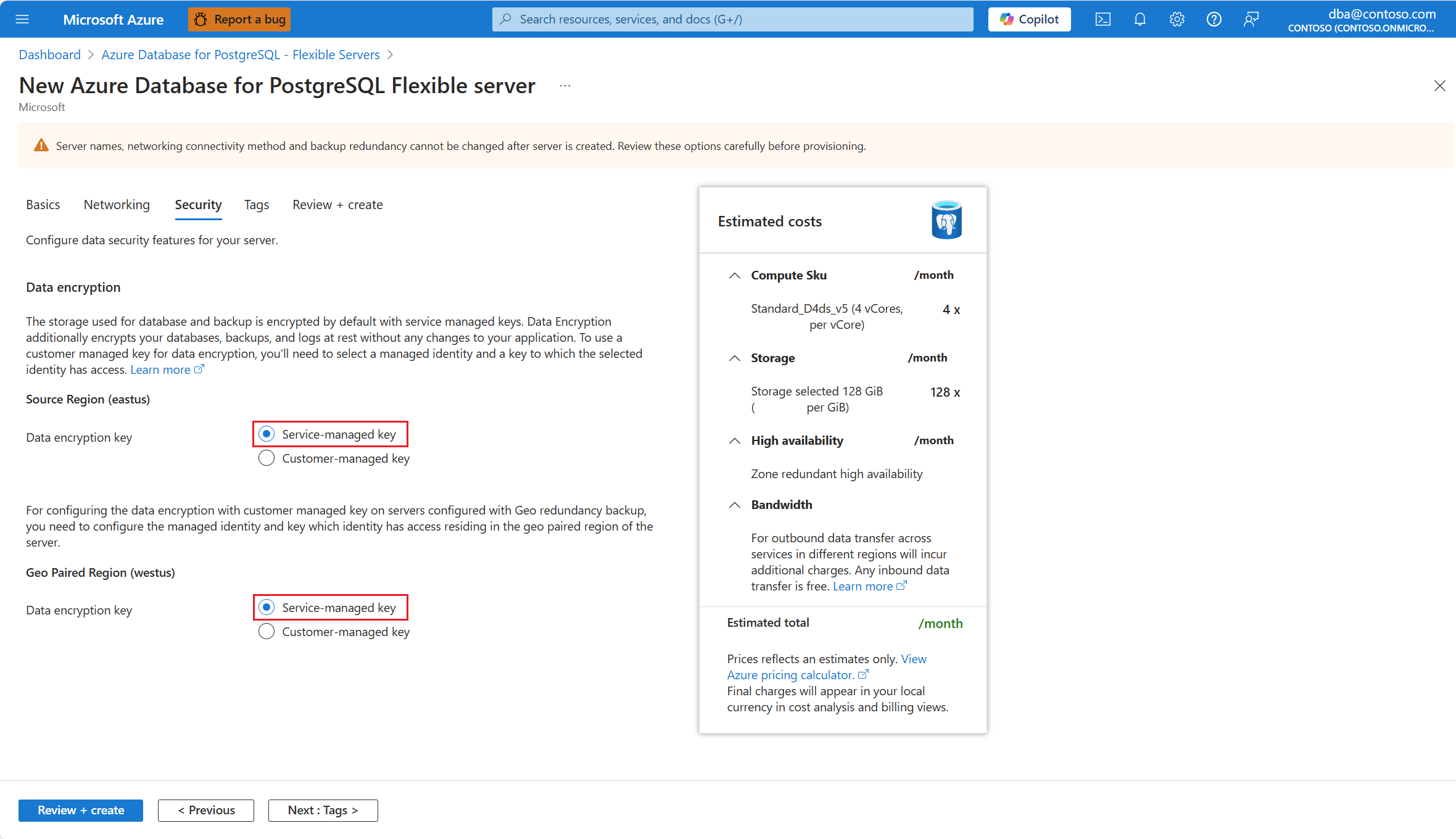

Se você habilitar o armazenamento de backups com redundância geográfica junto com o servidor, a guia Segurança mudará um pouco porque o servidor usa duas chaves de criptografia distintas. Uma para a região primária na qual você está implantando seu servidor, e outra para a região emparelhada para a qual os backups do servidor são replicados de forma assíncrona.

Configurar a criptografia de dados com chave gerenciada pelo cliente durante o provisionamento do servidor

Usando o portal do Azure:

Crie uma identidade gerenciada atribuída pelo usuário, caso ainda não tenha uma. Se o seu servidor tiver backups com redundância geográfica habilitados, você precisa criar duas identidades diferentes. Cada uma dessas identidades é usada para acessar cada uma das duas chaves de criptografia de dados.

Observação

Embora não seja obrigatório, recomendamos que você crie a identidade gerenciada pelo usuário na mesma região do servidor para manter a resiliência regional. E, se o seu servidor tiver a redundância de backup geográfico habilitada, recomendamos criar a segunda identidade gerenciada pelo usuário na região emparelhada do servidor. Essa identidade será usada para acessar a chave de criptografia de dados dos backups com redundância geográfica.

Crie um Azure Key Vault ou crie um HSM gerenciado, caso ainda não tenha criado um repositório de chaves. Verifique se você atende aos requisitos. Além disso, siga as recomendações antes de configurar o repositório de chaves, criar a chave e atribuir as permissões necessárias à identidade gerenciada atribuída pelo usuário. Se o seu servidor tiver backups com redundância geográfica habilitados, você precisará criar um segundo repositório de chaves. Esse segundo repositório de chaves será usado para armazenar a chave de criptografia de dados que criptografa os backups copiados para a região emparelhada do servidor.

Observação

O repositório de chaves usado para armazenar a chave de criptografia de dados deverá ser implantado na mesma região do seu servidor. Se o seu servidor tiver redundância de backup geográfico habilitada, crie o repositório de chaves na região emparelhada do servidor. Esse repositório armazenará a chave de criptografia de dados usada nos backups com redundância geográfica.

Crie uma chave no repositório de chaves. Se o seu servidor tiver backups com redundância geográfica habilitados, você precisará de uma chave em cada um dos repositórios de chaves. Com uma dessas chaves, criptografamos todos os dados do seu servidor, incluindo todos os bancos de dados do sistema e do usuário, arquivos temporários, logs do servidor, segmentos de logs write-ahead e backups. Com a segunda chave, criptografamos as cópias dos backups que são copiadas de forma assíncrona para a região emparelhada do servidor.

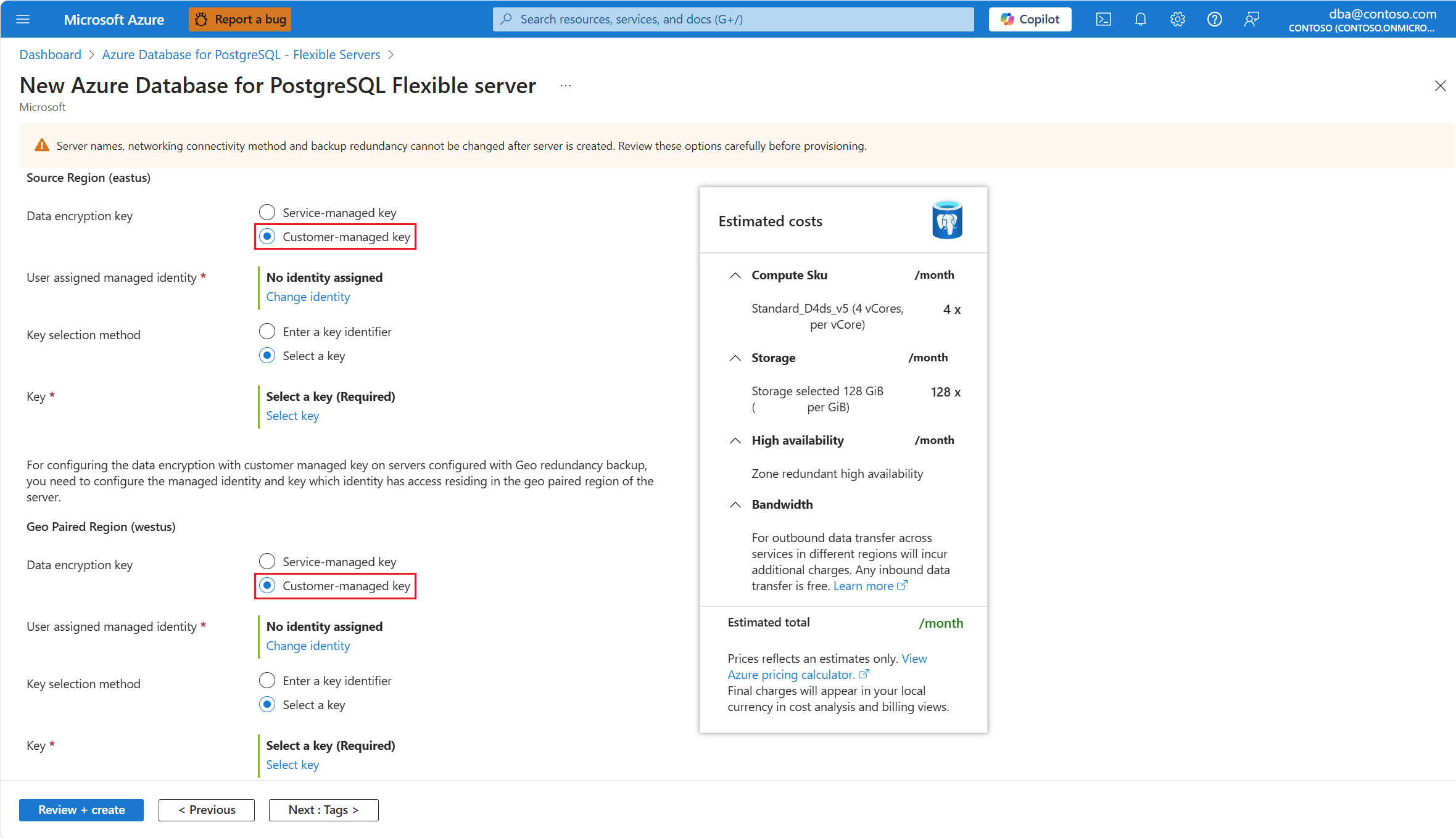

Durante o provisionamento de uma nova instância do Banco de Dados PostgreSQL do Azure – Servidor flexível, na guia Segurança.

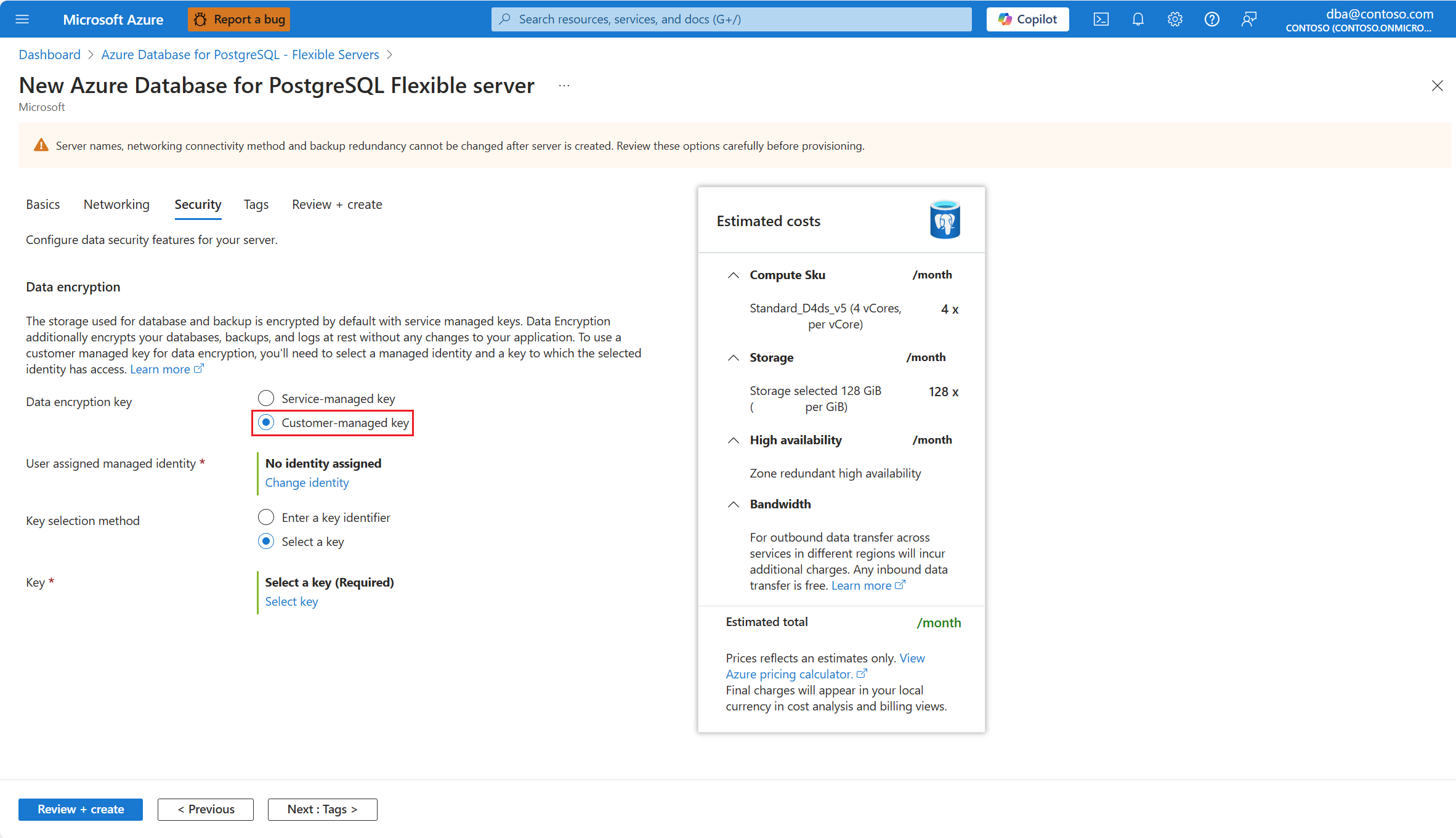

Em Chave de criptografia de dados, selecione o botão de opção Chave gerenciada pelo serviço.

Se você habilitar o armazenamento de backups com redundância geográfica junto com o servidor, a guia Segurança mudará um pouco porque o servidor usa duas chaves de criptografia distintas. Uma para a região primária na qual você está implantando seu servidor, e outra para a região emparelhada para a qual os backups do servidor são replicados de forma assíncrona.

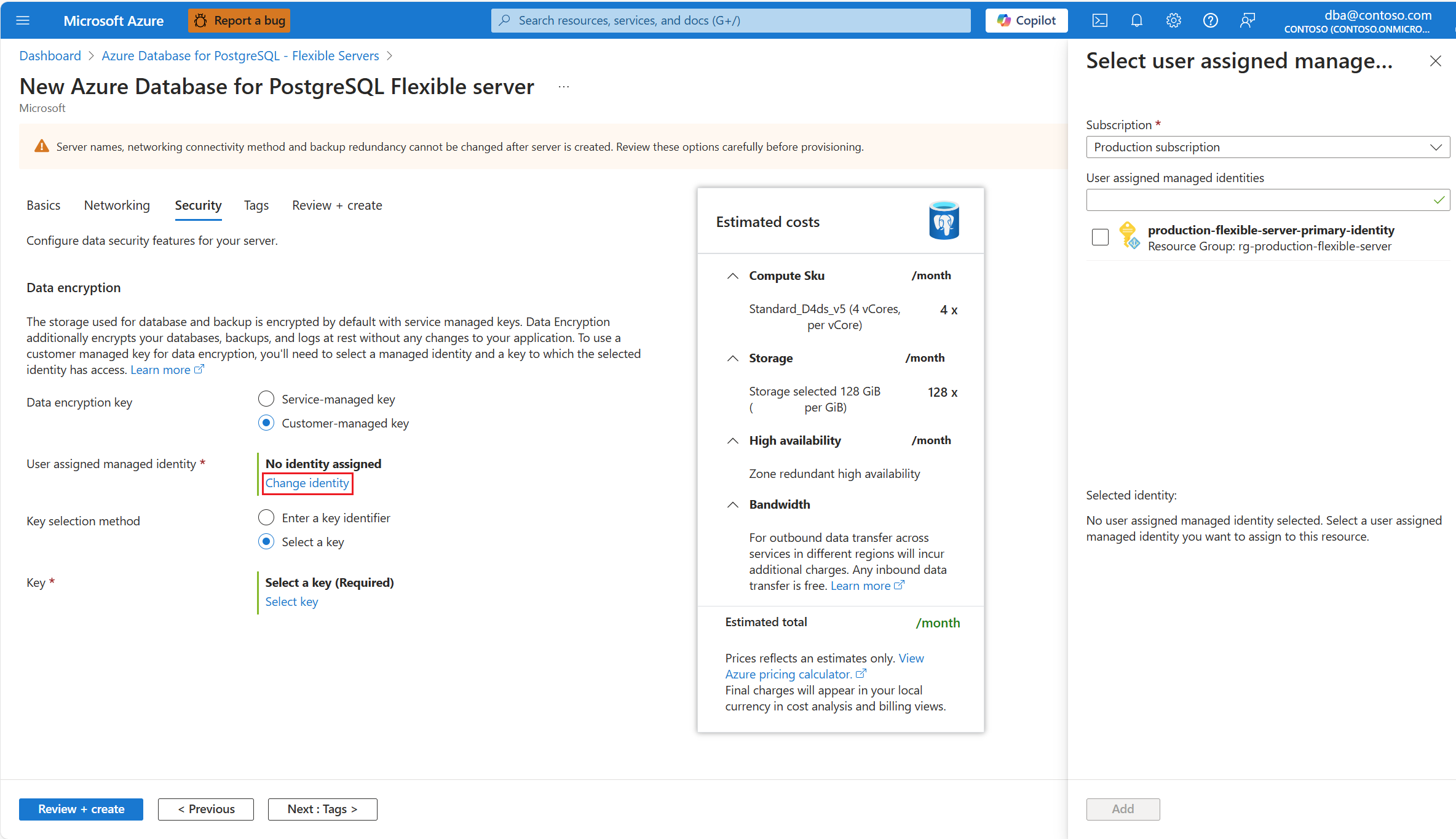

Em Identidade gerenciada atribuída pelo usuário, selecione Alterar identidade.

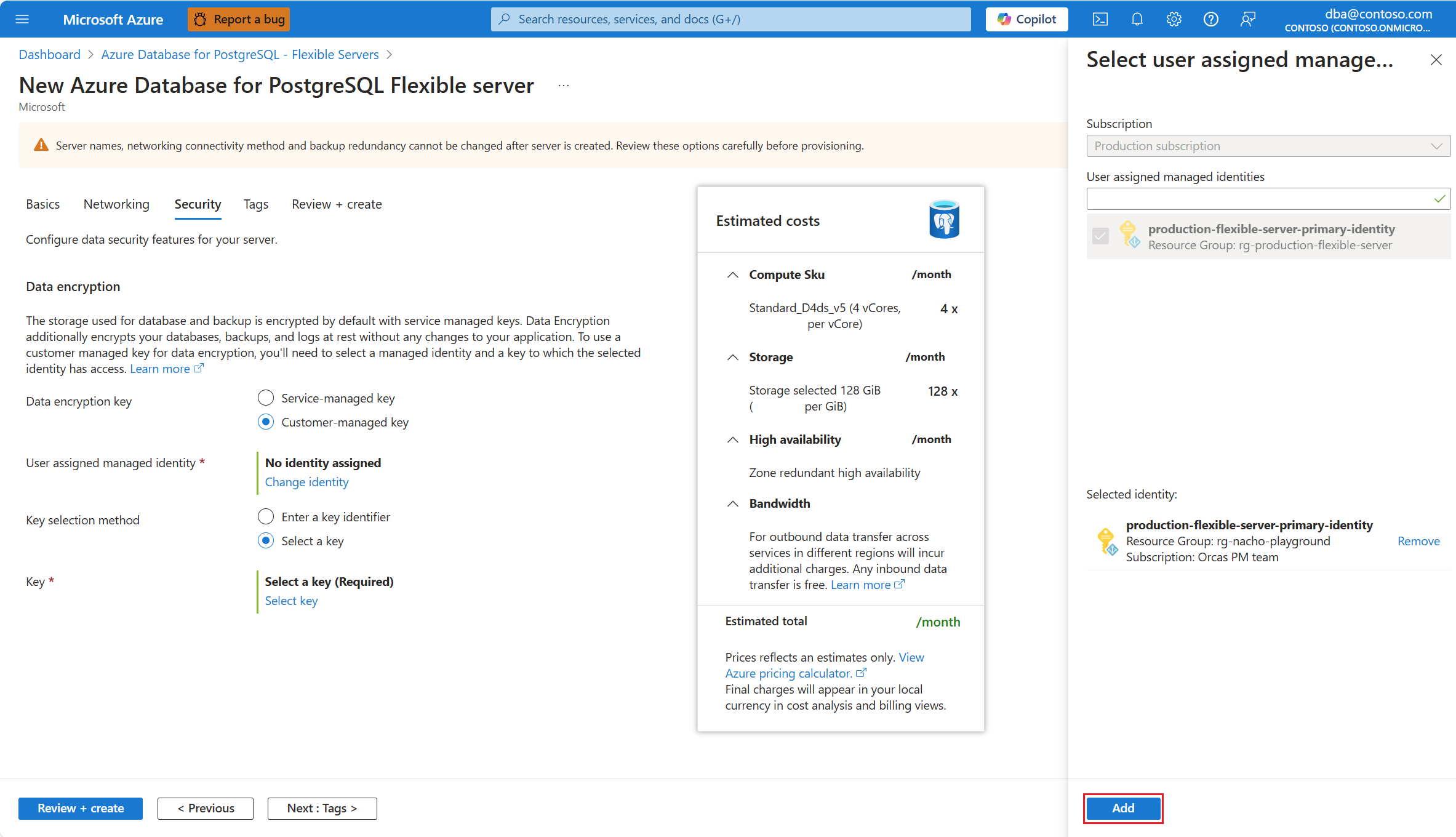

Na lista de identidades gerenciadas atribuídas pelo usuário, selecione aquela que deseja que o servidor use para acessar a chave de criptografia de dados armazenada em um Azure Key Vault.

Selecione Adicionar.

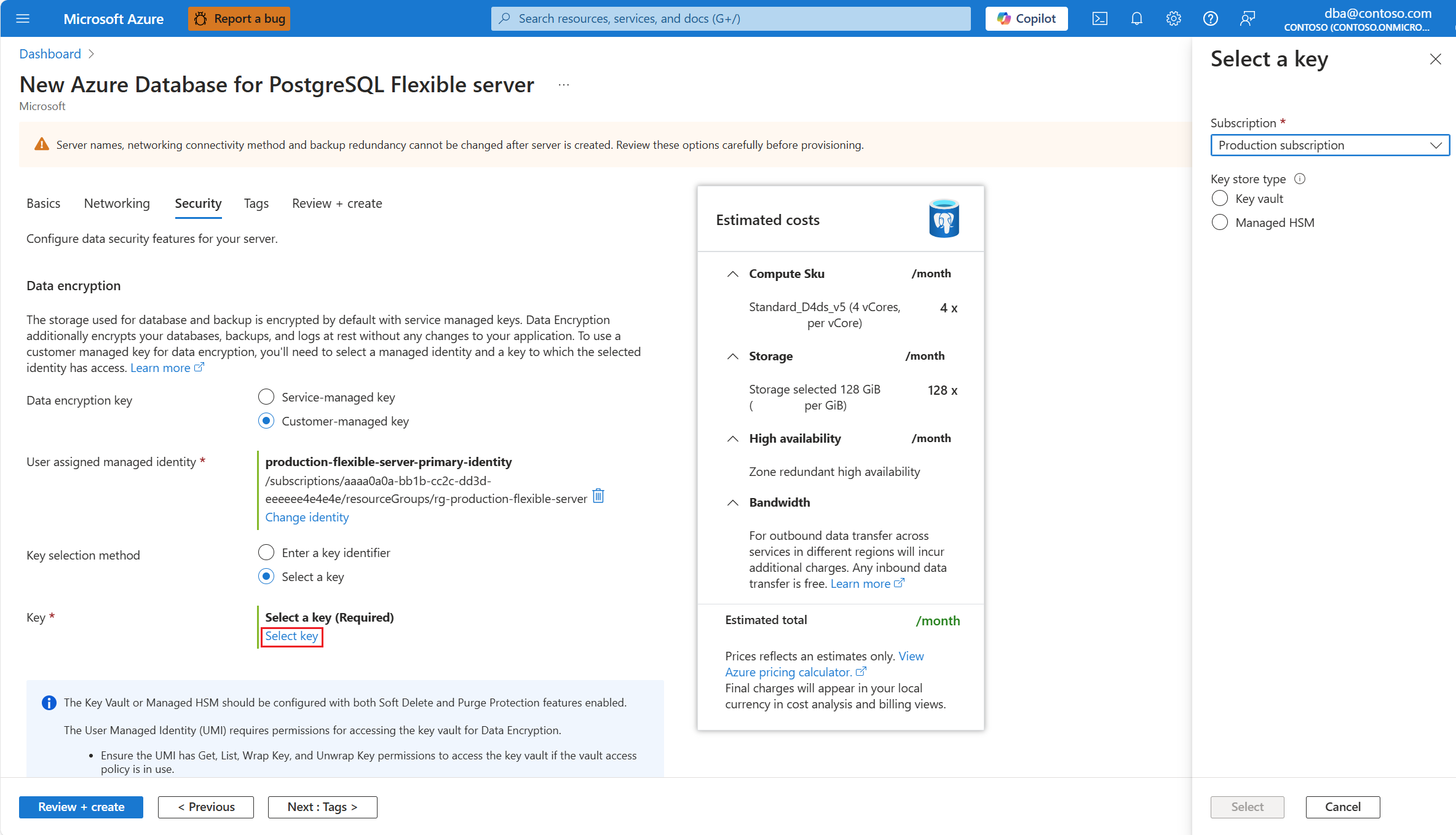

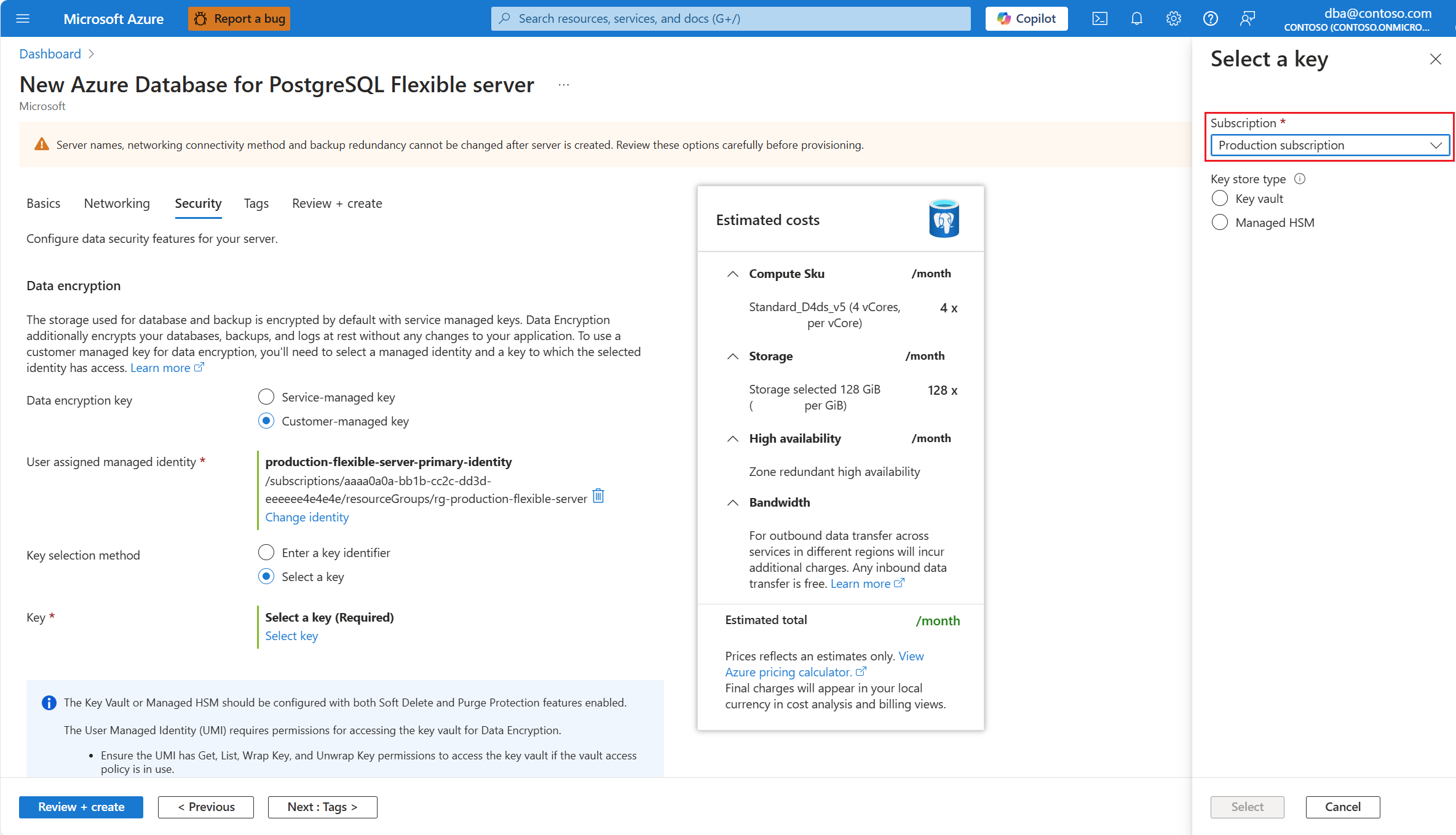

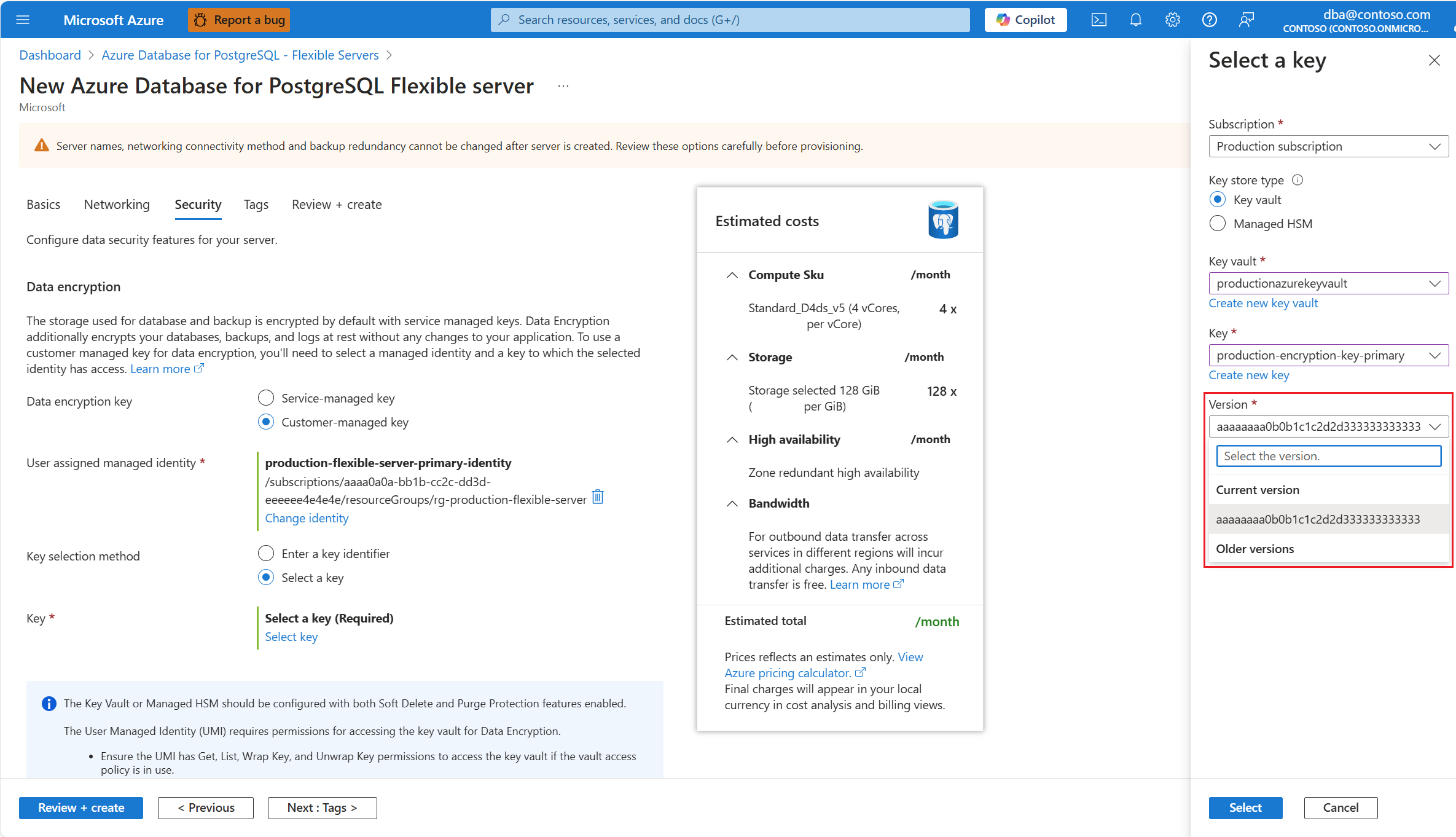

Selecione Selecionar uma chave.

A Assinatura é preenchida automaticamente com o nome da assinatura na qual seu servidor será criado. O repositório de chaves que armazena a chave de criptografia de dados deve existir na mesma assinatura do servidor.

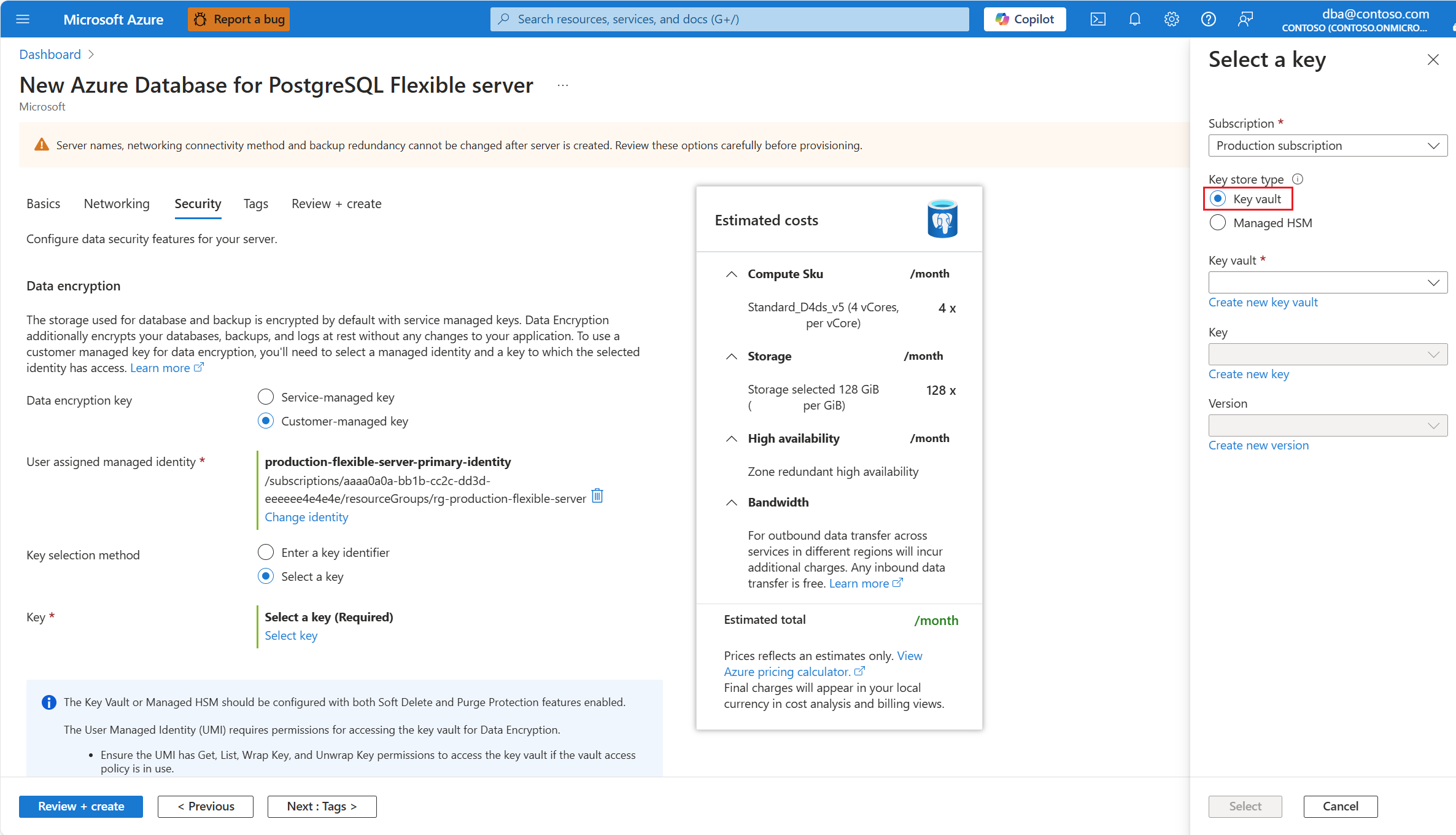

Em Tipo de repositório de chaves, selecione o botão de opção correspondente ao tipo de repositório de chaves em que planeja armazenar a chave de criptografia de dados. Neste exemplo, escolhemos o Cofre de chaves, mas o processo é semelhante para HSM gerenciado.

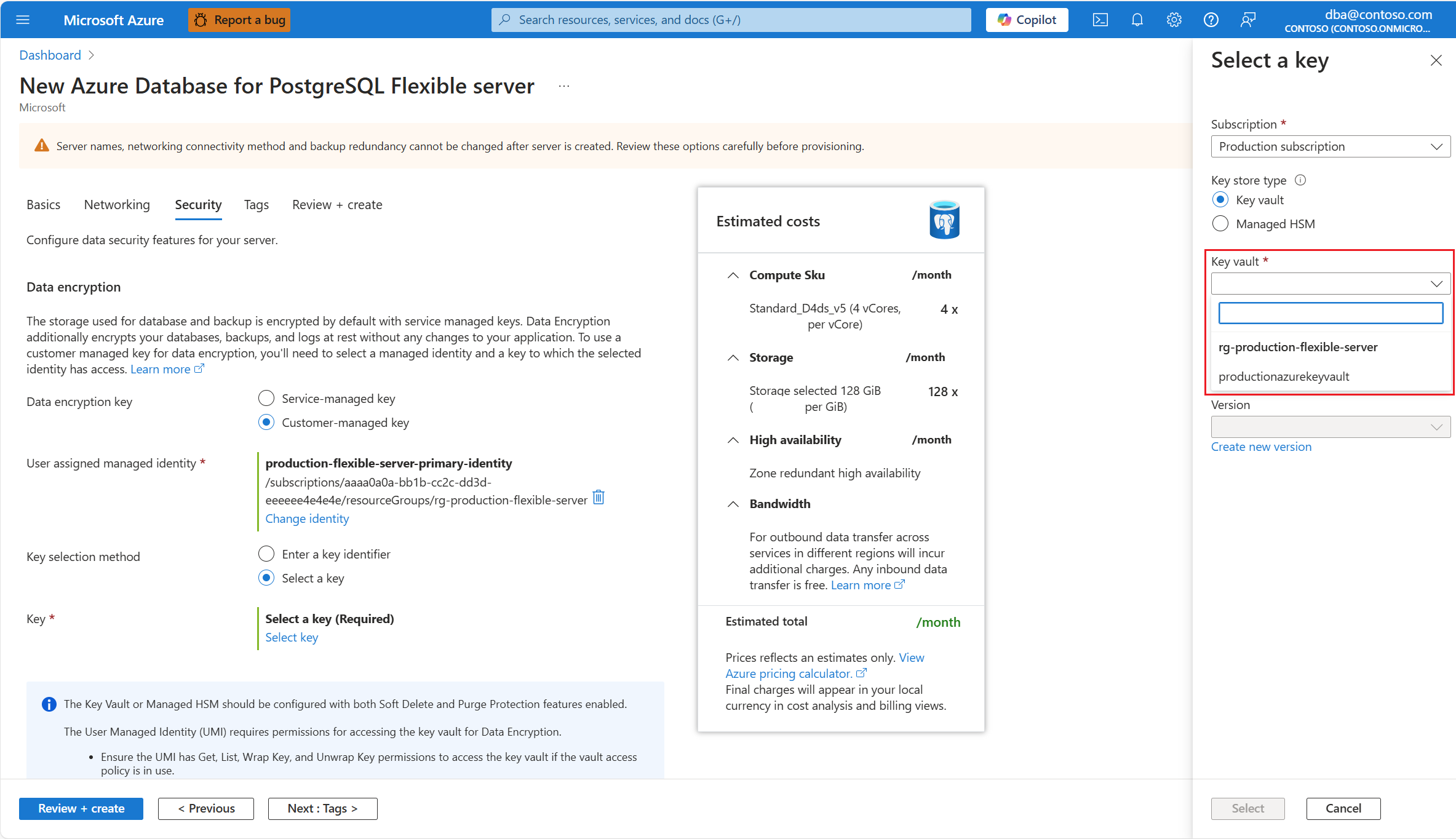

Expanda o Cofre de chaves (ou o HSM gerenciado, caso tenha escolhido esse tipo de repositório) e selecione a instância onde a chave de criptografia de dados está armazenada.

Observação

Quando você expandir a caixa de seleção, a mensagem Nenhum item disponível será exibida. Aguarde alguns segundos para que todas as instâncias do cofre de chaves implantadas na mesma região do servidor sejam listadas.

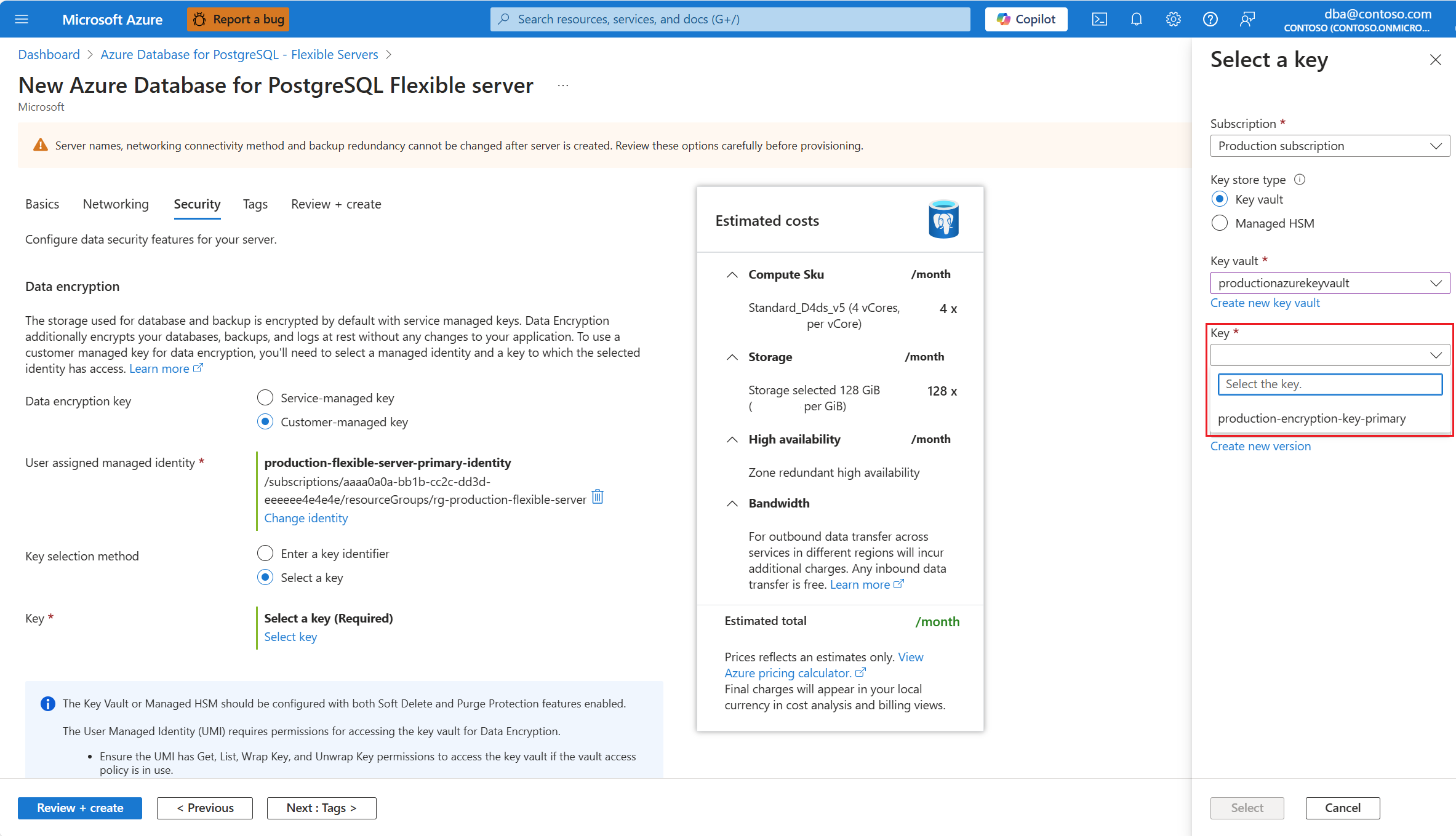

Expanda Chave e selecione o nome da chave que quer usar para a criptografia de dados.

Expanda Versão e selecione o identificador da versão da chave que deseja usar para a criptografia de dados.

Escolha Selecionar.

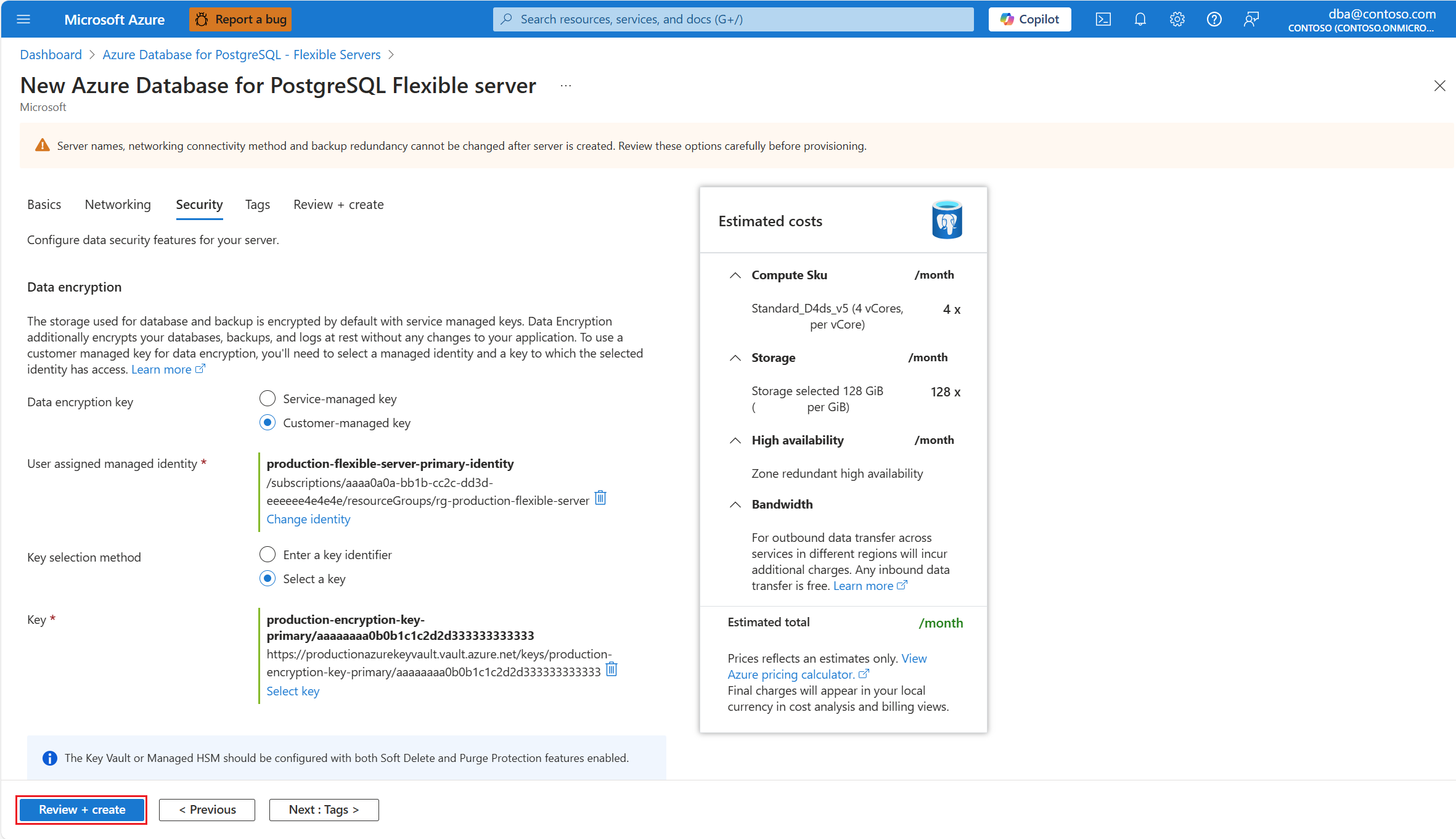

Configure todas as outras opções do novo servidor e clique em Revisar + criar.

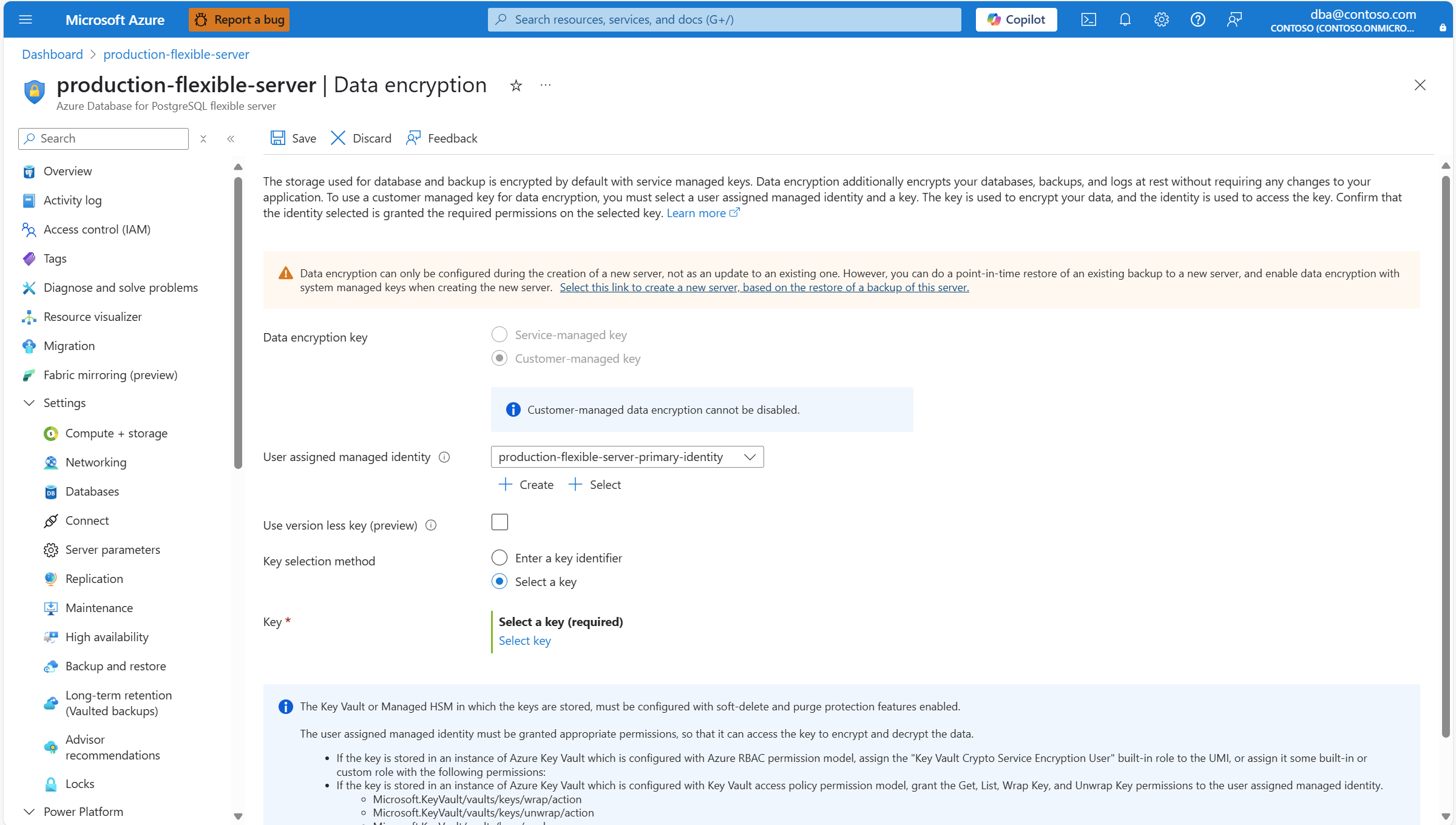

Configurar a criptografia de dados com chave gerenciada pelo cliente em servidores existentes

A decisão de usar uma chave gerenciada pelo sistema ou pelo cliente para criptografia de dados só pode ser tomada no momento da criação do servidor. Depois de tomar essa decisão e criar o servidor, você não poderá alternar entre essas opções. A única alternativa para mudar de uma configuração para outra é restaurar qualquer um dos backups disponíveis do servidor em um novo servidor. Ao configurar a restauração, você pode alterar a configuração de criptografia de dados do novo servidor.

Para servidores existentes que foram implantados com criptografia de dados usando uma chave gerenciada pelo cliente, você pode realizar diversas alterações de configuração. É possível alterar as referências às chaves usadas para criptografia e as referências às identidades gerenciadas atribuídas pelo usuário usadas pelo serviço para acessar as chaves armazenadas nos repositórios de chaves.

Você deve atualizar as referências que o servidor flexível do Banco de Dados do Azure para PostgreSQL tem a uma chave:

- Quando fizer a rotação manual ou automática da chave armazenada no repositório de chaves.

- Quando quiser usar a mesma chave ou uma chave diferente armazenada em um outro repositório de chaves.

Você deve atualizar as identidades gerenciadas atribuídas pelo usuário, que são usadas pelo seu servidor flexível do Banco de Dados do Azure para PostgreSQL para acessar as chaves de criptografia:

- Sempre que você quiser usar uma identidade diferente

Usando o portal do Azure:

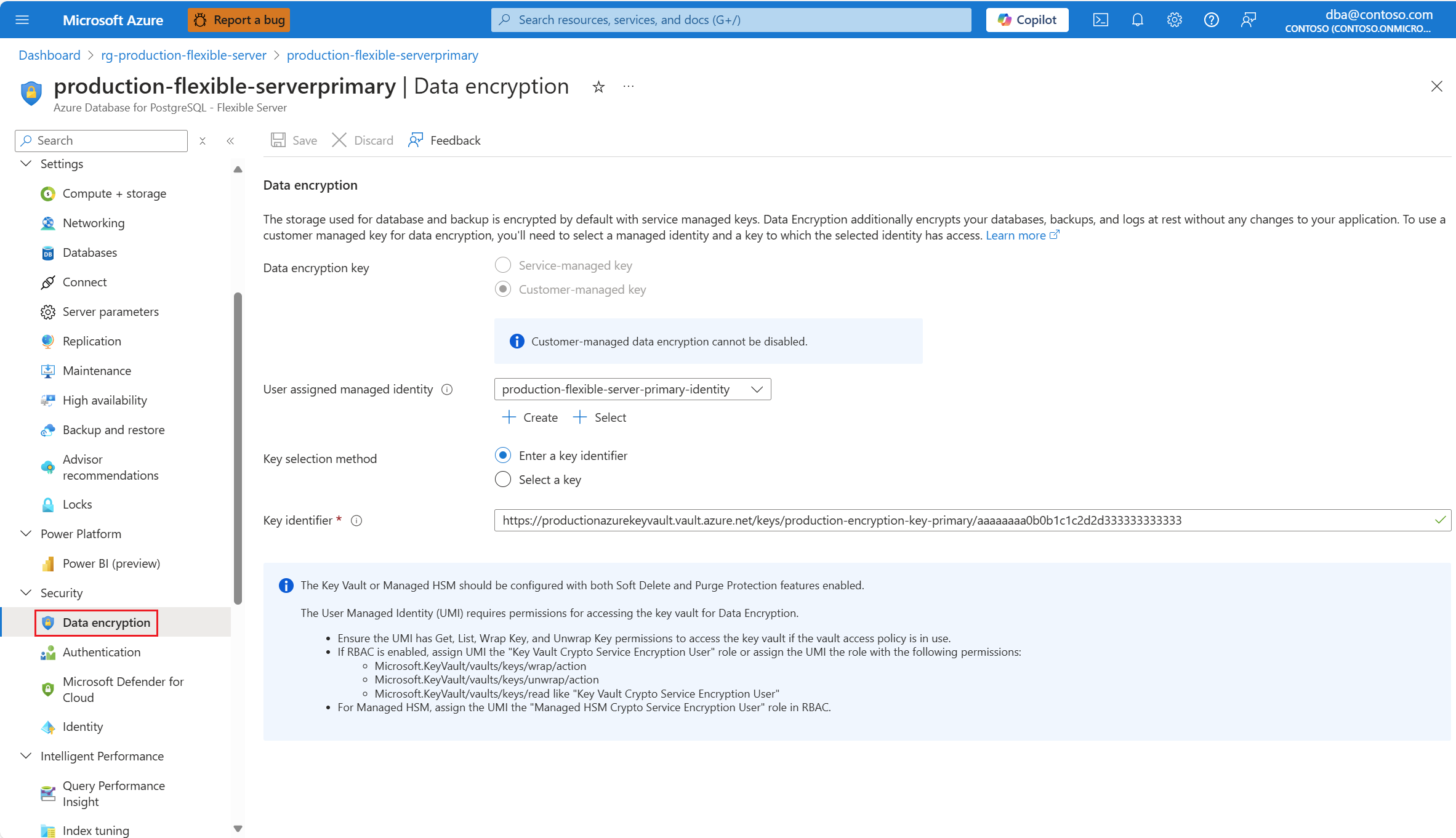

Selecione o servidor flexível do Banco de Dados do Azure para PostgreSQL.

No menu de recursos, na seção Segurança, selecione Criptografia de dados.

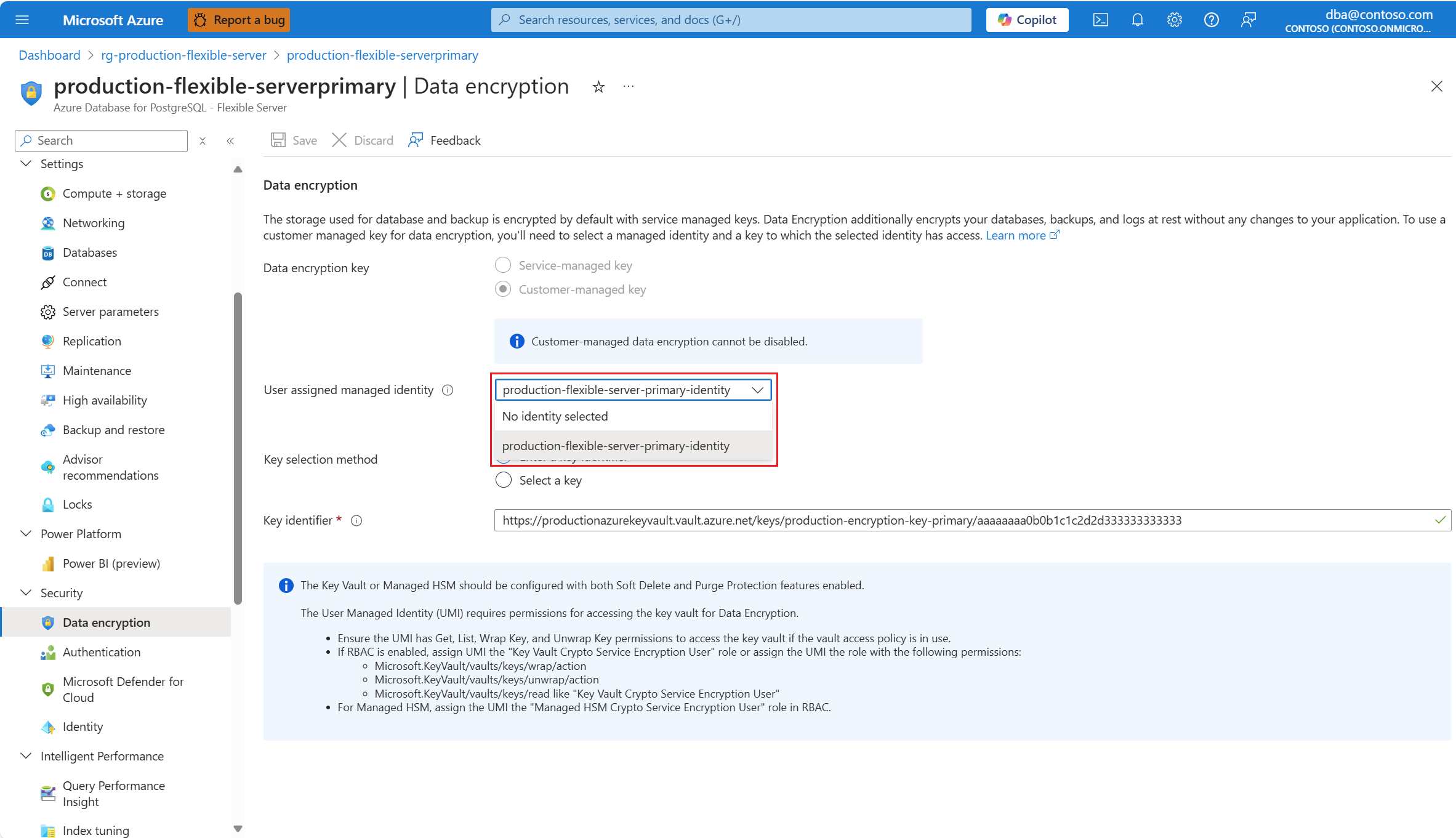

Para alterar a identidade gerenciada atribuída pelo usuário que o servidor utiliza para acessar o repositório de chaves onde a chave está armazenada, expanda o menu de seleção de Identidade gerenciada atribuída pelo usuário e selecione qualquer uma das identidades disponíveis.

Observação

As identidades mostradas na caixa de combinação são apenas aquelas atribuídas ao seu servidor flexível do Banco de Dados do Azure para PostgreSQL. Embora não seja obrigatório, recomendamos que você selecione identidades gerenciadas pelo usuário que estejam na mesma região do servidor para manter a resiliência regional. E, se o seu servidor tiver a redundância de backup geográfico habilitada, recomendamos que a segunda identidade gerenciada pelo usuário esteja na região emparelhada do servidor. Essa identidade será usada para acessar a chave de criptografia de dados dos backups com redundância geográfica.

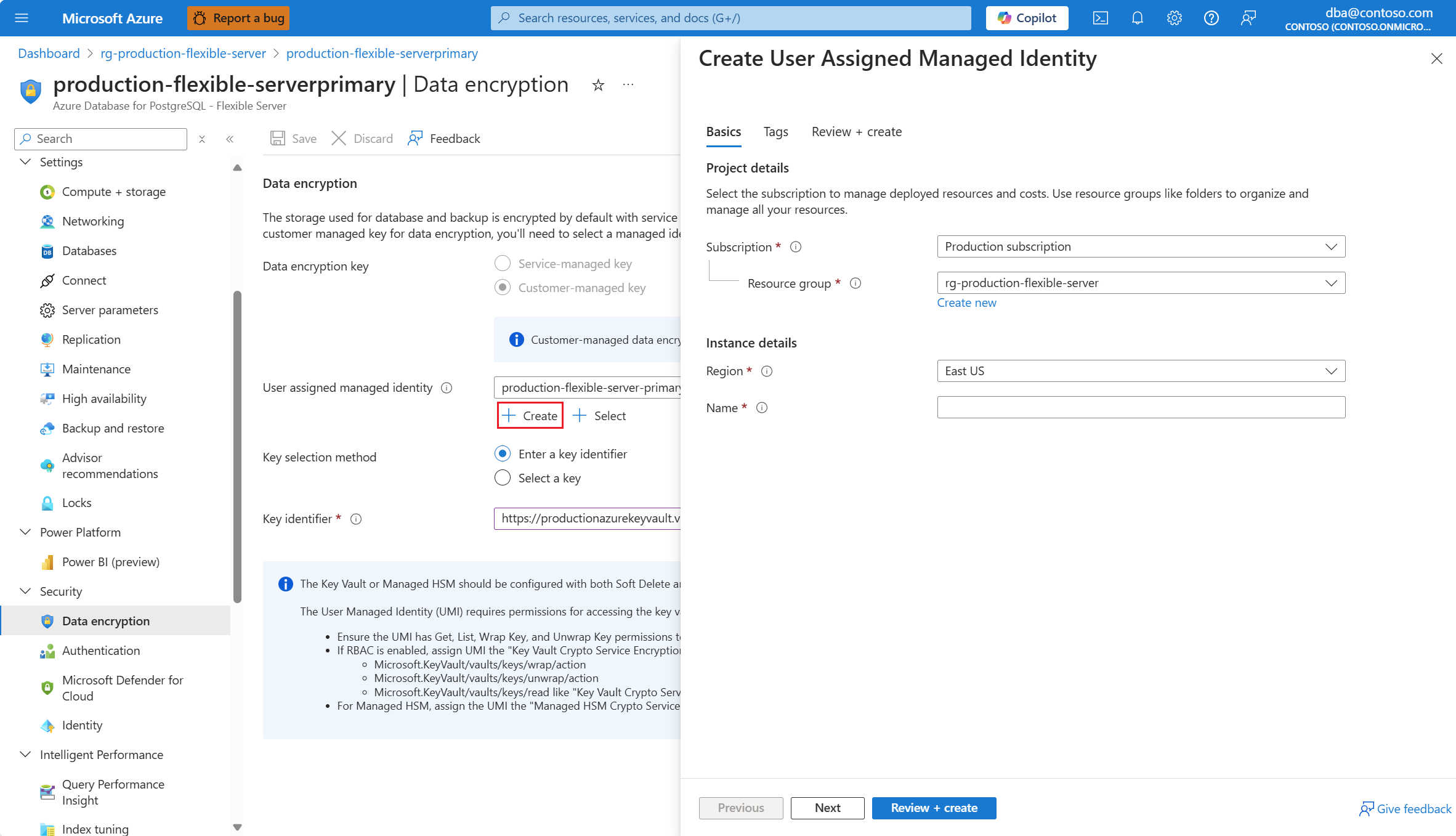

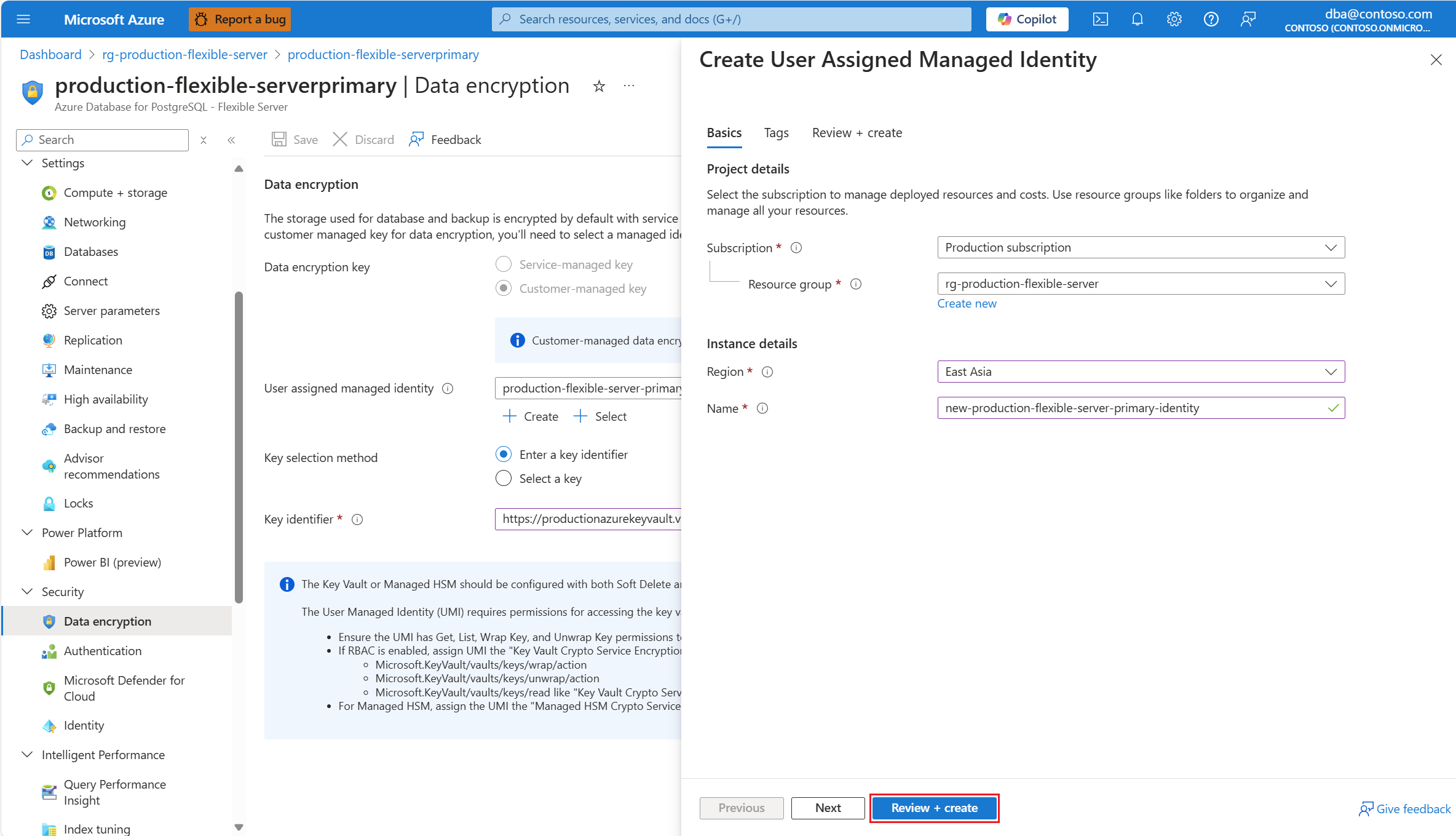

Se a identidade gerenciada atribuída pelo usuário que você deseja usar para acessar a chave de criptografia de dados não estiver atribuída ao servidor flexível do Banco de Dados do Azure para PostgreSQL, e não existir como um recurso do Azure com seu objeto correspondente no Microsoft Entra ID, você pode criá-la selecionando a opção Criar.

No painel Criar Identidade Gerenciada Atribuída pelo Usuário, preencha os detalhes da identidade gerenciada atribuída pelo usuário que você deseja criar e atribua automaticamente ao servidor flexível do Banco de Dados do Azure para PostgreSQL para acessar a chave de criptografia de dados.

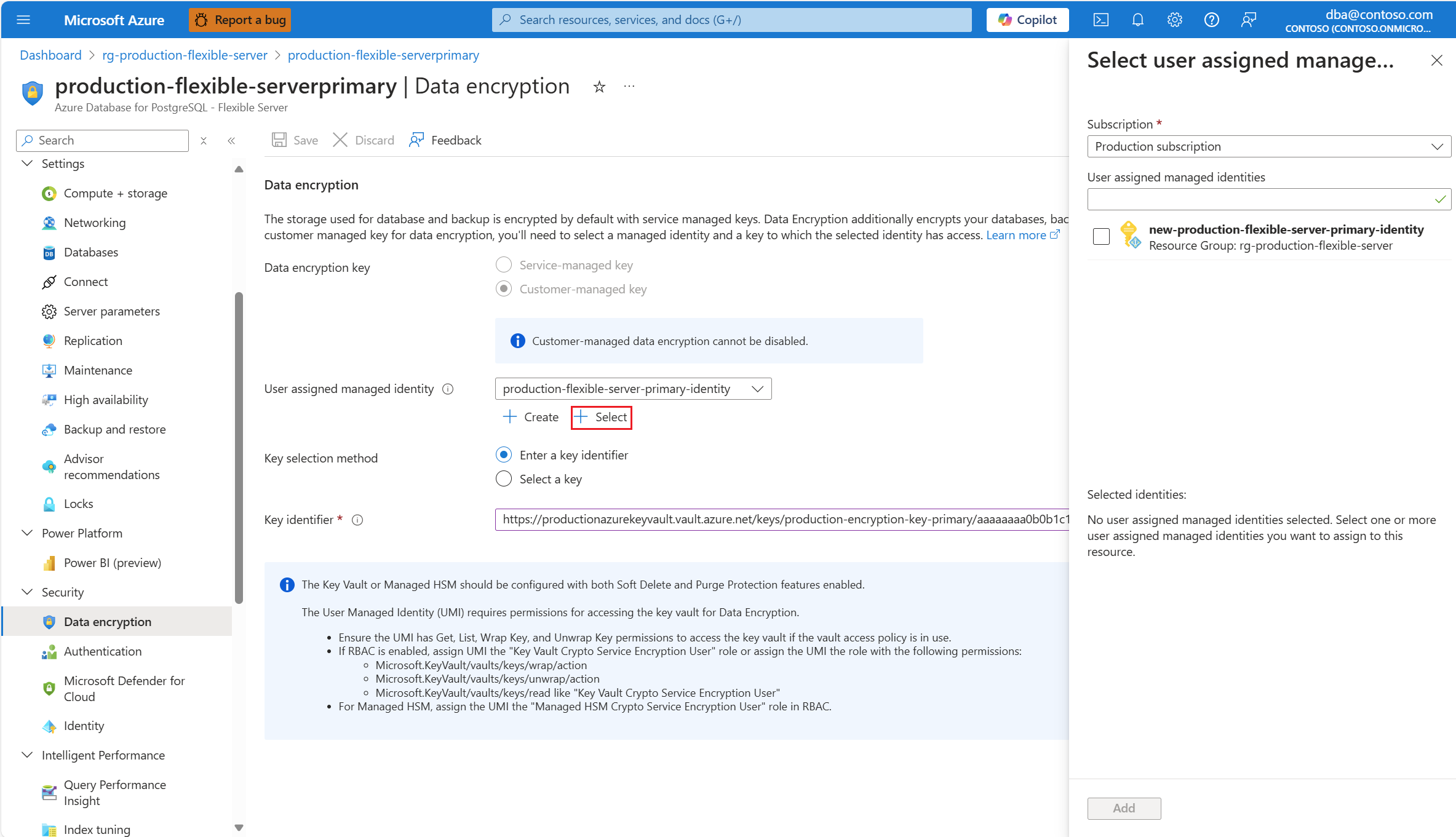

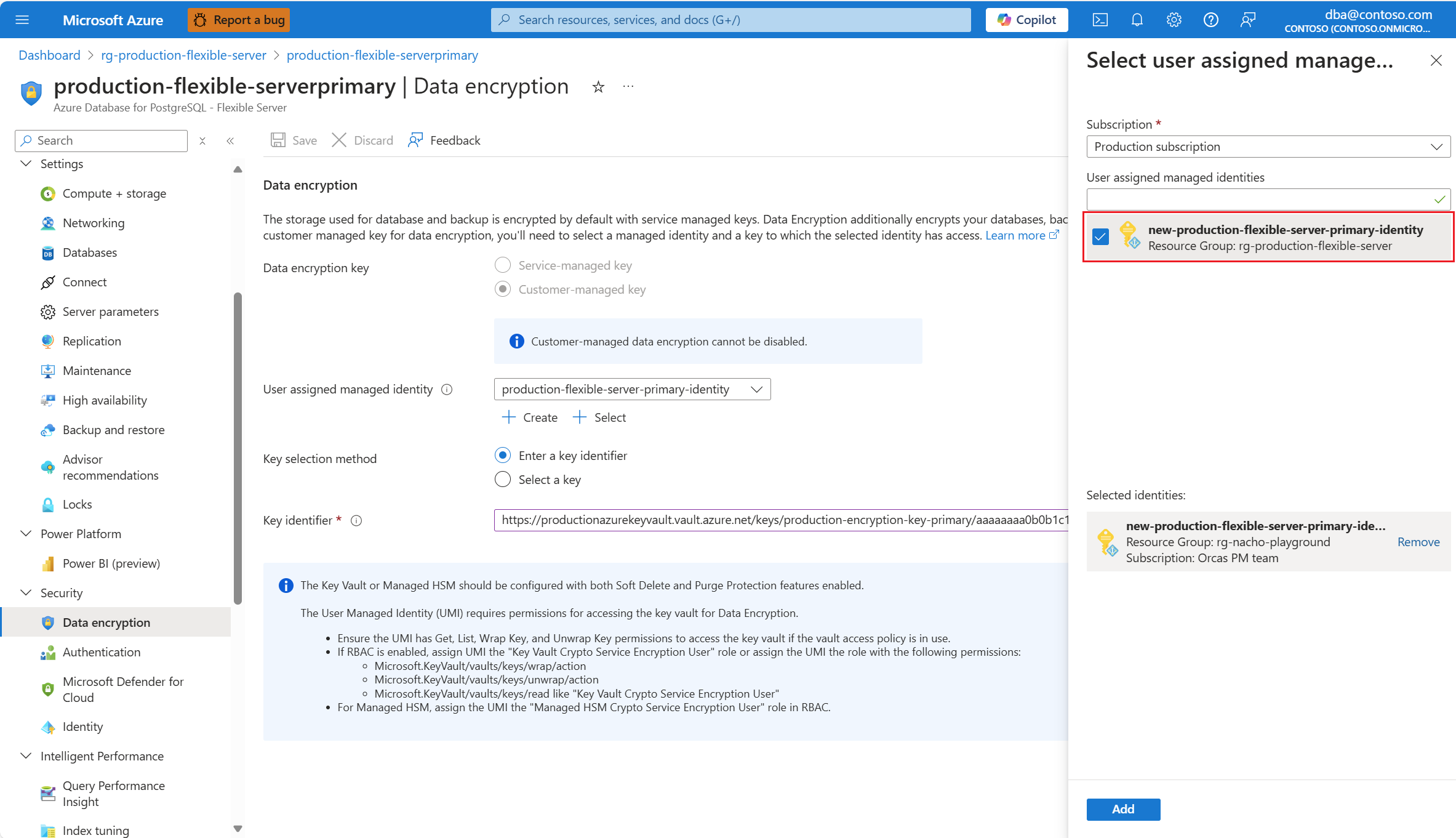

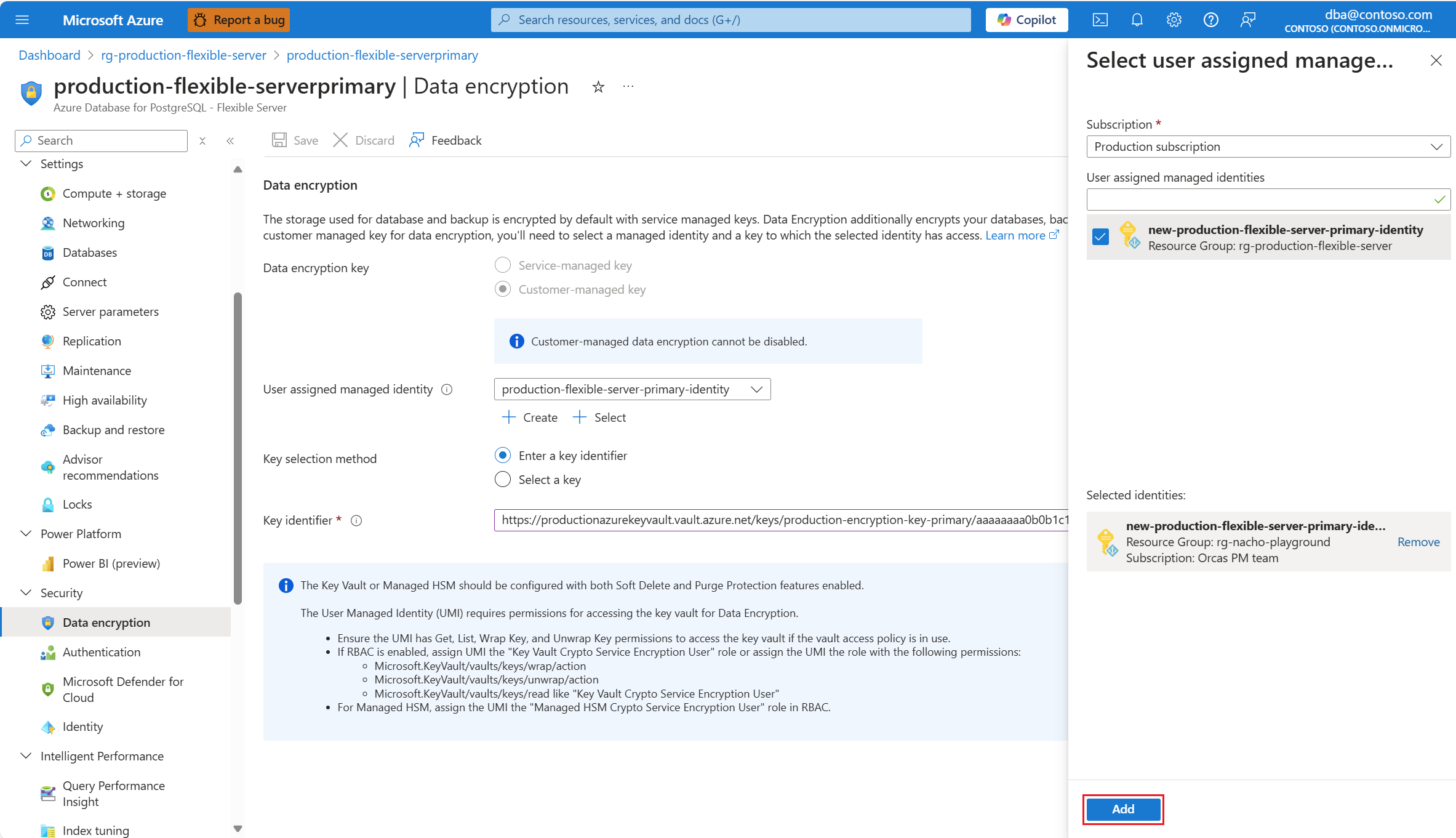

Se a identidade gerenciada atribuída pelo usuário que você deseja usar para acessar a chave de criptografia de dados não estiver atribuída ao servidor flexível do Banco de Dados do Azure para PostgreSQL, mas existir como um recurso do Azure com seu objeto correspondente no Microsoft Entra ID, você pode atribuí-la escolhendo a opção Selecionar.

Na lista de identidades gerenciadas atribuídas pelo usuário, selecione aquela que deseja que o servidor use para acessar a chave de criptografia de dados armazenada em um Azure Key Vault.

Selecione Adicionar.

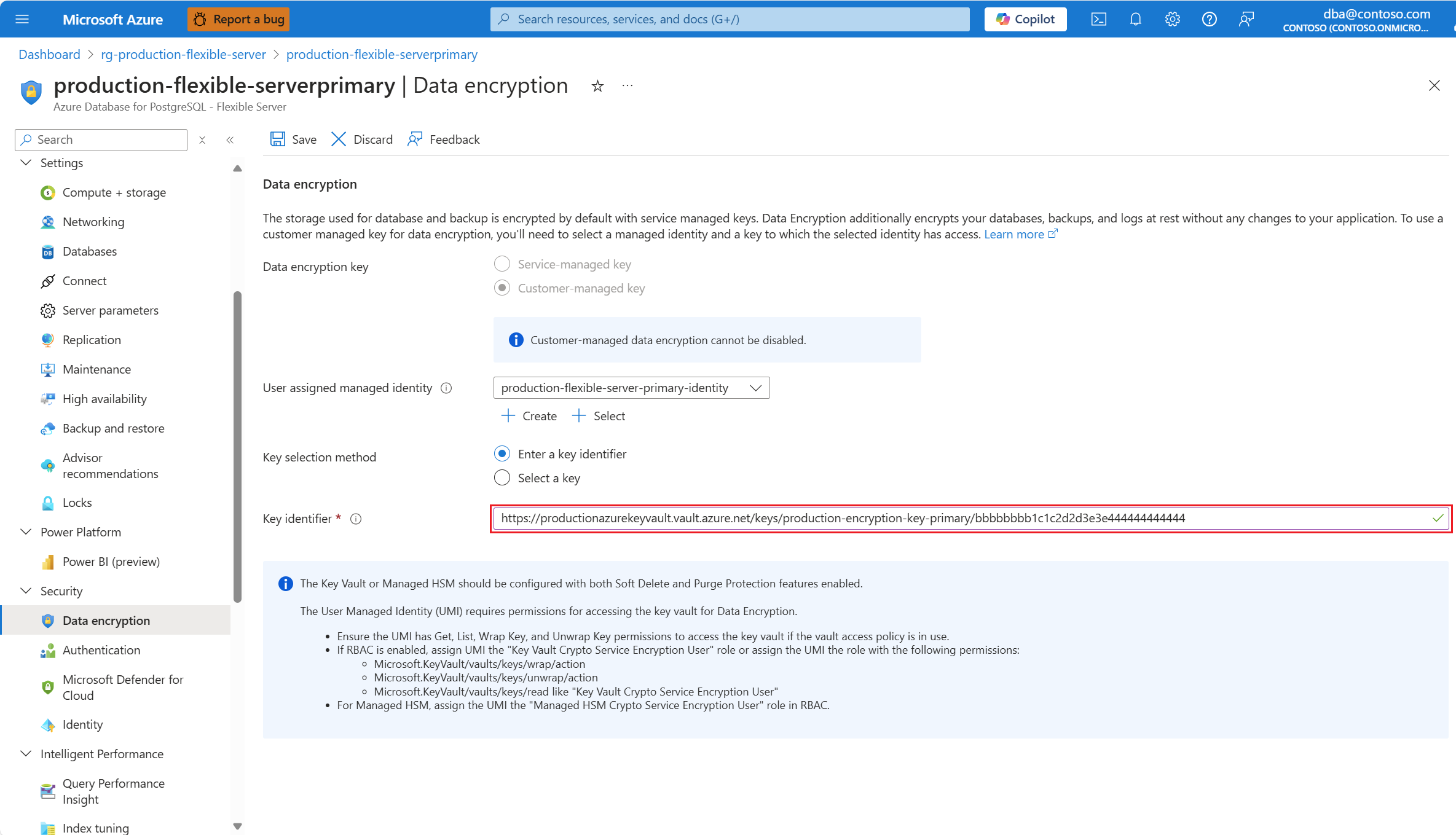

Se você fizer a rotação da chave ou quiser usar uma chave diferente, deverá atualizar o servidor flexível do Banco de Dados do Azure para PostgreSQL para que ele aponte para a nova versão da chave ou para a nova chave. Para fazer isso, copie o identificador de recurso da chave e cole-o na caixa Identificador de chave.

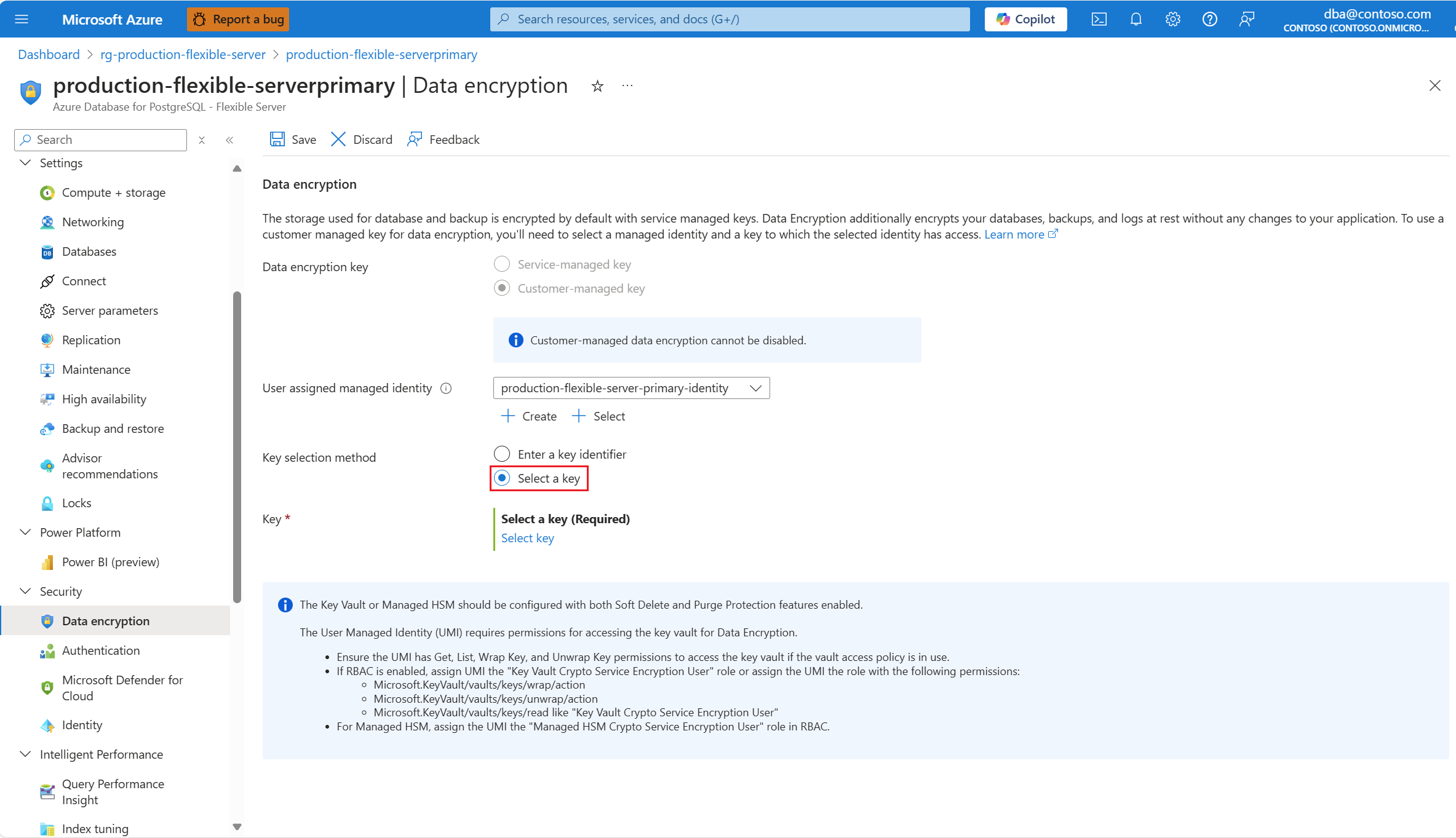

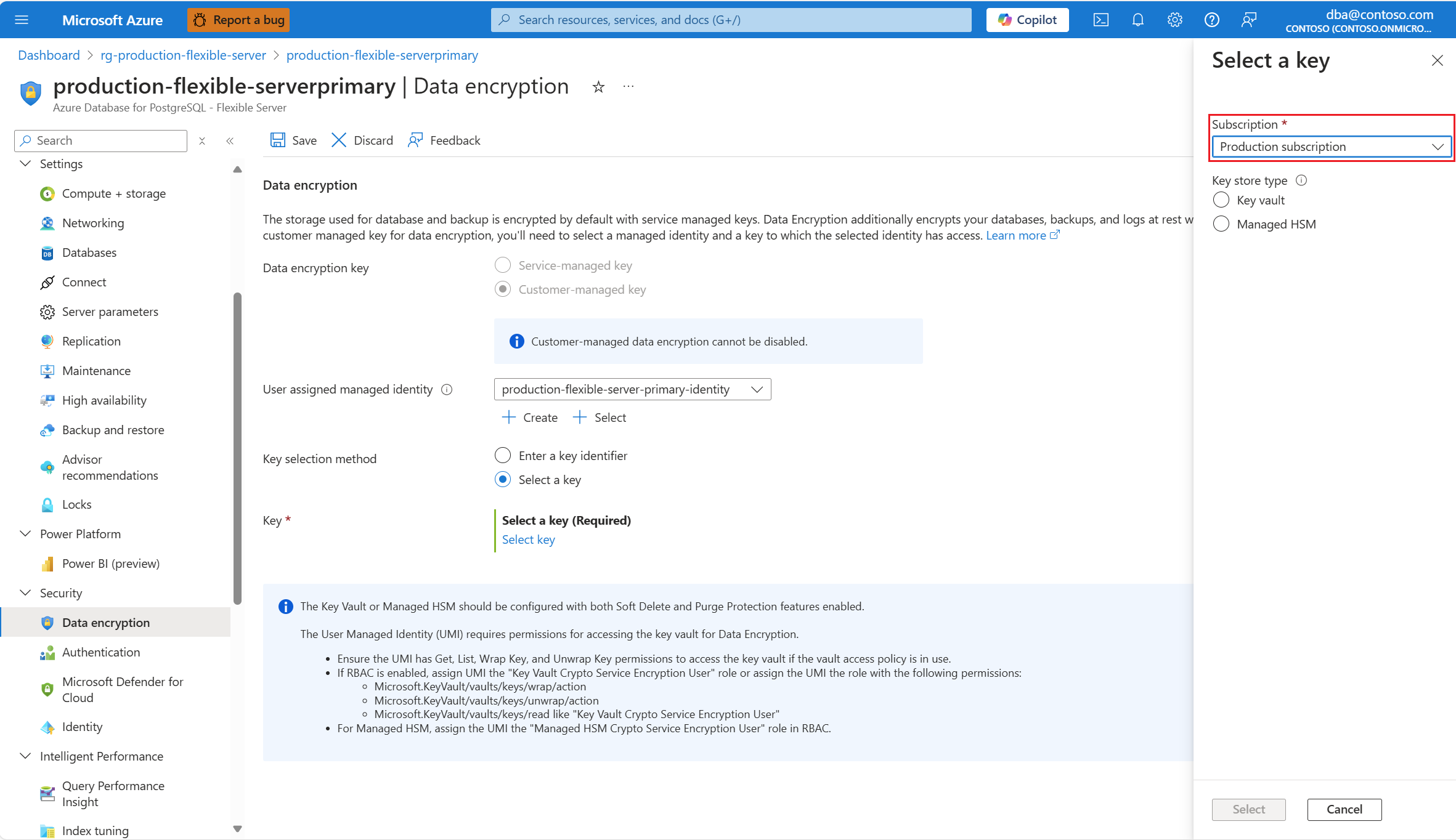

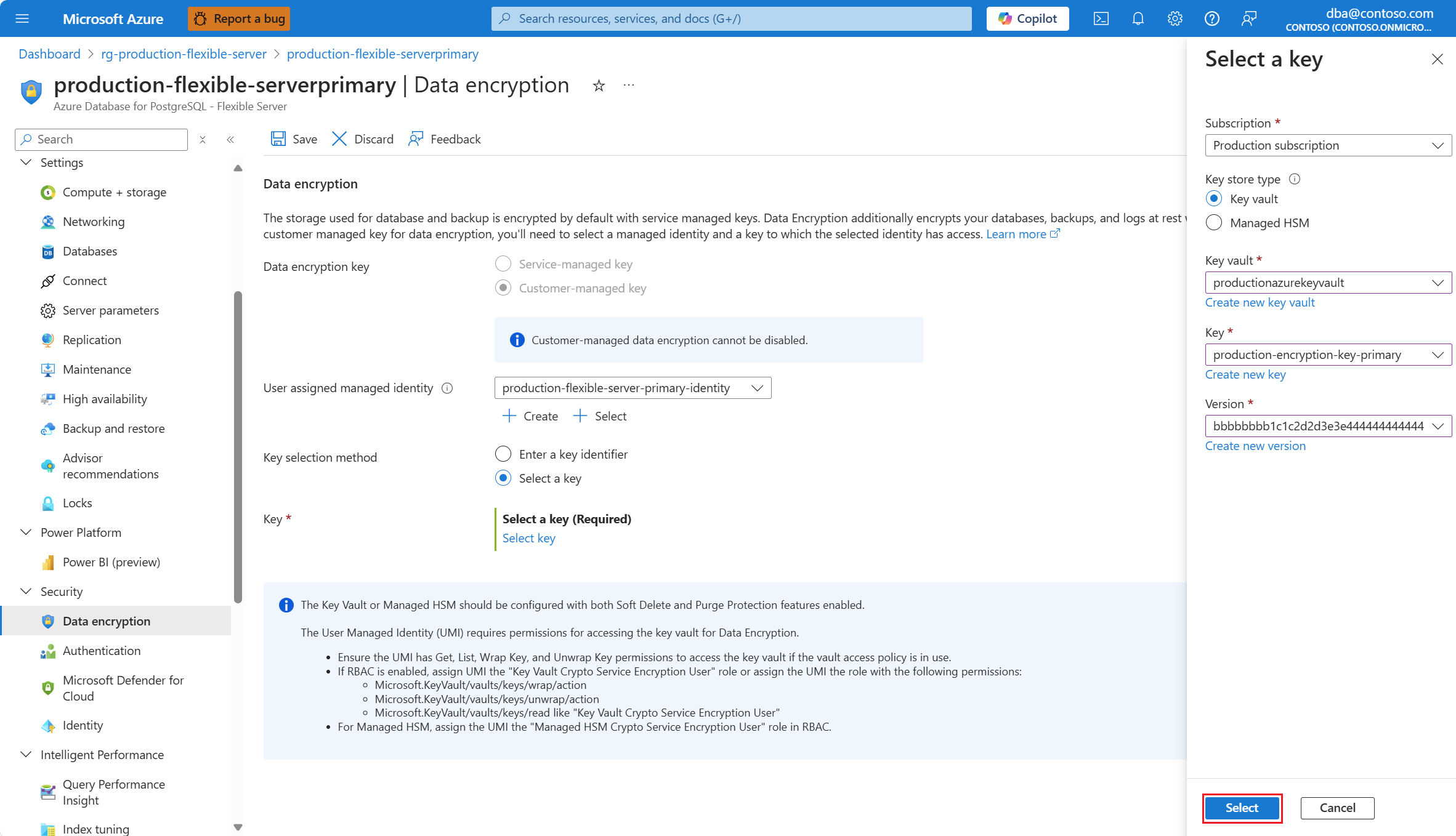

Se o usuário que acessa o portal do Azure tiver permissões para acessar a chave armazenada no repositório de chaves, você pode usar um método alternativo para escolher a nova chave ou nova versão da chave. Para isso, em Método de seleção da chave, selecione o botão de opção Selecionar uma chave.

Escolha Selecionar chave.

A Assinatura é preenchida automaticamente com o nome da assinatura na qual seu servidor será criado. O repositório de chaves que armazena a chave de criptografia de dados deve existir na mesma assinatura do servidor.

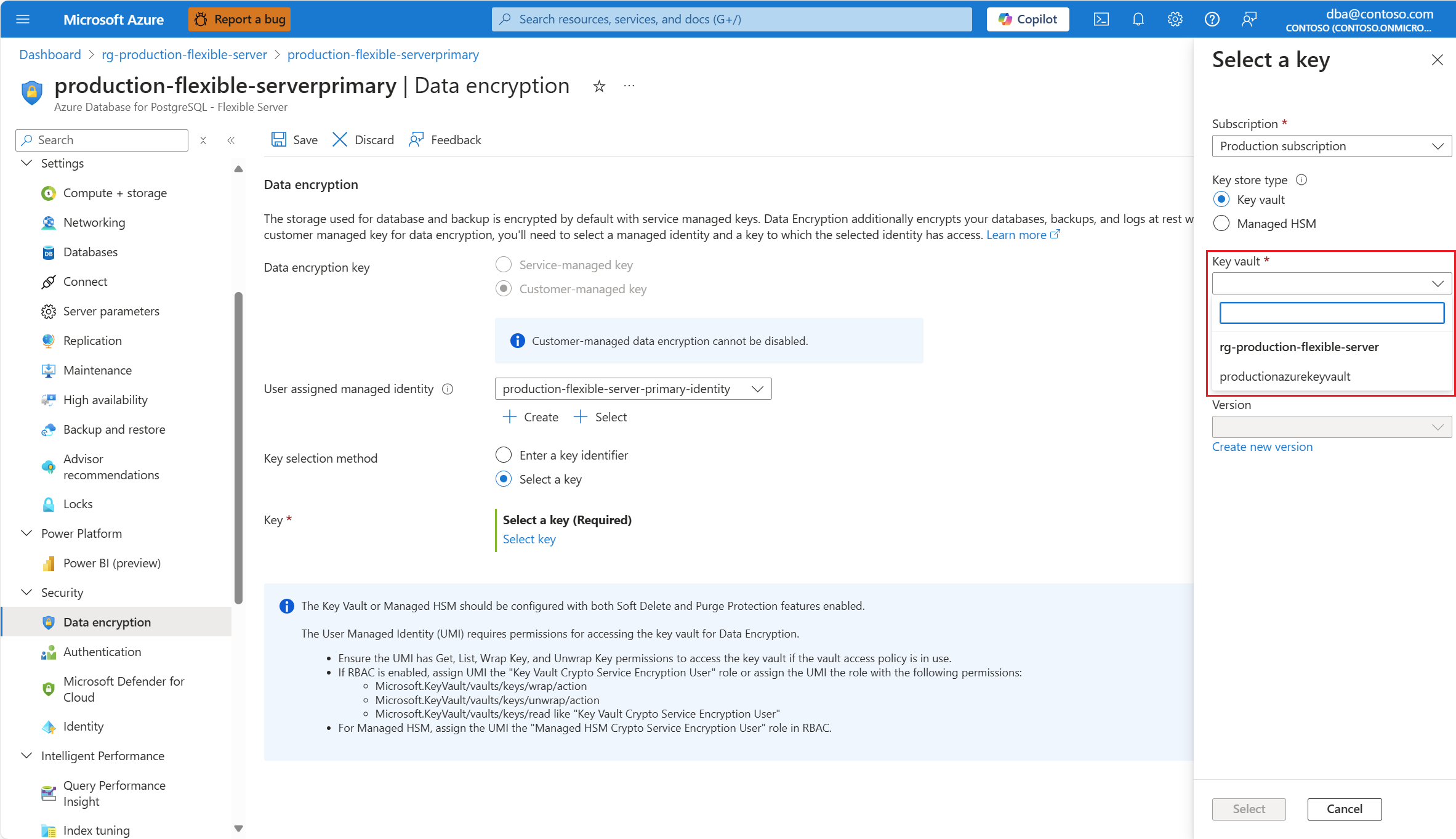

Em Tipo de repositório de chaves, selecione o botão de opção correspondente ao tipo de repositório de chaves em que planeja armazenar a chave de criptografia de dados. Neste exemplo, escolhemos o Cofre de chaves, mas o processo é semelhante para HSM gerenciado.

Expanda o Cofre de chaves (ou o HSM gerenciado, caso tenha escolhido esse tipo de repositório) e selecione a instância onde a chave de criptografia de dados está armazenada.

Observação

Quando você expandir a caixa de seleção, a mensagem Nenhum item disponível será exibida. Aguarde alguns segundos para que todas as instâncias do cofre de chaves implantadas na mesma região do servidor sejam listadas.

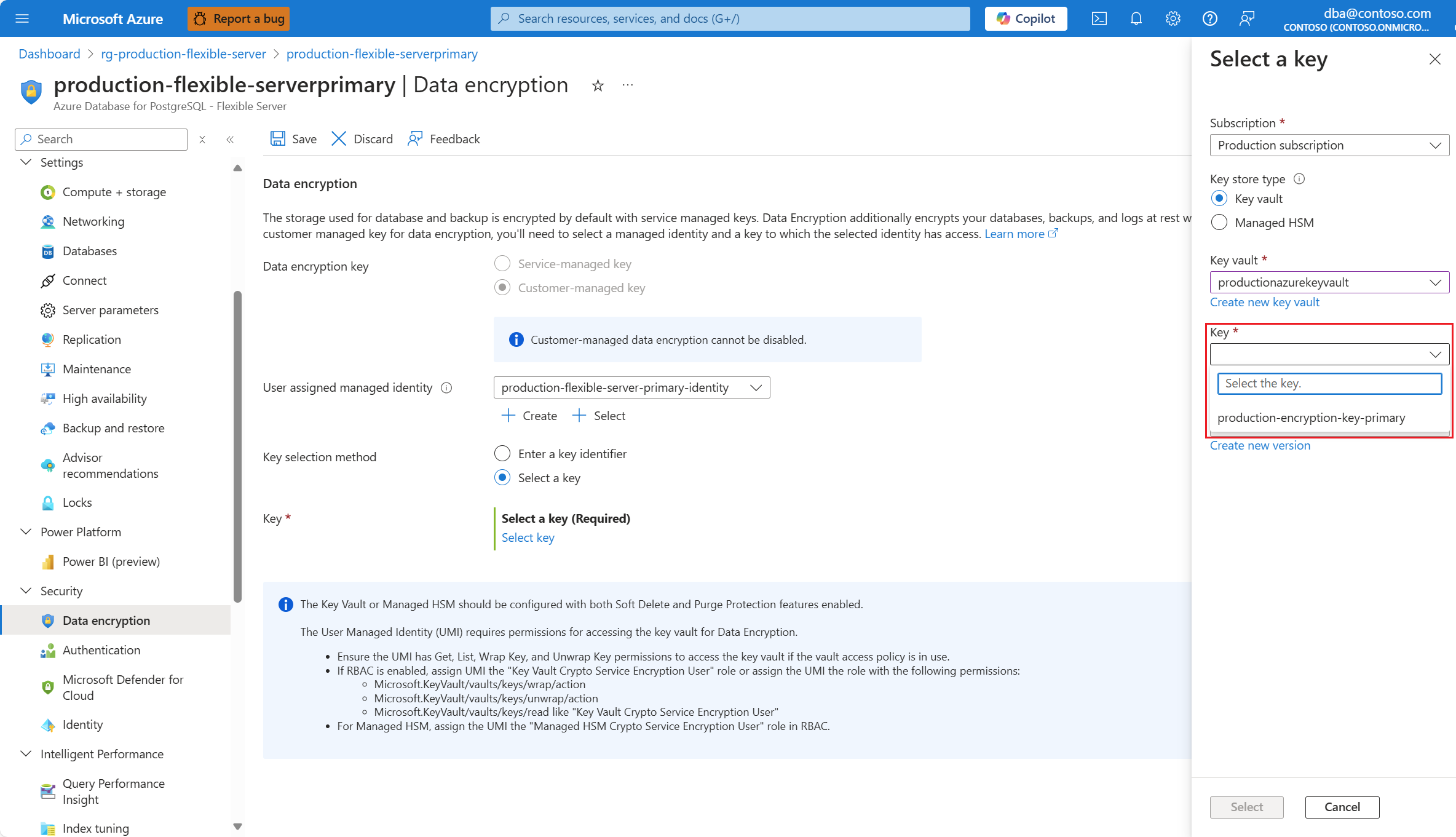

Expanda Chave e selecione o nome da chave que quer usar para a criptografia de dados.

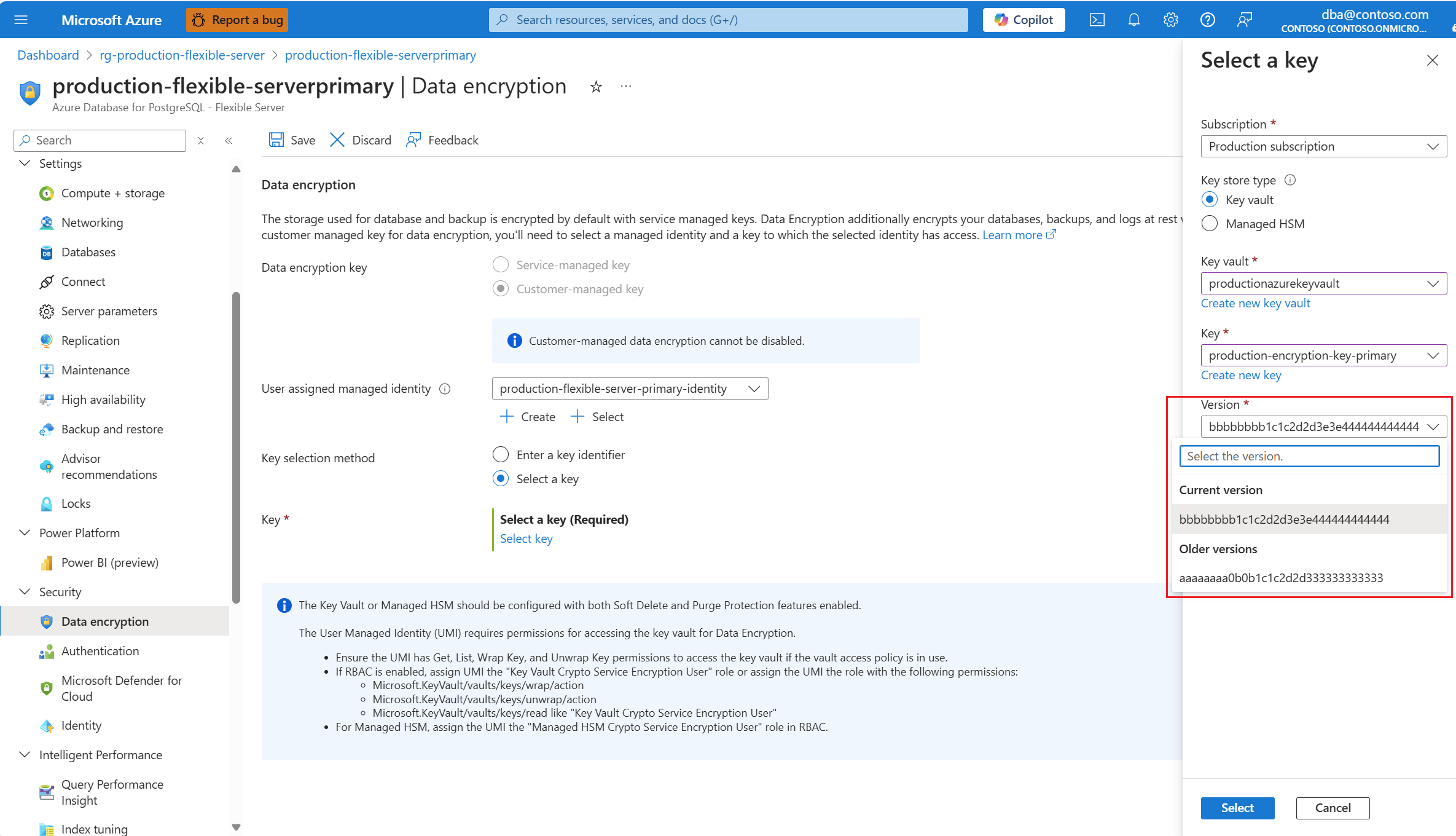

Expanda Versão e selecione o identificador da versão da chave que deseja usar para a criptografia de dados.

Escolha Selecionar.

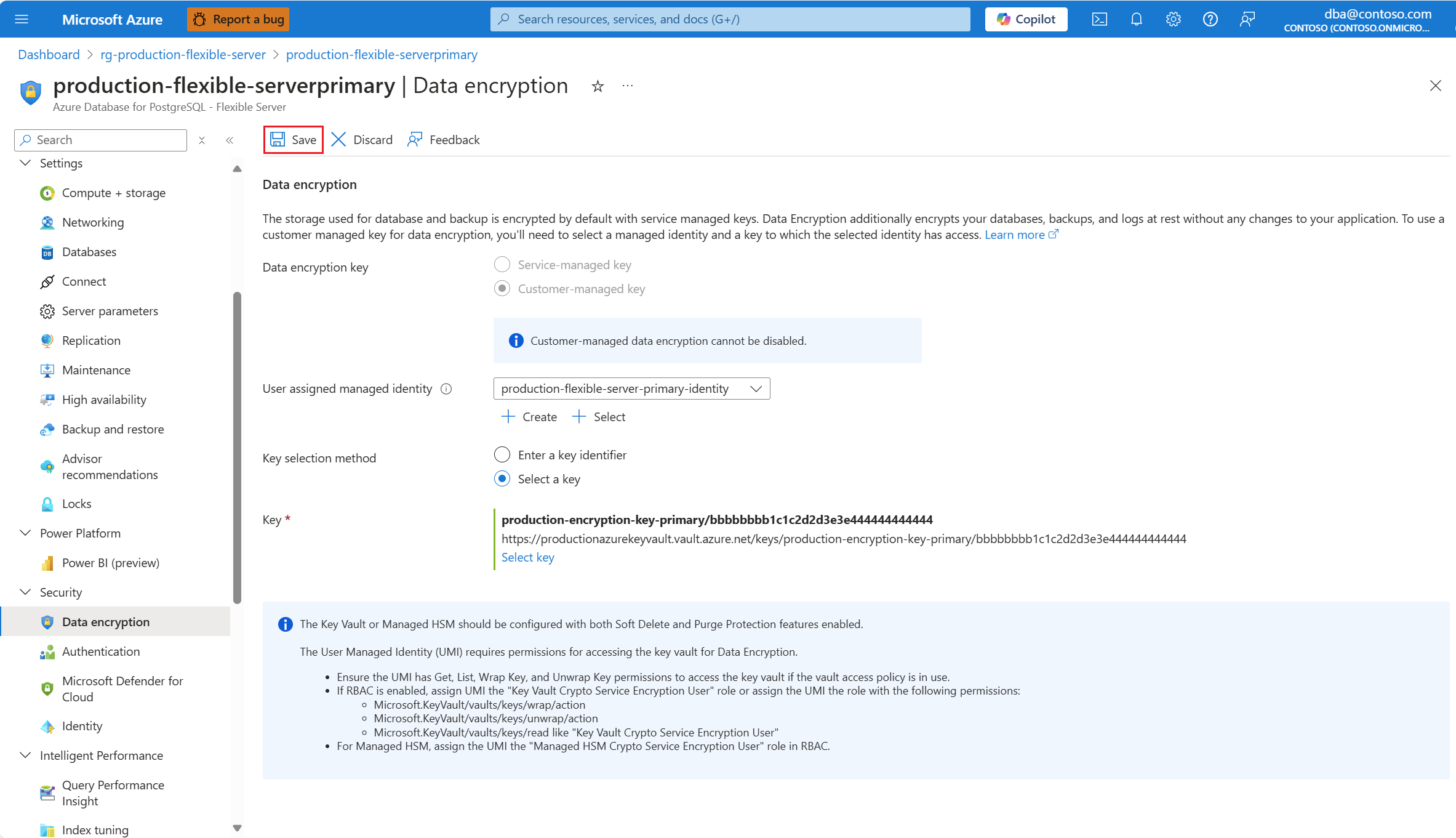

Quando finalizar as alterações, selecione Salvar.