[PUBLIC PREVIEW] Início Rápido: Auditar a linha de base de segurança do Azure para Linux com um computador de teste

Neste guia, você usará o Azure Policy para auditar um computador de teste na linha de base de segurança do Azure para Linux.

Especificamente, você vai:

- Criar um grupo de recursos de vazio

- Importar uma política definição e atribuí-la ao grupo de recursos vazio

- Criar uma VM no grupo de recursos e observar os resultados da auditoria

Se você não tiver uma conta do Azure, poderá criar uma avaliação gratuita.

Considerações de visualização

Essa implementação de linha de base de segurança é uma versão prévia de .

Para obter canais de comentários, consulte a seção Recursos relacionados no final deste artigo.

Problemas conhecidos ou limitações da versão prévia:

- Incentivamos o teste da política em um ambiente de teste

- A definição de política é importada manualmente para o Azure, não interna (depois que a distribuição for iniciada, ela se tornará uma política interna para o Azure Policy – atualizaremos a distribuição regional nesta página)

- Além dos requisitos típicos de conectividade para os serviços do Azure, os computadores gerenciados exigem acesso a:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - A linha de base atual baseia-se no CIS Distro Independent Benchmark – versão 2.0.0 e tem cerca de 63% cobertura dessa linha de base

- A personalização das configurações de linha de base é limitada ao efeito da política – AuditIfNotExist vs. DeployIfNotExist (a correção automática está em Versão Prévia Pública Limitada)

Pré-requisitos

Antes de tentar as etapas neste artigo, verifique se você já tem:

- Uma conta do Azure em que você tem acesso para criar um grupo de recursos, atribuições de política e uma máquina virtual.

- Seu ambiente preferencial para interagir com o Azure, como:

- [Recomendado] Usar o Azure Cloud Shell (em https://shell.azure.com ou seu equivalente local)

- OU Use seu próprio ambiente de computador e shell com a CLI do Azure instalada e conectado

- OU Use o portal do Azure (em https://portal.azure.com ou seu equivalente local)

Verifique se você está conectado ao seu ambiente de teste

Use as informações da conta no portal para ver o contexto atual.

captura de tela

Criar um grupo de recursos

Ponta

O uso de "Leste dos EUA" (eastus) como um local de exemplo ao longo deste artigo é arbitrário. Você pode escolher qualquer local disponível do Azure.

- No portal do Azure, navegue até grupos de recursos

- Selecione + Criar

- Escolha um nome e uma região, como "my-demo-rg" e "East US"

- Prossiga para Revisão + criar

Importar a definição de política

A definição de política de visualização não é interna no Azure no momento. As etapas a seguir ilustram importá-lo como uma definição de política personalizada.

- Baixe a definição de política JSON em seu computador e abra-a no editor de texto preferido. Em uma etapa posterior, você copiará e colará o conteúdo desse arquivo.

- Na barra de pesquisa do portal do Azure, digite Política e selecione Política nos resultados dos Serviços.

- Na visão geral do Azure Policy, navegue até

definições de de criação. - Selecione + Definição de políticae preencha o formulário resultante da seguinte maneira:

- de local de definição de

: escolha sua assinatura de teste do Azure - Name: [Versão prévia]: linha de base de segurança do Azure para Linux (por OSConfig)

- Categoria: usar a configuração de convidado de > existente

- Regra de política: Excluir o conteúdo pré-preenchido e colar no JSON do arquivo na etapa 1

- de local de definição de

Atribuir a política ao grupo de recursos de teste vazio

- Na página Definição de política, selecione Atribuirde política, que leva você ao fluxo de trabalho para atribuir a política

- guia noções básicas do

: Escopo : selecione o grupo de recursos de teste de(por exemplo, my-demo-rg) - Tome cuidado não selecionar a assinatura inteira ou o grupo de recursos errado

- Definição de política: [Versão prévia]: linha de base de segurança do Azure para Linux (por OSConfig)

- Nome da Atribuição: Auditoria [Versão Prévia]: linha de base de segurança do Azure para Linux (por OSConfig)

- Guia parâmetros de

- Opcional: vá para a guia parâmetros

para inspecionar quais parâmetros estão disponíveis. Se você estiver testando com um computador habilitado para Arc em vez de uma Máquina Virtual do Azure, altere "incluir máquinas Arc" para verdadeiro. - Opcional: escolha o efeito da política:

- "AuditIfNotExist" significa que a política será auditoria somente

- !! Aviso – a correção automática definirá as definições de política para o estado desejado e poderá causar interrupções – essa é uma Visualização Pública Limitada!!

- "DeployIfNotExist" significa que ele será executado no modo de de correção automática

- não usá-lo no de produção

- Opcional: vá para a guia parâmetros

- Guia de Correção de

- Escolha a opção para criar de identidade gerenciada e escolha "gerenciado pelo sistema"

-

Revisão + criar guia

- Selecione Criar

- De volta à página de definição de política, navegue até a atribuição de política que você acabou de criar, na guia atribuições de

Criar uma VM de teste (Máquina Virtual) e prepará-la para a Configuração de Máquina

- Crie uma máquina virtual do Linux, com as seguintes opções:

- nome da máquina virtual: my-demo-vm-01

- grupo de recursos: o grupo de recursos vazio criado anteriormente, por exemplo, my-demo-rg

- Imagem: Ubuntu Server 22.04 ou RHEL (RedHat Enterprise Linux) 9

- arquitetura de VM: x64

- tamanho da VM: sua escolha, mas observe que tamanhos menores de VM da série B, como Standard_B2s, podem ser uma opção econômica para teste

- Após a criação da VM, atualize a VM para trabalhar com a Configuração do Computador:

- Adicionar uma identidade atribuída pelo sistema, se ainda não estiver presente

- Adicionar a extensão de Configuração de Máquina (rotulada no portal como de Configuração de Máquina de Gerenciamento Automatizado do Azure)

Ponta

As etapas de extensão de configuração de máquina e identidade gerenciada foram executadas manualmente neste guia para reduzir a espera e reduzir as alterações de contexto. Em escala, eles podem ser satisfeitos usando o Deploy prerequisites to enable Guest Configuration policies on virtual machines iniciativa de política interna.

IMPORTANTE: faça uma pausa antes de continuar

Várias etapas agora ocorrerão automaticamente. Cada uma dessas etapas pode levar alguns minutos. Portanto, aguarde pelo menos 15 minutos antes de prosseguir.

Observar resultados

Os exemplos a seguir mostram como obter:

- Contagem de computadores por estado de conformidade (útil em escalas de produção, em que você pode ter milhares de computadores)

- Lista de computadores com estado de conformidade para cada

- Lista detalhada de regras de linha de base com estado de conformidade e evidência (também conhecida como Razões) para cada

Ponta

Espere ver vermelho não compatível resultados no seguinte. O caso de uso somente auditoria é sobre a descoberta da diferença entre os sistemas existentes e a linha de base de segurança do Azure.

- Navegue até a página de visão geral do Azure Policy

- Clique em "Conformidade" na navegação à esquerda

- Clique em "Minha atribuição de demonstração de..." atribuição de política

- Observe que esta página fornece ambos:

- Contagem de computadores por estado de conformidade

- Lista de computadores com estado de conformidade para cada

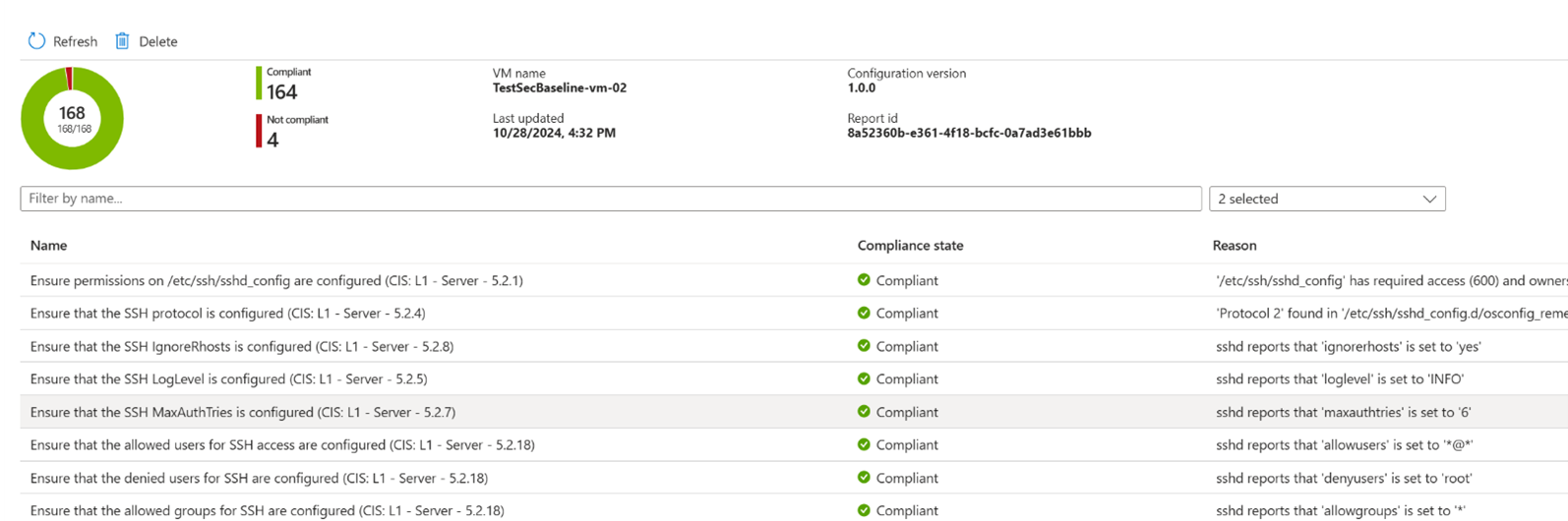

- Quando você estiver pronto para ver uma lista detalhada de regras de linha de base com estado de conformidade e evidências, faça o seguinte:

- Na lista de computadores (mostrada em de conformidade de recursos) selecione o nome do computador de teste

- Clique em Exibir de recursos para ir para a página de visão geral do computador

- Na navegação à esquerda, localize e selecione de gerenciamento de configuração

- Na lista de configurações, selecione a configuração cujo nome começa com LinuxSecurityBaseline...

- No modo de exibição de detalhes de configuração, use a lista suspensa de filtro para Selecionar todos os se quiser ver regras de conformidade e não compatíveis

Opcional: adicionar mais computadores de teste para experimentar a escala

Neste artigo, a política foi atribuída a um grupo de recursos que inicialmente estava vazio e ganhou uma VM. Embora demonstre que o sistema está funcionando de ponta a ponta, ele não fornece uma sensação de operações em escala. Por exemplo, na exibição de conformidade de atribuição de política, um gráfico de pizza de uma máquina pode parecer artificial.

Considere adicionar mais computadores de teste ao grupo de recursos, seja manualmente ou por meio da automação. Esses computadores podem ser VMs do Azure ou computadores habilitados para Arc. Ao ver que esses computadores entram em conformidade (ou até mesmo falham), você pode obter uma noção mais profunda de operacionalização da linha de base de segurança do Azure em escala.

Limpar recursos

Para evitar encargos contínuos, considere excluir o grupo de recursos usado neste artigo. Por exemplo, o comando da CLI do Azure seria az group delete --name "my-demo-rg".

Conteúdo relacionado

- Para fornecer comentários, discutir solicitações de recursos etc. contate: linux_sec_config_mgmt@service.microsoft.com

- Leia sobre o blog de lançamento do anunciado no Ignite 2024

- Inscrição para a Visualização Limitada do de Correção Automática para trabalhar em conjunto conosco e ajudar a moldar o futuro dessa funcionalidade