Planejar o isolamento de rede

Neste artigo, você aprenderá a planejar o isolamento de rede para o Azure Machine Learning e verá nossas recomendações. Este artigo destina-se aos administradores de TI que desejam projetar a arquitetura de rede.

Arquitetura recomendada (padrão de isolamento de rede gerenciada)

O uso de uma rede virtual gerenciada fornece uma configuração mais fácil para isolamento de rede. Ele protege automaticamente o espaço de trabalho e os recursos de computação gerenciados em uma rede virtual gerenciada. Você pode adicionar conexões de ponto de extremidade privado para outros serviços do Azure dos quais o espaço de trabalho depende, como Contas de Armazenamento do Azure. Dependendo de suas necessidades, você pode permitir todo o tráfego de saída para a rede pública ou permitir apenas o tráfego de saída aprovado. O tráfego de saída exigido pelo serviço do Azure Machine Learning é habilitado automaticamente para a rede virtual gerenciada. É recomendável usar o isolamento de rede gerenciada do workspace para um método de isolamento de rede sem atrito interno. Temos dois padrões: permitir o modo de saída da Internet ou permitir apenas o modo de saída aprovado.

Permitir modo de saída da Internet

Use essa opção se você quiser permitir que seus engenheiros de aprendizado de máquina acessem a Internet livremente. Você pode criar outras regras de saída de ponto de extremidade privado para permitir que eles acessem seus recursos privados no Azure.

Permitir somente o modo de saída aprovado

Use essa opção se quiser minimizar o risco de exfiltração de dados e controlar o que os engenheiros de aprendizado de máquina podem acessar. Você pode controlar regras de saída usando ponto de extremidade privado, marca de serviço e FQDN.

Arquitetura recomendada (use sua VNet do Azure)

Se você tiver um requisito específico ou uma política de empresa que impeça o uso de uma rede virtual gerenciada, poderá usar uma rede virtual do Azure para isolamento de rede.

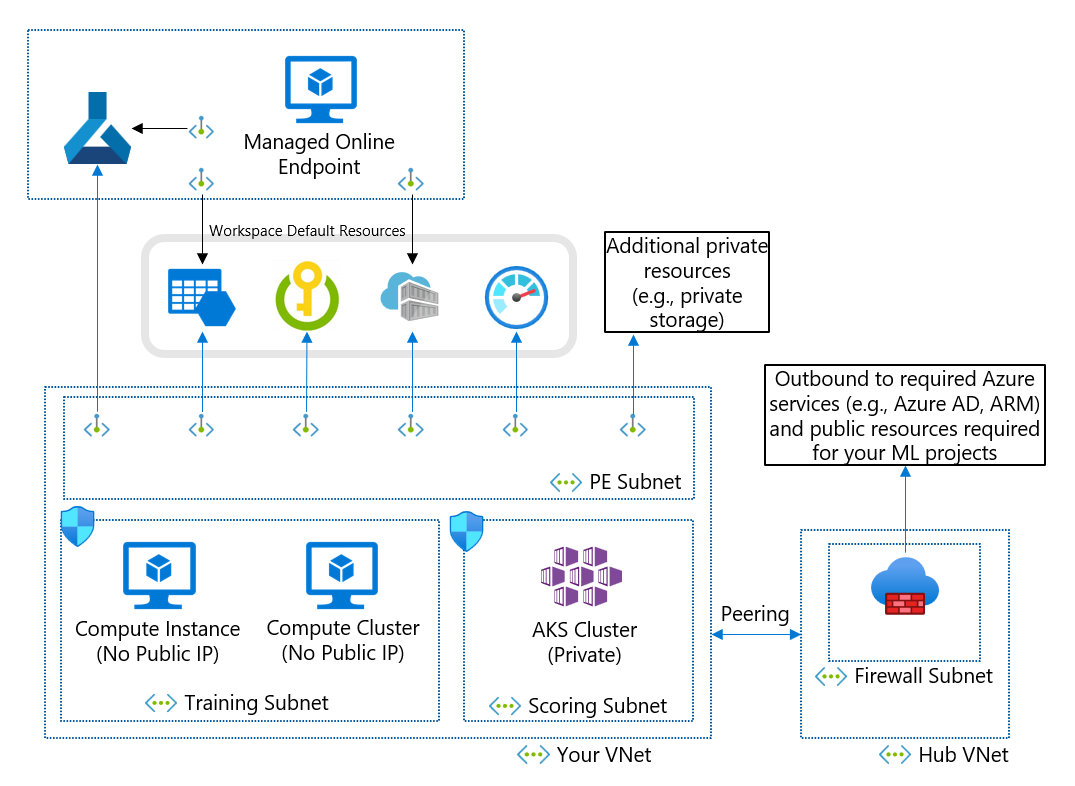

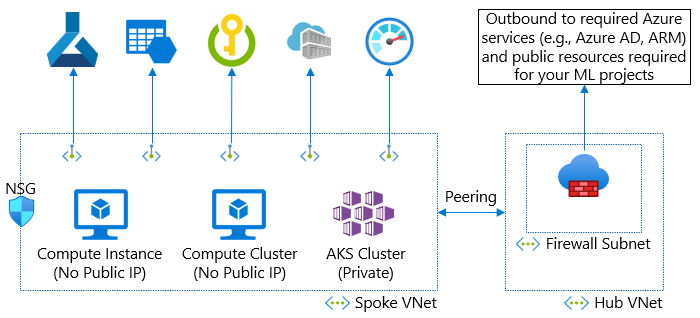

O diagrama a seguir é nossa arquitetura recomendada para tornar todos os recursos privados, mas permitir o acesso à Internet de saída de sua VNet. Este diagrama descreve a seguinte arquitetura:

- Coloque todos os recursos na mesma região.

- Uma VNet hub que contém o firewall.

- Uma VNet spoke que contém os seguintes recursos:

- Uma sub-rede de treinamento contém instâncias de computação e clusters usados para treinar modelos de ML. Esses recursos são configurados para nenhum IP público.

- Uma sub-rede de pontuação contém um cluster do AKS.

- Uma sub-rede “pe” contém pontos de extremidade privados que se conectam ao workspace e aos recursos privados usados pelo workspace (armazenamento, cofre de chaves, registro de contêiner etc.)

- Os pontos de extremidade online gerenciados usam o ponto de extremidade privado do workspace para processar solicitações de entrada. Um ponto de extremidade privado também é usado para permitir que implantações de ponto de extremidade online gerenciadas acessem o armazenamento privado.

Essa arquitetura equilibra a segurança de rede e a produtividade dos engenheiros de ML.

Você pode automatizar a criação desses ambientes usando um modelo Bicep ou modelo Terraform. sem ponto de extremidade online gerenciado ou AKS. O ponto de extremidade online gerenciado é a solução se você não tiver um cluster AKS existente para a pontuação do modelo de IA. Confira a documentação sobre como proteger o ponto de extremidade online para obter mais informações. O AKS com a extensão do Azure Machine Learning será a solução se você tiver um cluster AKS existente para a pontuação do modelo de IA. Confira a documentação sobre como anexar kubernetes para obter mais informações.

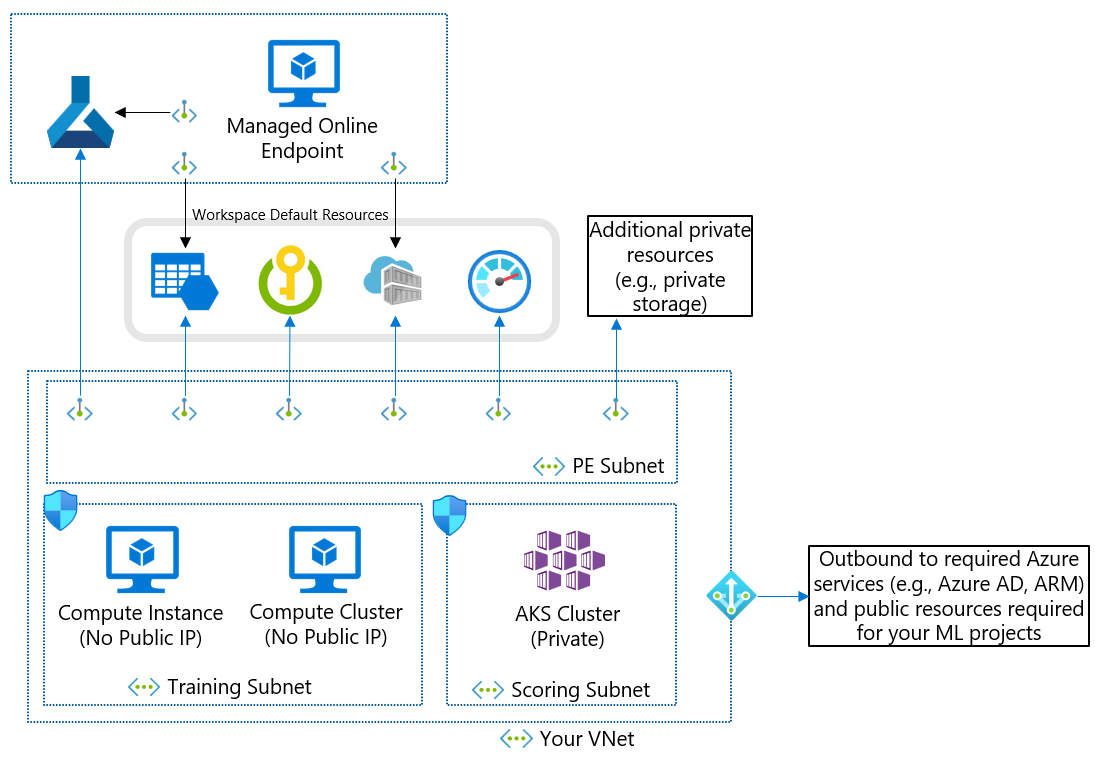

Removendo o requisito de firewall

Se você quiser remover o requisito de firewall, poderá usar grupos de segurança de rede e o NAT de rede virtual do Azure para permitir a saída de Internet de seus recursos de computação privados.

Usar workspace público

Você poderá usar um workspace público se estiver tudo certo com a autenticação e autorização do Microsoft Entra para acesso condicional. Um workspace público tem alguns recursos para mostrar dados em sua conta de armazenamento privada e é recomendável usar o workspace privado.

Arquitetura recomendada com prevenção de exfiltração de dados

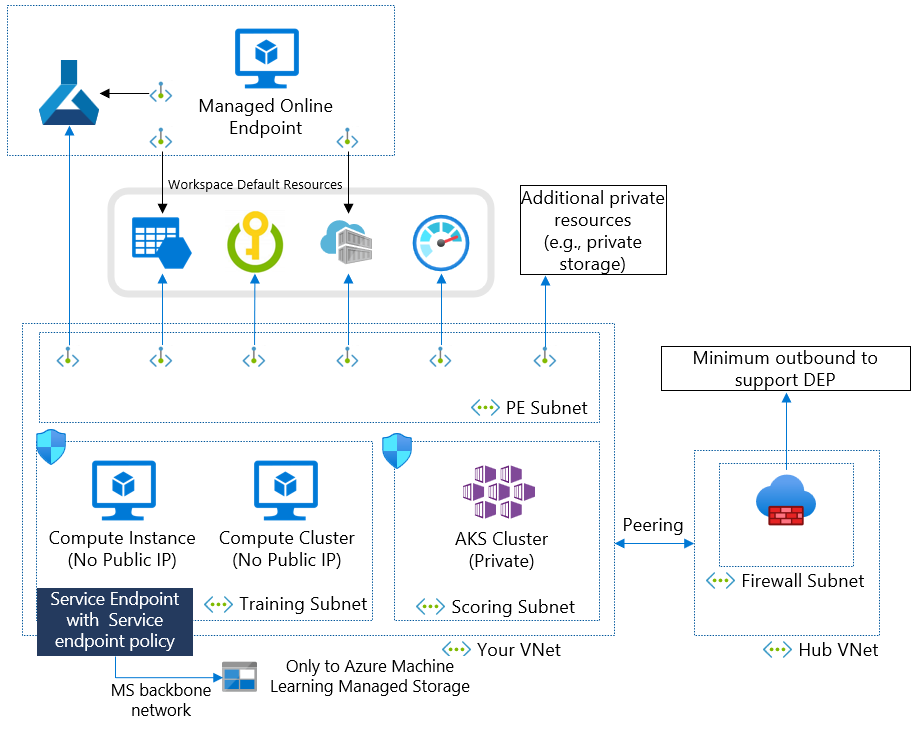

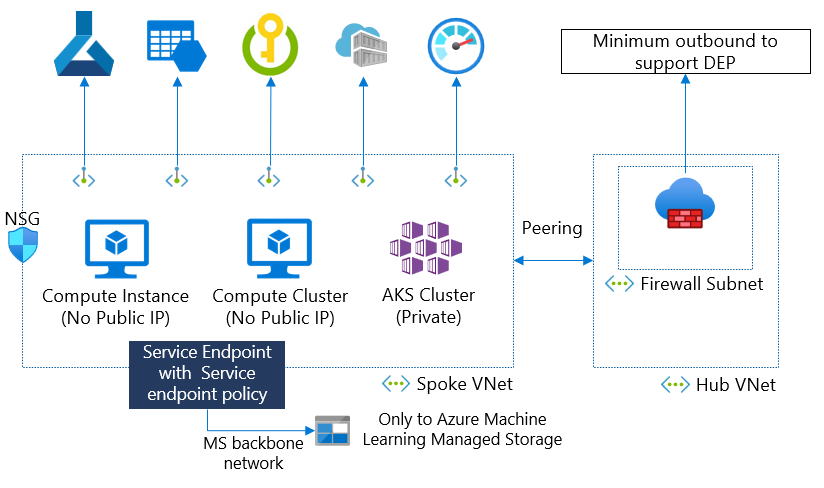

Este diagrama mostra a arquitetura recomendada para tornar todos os recursos privados e controlar destinos de saída para evitar a exfiltração de dados. Recomendamos essa arquitetura ao usar o Azure Machine Learning com seus dados confidenciais em produção. Este diagrama descreve a seguinte arquitetura:

- Coloque todos os recursos na mesma região.

- Uma VNet hub que contém o firewall.

- Além das marcas de serviço, o firewall usa FQDNs para impedir a exfiltração de dados.

- Uma VNet spoke que contém os seguintes recursos:

- Uma sub-rede de treinamento contém instâncias de computação e clusters usados para treinar modelos de ML. Esses recursos são configurados para nenhum IP público. Além disso, um ponto de extremidade de serviço e uma política de ponto de extremidade de serviço estão em vigor para evitar a exfiltração de dados.

- Uma sub-rede de pontuação contém um cluster do AKS.

- Uma sub-rede “pe” contém pontos de extremidade privados que se conectam ao workspace e aos recursos privados usados pelo workspace (armazenamento, cofre de chaves, registro de contêiner etc.)

- Os pontos de extremidade online gerenciados usam o ponto de extremidade privado do workspace para processar solicitações de entrada. Um ponto de extremidade privado também é usado para permitir que implantações de ponto de extremidade online gerenciadas acessem o armazenamento privado.

As tabelas a seguir listam as marcas de serviço do Azure de saída necessárias e os FQDN (nomes de domínio totalmente qualificados) com a configuração de proteção contra exfiltração de dados:

| Marca de serviço de saída | Protocolo | Porta |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| FQDN de saída | Protocolo | Porta |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Usar workspace público

Você poderá usar o workspace público se estiver tudo certo com a autenticação e autorização do Microsoft Entra para acesso condicional. Um workspace público tem alguns recursos para mostrar dados em sua conta de armazenamento privada e é recomendável usar o workspace privado.

Principais considerações para entender os detalhes

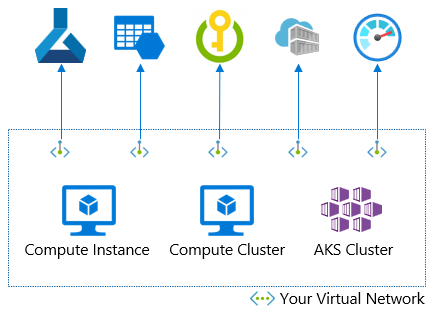

O Azure Machine Learning tem recursos de IaaS e PaaS

O isolamento de rede do Azure Machine Learning envolve os componentes de PaaS (Plataforma como Serviço) e IaaS (Infraestrutura como Serviço). Os serviços de PaaS, como o workspace do Azure Machine Learning, o armazenamento, o cofre de chaves, o registro de contêiner e o monitor, podem ser isolados usando Link Privado. Os serviços de computação IaaS, como instâncias de computação/clusters para treinamento de modelo de IA e AKS (Serviço de Kubernetes do Azure) ou pontos de extremidade online gerenciados para pontuação de modelo de IA, podem ser injetados em sua rede virtual e se comunicar com serviços de PaaS usando Link Privado. O diagrama a seguir é um exemplo dessa arquitetura.

Neste diagrama, as instâncias de computação, os clusters de computação e os clusters do AKS estão localizados em sua rede virtual. Eles podem acessar o workspace ou o armazenamento do Azure Machine Learning usando um ponto de extremidade privado. Em vez de um ponto de extremidade privado, você pode usar um ponto de extremidade de serviço para o Armazenamento do Azure e o Azure Key Vault. Os outros serviços não dão suporte ao ponto de extremidade de serviço.

Configurações de entrada e saída necessárias

O Azure Machine Learning tem várias configurações de entrada e saída necessárias com sua rede virtual. Se você tiver uma rede virtual autônoma, a configuração será simples usando o grupo de segurança de rede. No entanto, você pode ter uma arquitetura de rede hub-spoke ou de malha, firewall, solução de virtualização de rede, proxy e roteamento definido pelo usuário. Em ambos os casos, certifique-se de permitir entrada e saída com seus componentes de segurança de rede.

Neste diagrama, você tem uma arquitetura de rede hub e spoke. A VNet spoke tem recursos para o Azure Machine Learning. A VNet hub tem um firewall que controla a saída da Internet de suas redes virtuais. Nesse caso, o firewall deve permitir a saída dos recursos necessários e os recursos de computação na VNet spoke devem ter de acesso ao firewall.

Dica

No diagrama, a instância de computação e o cluster de computação são configurados para nenhum IP público. Se você usar uma instância de computação ou cluster com IP público, será necessário permitir a entrada da marca de serviço do Azure Machine Learning usando um NSG (Grupo de Segurança de Rede) e roteamento definido pelo usuário para ignorar o firewall. Esse tráfego de entrada seria de um serviço Microsoft (Azure Machine Learning). No entanto, recomendamos usar a opção sem IP público para remover esse requisito de entrada.

Resolução DNS de recursos de link privado e aplicativo na instância de computação

Se você tiver seu próprio servidor DNS hospedado no Azure ou no local, precisará criar um encaminhador condicional no servidor DNS. O encaminhador condicional envia solicitações DNS para o DNS do Azure para todos os serviços de PaaS habilitados para link privado. Para obter mais informações, confira os cenários de configuração de DNS e os artigos de configuração de DNS específicos do Azure Machine Learning.

Proteção contra exfiltração dos dados

Temos dois tipos de saída; somente leitura e leitura/gravação. Somente leitura de saída não pode ser explorada por atores mal-intencionados, mas a saída de leitura/gravação pode ser. O Armazenamento do Azure e o Azure Frontdoor (a frontdoor.frontend marca de serviço) são de saída de leitura/gravação em nosso caso.

Você pode atenuar esse risco de exfiltração de dados usando nossa solução de prevenção contra exfiltração de dados. Usamos uma política de ponto de extremidade de serviço com um alias do Azure Machine Learning para permitir a saída apenas de contas de armazenamento gerenciadas do Azure Machine Learning. Você não precisa abrir a saída para o armazenamento em seu firewall.

Neste diagrama, a instância de computação e o cluster precisam acessar contas de armazenamento gerenciado do Azure Machine Learning para obter scripts de configuração. Em vez de abrir a saída para o armazenamento, você pode usar a política de ponto de extremidade de serviço com o alias do Azure Machine Learning para permitir o acesso de armazenamento somente às contas de armazenamento do Azure Machine Learning.

As tabelas a seguir listam as marcas de serviço do Azure de saída necessárias e os FQDN (nomes de domínio totalmente qualificados) com a configuração de proteção contra exfiltração de dados:

| Marca de serviço de saída | Protocolo | Porta |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| FQDN de saída | Protocolo | Porta |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Ponto de extremidade online gerenciado

A segurança para comunicação de entrada e saída é configurada separadamente para pontos de extremidade online gerenciados.

Comunicação de entrada

O Azure Machine Learning usa um ponto de extremidade privado para proteger a comunicação de entrada para um ponto de extremidade online gerenciado. Defina o sinalizador de public_network_access do ponto de extremidade para disabled para impedir o acesso público a ele. Quando esse sinalizador está desabilitado, o ponto de extremidade somente pode ser acessado por meio do ponto de extremidade privado do workspace do Azure Machine Learning e ele não pode ser acessado de redes públicas.

Comunicação de saída

Para proteger a comunicação de saída de uma implantação para recursos, o Azure Machine Learning usa uma rede virtual gerenciada por workspace. A implantação precisa ser criada na VNet gerenciada do workspace para que possa usar os pontos de extremidade privados da rede virtual gerenciada do workspace para comunicação de saída.

O diagrama a seguir mostra como as comunicações fluem por meio de pontos de extremidade privados para o ponto de extremidade online gerenciado. Solicitações de pontuação de entrada do fluxo de rede virtual de um cliente por meio do ponto de extremidade privado do workspace para o ponto de extremidade online gerenciado. A comunicação de saída de implantações para serviços é tratada por meio de pontos de extremidade privados da rede virtual gerenciada do workspace para essas instâncias de serviço.

Para obter mais informações, confira Isolamento de rede com pontos de extremidade online gerenciados.

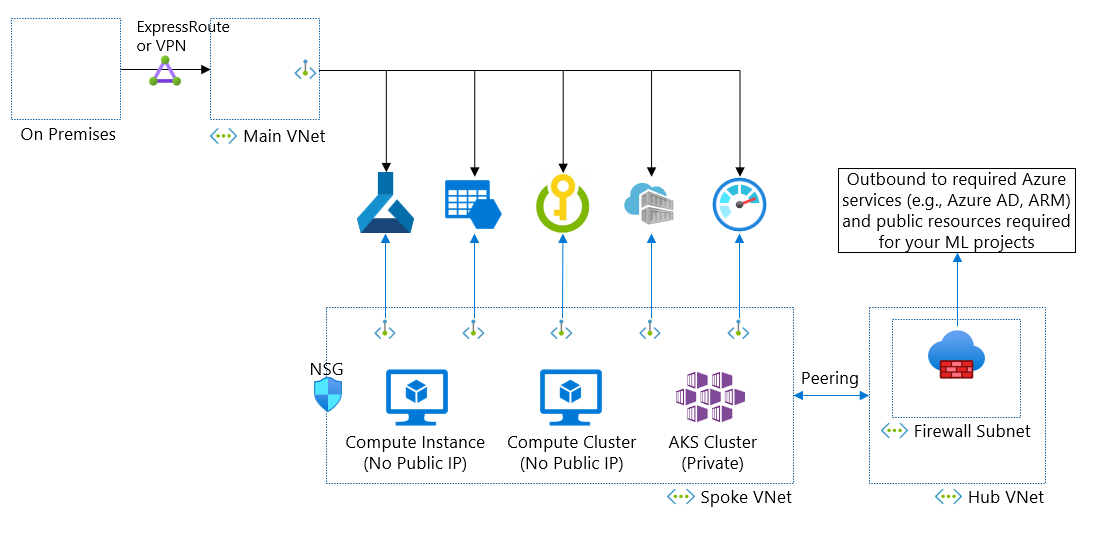

Falta de endereço IP privado em sua rede principal

O Azure Machine Learning requer IPs privados; um IP por instância de computação, nó de cluster de computação e ponto de extremidade privado. Você também precisará de muitos IPs se usar o AKS. Sua rede hub-spoke conectada à rede local pode não ter um espaço de endereço IP privado grande o suficiente. Nesse cenário, você pode usar VNets isoladas e não emparelhadas para seus recursos do Azure Machine Learning.

Neste diagrama, sua VNet principal requer os IPs para pontos de extremidade privados. Você pode ter VNets hub-spoke para vários workspaces do Azure Machine Learning com espaços de endereço grandes. Uma desvantagem dessa arquitetura é dobrar o número de pontos de extremidade privados.

Imposição da política de rede

Você pode usar políticas internas se quiser controlar parâmetros de isolamento de rede com workspace de autoatendimento e criação de recursos de computação.

Outras considerações secundárias

Configuração de computação de build de imagem para ACR por trás da VNet

Se você colocar o ACR (Registro de Contêiner do Azure) atrás do ponto de extremidade privado, o ACR não poderá criar suas imagens do docker. Você precisa usar a instância de computação ou o cluster de computação para criar imagens. Para obter mais informações, confira o artigo Como definir a computação de build de imagem.

Habilitação da interface do usuário do estúdio com o workspace habilitado para link privado

Se você planeja usar o estúdio do Azure Machine Learning, há etapas de configuração adicionais necessárias. Essas etapas são para evitar cenários de exfiltração de dados. Para obter mais informações, confira o artigo Usar o estúdio do Azure Machine Learning em uma rede virtual do Azure.

Próximas etapas

Para obter mais informações sobre como usar uma rede virtual gerenciada, consulte os seguintes artigos:

- Isolamento de rede gerenciada

- Usar ponto de extremidade privado para acessar o workspace

- Usar o DNS personalizado

Para obter mais informações sobre como usar uma Rede Virtual do Microsoft Azure, consulte os seguintes artigos: