Planejar o isolamento de rede no Azure Machine Learning

Neste artigo, você aprenderá a planejar o isolamento de rede para o Azure Machine Learning e verá nossas recomendações. Este artigo destina-se aos administradores de TI que desejam projetar a arquitetura de rede.

O que é isolamento de rede?

O isolamento de rede é uma estratégia de segurança que envolve a divisão de uma rede em segmentos ou sub-redes separados, cada um funcionando como sua própria rede pequena. Essa abordagem ajuda a melhorar a segurança e o desempenho em uma estrutura de rede maior. As grandes empresas exigem isolamento de rede para proteger seus recursos contra acesso não autorizado, adulteração ou vazamento de dados e modelos. Eles também precisam aderir aos regulamentos e padrões aplicáveis ao seu setor e domínio.

Acesso de entrada e saída.

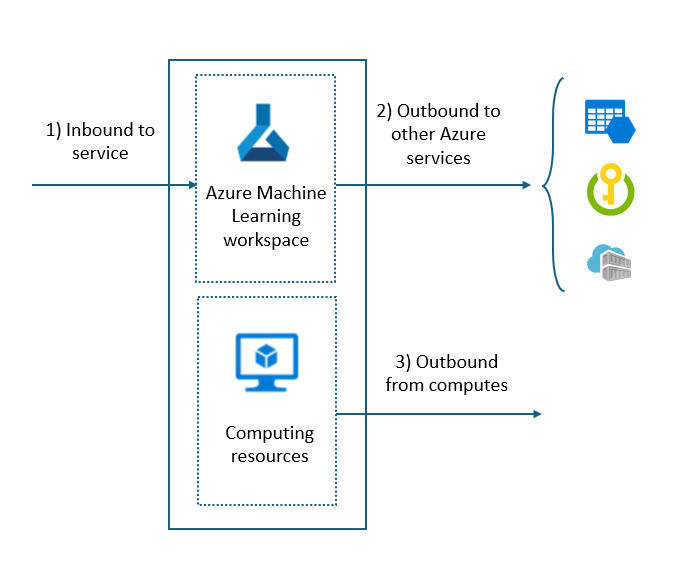

O isolamento de rede deve ser considerado em três áreas no Azure Machine Learning:

- Acesso de entrada ao Workspace do Azure Machine Learning. Por exemplo, para os cientistas de dados acessarem com segurança o espaço de trabalho.

- Acesso de saída do Workspace do Azure Machine Learning. Por exemplo, para acessar outros serviços do Azure.

- Acesso de saída dos recursos de computação do Azure Machine Learning. Por exemplo, para acessar fontes de dados, repositórios de pacote do Python ou outros recursos.

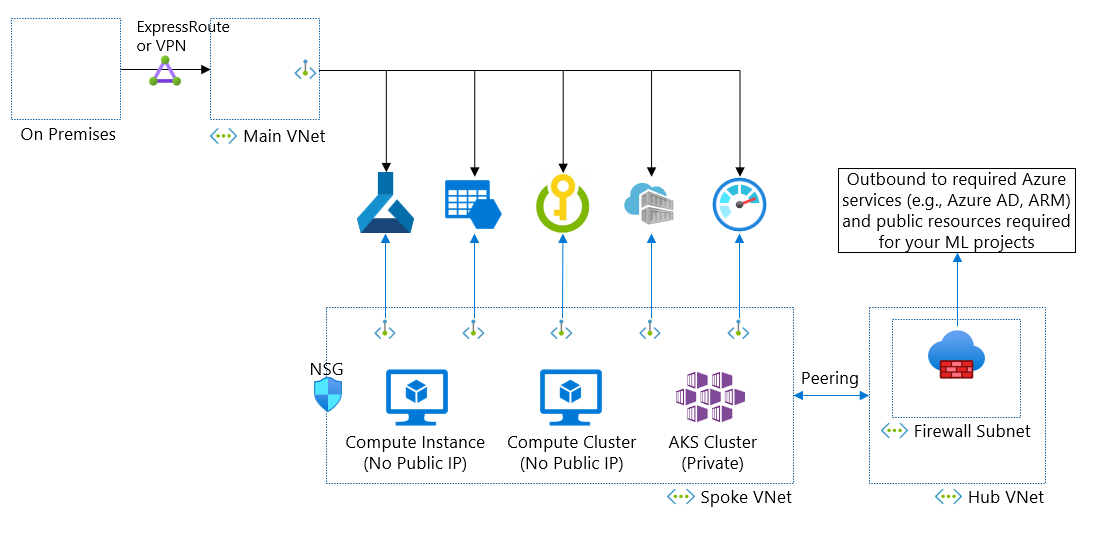

O diagrama a seguir divide a entrada e a saída.

Acesso de entrada ao Azure Machine Learning

O acesso de entrada a um Workspace do Azure Machine Learning seguro é definido usando o sinalizador de PNA (acesso à rede pública). A configuração do sinalizador de PNA decide se o espaço de trabalho requer um ponto de extremidade privado ou não para acessar acessá-lo. Há uma configuração extra entre público e privado: habilitado em endereços IP selecionados. Essa configuração permite acesso ao seu espaço de trabalho a partir dos endereços IP especificados. Para obter mais informações sobre esse recurso, consulte Habilitar o Acesso Público somente de intervalos de IP da Internet.

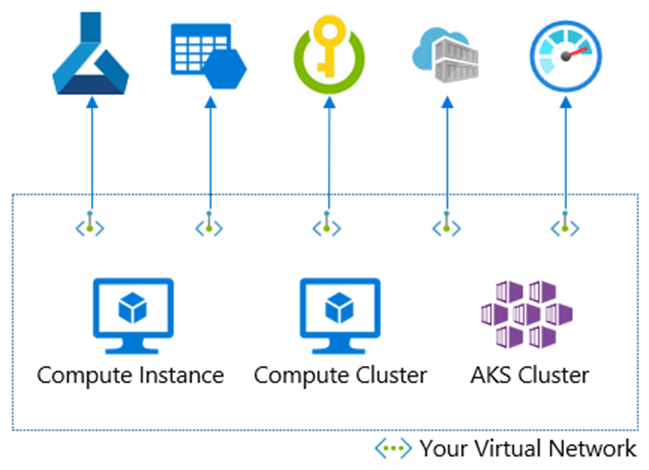

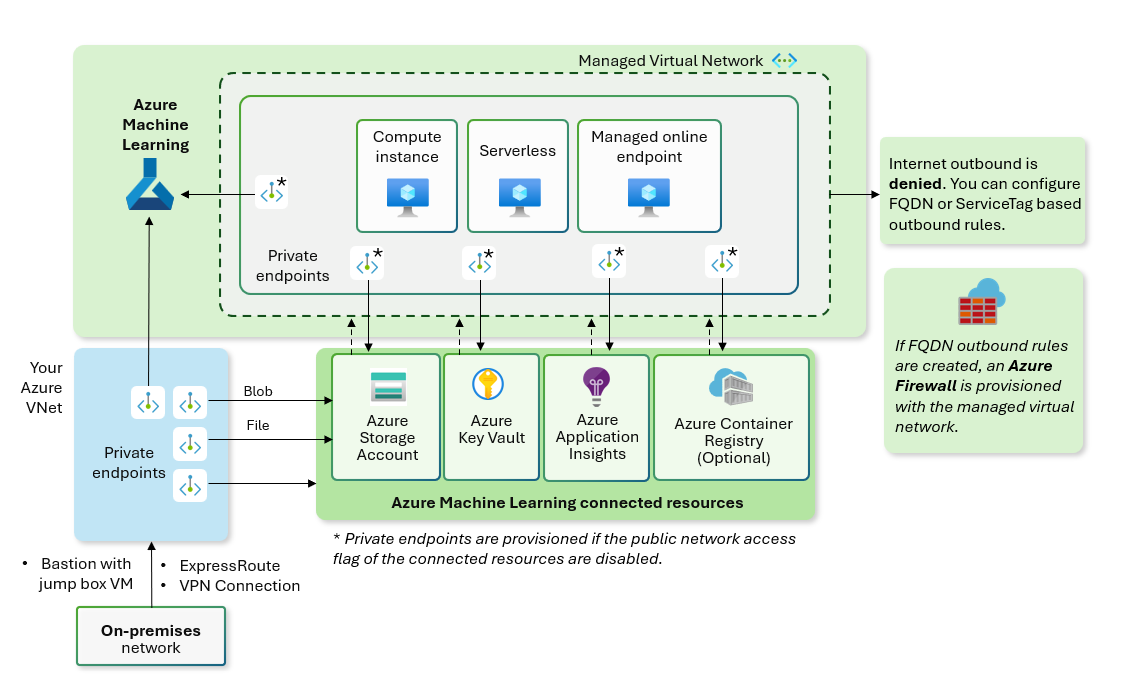

Acesso de saída

O isolamento de rede do Azure Machine Learning envolve os componentes de PaaS (Plataforma como Serviço) e IaaS (Infraestrutura como Serviço). Os serviços de PaaS, como o workspace do Azure Machine Learning, o armazenamento, o cofre de chaves, o registro de contêiner e o monitor, podem ser isolados usando Link Privado. Os serviços de computação IaaS, como instâncias de computação/clusters para treinamento de modelo de IA e AKS (Serviço de Kubernetes do Azure) ou pontos de extremidade online gerenciados para pontuação de modelo de IA, podem ser injetados em sua rede virtual e se comunicar com serviços de PaaS usando Link Privado. O diagrama a seguir é um exemplo de componentes IaaS e PaaS.

Saída do serviço para outros recursos de PaaS do Azure

A proteção do acesso de saída do Serviço do Azure Machine Learning para outros serviços de PaaS é concluída por meio de serviços confiáveis. Conceda acesso a um subconjunto de serviços confiáveis do Azure ao Azure Machine Learning, mantendo regras de rede para outros aplicativos. Esses serviços confiáveis usam uma identidade gerenciada para autenticar seu Serviço do Azure Machine Learning.

Saída de computação para a Internet e outros recursos de PaaS do Azure

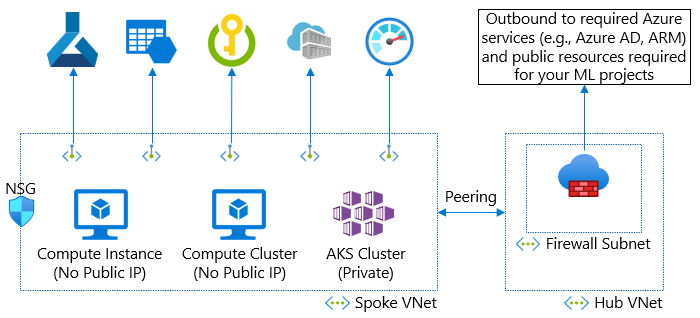

Os componentes de IaaS são os recursos de computação, como instâncias de computação/clusters e AKS (Serviço de Kubernetes do Azure) ou pontos de extremidade online gerenciados. Para esses recursos de IaaS, o acesso de saída à Internet é protegido por meio de um Firewall e o acesso de saída a outros recursos de PaaS é protegido com Link Privado e pontos de extremidade privados. Uma rede virtual gerenciada permite uma configuração mais fácil de controlar a saída de computação.

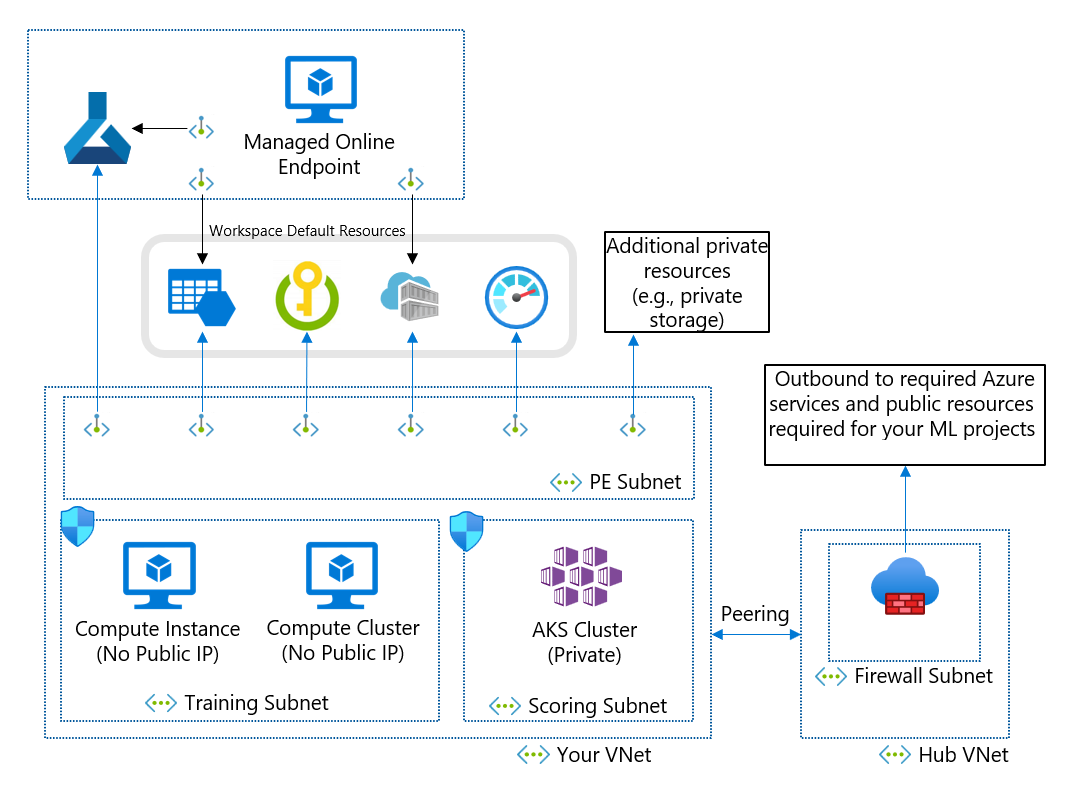

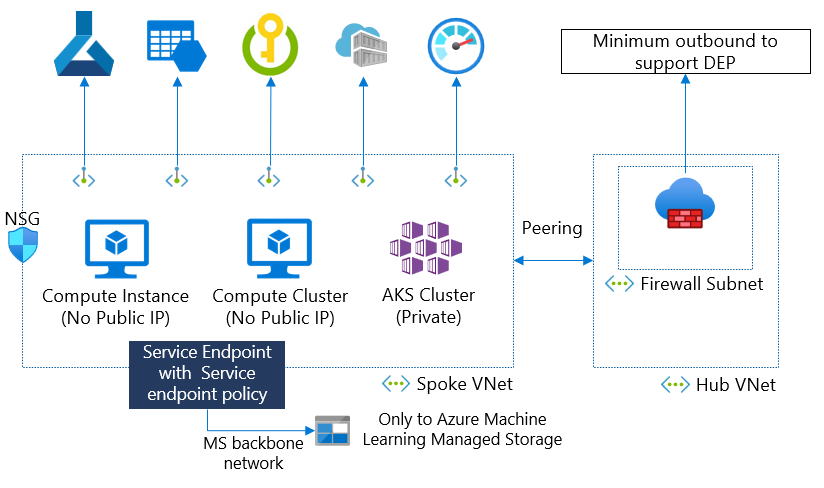

Caso não esteja usando uma rede virtual gerenciada, o controle de saída poderá ser protegido com sua própria rede virtual e um conjunto de sub-redes. Se você tiver uma rede virtual autônoma, a configuração será simples usando o grupo de segurança de rede. No entanto, você pode ter uma arquitetura de rede hub-spoke ou malha, firewall, solução de virtualização, proxy e roteiros definidos pelo usuário. Em ambos os casos, certifique-se de permitir entrada e saída com seus componentes de segurança de rede.

Neste diagrama, você tem uma arquitetura de rede hub e spoke. A rede virtual spoke tem recursos para o Azure Machine Learning. A rede virtual de hub tem um firewall que controla a saída da Internet de suas redes virtuais. Nesse caso, o firewall deve permitir a saída dos recursos necessários e os recursos de computação na rede virtual spoke devem ter de acesso ao firewall.

Dica

No diagrama, a instância de computação e o cluster de computação são configurados para nenhum IP público. Se você usar uma instância de computação ou cluster com IP público, será necessário permitir a entrada da marca de serviço do Azure Machine Learning usando um NSG (Grupo de Segurança de Rede) e roteamento definido pelo usuário para ignorar o firewall. Esse tráfego de entrada seria de um serviço Microsoft (Azure Machine Learning). No entanto, recomendamos usar a opção sem IP público para remover esse requisito de entrada.

Ofertas de isolamento de rede para acesso de saída de computação

Agora que entendemos qual acesso precisa ser protegido, vamos examinar como podemos proteger nosso Workspace do Machine Learning com isolamento de rede. O Azure Machine Learning oferece opções de isolamento de rede para acesso de saída de recursos de computação.

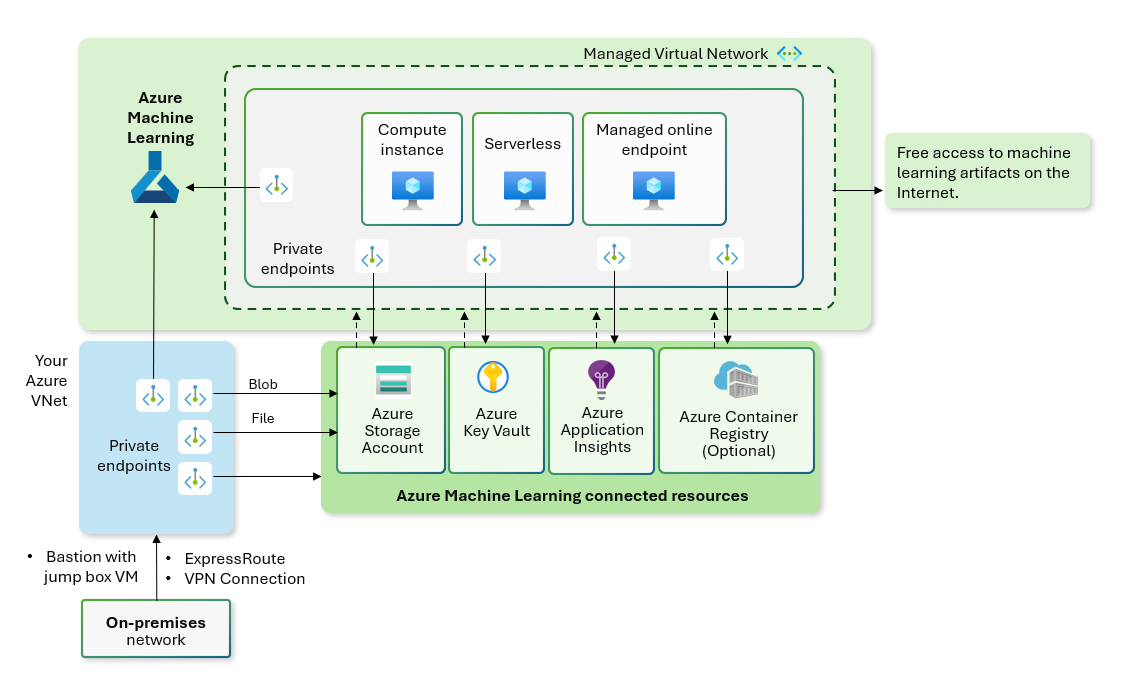

Isolamento de rede gerenciada (recomendado)

O uso de uma rede virtual gerenciada fornece uma configuração mais fácil para isolamento de rede. Ele protege automaticamente o espaço de trabalho e os recursos de computação gerenciados em uma rede virtual gerenciada. Você pode adicionar conexões de ponto de extremidade privado para outros serviços do Azure dos quais o espaço de trabalho depende, como Contas de Armazenamento do Azure. Dependendo de suas necessidades, você pode permitir todo o tráfego de saída para a rede pública ou permitir apenas o tráfego de saída aprovado. O tráfego de saída exigido pelo serviço do Azure Machine Learning é habilitado automaticamente para a rede virtual gerenciada. É recomendável usar o isolamento de rede gerenciada do workspace para um método de isolamento de rede sem atrito interno. Temos dois padrões: permitir o modo de saída da Internet ou permitir apenas o modo de saída aprovado.

Observação

Proteger seu espaço de trabalho com uma rede virtual gerenciada fornece isolamento de rede para acesso de saída do espaço de trabalho e dos cálculos gerenciados. Um Rede Virtual do Azure que você cria e gerencia é usado para fornecer isolamento de rede acesso de entrada ao workspace. Por exemplo, um ponto de extremidade privado para o workspace é criado em sua Rede Virtual do Azure. Todos os clientes que se conectam à rede virtual podem acessar o workspace por meio do ponto de extremidade privado. Ao executar trabalhos em computação gerenciada, a rede gerenciada restringe o que a computação pode acessar. Essa configuração é diferente da oferta de rede virtual personalizada, que também requer a configuração de uma rede virtual e a configuração de todos os cálculos nessa rede virtual.

Permitir modo de saída da Internet: use essa opção se você quiser permitir que seus engenheiros de aprendizado de máquina acessem a Internet livremente. Você pode criar outras regras de saída de ponto de extremidade privado para permitir que eles acessem seus recursos privados no Azure.

Permitir apenas o modo de saída aprovado: use essa opção se quiser minimizar o risco de exfiltração de dados e controlar o que os engenheiros de aprendizado de máquina podem acessar. Você pode controlar regras de saída usando ponto de extremidade privado, marca de serviço e FQDN.

Isolamento de rede personalizado

Se você tiver um requisito específico ou uma política de empresa que impeça o uso de uma rede virtual gerenciada, poderá usar uma rede virtual do Azure para isolamento de rede.

O diagrama a seguir é nossa arquitetura recomendada para tornar todos os recursos privados, mas permitir o acesso à Internet de saída de sua rede virtual. Este diagrama descreve a seguinte arquitetura:

- Coloque todos os recursos na mesma região.

- Uma rede virtual do hub, que contém o firewall e a configuração de DNS personalizada.

- Uma rede virtual spoke, que contém os seguintes recursos:

- Uma sub-rede de treinamento contém instâncias de computação e clusters usados para treinar modelos de ML. Esses recursos são configurados para nenhum IP público.

- Uma sub-rede de pontuação contém um cluster do AKS.

- Uma sub-rede “pe” contém pontos de extremidade privados que se conectam ao workspace e aos recursos privados usados pelo workspace (armazenamento, cofre de chaves, registro de contêiner etc.)

- Para proteger seus pontos de extremidade online gerenciados com rede virtual personalizada, habilite a rede virtual gerenciada de ponto de extremidade online gerenciada herdada. NÃO recomendamos esse método.

Essa arquitetura equilibra a segurança de rede e a produtividade dos engenheiros de ML.

Observação

Se você quiser remover o requisito de firewall, poderá usar grupos de segurança de rede e o NAT da Rede Virtual do Azure para permitir a saída de Internet de seus recursos de computação privados.

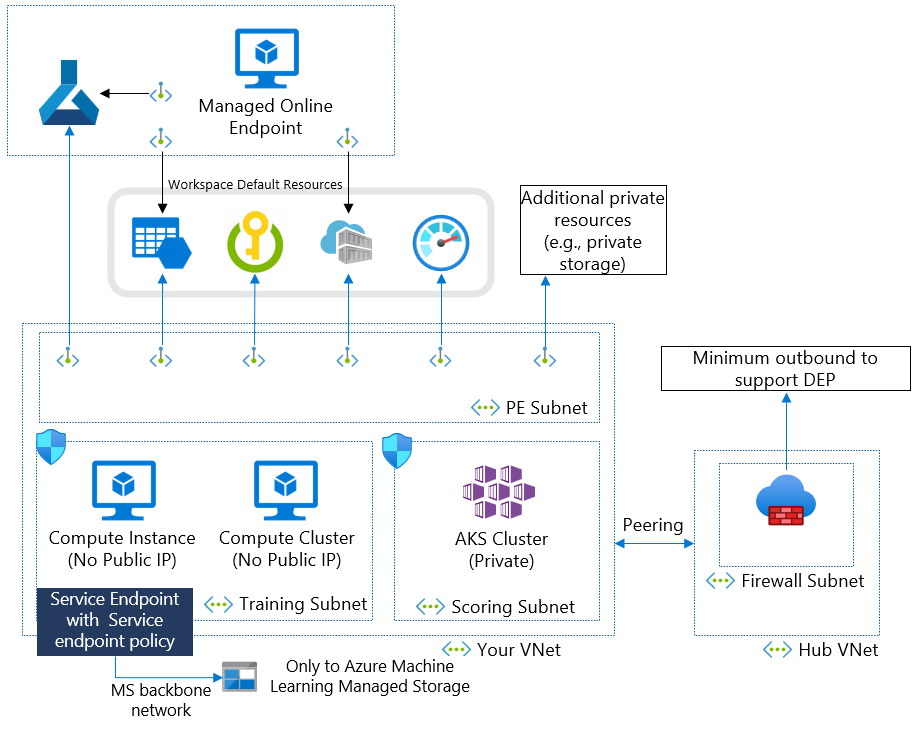

Prevenção contra exportação de dados

Este diagrama mostra a arquitetura recomendada para tornar todos os recursos privados e controlar destinos de saída para evitar a exfiltração de dados. Recomendamos essa arquitetura ao usar o Azure Machine Learning com seus dados confidenciais em produção. Este diagrama descreve a seguinte arquitetura:

- Coloque todos os recursos na mesma região.

- Uma rede virtual do hub, que contém o firewall.

- Além das marcas de serviço, o firewall usa FQDNs para impedir a exfiltração de dados.

- Uma rede virtual spoke, que contém os seguintes recursos:

- Uma sub-rede de treinamento contém instâncias de computação e clusters usados para treinar modelos de ML. Esses recursos são configurados para nenhum IP público. Além disso, um ponto de extremidade de serviço e uma política de ponto de extremidade de serviço estão em vigor para evitar a exfiltração de dados.

- Uma sub-rede de pontuação contém um cluster do AKS.

- Uma sub-rede “pe” contém pontos de extremidade privados que se conectam ao workspace e aos recursos privados usados pelo workspace (armazenamento, cofre de chaves, registro de contêiner etc.)

- Os pontos de extremidade online gerenciados usam o ponto de extremidade privado do workspace para processar solicitações de entrada. Um ponto de extremidade privado também é usado para permitir que implantações de ponto de extremidade online gerenciadas acessem o armazenamento privado.

Comparação de opções de isolamento de rede

Isolamento de rede gerenciado e isolamento de rede personalizada são ofertas semelhantes. A tabela a seguir descreve todas as semelhanças e diferenças entre as duas ofertas em termos de configuração. A única diferença fundamental em sua configuração é onde a rede virtual para computação em si está hospedada. Para isolamento de rede personalizado, a rede virtual para computação está em seu locatário enquanto, para isolamento de rede gerenciada, a rede virtual para computação está localizada no locatário da Microsoft.

| Semelhanças | Diferenças |

|---|---|

| – A rede é dedicada a você e não é compartilhada com nenhum outro cliente.

– Os dados são protegidos na rede virtual. – Controle total na saída com regras de saída. – ServiceTags necessárias. |

– Onde a rede virtual está hospedada; em seu locatário para isolamento de rede personalizado ou no locatário da Microsoft para isolamento de rede gerenciada. |

Para tomar a decisão certa sobre qual configuração de rede funciona melhor para seu cenário, considere quais recursos no Azure Machine Learning você deseja usar. Para obter mais informações sobre as diferenças entre nossas ofertas de isolamento de rede, consulte Comparar configurações de isolamento de rede.

Comparação de configurações

| Rede gerenciada (recomendado) | Rede personalizada | |

|---|---|---|

| Benefícios | – Minimizar a sobrecarga de configuração e manutenção.

– Dá suporte a pontos de extremidade online gerenciados. – Dá suporte ao Spark sem servidor. – Acesso aos recursos de ponto de extremidade HTTPs localizados no local ou em sua rede virtual personalizada. – Foco para o desenvolvimento de novos recursos. |

– Personalizar a rede de acordo com seus requisitos.

– Traga seus próprios recursos que não são do Azure. – Conectar-se a recursos locais. |

| Limitações | – Custos extras para as regras do Firewall do Azure e do FQDN.

– Não há suporte para o registro em log do firewall de rede virtual e das regras de NSG. – Não há suporte para o acesso a recursos de ponto de extremidade não HTTPs. |

- O novo suporte a recursos pode ser atrasado.

– Não há suporte para pontos de extremidade online gerenciados. – Não há suporte para Spark sem servidor. – Não há suporte para modelos fundamentais. – Não há suporte para MLFlow de código. – Complexidade da implementação. – Sobrecarga de manutenção. |

Usar um espaço de trabalho público

Você poderá usar um espaço de trabalho público se estiver tudo certo com a autenticação e autorização do Microsoft Entra ID para acesso condicional. Um espaço de trabalho público tem alguns recursos que permitem o uso de dados em uma conta de armazenamento privada. É recomendável usar um espaço de trabalho privado, se possível.

Principais considerações

Resolução DNS de recursos de link privado e aplicativo na instância de computação

Se você tiver seu próprio servidor DNS hospedado no Azure ou no local, precisará criar um encaminhador condicional no servidor DNS. O encaminhador condicional envia solicitações DNS para o DNS do Azure para todos os serviços de PaaS habilitados para link privado. Para obter mais informações, confira os cenários de configuração de DNS e os artigos de configuração de DNS específicos do Azure Machine Learning.

Proteção contra exfiltração dos dados

Temos dois tipos de saída; somente leitura e leitura/gravação. O ator mal-intencionado não pode expor somente a leitura de saída, mas a saída de leitura/gravação pode ser. O Armazenamento do Microsoft Azure e o Azure Frontdoor (a marca de serviço frontdoor.frontend) são de saída de leitura/gravação em nosso caso.

Você pode atenuar esse risco de exfiltração de dados usando nossa solução de prevenção contra exfiltração de dados. Usamos uma política de ponto de extremidade de serviço com um alias do Azure Machine Learning para permitir a saída apenas de contas de armazenamento gerenciadas do Azure Machine Learning. Você não precisa abrir a saída para o armazenamento em seu firewall.

Neste diagrama, a instância de computação e o cluster precisam acessar contas de armazenamento gerenciado do Azure Machine Learning para obter scripts de configuração. Em vez de abrir a saída para o armazenamento, você pode usar a política de ponto de extremidade de serviço com o alias do Azure Machine Learning para permitir o acesso de armazenamento somente às contas de armazenamento do Azure Machine Learning.

Pontos de extremidade online gerenciados

A segurança para comunicação de entrada e saída é configurada separadamente para pontos de extremidade online gerenciados.

- Comunicação de entrada: o Azure Machine Learning usa um ponto de extremidade privado para proteger a comunicação de entrada para um ponto de extremidade online gerenciado. Para impedir o acesso público a um ponto de extremidade, defina public_network_access sinalizador para que o ponto de extremidade seja desabilitado. Quando esse sinalizador está desabilitado, o ponto de extremidade somente pode ser acessado por meio do ponto de extremidade privado do workspace do Azure Machine Learning e ele não pode ser acessado de redes públicas.

- Comunicação de saída: para proteger a comunicação de saída de uma implantação para recursos, o Azure Machine Learning usa uma rede virtual gerenciada pelo espaço de trabalho. A implantação precisa ser criada na rede virtual gerenciada do espaço de trabalho para que possa usar os pontos de extremidade privados da rede virtual gerenciada do espaço de trabalho para comunicação de saída.

O diagrama a seguir mostra como as comunicações fluem por meio de pontos de extremidade privados para o ponto de extremidade online gerenciado. Solicitações de pontuação de entrada do fluxo de rede virtual de um cliente por meio do ponto de extremidade privado do workspace para o ponto de extremidade online gerenciado. A comunicação de saída de implantações para serviços é tratada por meio de pontos de extremidade privados da rede virtual gerenciada do workspace para essas instâncias de serviço.

Para obter mais informações, confira Isolamento de rede com pontos de extremidade online gerenciados.

Falta de endereço IP privado em sua rede principal

O Azure Machine Learning requer IPs privados; um IP por instância de computação, nó de cluster de computação e ponto de extremidade privado. Você também precisará de muitos IPs se usar o AKS. Sua rede hub-spoke conectada à rede local pode não ter um espaço de endereço IP privado grande o suficiente. Nesse cenário, você pode usar VNets isoladas e não emparelhadas para seus recursos do Azure Machine Learning.

Neste diagrama, sua rede virtual principal requer os IPs para pontos de extremidade privados. Você pode ter VNets hub-spoke para vários workspaces do Azure Machine Learning com espaços de endereço grandes. Uma desvantagem dessa arquitetura é dobrar o número de pontos de extremidade privados.

Imposição da política de rede

Use as políticas internas se quiser controlar parâmetros de isolamento de rede com espaço de trabalho de autoatendimento e criação de recursos de computação ou criar uma política personalizada para controles mais refinados. Para obter mais informações sobre políticas, consulte os Controles de conformidade regulatória do Azure Policy.

Conteúdo relacionado

Para obter mais informações sobre como usar uma rede virtual gerenciada, consulte os seguintes artigos:

- Isolamento de rede gerenciada

- Usar ponto de extremidade privado para acessar o espaço de trabalho

- Usar o DNS personalizado

Para obter mais informações sobre como usar uma rede virtual personalizada, consulte os seguintes artigos: