Proteger os recursos do Teste de Carga do Azure com o Azure Policy

O Azure Policy é uma ferramenta de governança que permite impor padrões organizacionais e avaliar a conformidade em escala. As políticas permitem que você execute auditorias, imposição em tempo real e correção do ambiente do Azure. Os resultados da auditoria estão disponíveis no painel de conformidade. No painel, você pode examinar quais recursos e componentes são compatíveis e não compatíveis e executar ações de correção. Para saber mais, confira Visão geral do serviço do Azure Policy.

Use a política do Azure para gerenciar seus recursos de teste de carga em cenários como:

- Testes privados

- Quando você quiser garantir que os testes de carga no Teste de Carga do Azure possam ser criados somente no modo de tráfego de teste privado.

- Quando você quiser garantir que os recursos, como máquinas virtuais, grupo de segurança de rede (NSG), balanceador de carga do Azure e IP público criado pelo serviço de Teste de Carga do Azure sejam criados apenas em um conjunto de redes virtuais em sua assinatura.

- Chaves gerenciadas pelo cliente

- Você deseja usar as chaves gerenciadas pelo cliente (CMK) para gerenciar a criptografia em repouso para o recurso de Teste de Carga do Azure.

Diretrizes e tipos de efeito da política

Ao impor uma política, você pode determinar seu efeito sobre a avaliação resultante. Cada definição de política permite que você escolha um dos vários efeitos. Portanto, a imposição da política talvez se comporte de forma diferente dependendo do tipo de operação que você está avaliando. Em geral, os efeitos das políticas que se integram ao Teste de Carga do Azure incluem:

Auditoria: quando o efeito de uma política é definido como

Audit, a política não causa alterações significativas em seu ambiente. A política alerta você para os recursos do Teste de Carga do Azure que não estão em conformidade com as definições de política dentro de um escopo especificado. Os componentes são marcados como não compatíveis no painel de conformidade da política. O valorAuditserá padrão se nenhum efeito de política for selecionado.Negar: quando o efeito de uma política é definido como

Deny, a política bloqueia a criação de uma nova execução de teste que não está em conformidade com a definição de política. As execuções de teste e os recursos não compatíveis existentes não são afetados. Os recursos de "Auditoria" continuam operando.Desabilitado: quando o efeito de uma política é definido como

Disabled, a política é avaliada, mas a imposição não entra em vigor. Este efeito é útil para desabilitar a política para uma condição específica em vez de todas as condições.

Definições de políticas internas

As políticas predeterminadas, conhecidas como "internas", permitem a governança sobre os recursos de teste de carga para que você não precise escrever políticas personalizadas no formato JSON para impor regras comumente usadas associadas às práticas de segurança recomendadas. Embora as internas sejam predeterminadas, certas políticas exigem que você defina parâmetros. Por exemplo, definindo o efeito da política, você pode auditar o recurso de teste de carga antes de impor uma operação de negação para evitar interrupções. Confira Políticas internas para o Teste de Carga do Azure para exibir as políticas internas atuais disponíveis para o Teste de Carga do Azure.

Habilitar e gerenciar uma política de teste de carga

Selecionar uma definição de política

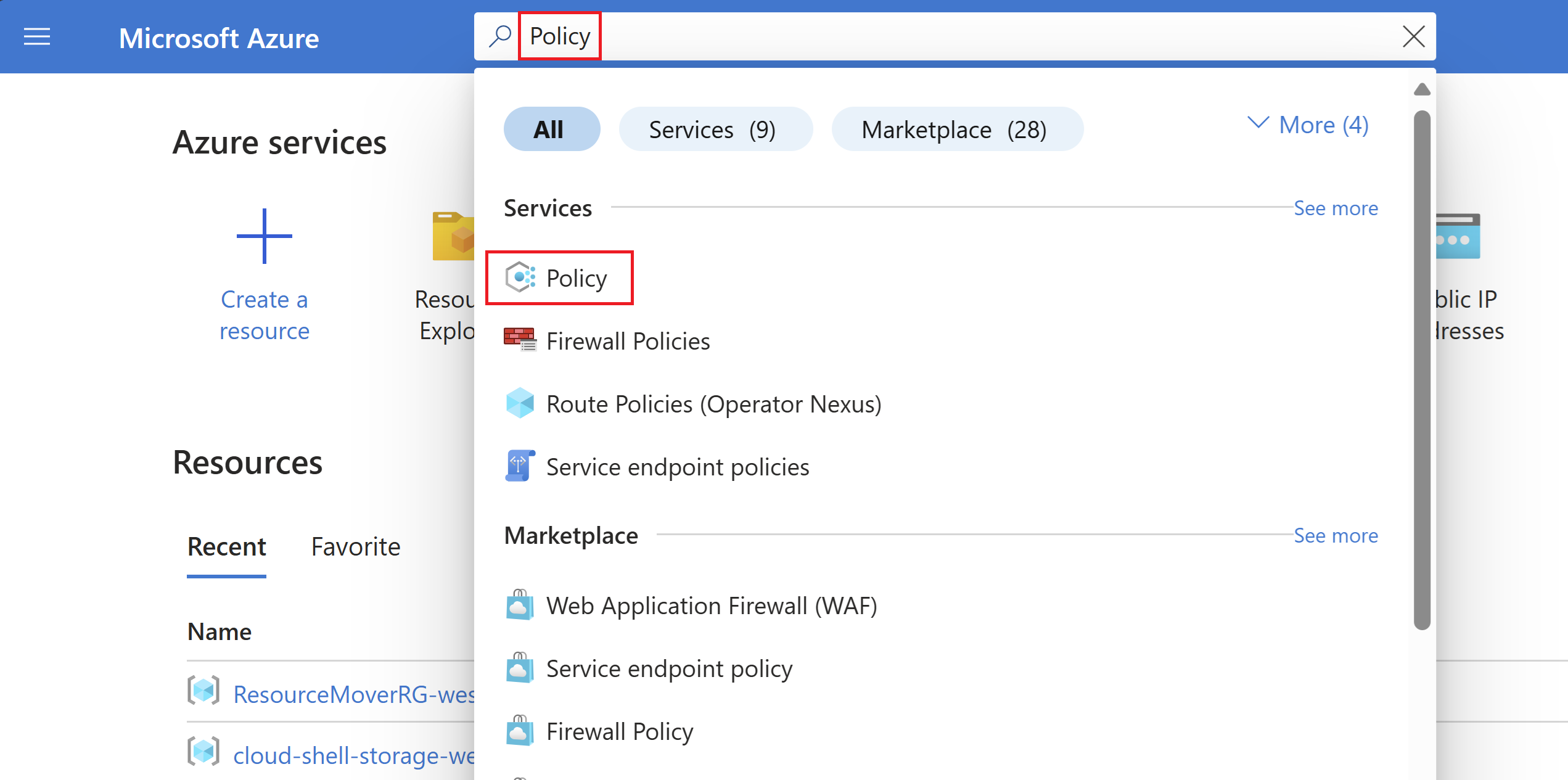

Faça logon no Portal do Azure. 1.Pesquise Política na barra de pesquisa e selecione Política.

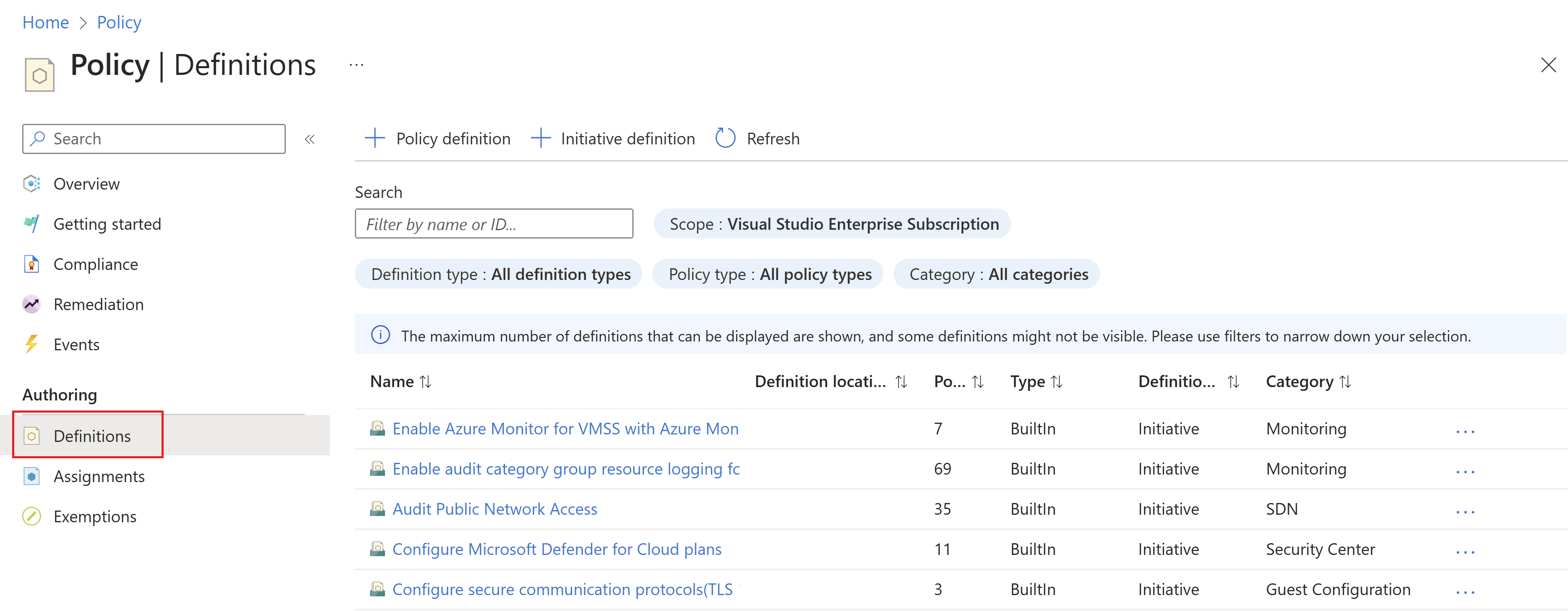

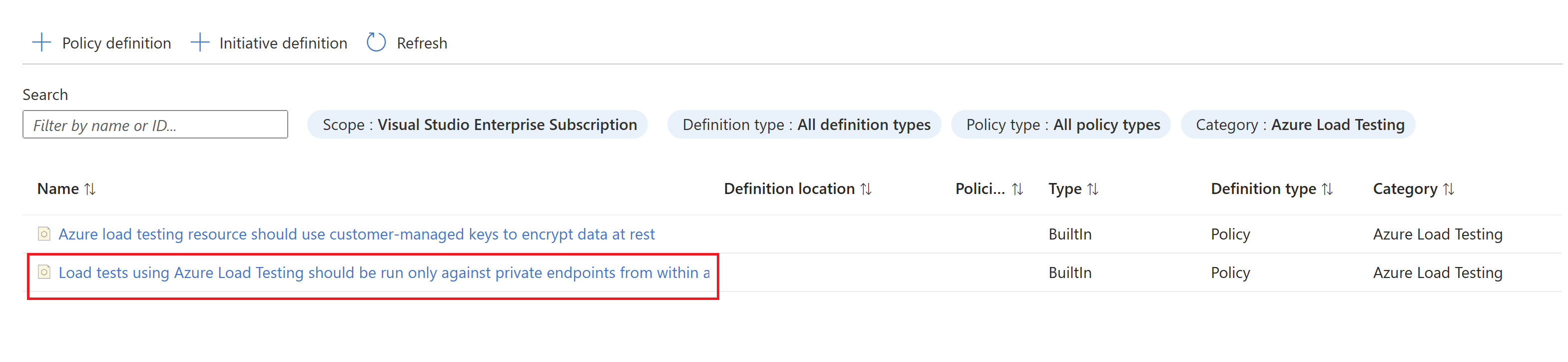

Na janela Política, selecione Definições.

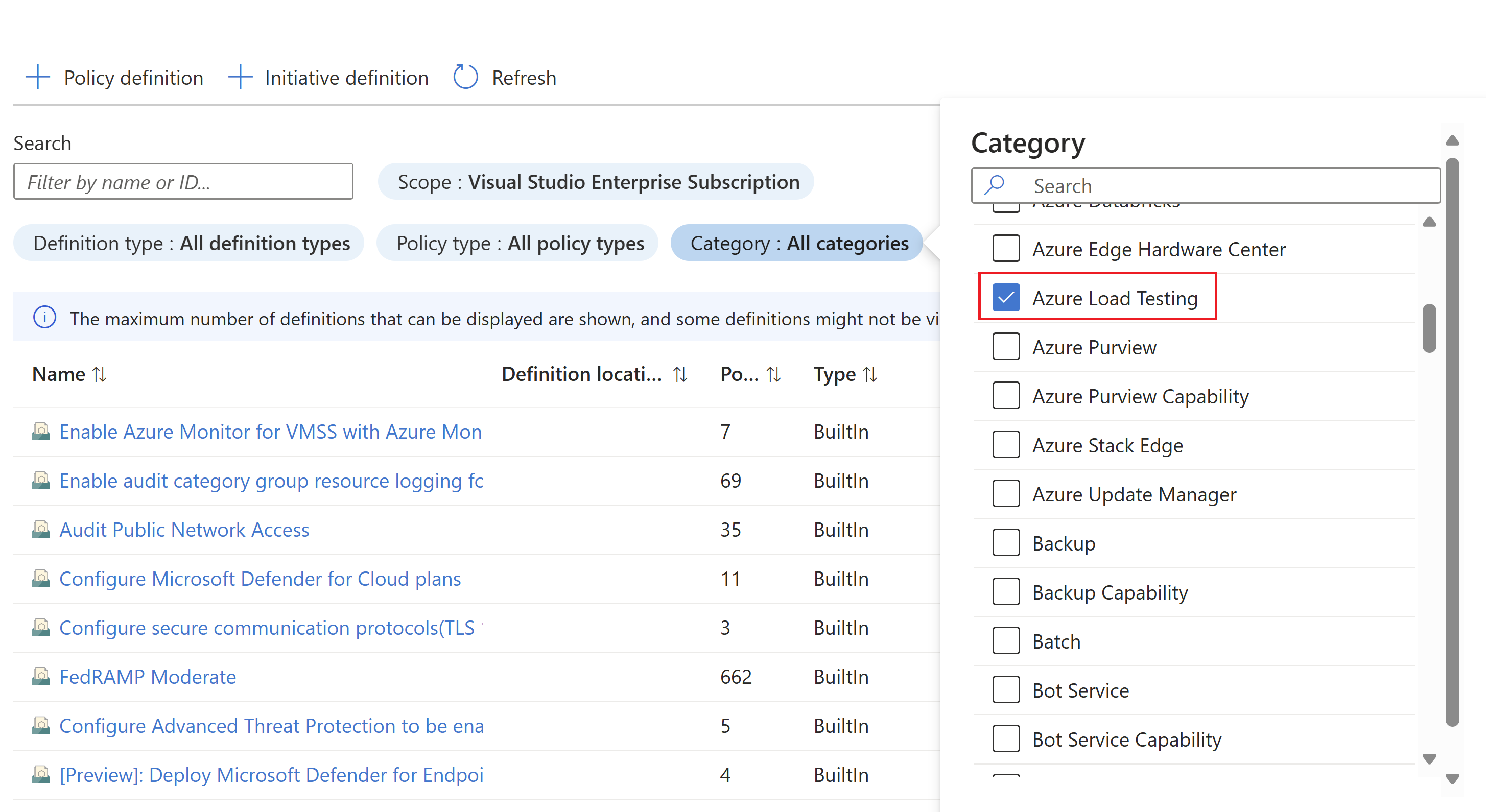

No filtro Categoria, desmarque Selecionar tudo e selecione Teste de Carga do Azure.

Agora você deve poder ver todas as políticas disponíveis para o Teste de Carga do Azure. Leia e entenda as diretrizes da política e selecione uma política que você deseja atribuir a um escopo.

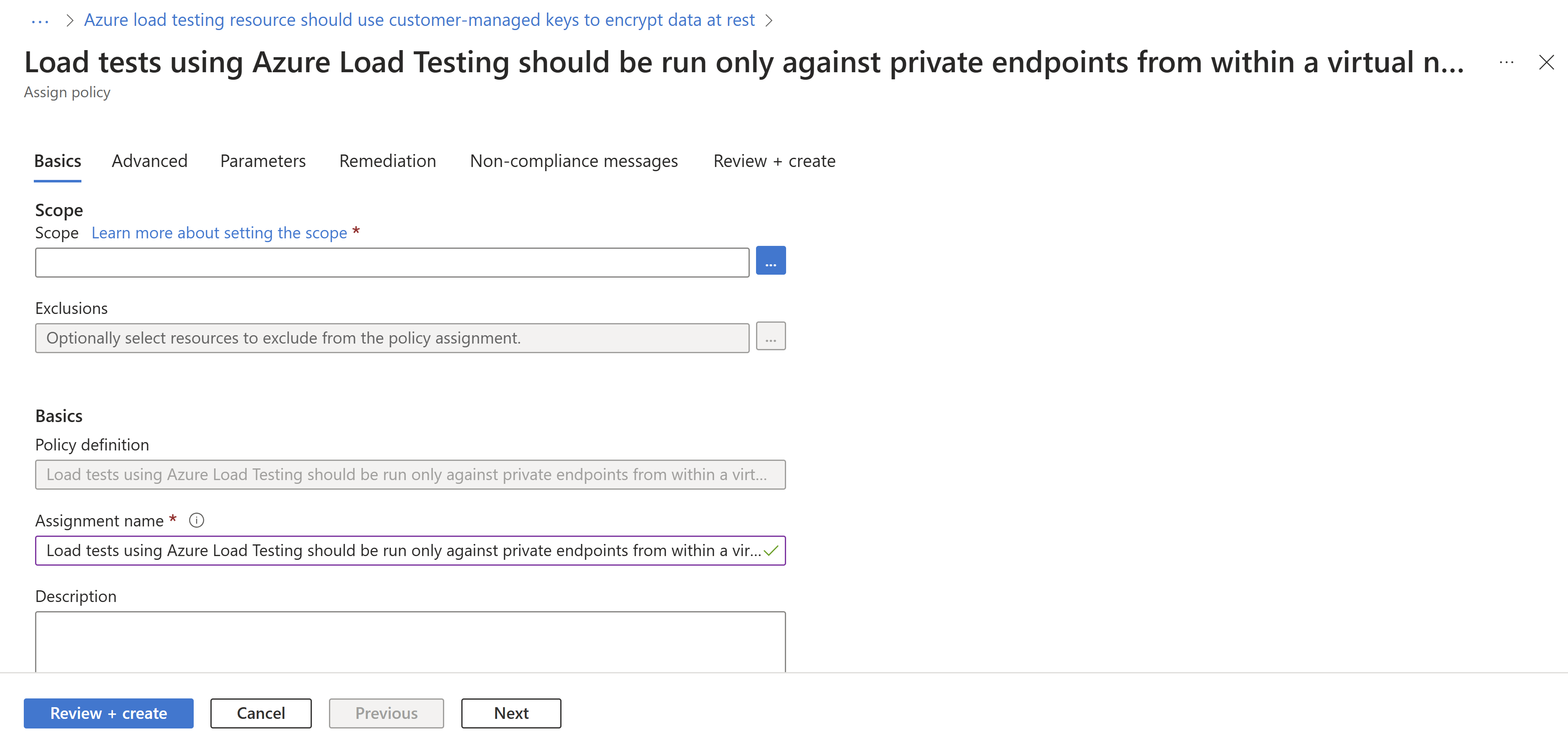

Atribuir uma política a um escopo

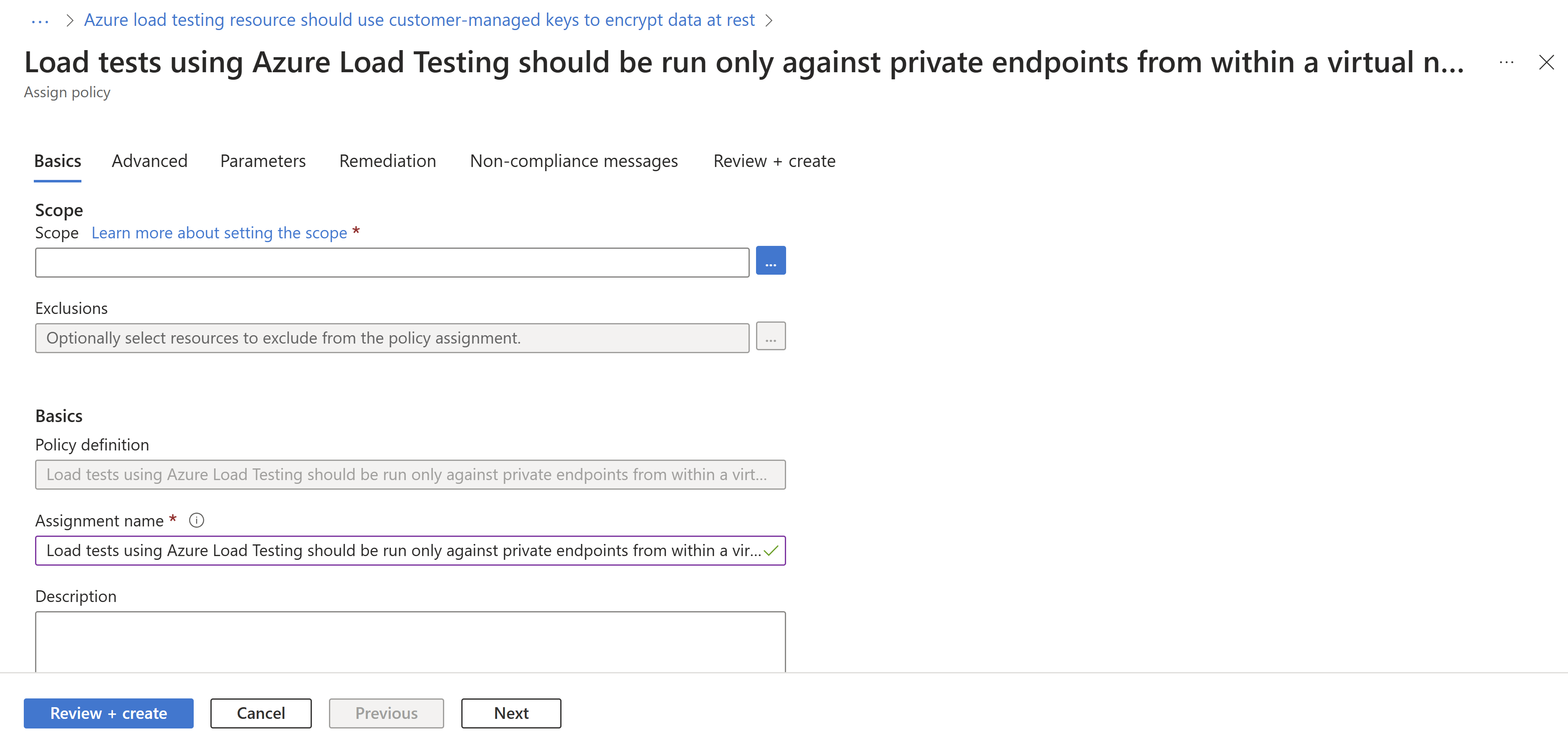

Selecione uma política a ser aplicada. Neste exemplo, os testes de carga usando o Teste de Carga do Azure devem ser executados somente em pontos de extremidade privados de dentro de uma política de rede virtual. Clique no botão Atribuir no canto superior esquerdo.

Selecione a assinatura na qual deseja que a política seja aplicada.

Você pode optar por restringir o escopo a um único grupo de recursos em uma assinatura.

Se quiser aplicar a política a toda a assinatura e excluir alguns grupos de recursos, você também poderá configurar uma lista de exclusões.

Defina o seletor de imposição de política para Habilitado se quiser que o efeito da política (auditar ou negar) ocorra ou para Desabilitado para desativar o efeito (auditar ou negar).

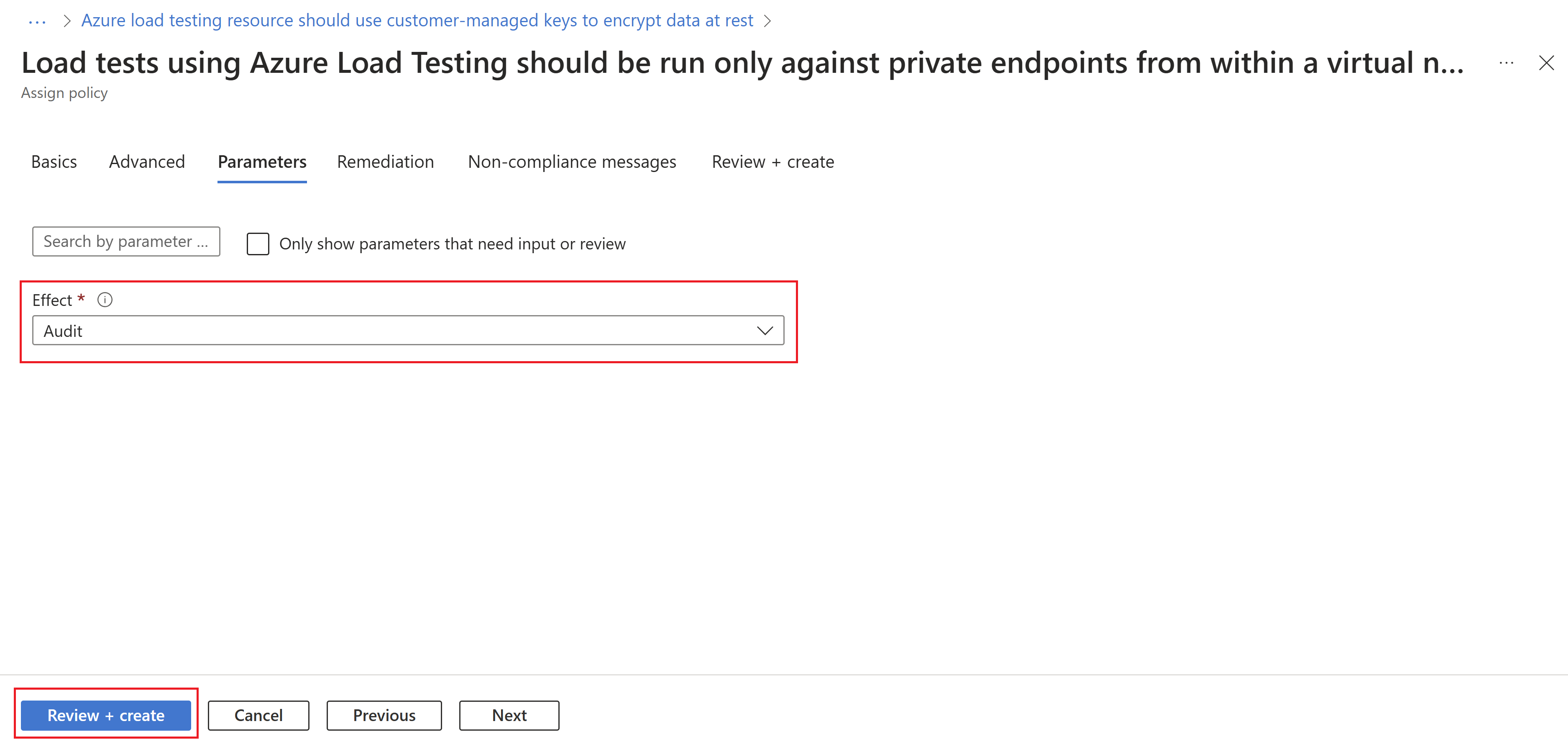

Para especificar o efeito de política, selecione a guia Parâmetros na parte superior da tela.

Desmarque a opção Somente mostrar parâmetros que precisam de entrada ou revisão.

Selecione Auditar ou Negar ou Desabilitado para o efeito da política seguindo as diretrizes da política.

Selecione o botão Revisar + criar.

Limitações dos recursos

A política Os testes de carga usando o Teste de Carga do Azure devem ser executados somente em pontos de extremidade privados de dentro de uma política de rede virtual só é aplicável para testes de carga que são disparados após a atribuição da política. Se o efeito "auditoria" for selecionado, os recursos do Teste de Carga do Azure com execuções de teste de carga que estejam violando a política serão mostrados como não compatíveis. Para corrigir, exclua as execuções de teste que estejam violando a política e reatribua a política.

Atribuir uma política com um efeito "negar" pode levar de 30 minutos (em média) ou até uma hora para começar a negar a criação de recursos não compatíveis. O atraso refere-se aos seguintes cenários:

- Uma nova política foi atribuída.

- Uma atribuição de política existente foi modificada.

- Um novo recurso de Teste de Carga do Azure é criado em um escopo com políticas existentes.

A avaliação de política de componentes existentes em um recurso de Teste de Carga do Azure pode levar até uma hora (uma média) ou até duas horas antes que os resultados de conformidade sejam visíveis no portal.

Se os resultados da conformidade aparecerem como "Não Iniciados", pode ser por um destes motivos:

- A avaliação da política não foi concluída. A latência de avaliação inicial pode levar até duas horas.

- Não há recursos do Teste de Carga do Azure no escopo da atribuição de política.

Próximas etapas

- Saiba mais sobre o serviço do Azure Policy

- Confira exemplos do Key Vault: definições de política internas do Teste de Carga do Azure