Implantar um aplicativo IPv6 de pilha dupla na rede virtual do Azure usando a CLI do Azure

Este artigo mostra como implantar um aplicativo de pilha dupla (IPv4 + IPv6) usando o Standard Load Balancer no Azure que inclui uma rede virtual de pilha dupla com uma sub-rede de pilha dupla, um Standard Load Balancer com configurações de front-end duplas (IPv4 + IPv6), VMs com NICs que têm uma configuração de IP duplo, regras de grupo de segurança de rede dupla e IPs públicos duplos.

Caso você não tenha uma assinatura do Azure, crie uma conta gratuita do Azure antes de começar.

Pré-requisitos

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, confira Início Rápido para Bash no Azure Cloud Shell.

Se preferir executar os comandos de referência da CLI localmente, instale a CLI do Azure. Para execuções no Windows ou no macOS, considere executar a CLI do Azure em um contêiner do Docker. Para obter mais informações, confira Como executar a CLI do Azure em um contêiner do Docker.

Se estiver usando uma instalação local, entre com a CLI do Azure usando o comando az login. Para concluir o processo de autenticação, siga as etapas exibidas no terminal. Para ver outras opções de entrada, confira Conectar-se com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure no primeiro uso. Para obter mais informações sobre extensões, confira Usar extensões com a CLI do Azure.

Execute az version para localizar a versão e as bibliotecas dependentes que estão instaladas. Para fazer a atualização para a versão mais recente, execute az upgrade.

- Este artigo exige a versão 2.0.49 ou posterior da CLI do Azure. Se você está usando o Azure Cloud Shell, a versão mais recente já está instalada.

Criar um grupo de recursos

Antes de criar sua rede virtual de pilha dual, você precisa criar um grupo de recursos com az group create. O exemplo a seguir cria um grupo de recursos chamado DsResourceGroup01 no local eastus:

az group create \

--name DsResourceGroup01 \

--location eastus

Criar endereços IP públicos IPv4 e IPv6 para o balanceador de carga

Para acessar seus pontos de extremidade IPv4 e IPv6 na Internet, você precisa de endereços IP públicos IPv4 e IPv6 para o balanceador de carga. Crie um endereço IP público com az network public-ip create. O seguinte exemplo cria endereços IP públicos IPv4 e IPv6 chamados dsPublicIP_v4 e dsPublicIP_v6 no grupo de recursos DsResourceGroup01:

# Create an IPV4 IP address

az network public-ip create \

--name dsPublicIP_v4 \

--resource-group DsResourceGroup01 \

--location eastus \

--sku STANDARD \

--allocation-method static \

--version IPv4

# Create an IPV6 IP address

az network public-ip create \

--name dsPublicIP_v6 \

--resource-group DsResourceGroup01 \

--location eastus \

--sku STANDARD \

--allocation-method static \

--version IPv6

Criar endereços IP públicos para VMs

Para acessar remotamente suas VMs na Internet, você precisa de endereços IP públicos IPv4 para as VMs. Crie um endereço IP público com az network public-ip create.

az network public-ip create \

--name dsVM0_remote_access \

--resource-group DsResourceGroup01 \

--location eastus \

--sku Standard \

--allocation-method static \

--version IPv4

az network public-ip create \

--name dsVM1_remote_access \

--resource-group DsResourceGroup01 \

--location eastus \

--sku Standard \

--allocation-method static \

--version IPv4

Criar o Standard Load Balancer

Nesta seção, você configura o IP de front-end duplo (IPv4 e IPv6) e o pool de endereços de back-end para o balanceador de carga e, em seguida, cria um balanceador de carga padrão.

Criar um balanceador de carga

Crie o Standard Load Balancer com az network lb create chamado dsLB que inclua um pool de front-end chamado dsLbFrontEnd_v4, um pool de back-end chamado dsLbBackEndPool_v4 associado com o endereço IP público IPv4 dsPublicIP_v4 que você criou na etapa anterior.

az network lb create \

--name dsLB \

--resource-group DsResourceGroup01 \

--sku Standard \

--location eastus \

--frontend-ip-name dsLbFrontEnd_v4 \

--public-ip-address dsPublicIP_v4 \

--backend-pool-name dsLbBackEndPool_v4

Criar front-end IPv6

Crie um IP de front-end IPV6 com az network lb frontend-ip create . O seguinte exemplo cria uma configuração de IP de front-end chamada dsLbFrontEnd_v6 e anexa o endereço dsPublicIP_v6:

az network lb frontend-ip create \

--lb-name dsLB \

--name dsLbFrontEnd_v6 \

--resource-group DsResourceGroup01 \

--public-ip-address dsPublicIP_v6

Configurar pool de endereços de back-end IPv6

Crie pools de endereços de back-end IPv6 com az network lb address-pool create. O exemplo a seguir cria um pool de endereços de back-end chamado dsLbBackEndPool_v6 para incluir VMs com configurações de NIC IPv6:

az network lb address-pool create \

--lb-name dsLB \

--name dsLbBackEndPool_v6 \

--resource-group DsResourceGroup01

Criar uma investigação de integridade

Crie uma investigação de integridade com az network lb probe create para monitorar a integridade das máquinas virtuais.

az network lb probe create -g DsResourceGroup01 --lb-name dsLB -n dsProbe --protocol tcp --port 3389

Criar uma regra de balanceador de carga

Uma regra de balanceador de carga é usada para definir como o tráfego é distribuído para as VMs. Defina a configuração de IP de front-end para o tráfego de entrada e o pool de IPs de back-end para receber o tráfego, junto com as portas de origem e de destino necessárias.

Crie uma regra de balanceador de carga com az network lb rule create. O seguinte exemplo cria regras de balanceador de carga chamadas dsLBrule_v4 e dsLBrule_v6 e equilibra o tráfego na porta TCP80 para as configurações de IP de front-end IPv4 e IPv6:

az network lb rule create \

--lb-name dsLB \

--name dsLBrule_v4 \

--resource-group DsResourceGroup01 \

--frontend-ip-name dsLbFrontEnd_v4 \

--protocol Tcp \

--frontend-port 80 \

--backend-port 80 \

--probe-name dsProbe \

--backend-pool-name dsLbBackEndPool_v4

az network lb rule create \

--lb-name dsLB \

--name dsLBrule_v6 \

--resource-group DsResourceGroup01 \

--frontend-ip-name dsLbFrontEnd_v6 \

--protocol Tcp \

--frontend-port 80 \

--backend-port 80 \

--probe-name dsProbe \

--backend-pool-name dsLbBackEndPool_v6

Criar recursos da rede

Antes de implantar algumas VMs, você deve criar recursos da rede de suporte: conjunto de disponibilidade, grupo de segurança de rede, rede virtual e NICs virtuais.

Criar um conjunto de disponibilidade

Para melhorar a disponibilidade do seu aplicativo, coloque suas VMs em um conjunto de disponibilidade.

Crie um conjunto de disponibilidade com az vm availability-set create. O seguinte exemplo cria um conjunto de disponibilidade chamadodsAVset:

az vm availability-set create \

--name dsAVset \

--resource-group DsResourceGroup01 \

--location eastus \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

Criar um grupo de segurança de rede

Crie um grupo de segurança de rede para as regras que controlarão a comunicação de entrada e saída em sua VNET.

Criar um grupo de segurança de rede

Crie um grupo de segurança de rede com az network nsg create

az network nsg create \

--name dsNSG1 \

--resource-group DsResourceGroup01 \

--location eastus

Criar uma regra de grupo de segurança de rede para conexões de entrada e saída

Crie uma regra de grupo de segurança de rede para permitir conexões RDP por meio da porta 3389, conexão com a Internet pela porta 80 e para conexões de saída com az network nsg rule create.

# Create inbound rule for port 3389

az network nsg rule create \

--name allowRdpIn \

--nsg-name dsNSG1 \

--resource-group DsResourceGroup01 \

--priority 100 \

--description "Allow Remote Desktop In" \

--access Allow \

--protocol "*" \

--direction Inbound \

--source-address-prefixes "*" \

--source-port-ranges "*" \

--destination-address-prefixes "*" \

--destination-port-ranges 3389

# Create inbound rule for port 80

az network nsg rule create \

--name allowHTTPIn \

--nsg-name dsNSG1 \

--resource-group DsResourceGroup01 \

--priority 200 \

--description "Allow HTTP In" \

--access Allow \

--protocol "*" \

--direction Inbound \

--source-address-prefixes "*" \

--source-port-ranges 80 \

--destination-address-prefixes "*" \

--destination-port-ranges 80

# Create outbound rule

az network nsg rule create \

--name allowAllOut \

--nsg-name dsNSG1 \

--resource-group DsResourceGroup01 \

--priority 300 \

--description "Allow All Out" \

--access Allow \

--protocol "*" \

--direction Outbound \

--source-address-prefixes "*" \

--source-port-ranges "*" \

--destination-address-prefixes "*" \

--destination-port-ranges "*"

Criar uma rede virtual

Crie a rede virtual com az network vnet create. O seguinte exemplo cria uma rede virtual chamada dsVNET com sub-redes dsSubNET_v4 e dsSubNET_v6:

# Create the virtual network

az network vnet create \

--name dsVNET \

--resource-group DsResourceGroup01 \

--location eastus \

--address-prefixes "10.0.0.0/16" "fd00:db8:deca::/48"

# Create a single dual stack subnet

az network vnet subnet create \

--name dsSubNET \

--resource-group DsResourceGroup01 \

--vnet-name dsVNET \

--address-prefixes "10.0.0.0/24" "fd00:db8:deca:deed::/64" \

--network-security-group dsNSG1

Criar NICs

Crie NICs virtuais para cada VM com az network nic create. O exemplo a seguir cria uma NIC virtual para cada VM. Cada NIC tem duas configurações de IP (1 configuração de IPv4, 1 configuração de IPv6). A configuração do IPV6 é criada com az network nic ip-config create.

# Create NICs

az network nic create \

--name dsNIC0 \

--resource-group DsResourceGroup01 \

--network-security-group dsNSG1 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv4 \

--lb-address-pools dsLbBackEndPool_v4 \

--lb-name dsLB \

--public-ip-address dsVM0_remote_access

az network nic create \

--name dsNIC1 \

--resource-group DsResourceGroup01 \

--network-security-group dsNSG1 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv4 \

--lb-address-pools dsLbBackEndPool_v4 \

--lb-name dsLB \

--public-ip-address dsVM1_remote_access

# Create IPV6 configurations for each NIC

az network nic ip-config create \

--name dsIp6Config_NIC0 \

--nic-name dsNIC0 \

--resource-group DsResourceGroup01 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv6 \

--lb-address-pools dsLbBackEndPool_v6 \

--lb-name dsLB

az network nic ip-config create \

--name dsIp6Config_NIC1 \

--nic-name dsNIC1 \

--resource-group DsResourceGroup01 \

--vnet-name dsVNET \

--subnet dsSubNet \

--private-ip-address-version IPv6 \

--lb-address-pools dsLbBackEndPool_v6 \

--lb-name dsLB

Criar máquinas virtuais

Crie as VM com az vm create. O exemplo a seguir cria duas VMs e os componentes de rede virtual necessários, caso ainda não existam.

Crie a máquina virtual dsVM0 da seguinte maneira:

az vm create \

--name dsVM0 \

--resource-group DsResourceGroup01 \

--nics dsNIC0 \

--size Standard_A2 \

--availability-set dsAVset \

--image MicrosoftWindowsServer:WindowsServer:2019-Datacenter:latest

Crie a máquina virtual dsVM1 da seguinte maneira:

az vm create \

--name dsVM1 \

--resource-group DsResourceGroup01 \

--nics dsNIC1 \

--size Standard_A2 \

--availability-set dsAVset \

--image MicrosoftWindowsServer:WindowsServer:2019-Datacenter:latest

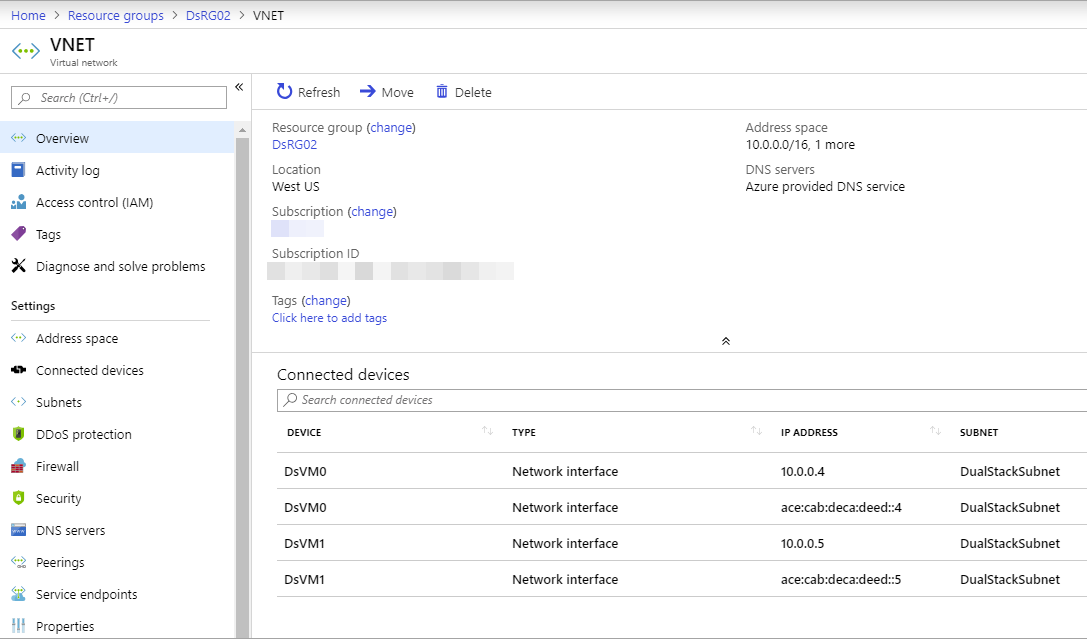

Exibir rede virtual de pilha dual IPv6 no portal do Azure

Você pode exibir a rede virtual de pilha dual IPv6 no portal do Azure da seguinte maneira:

- Na barra de pesquisa do portal, insira dsVnet.

- Quando myVirtualNetwork aparecer nos resultados da pesquisa, selecione-o. Isso inicia a página Visão geral da rede virtual de pilha dual chamada dsVnet. A rede virtual de pilha dual mostra as duas NICs com as configurações de IPv4 e IPv6 localizadas na sub-rede de pilha dual chamada dsSubnet.

Limpar os recursos

Quando não for mais necessário, você pode usar o comando az group delete para remover o grupo de recursos, a VM e todos os recursos relacionados.

az group delete --name DsResourceGroup01

Próximas etapas

Neste artigo, você criou um Standard Load Balancer com uma configuração de IP de front-end dual (IPv4 e IPv6). Você também criou duas máquinas virtuais que incluíam NICs com configurações de IP duplo (IPV4 + IPv6) que foram adicionadas ao pool de back-end do balanceador de carga. Para saber mais sobre o suporte a IPv6 em redes virtuais do Azure, confira O que é o IPv6 para a Rede Virtual do Azure?