Conectar um plano de laboratório a uma rede virtual com a rede avançada

Importante

O Azure Lab Services será desativado em 28 de junho de 2027. Para obter mais informações, confira o Guia de desativação.

Este artigo descreve como conectar um plano de laboratório a uma rede virtual com a rede avançada do Azure Lab Services. Com a rede avançada, você tem mais controle sobre a configuração da rede virtual de seus laboratórios. Por exemplo, para se conectar a recursos locais, como servidores de licenciamento ou usar UDRs (rotas definidas pelo usuário). Saiba mais sobre os cenários de rede e as topologias com suporte para a rede avançada.

A rede avançada para planos de laboratório substitui o emparelhamento de rede virtual do Azure Lab Services que é usado com as contas de laboratório.

Siga estas etapas para configurar a rede avançada para seu plano de laboratório:

- Delegue a sub-rede de rede virtual aos planos de laboratório do Azure Lab Services. A delegação permite que o Azure Lab Services crie o modelo de laboratório e as máquinas virtuais de laboratório na rede virtual.

- Configure o grupo de segurança de rede para permitir o tráfego RDP ou SSH de entrada para a máquina virtual do modelo de laboratório e as máquinas virtuais de laboratório.

- Crie um plano de laboratório com a rede avançada para associá-lo à sub-rede de rede virtual.

- (Opcional) Configure a rede virtual.

A rede avançada só pode ser habilitada quando um plano de laboratório é criado. A rede avançada não é uma configuração que pode ser atualizada posteriormente.

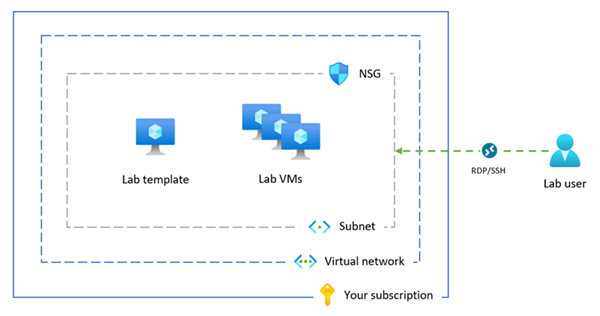

O diagrama a seguir mostra uma visão geral da configuração da rede avançada do Azure Lab Services. As máquinas virtuais de laboratório e de modelo de laboratório recebem um endereço IP na sua sub-rede e o grupo de segurança de rede permite que os usuários do laboratório se conectem às VMs do laboratório usando o RDP ou o SSH.

Observação

Se a sua organização precisar realizar a filtragem de conteúdo, por exemplo, para estar em conformidade com a CIPA (Children's Internet Protection Act), você precisará usar um software de terceiros. Para obter mais informações, leia as diretrizes sobre a filtragem de conteúdo nos cenários de rede com suporte.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Sua a conta do Azure tem a função Colaborador de Rede, ou um pai dessa função, na rede virtual.

- Uma rede virtual do Azure e uma sub-rede na mesma região do Azure em que você cria o plano de laboratório. Saiba como criar uma rede virtual e uma sub-rede.

- A sub-rede tem endereços IP gratuitos suficientes para as VMs de modelo e VMs de laboratório para todos os laboratórios (cada laboratório usa 512 endereços IP) no plano de laboratório.

1. Delegar as sub-redes de rede virtual

A fim de usar sua sub-rede de rede virtual para a rede avançada no Azure Lab Services, você precisa delegar a sub-rede aos planos de laboratório do Azure Lab Services. A delegação da sub-rede fornece permissões explícitas ao Azure Lab Services para criar recursos específicos do serviço, como máquinas virtuais de laboratório, na sub-rede.

Você pode delegar apenas um plano de laboratório por vez para uso com uma sub-rede.

Siga estas etapas para delegar sua sub-rede para uso com um plano de laboratório:

Entre no portal do Azure.

Vá para a rede virtual e selecione Sub-redes.

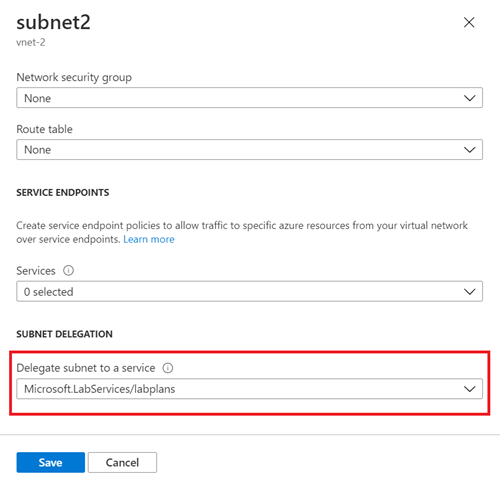

Escolha uma sub-rede dedicada que você deseja delegar ao Azure Lab Services.

Importante

A sub-rede usada para o Azure Lab Services ainda não deve ser usada para um gateway de VNET ou para o Azure Bastion.

Em Delegar sub-rede a um serviço, selecione Microsoft.LabServices/labplans e, depois, Salvar.

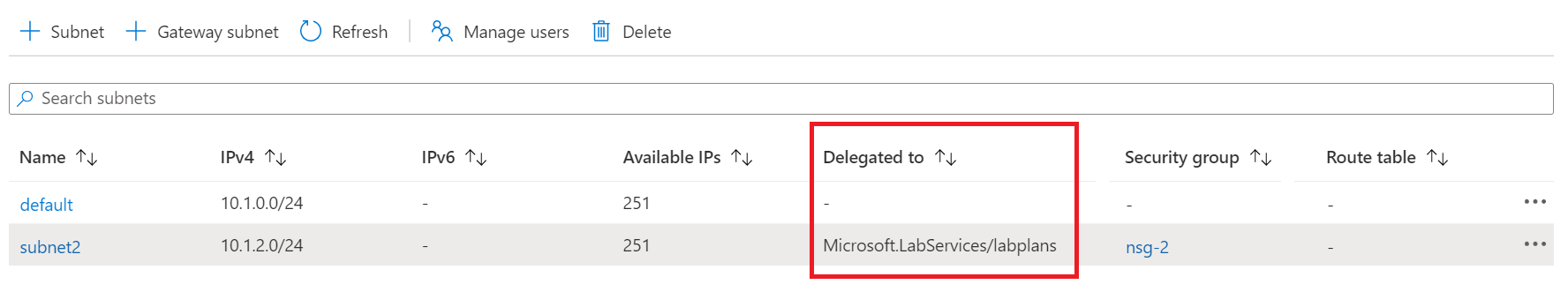

Verifique se Microsoft.LabServices/labplans aparece na coluna Delegado a da sub-rede.

2. Configurar um grupo de segurança de rede

Ao conectar seu plano de laboratório a uma rede virtual, você precisa configurar um NSG (grupo de segurança de rede) para permitir o tráfego RDP/SSH de entrada do computador do usuário para a máquina virtual de modelo e as máquinas virtuais de laboratório. Um NSG contém regras de controle de acesso que permitem ou negam o tráfego com base na direção do tráfego, no protocolo, no endereço e porta de origem e no endereço e porta de destino.

As regras de um NSG podem ser alteradas a qualquer momento e as alterações se aplicam a todas as instâncias associadas. Pode levar até 10 minutos para que as alterações do NSG entrem em vigor.

Importante

Se você não configurar um grupo de segurança de rede, não poderá acessar a VM do modelo de laboratório e as VMs de laboratório por meio do RDP ou do SSH.

A configuração do grupo de segurança de rede para a rede avançada consiste em duas etapas:

- Criar um grupo de segurança de rede que permita o tráfego RDP/SSH

- Associar o grupo de segurança de rede à sub-rede de rede virtual

Você pode usar um NSG para controlar o tráfego em uma ou mais instâncias de máquina virtual (VM), adaptadores de rede (NICs) ou sub-redes em sua rede virtual. Um NSG contém regras de controle de acesso que permitem ou negam o tráfego com base na direção do tráfego, no protocolo, no endereço e porta de origem e no endereço e porta de destino. As regras de um NSG podem ser alteradas a qualquer momento e as alterações se aplicam a todas as instâncias associadas.

Para saber mais sobre NSGs, visite O que é NSG.

Você pode usar um NSG para controlar o tráfego em uma ou mais instâncias de máquina virtual (VM), adaptadores de rede (NICs) ou sub-redes em sua rede virtual. Um NSG contém regras de controle de acesso que permitem ou negam o tráfego com base na direção do tráfego, no protocolo, no endereço e porta de origem e no endereço e porta de destino. As regras de um NSG podem ser alteradas a qualquer momento e as alterações se aplicam a todas as instâncias associadas.

Para saber mais sobre NSGs, visite O que é NSG.

Criar um grupo de segurança de rede para permitir o tráfego

Siga estas etapas para criar um NSG e permitir o tráfego RDP ou SSH de entrada:

Se você ainda não tiver um grupo de segurança de rede, siga estas etapas para criar um NSG (grupo de segurança de rede).

Crie o grupo de segurança de rede na mesma região do Azure da rede virtual e do plano de laboratório.

Crie uma regra de segurança de entrada para permitir o tráfego RDP e SSH.

Acesse o grupo de segurança de rede no portal do Azure.

Selecione as Regras de segurança de entrada e, em seguida, + Adicionar.

Insira os detalhes da nova regra de segurança de entrada:

Configuração Valor Origem Selecione Qualquer. Intervalos de portas de origem Digite *. Destino Selecione Endereços IP. Intervalos de CIDR /endereço IP de destino Selecione o intervalo da sua sub-rede de rede virtual. Serviço selecione Personalizado. Intervalos de portas de destino Insira 22, 3389. A porta 22 é para o protocolo SSH (Secure Shell). A porta 3389 é para o protocolo RDP . Protocolo Selecione Qualquer. Ação selecione Permitir. Prioridade Insira 1000. A prioridade precisa ser maior do que outras regras Negar para RDP e/ou SSH. Nome Insira AllowRdpSshForLabs. Selecione Adicionar para adicionar a regra de segurança de entrada ao NSG.

Associar a sub-rede ao grupo de segurança de rede

Em seguida, associe o NSG à sub-rede de rede virtual para aplicar as regras de tráfego ao tráfego de rede virtual.

Vá para o grupo de segurança da rede e selecione Sub-redes.

Selecione + Associar na barra de menus superior.

Para Rede virtual, selecione a sua rede virtual.

Em Sub-rede, selecione a sub-rede de sua rede virtual.

Selecione OK para associar a sub-rede de rede virtual ao grupo de segurança de rede.

3. Criar um plano de laboratório usando a rede avançada

Agora que você configurou a sub-rede e o grupo de segurança de rede, você pode criar o plano de laboratório com a rede avançada. Quando você cria um laboratório no plano de laboratório, o Azure Lab Services cria o modelo de laboratório e as máquinas virtuais de laboratório na sub-rede de rede virtual.

Importante

Você precisa configurar a rede avançada ao criar um plano de laboratório. Não é possível habilitar a rede avançada em uma fase posterior.

Para criar um plano de laboratório com a rede avançada no portal do Azure:

Entre no portal do Azure.

Selecione Criar um recurso no canto superior esquerdo do portal do Azure e pesquise plano de laboratório.

Insira as informações na guia Informações básicas na página Criar um plano de laboratório.

Para obter mais informações, confira Criar um plano de laboratório com o Azure Lab Services.

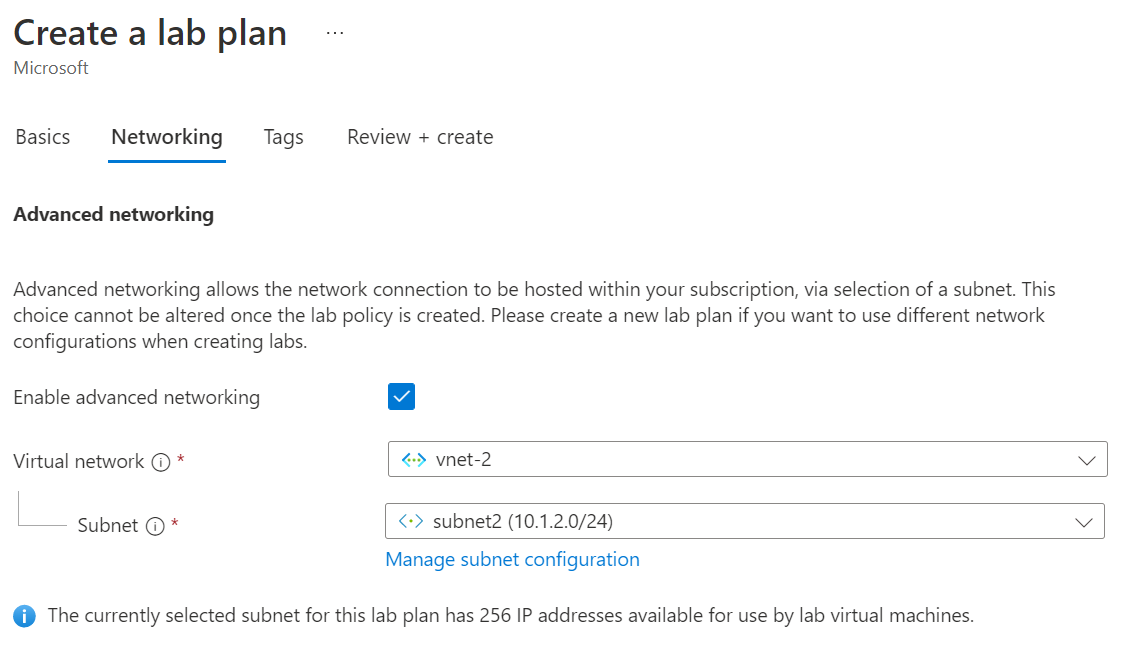

Na guia Rede, selecione Habilitar a rede avançada para configurar a sub-rede de rede virtual.

Para Rede virtual, selecione a sua rede virtual. Em Sub-rede, selecione a sub-rede de sua rede virtual.

Se a rede virtual não aparecer na lista, verifique se o plano de laboratório está na mesma região do Azure que a rede virtual, se você delegou a sub-rede ao Azure Lab Services e se a sua conta do Azure tem as permissões necessárias.

Selecione Revisar + Criar para criar o plano de laboratório com a rede avançada.

Os usuários de laboratório e os gerentes de laboratório já podem se conectar às máquinas virtuais de laboratório ou à máquina virtual de modelo de laboratório usando o RDP ou o SSH.

Quando você cria um laboratório, todas as máquinas virtuais são criadas na rede virtual e recebem um endereço IP dentro do intervalo de sub-rede.

4. (Opcional) Atualizar as definições de configuração de rede

É recomendável que você use as configurações padrão para a rede virtual e a sub-rede ao usar a rede avançada no Azure Lab Services.

Para cenários de rede específicos, talvez seja necessário atualizar a configuração de rede. Saiba mais sobre as arquiteturas e as topologias de rede com suporte no Azure Lab Services e a configuração de rede correspondente.

Você pode modificar as configurações de rede virtual depois de criar o plano de laboratório com a rede avançada. No entanto, quando você altera as configurações de DNS na rede virtual, é preciso reiniciar as máquinas virtuais de laboratório em execução. Se as VMs do laboratório forem interrompidas, elas receberão automaticamente as configurações de DNS atualizadas quando forem iniciadas.

Cuidado

Não há suporte para as seguintes alterações de configuração de rede depois que você configura a rede avançada:

- Exclua a rede virtual ou a sub-rede associada ao plano de laboratório. Isso faz com que os laboratórios parem de funcionar.

- Altere o intervalo de endereços de sub-rede quando houver máquinas virtuais criadas (VMs de modelo ou VMs de laboratório).

- Altere o rótulo DNS no endereço IP público. Isso faz com que o botão Conectar das VMs de laboratório pare de funcionar.

- Altere a configuração de IP de front-end no balanceador de carga do Azure. Isso faz com que o botão Conectar das VMs de laboratório pare de funcionar.

- Altere o FQDN no endereço IP público.

- Use uma tabela de rotas com uma rota padrão para a sub-rede (túnel forçado). Isso faz com que os usuários percam a conectividade com o laboratório.

- Não há suporte para o uso do Firewall do Azure nem para o Azure Bastion.