Tutorial: Configurar a rotação automática do certificado no Key Vault

Você pode provisionar, gerenciar e implantar facilmente os certificados digitais usando o Azure Key Vault. Os certificados podem ser certificados de protocolo TLS/SSL públicos ou privados assinados por uma AC (Autoridade de Certificação) ou um certificado autoassinado. O Key Vault também pode solicitar e renovar certificados por meio de parcerias com ACs, fornecendo uma solução robusta para o gerenciamento do ciclo de vida do certificado. Neste tutorial, você atualizará o período de validade, a frequência de rotação automática e os atributos da AC do certificado.

Este tutorial mostra como:

- Gerenciar um certificado usando o portal do Azure.

- Adicionar uma conta de provedor da AC.

- Atualizar o período de validade do certificado.

- Atualizar a frequência de rotação automática do certificado.

- Atualizar os atributos do certificado usando o Azure PowerShell.

Antes de começar, leia Conceitos básicos do Key Vault.

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Entrar no Azure

Entre no portal do Azure.

Criar um cofre

Crie um cofre de chaves usando um destes três métodos:

- Criar um cofre de chaves usando o portal do Azure

- Criar um cofre de chaves usando a CLI do Azure

- Criar um cofre de chaves usando o Azure PowerShell

Criar um certificado no Key Vault

Crie um certificado ou importe um certificado para o cofre de chaves (confira Etapas para criar um certificado no Key Vault). Nesse caso, você trabalhará no certificado chamado ExampleCertificate.

Atualizar os atributos de ciclo de vida do certificado

No Azure Key Vault, você pode atualizar os atributos de ciclo de vida de um certificado no momento da criação do certificado ou depois.

Um certificado criado no Key Vault pode ser:

- Um certificado autoassinado.

- Um certificado criado com uma AC parceira do Key Vault.

- Um certificado com uma AC que não é parceira do Key Vault.

As seguintes ACs são os provedores parceiros atuais do Key Vault:

- DigiCert: o Key Vault oferece certificados TLS/SSL EV ou OV.

- GlobalSign: o Key Vault oferece certificados TLS/SSL EV ou OV.

O Key Vault faz a rotação automática de certificados por meio de parcerias estabelecidas com ACs. Como o Key Vault solicita e renova certificados automaticamente por meio da parceria, a capacidade de rotação automática não é aplicável a certificados criados com ACs que não são parceiras do Key Vault.

Observação

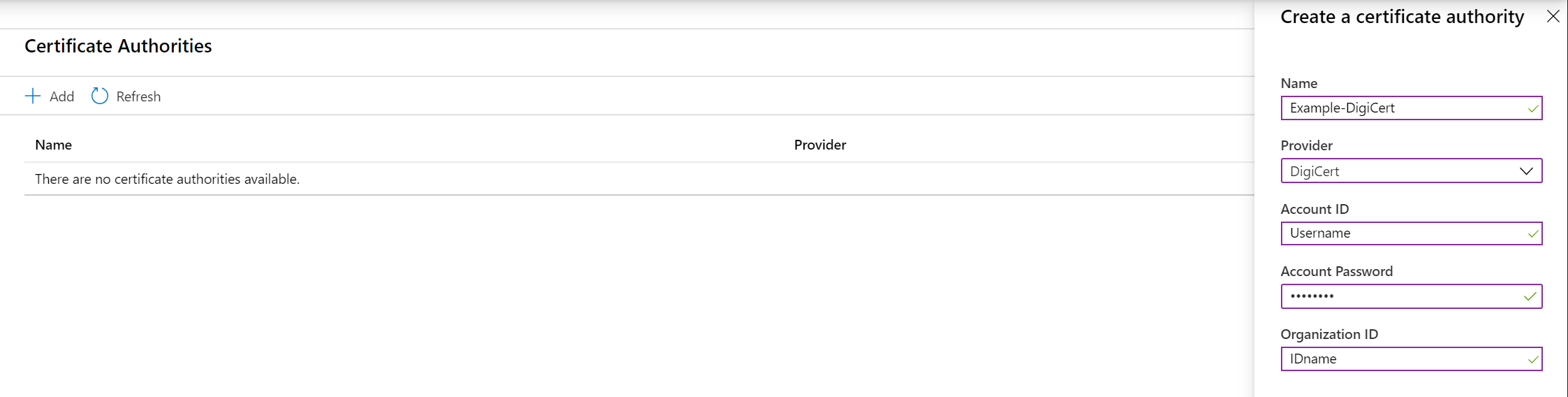

Um administrador de conta de um provedor de AC cria credenciais que o Key Vault usa para criar, renovar e usar certificados TLS/SSL.

Atualizar atributos de ciclo de vida do certificado no momento da criação

Na página de propriedades do Key Vault, selecione Certificados.

Selecione Gerar/Importar.

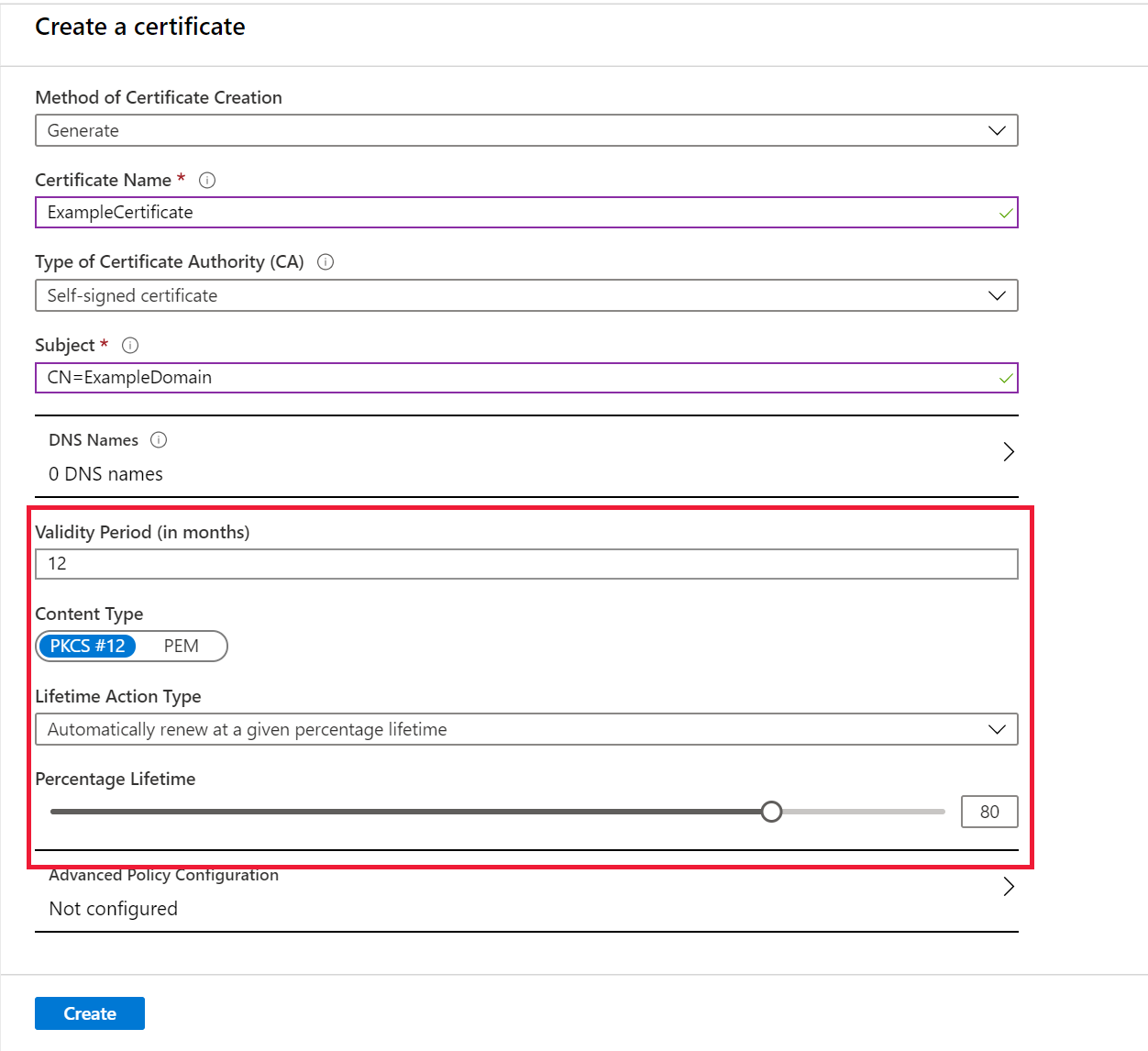

Na tela Criar um certificado, atualize os seguintes valores:

Período de validade: digite o valor (em meses). A criação de certificados de curta duração é uma prática de segurança recomendada. Por padrão, o valor da validade de um certificado recém-criado é de 12 meses.

Tipo de Ação de Tempo de Vida: selecione a ação de renovação automática e alerta do certificado e, em seguida, atualize percentual de tempo de vida ou Número de dias antes da expiração. Por padrão, a renovação automática de um certificado é definida em 80 por cento do tempo de vida dele. No menu suspenso, selecione uma das opções a seguir.

Renovar automaticamente em um determinado momento Enviar um email para todos os contatos em um determinado momento Selecionar essa opção ativará rotação automática. Selecionar essa opção não realizará a rotação automática, mas alertará os contatos. Você pode aprender sobre como configurar o contato de Email aqui

Selecione Criar.

Atualizar atributos de ciclo de vida do certificado armazenado

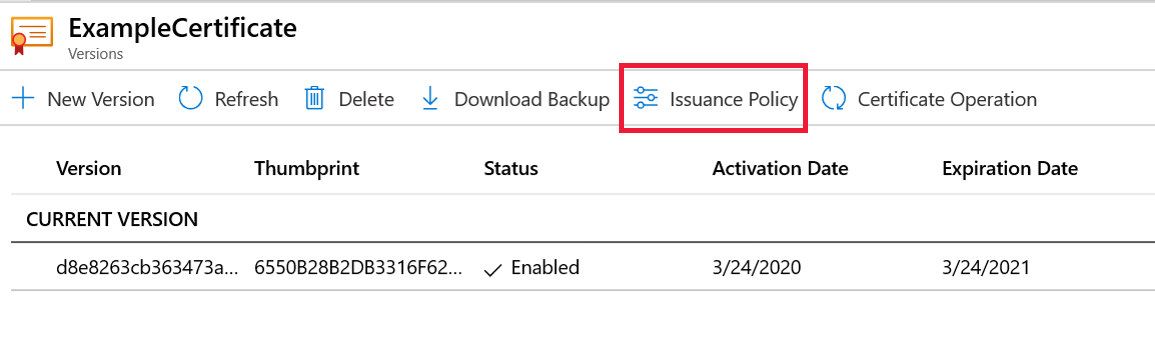

Selecione o cofre de chaves.

Na página de propriedades do Key Vault, selecione Certificados.

Selecione o certificado que você deseja atualizar. Nesse caso, você trabalhará no certificado chamado ExampleCertificate.

Selecione Política de Emissão na barra de menus superior.

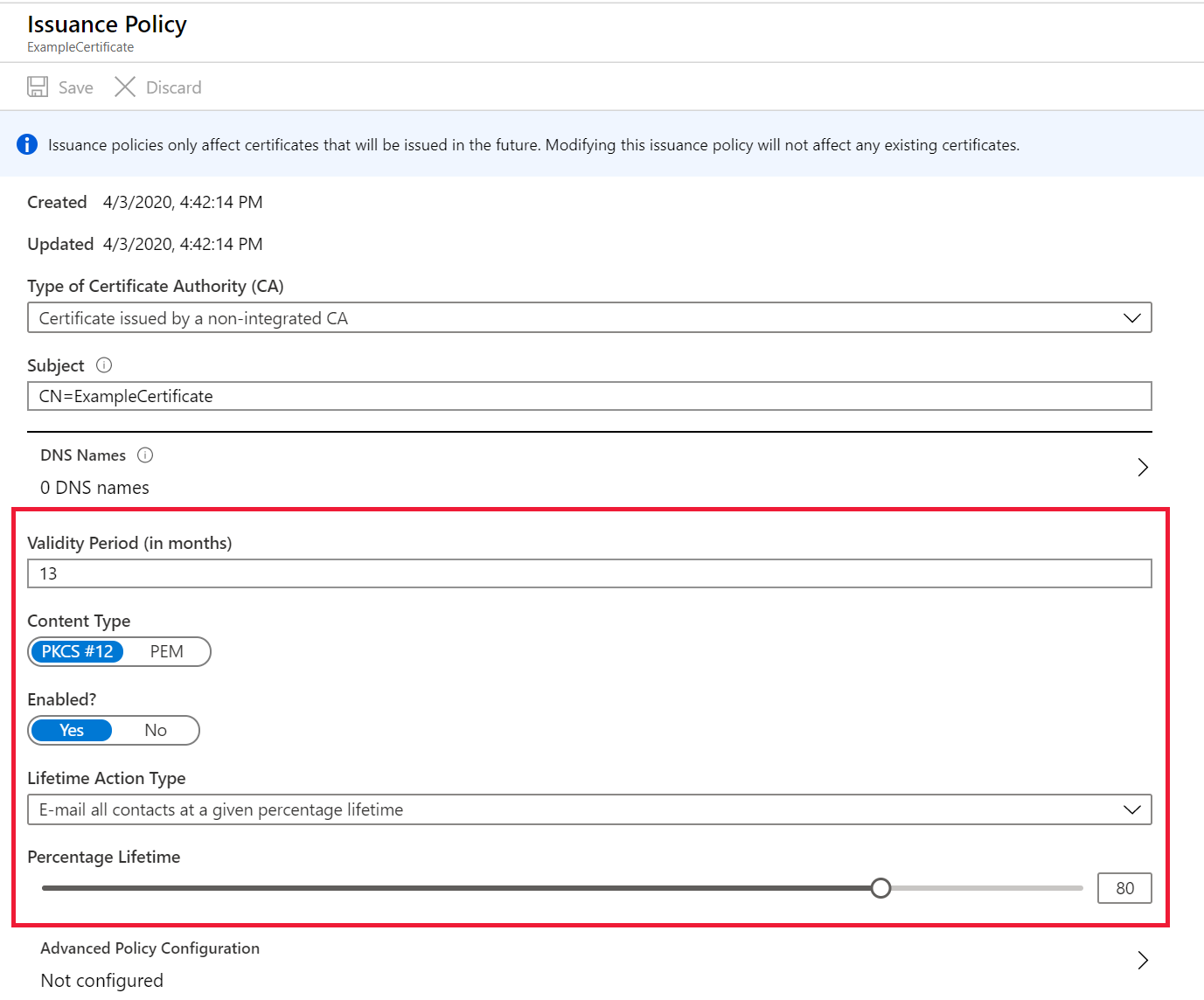

Na tela Política de Emissão, atualize os seguintes valores:

- Período de validade: atualize o valor (em meses).

- Tipo de Ação de Tempo de Vida: selecione a ação de renovação automática e alerta do certificado e, em seguida, atualize percentual de tempo de vida ou Número de dias antes da expiração.

Clique em Salvar.

Importante

Alterar o Tipo de Ação de Tempo de Vida de um certificado registrará as modificações para os certificados existentes imediatamente.

Atualizar os atributos do certificado usando o PowerShell

Set-AzureKeyVaultCertificatePolicy -VaultName $vaultName

-Name $certificateName

-RenewAtNumberOfDaysBeforeExpiry [276 or appropriate calculated value]

Dica

Para modificar a política de renovação de uma lista de certificados, insira File.csv contendo VaultName,CertName como no seguinte exemplo:

vault1,Cert1

vault2,Cert2

$file = Import-CSV C:\Users\myfolder\ReadCSVUsingPowershell\File.csv

foreach($line in $file)

{

Set-AzureKeyVaultCertificatePolicy -VaultName $vaultName -Name $certificateName -RenewAtNumberOfDaysBeforeExpiry [276 or appropriate calculated value]

}

Para saber mais sobre os parâmetros, confira az keyvault certificate.

Limpar os recursos

Outros tutoriais do Key Vault se baseiam neste tutorial. Se você planeja trabalhar com esses tutoriais, talvez seja interessante deixar esses recursos existentes em vigor. Quando você não precisar mais deles, exclua o grupo de recursos, que excluirá o cofre de chaves e os recursos relacionados.

Para excluir o grupo de recursos usando o portal:

- Insira o nome do grupo de recursos na caixa Pesquisa na parte superior do portal. Quando o grupo de recursos usado neste início rápido for exibido nos resultados da pesquisa, selecione-o.

- Selecione Excluir grupo de recursos.

- Na caixa DIGITE O NOME DO GRUPO DE RECURSOS: , digite o nome do grupo de recursos e selecione Excluir.

Próximas etapas

Neste tutorial, você atualizou os atributos de ciclo de vida de um certificado. Para saber mais sobre o Key Vault e como integrá-lo a seus aplicativos, confira os seguintes artigos:

- Leia mais sobre Gerenciar a criação de certificados no Azure Key Vault.

- Examine a Visão geral do Key Vault.