Gerenciar segredos para sua implantação de Operações do Azure IoT

As Operações do Azure IoT usa o Azure Key Vault como a solução de cofre gerenciado na nuvem e usa a extensão Repositório de segredos seguro do Azure Key Vault para Kubernetes para sincronizar os segredos da nuvem e armazená-los na borda como segredos do Kubernetes.

Pré-requisitos

Uma instância de Operações do Azure IoT implantada com configurações seguras. Se você implantou as Operações do Azure IoT com configurações de teste e agora deseja usar segredos, precisará primeiro habilitar as configurações seguras.

A criação de segredos no cofre de chaves requer permissões de Responsável pelos segredos no nível do recurso. Para obter informações sobre atribuição de funções a usuários, consulte Etapas para atribuir uma função do Azure.

Adicionar e usar segredos

O Gerenciamento de segredos das Operações do Azure IoT usa a extensão Repositório de segredos seguro para sincronizar os segredos de um Azure Key Vault e armazená-los na borda como segredos do Kubernetes. Quando você habilitou configurações seguras durante a implantação, selecionou um Azure Key Vault para gerenciamento de segredos. É neste Key Vault em que todos os segredos a serem usados nas Operações do Azure IoT são armazenados.

Observação

As instâncias das Operações do Azure IoT funcionam com apenas um Azure Key Vault. Não há suporte para vários cofres de chaves por instância.

Depois que as etapas de configuração do gerenciamento de segredos forem concluídas, comece a adicionar segredos ao Azure Key Vault e sincronize-os com a borda a ser usada em pontos de extremidade de ativos ou pontos de extremidade de fluxo de dados usando a interface do usuário da Web da experiência de operações.

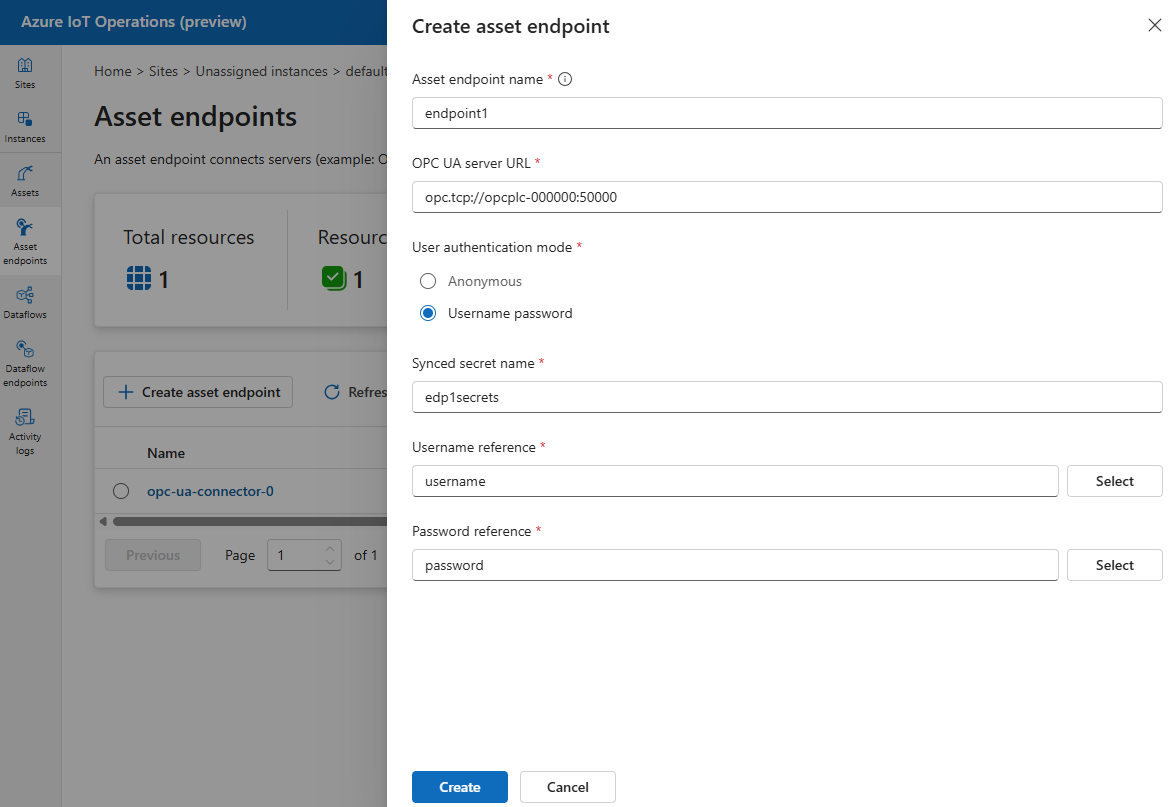

Os segredos são usados em pontos de extremidade de ativo e pontos de extremidade de fluxo de dados para autenticação. Nesta seção, usamos pontos de extremidade de ativo como exemplo, o mesmo pode ser aplicado a pontos de extremidade de fluxo de dados. Você tem a opção de criar o segredo diretamente no Azure Key Vault e sincronizá-lo automaticamente até a borda ou usar uma referência de segredo existente do cofre de chaves:

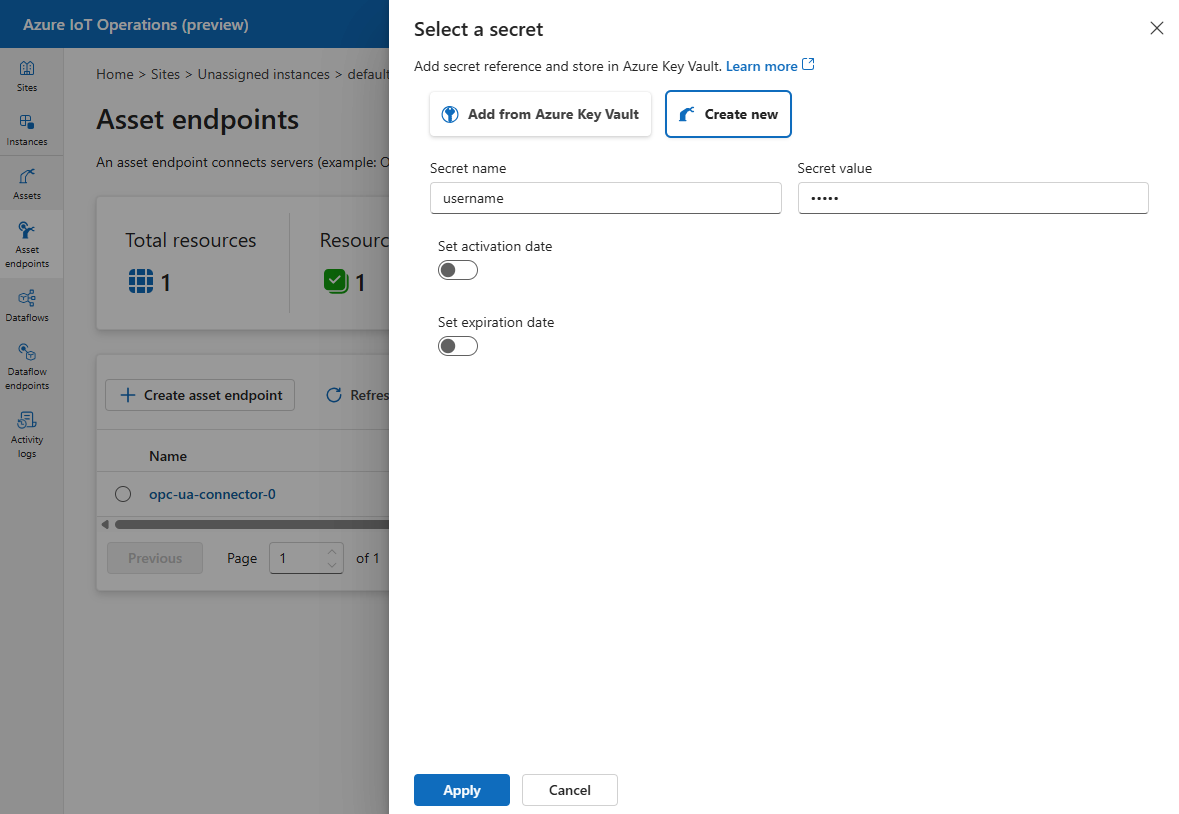

Criar um novo segredo: cria uma referência de segredo no Azure Key Vault e também sincroniza automaticamente o segredo até a borda usando a extensão Repositório de segredos seguro. Use essa opção se você não criou o segredo necessário para esse cenário no cofre de chaves com antecedência.

Adicionar do Azure Key Vault: sincroniza um segredo existente no cofre de chaves até a borda se ele não foi sincronizado antes. Selecionar essa opção mostra a lista de referências de segredo no cofre de chaves selecionado. Use essa opção se você criou o segredo no cofre de chaves com antecedência.

Ao adicionar as referências de nome de usuário e senha aos pontos de extremidade de ativo ou pontos de extremidade de fluxo de dados, você precisará dar um nome ao segredo sincronizado. As referências de segredo serão salvas na borda com esse nome fornecido como um recurso. No exemplo da captura de tela abaixo, as referências de nome de usuário e senha são salvas na borda como edp1secrets.

Gerenciar segredos sincronizados

Você pode usar Gerenciar segredos para pontos de extremidade de ativo e pontos de extremidade de fluxo de dados para gerenciar segredos sincronizados. Gerenciar segredos mostra a lista de todos os segredos sincronizados atualmente na borda do recurso que você está exibindo. Um segredo sincronizado representa uma ou várias referências de segredo, dependendo do recurso que o usa. Qualquer operação aplicada a um segredo sincronizado será aplicada a todas as referências de segredo contidas no segredo sincronizado.

Você também pode excluir segredos sincronizados no gerenciamento de segredos. Quando você exclui um segredo sincronizado, ele exclui apenas o segredo sincronizado da borda e não exclui a referência do segredo contida do cofre de chaves.

Observação

Antes de excluir um segredo sincronizado, verifique se todas as referências ao segredo dos componentes das Operações do Azure IoT foram removidas.