Use chaves de criptografia gerenciadas pelo cliente para o Azure HPC Cache

Você pode usar o Azure Key Vault para controlar a propriedade das chaves usadas para criptografar seus dados no Azure HPC Cache. Este artigo explica como usar chaves gerenciadas pelo cliente para criptografia de dados de cache.

Observação

Todos os dados armazenados no Azure, incluindo os discos de cache, são criptografados em repouso usando chaves gerenciadas pela Microsoft por padrão. Se você quiser gerenciar as chaves usadas para criptografar seus dados, basta seguir as etapas descritas neste artigo.

O Azure HPC Cache também é protegido pela criptografia do host da VM nos discos gerenciados que mantêm os dados armazenados em cache, mesmo que você adicione uma chave do cliente aos discos de cache. Adicionar uma chave gerenciada pelo cliente para criptografia dupla fornece um nível extra de segurança para clientes com necessidades de alta segurança. Leia Criptografia no servidor do armazenamento em disco do Azure para obter detalhes.

São três as etapas para habilitar a criptografia de chave gerenciada pelo cliente para o Azure HPC Cache:

Configure um Azure Key Vault para armazenar as chaves.

Ao criar o Azure HPC Cache, escolha criptografia de chave gerenciada pelo cliente e especifique o cofre de chaves e a chave a serem usados. Opcionalmente, forneça uma identidade gerenciada para o cache a ser usado para acessar o cofre de chaves.

Dependendo das escolhas que você fizer nesta etapa, você poderá ignorar a etapa 3. Leia Escolher uma opção de identidade gerenciada para o cache para obter detalhes.

Se estiver usando uma identidade gerenciada atribuída pelo sistema ou uma identidade atribuída pelo usuário que não esteja configurada com acesso ao cofre de chaves: vá para o cache recém-criado e autorize-o a acessar o cofre de chaves.

Se a identidade gerenciada ainda não tiver acesso ao Azure Key Vault, sua criptografia não estará totalmente configurada até que você a autorize do cache recém-criado (etapa 3).

Se você usar uma identidade gerenciada pelo sistema, a identidade será criada quando o cache for criado. Você deve passar a identidade do cache para o cofre de chaves para torná-lo um usuário autorizado após a criação do cache.

Você pode ignorar esta etapa se atribuir uma identidade gerenciada pelo usuário que já tenha acesso ao cofre de chaves.

Depois de criar o cache, você não pode alterar entre chaves gerenciadas pelo cliente e chaves gerenciadas pela Microsoft. No entanto, se o cache usar chaves gerenciadas pelo cliente, você poderá alterar a chave de criptografia, a versão da chave e o cofre de chaves conforme necessário.

Entenda como funciona o cofre e os principais requisitos de chave

O cofre de chaves e a chave devem atender a estes requisitos para trabalhar com o Azure HPC Cache.

Propriedades do cofre de chaves:

- Assinatura – use a mesma assinatura usada para o cache.

- Região – o cofre de chaves deve estar na mesma região que o Azure HPC Cache.

- Tipo de preço – a camada Standard é suficiente para usar com o Azure HPC Cache.

- Exclusão temporária – o Azure HPC Cache habilitará a exclusão temporária se ela ainda não estiver configurada no cofre de chaves.

- Proteção de limpeza – a proteção de limpeza deve ser habilitada.

- Política de acesso – as configurações padrão são suficientes.

- Conectividade de rede – o Azure HPC Cache deve ser capaz de acessar o cofre de chaves, independentemente das configurações de ponto de extremidade que você escolher.

Propriedades da chave:

- Tipo de chave – RSA

- Tamanho da Chave RSA – 2048

- Habilitado – Sim

Permissões de acesso ao cofre de chaves:

O usuário que cria o Azure HPC Cache deve ter permissões equivalentes à função de colaborador de Key Vault. As mesmas permissões são necessárias para configurar e gerenciar o Azure Key Vault.

Leia Acesso seguro a um cofre de chaves para saber mais.

Escolher uma opção de identidade gerenciada para o cache

O HPC Cache usa sua credencial de identidade gerenciada para se conectar ao cofre de chaves.

O Azure HPC Cache pode usar dois tipos de identidades gerenciadas:

Identidade gerenciada atribuída pelo sistema – uma identidade exclusiva criada automaticamente para seu cache. Essa identidade gerenciada existe somente enquanto o HPC Cache existe, e não pode ser gerenciada ou modificada diretamente.

Identidade gerenciada atribuída pelo usuário – uma credencial de identidade autônoma que você gerencia separadamente do cache. Você pode configurar uma identidade gerenciada atribuída pelo usuário que tenha exatamente o acesso desejado e usá-la em vários HPC Caches.

Se você não atribuir uma identidade gerenciada ao cache ao criá-lo, o Azure criará automaticamente uma identidade gerenciada atribuída pelo sistema para o cache.

Com uma identidade gerenciada atribuída pelo usuário, você pode fornecer uma identidade que já tenha acesso ao seu cofre de chaves. (Por exemplo, ela foi adicionada a uma política de acesso do cofre de chaves ou tem uma função RBAC do Azure que permite o acesso.) Se você usar uma identidade atribuída pelo sistema ou fornecer uma identidade gerenciada que não tenha acesso, você precisará solicitar acesso do cache após a criação. Esta é uma etapa manual, descrita abaixo na etapa 3.

Saiba mais sobre as Identidades gerenciadas

Saiba mais em Noções básicas do Azure Key Vault

1. Configure um cofre de chave Azure Key Vault

Você pode configurar um cofre de chaves e uma chave antes de criar o cache ou fazer isso como parte da criação do cache. Verifique se esses recursos atendem aos requisitos descritos acima.

No momento da criação do cache, você deve especificar um cofre, uma chave e uma versão de chave para usar na criptografia do cache.

Leia a documentação do Azure Key Vault para saber dos detalhes.

Observação

O Azure Key Vault deve usar a mesma assinatura e estar na mesma região que o Azure HPC Cache. Verifique se a região escolhida é compatível com ambos os produtos.

2. Crie o cache com chaves gerenciadas pelo cliente habilitadas

Você deve especificar a origem da chave de criptografia ao criar o seu Azure HPC Cache. Siga as instruções em Crie um Azure HPC Cache e especifique o cofre de chaves e a chave na página chaves de criptografia de disco. Você pode criar um novo cofre de chaves e uma chave durante a criação do cache.

Dica

Se a página Chaves de criptografia de disco não for exibida, verifique se o cache está em uma das regiões com suporte.

O usuário que cria o cache deve ter privilégios iguais à função de colaborador de Key Vault ou superior.

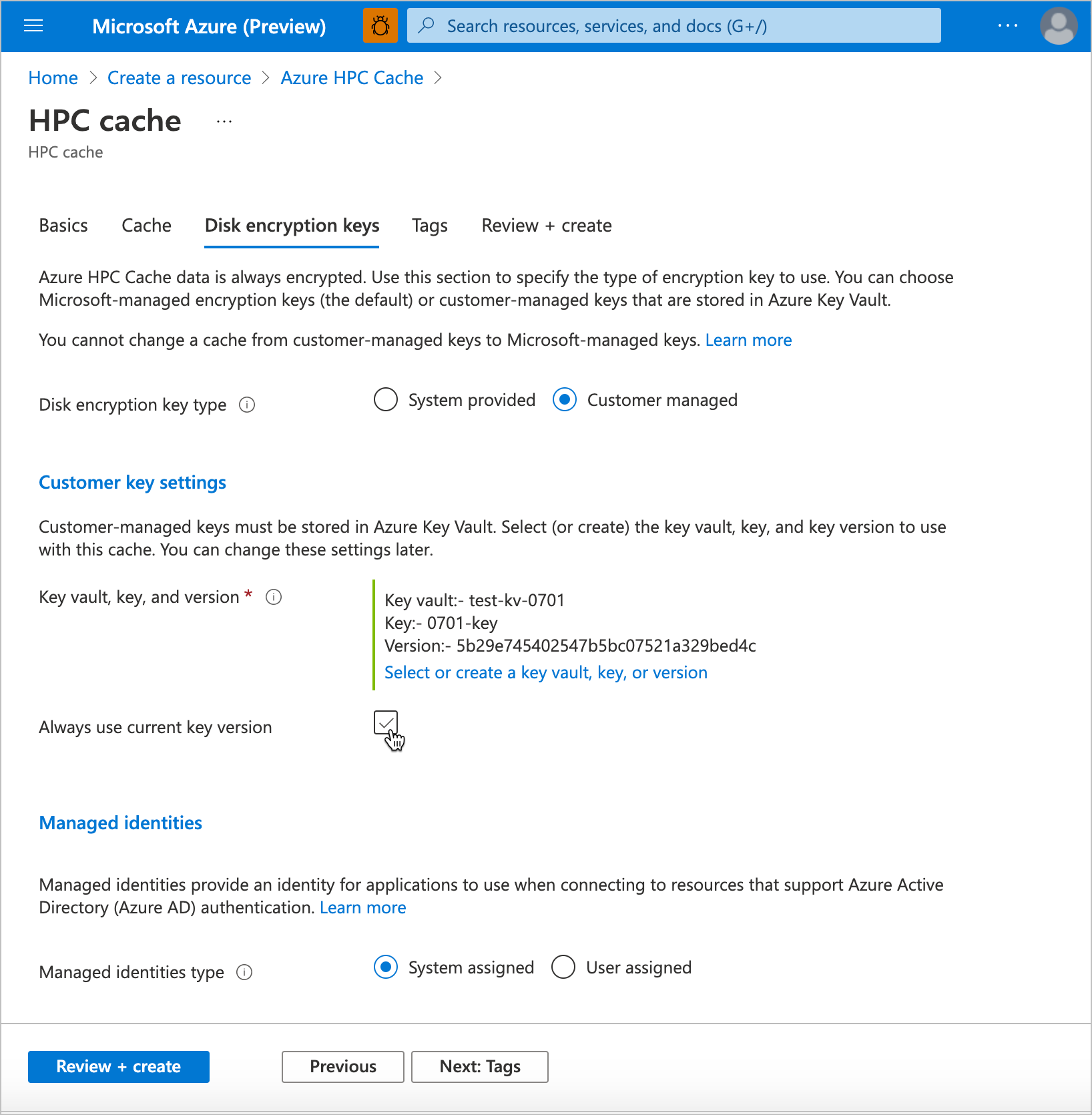

Clique no botão para habilitar chaves gerenciadas de modo privado. Depois de alterar essa configuração, as configurações do cofre de chaves serão exibidas.

Clique em selecionar um cofre de chaves para abrir a página de seleção de chave. Escolha ou crie o cofre de chaves e a chave para criptografar dados nesses discos de cache.

Se o Azure Key Vault não aparecer na lista, verifique os seguintes requisitos:

- O cache está na mesma assinatura que o cofre de chaves?

- O cache está na mesma região que o cofre de chaves?

- Há conectividade de rede entre o portal do Azure e o cofre de chaves?

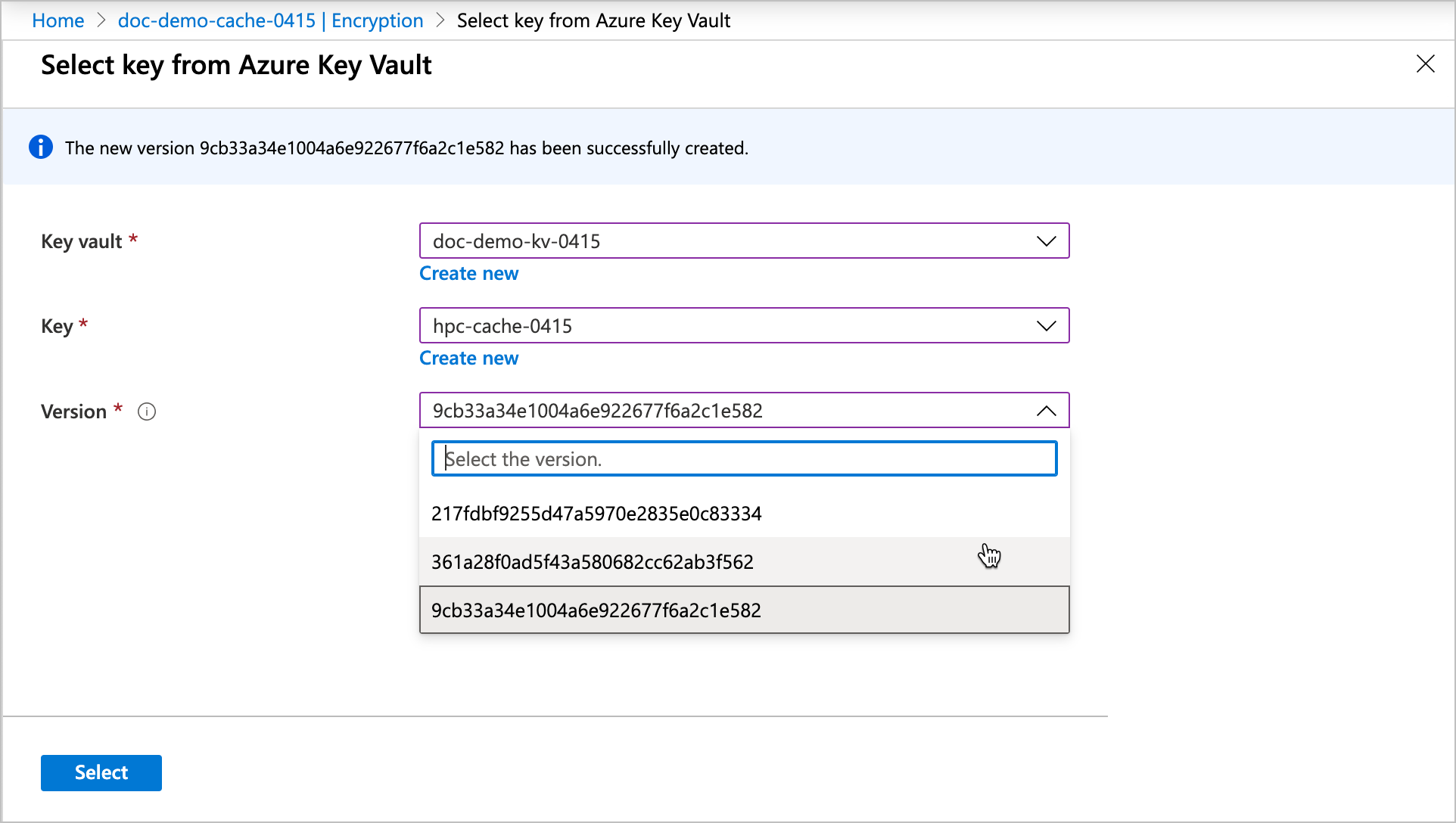

Depois de selecionar um cofre, selecione a chave individual nas opções disponíveis ou crie uma nova chave. A chave deve ser uma RSA de 2048 bits.

Especifique a versão para a chave selecionada. Saiba mais sobre o controle de versão na documentação do Azure Key Vault.

Essas configurações são opcionais:

Marque a caixa Sempre usar a versão atual da chave se desejar usar a rotação de chaves automática.

Se você quiser usar uma identidade gerenciada específica para esse cache, selecione Usuário atribuído na seção Identidades gerenciadas e selecione a identidade a ser usada. Leia a documentação de identidades gerenciadas para obter ajuda.

Dica

Uma identidade gerenciada atribuída pelo usuário pode simplificar a criação de cache se você passar uma identidade que já está configurada para acessar o cofre de chaves. Com uma identidade gerenciada atribuída pelo sistema, você deve executar uma etapa extra depois que o cache é criado para autorizar a identidade atribuída pelo sistema recém-criada do cache para usar o cofre de chaves.

Observação

Você não pode alterar a identidade atribuída após criar o cache.

Continue com o restante das especificações e crie o cache conforme descrito em criar um Azure HPC Cache.

3. Autorize criptografia do Azure Key Vault a partir do cache (se necessário)

Observação

Essa etapa não é necessária se você forneceu uma identidade gerenciada atribuída pelo usuário com o acesso do cofre de chaves quando você criou o cache.

Após alguns minutos, o novo HPC Cache aparecerá em seu portal do Azure. Vá para a página de Visão geral para autorizá-lo a acessar seu Azure Key Vault e habilitar a criptografia de chave gerenciada pelo cliente.

Dica

O cache pode aparecer na lista de recursos antes que as mensagens de "implantação em andamento" sumam. Verifique sua lista de recursos após um ou dois minutos em vez de aguardar uma notificação de êxito.

Você deve autorizar a criptografia dentro de 90 minutos depois de criar o cache. Se você não concluir essa etapa, o cache atingirá o tempo limite e falhará. Um cache com falha não pode ser corrigido e deve ser recriado.

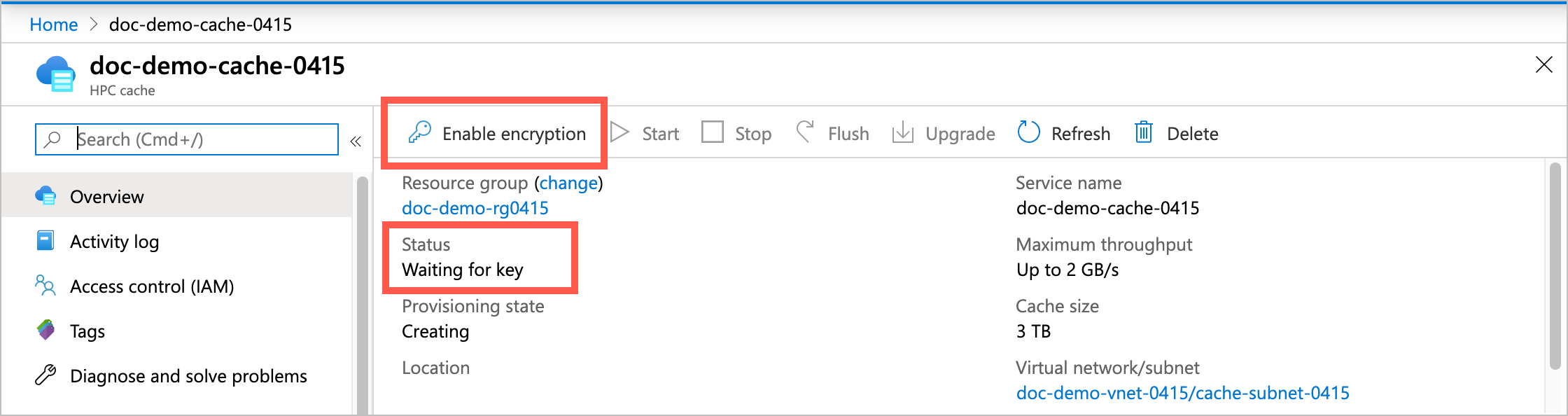

O cache mostra o status Aguardando a chave. Clique no botão Habilitar criptografia no topo da página para autorizar o cache a acessar o cofre de chaves especificado.

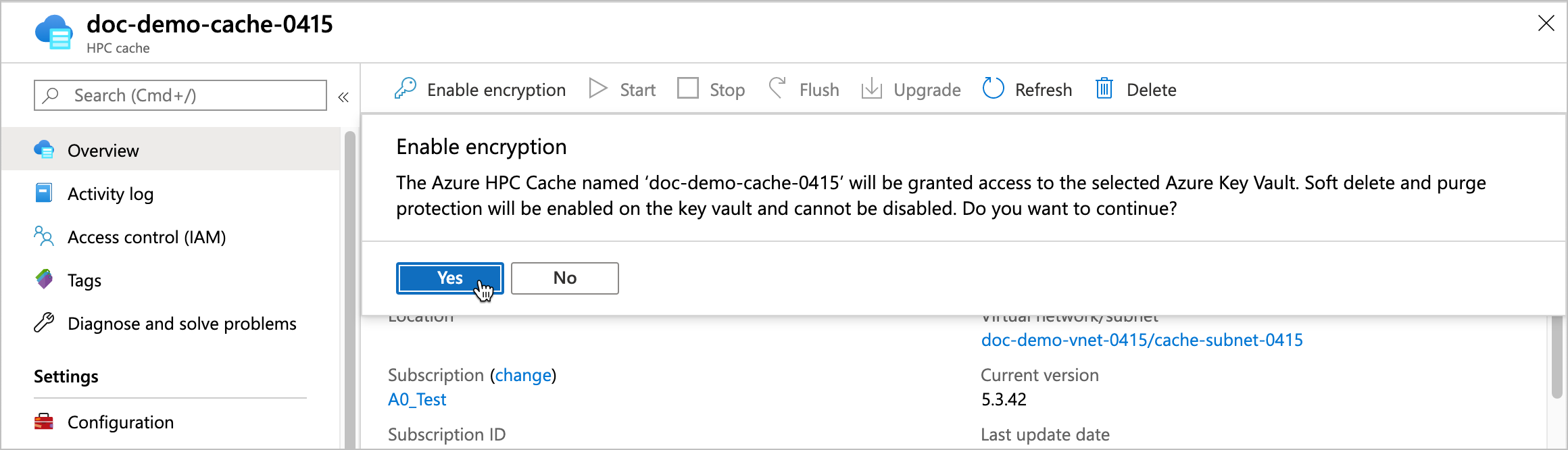

Clique em Habilitar criptografia e, em seguida, clique no botão Sim para autorizar o cache a usar a chave de criptografia. Essa ação também habilita a exclusão temporária e a proteção de limpeza (se ainda não estiver habilitada) no cofre de chaves.

Depois que o cache solicita acesso ao cofre de chaves, ele pode criar e criptografar os discos que guardam dados armazenados em cache.

Depois de autorizar a criptografia, o Azure HPC Cache passa por vários minutos de instalação para criar os discos criptografados e a infraestrutura relacionada.

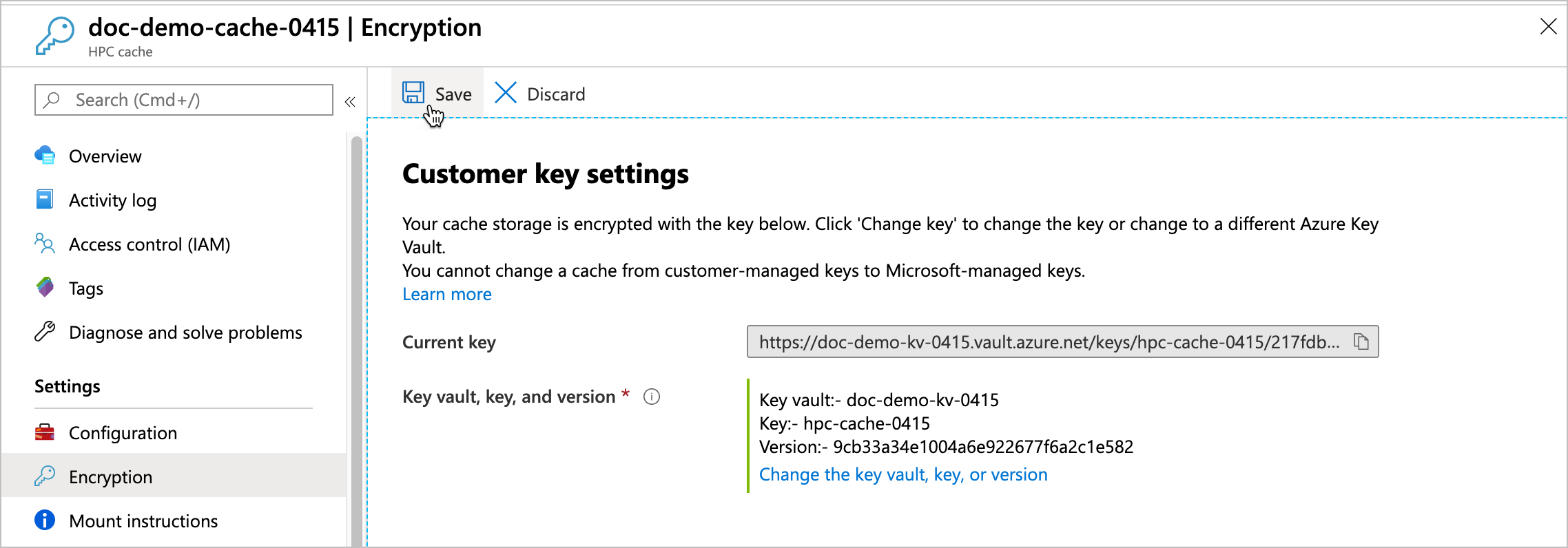

Atualize as configurações de chave

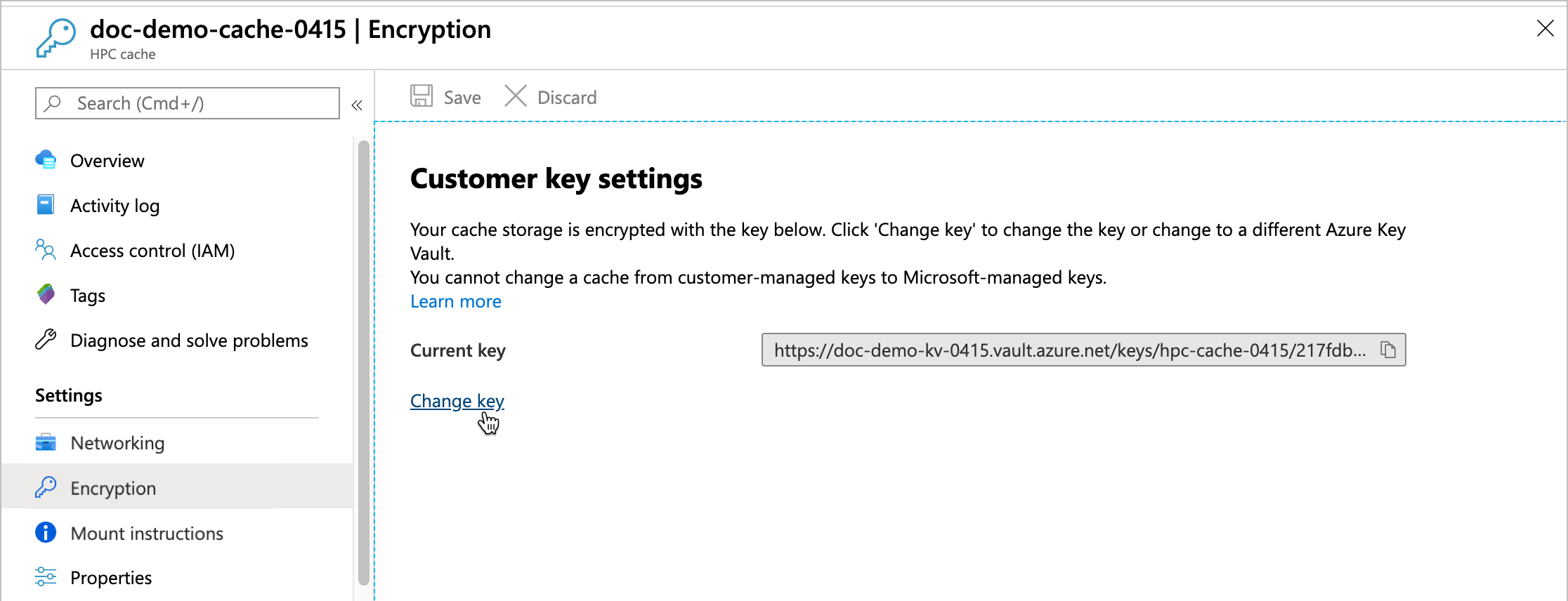

Você pode alterar o cofre de chaves, a chave ou a versão de chave do seu cache do portal do Azure. Clique no link configurações de criptografia do cache para abrir a página de configurações de chave do cliente.

Você não pode alterar um cache entre chaves gerenciadas pelo cliente e chaves gerenciadas pelo sistema.

Clique no link para alterar chave, em seguida, clique para alterar o cofre de chaves, a chave ou a versão para abrir o seletor de chaves.

Os cofres de chaves na mesma assinatura e na mesma região que esse cache são mostrados na lista.

Depois de escolher os novos valores de chave de criptografia, clique em selecionar. Uma página de confirmação é exibida com os novos valores. Clique em Salvar para finalizar a seleção.

Leia mais sobre as chaves gerenciadas pelo cliente em

Estes artigos explicam mais sobre como usar o Azure Key Vault e chaves gerenciadas pelo cliente para criptografar dados no Azure:

- Visão geral da criptografia de armazenamento

- Criptografia de disco com chaves gerenciadas pelo cliente - documentação para usar Azure Key Vault com discos gerenciados, um cenário semelhante ao Azure HPC Cache

Próximas etapas

Depois de criar o HPC Cache e a criptografia autorizada baseada no cofre de chaves, continue a configurar seu cache, permitindo o acesso às suas fontes de dados.