Configurar Link Privado para Serviços de Dados de Integridade do Azure

O Link Privado permite que você acesse os Serviços de Dados de Integridade do Azure por meio de um ponto de extremidade privado. O Link Privado é um adaptador de rede que conecta você de forma privada e segura usando um endereço IP privado de sua rede virtual. Com o Private Link, você pode acessar nossos serviços com segurança de sua rede virtual como um serviço primário sem precisar passar por um DNS (Sistema de Nomes de Domínio) público. Este artigo descreve como criar, testar e gerenciar seu Ponto de Extremidade Privado para Serviços de Dados de Integridade do Azure.

Observação

Nem o Link Privado nem os Serviços de Dados de Integridade do Azure podem ser movidos de um grupo de recursos ou assinatura para outro depois que o Link Privado estiver habilitado. Para fazer uma movimentação, exclua o Link Privado primeiro e, em seguida, mova os Serviços de Dados de Integridade do Azure. Crie um novo Link Privado após a conclusão da movimentação. Em seguida, avalie possíveis ramificações de segurança antes de excluir o Link Privado.

Se você estiver exportando logs de auditoria e métricas habilitadas, atualize a configuração de exportação por meio de Configurações de Diagnóstico do portal.

Pré-requisitos

Antes de criar um ponto de extremidade privado, os seguintes recursos do Azure devem ser criados primeiro:

- Grupo de Recursos – o grupo de recursos do Azure que contém a rede virtual e o ponto de extremidade privado.

- Espaço de trabalho – o contêiner lógico para instâncias de serviço FHIR® e DICOM®.

- Rede Virtual – a rede virtual à qual os serviços do cliente e o ponto de extremidade privado estão conectados.

Para obter mais informações, consulte a documentação do link privado.

Criar um ponto de extremidade privado

Para criar um ponto de extremidade privado, um usuário com permissões de RBAC (controle de acesso baseado em função) no workspace ou no grupo de recursos em que o workspace está localizado pode usar o portal do Azure. O uso do portal do Azure é recomendado, pois ele automatiza a criação e a configuração da Zona DNS Privada. Para obter mais informações, consulte Guias de início rápido de link privado.

O link privado é configurado no nível do espaço de trabalho e é configurado automaticamente para todos os serviços FHIR e DICOM dentro do espaço de trabalho.

Há duas maneiras de criar um ponto de extremidade privado. O fluxo de Aprovação Automática permite que um usuário que tenha permissões RBAC no workspace crie um ponto de extremidade privado sem a necessidade de aprovação. O fluxo de Aprovação Manual permite que um usuário sem permissões no workspace solicite que os proprietários do workspace ou grupo de recursos aprovem o ponto de extremidade privado.

Observação

Quando um ponto de extremidade privado aprovado é criado para os Serviços de Dados de Integridade do Azure, o tráfego público para ele é desabilitado automaticamente.

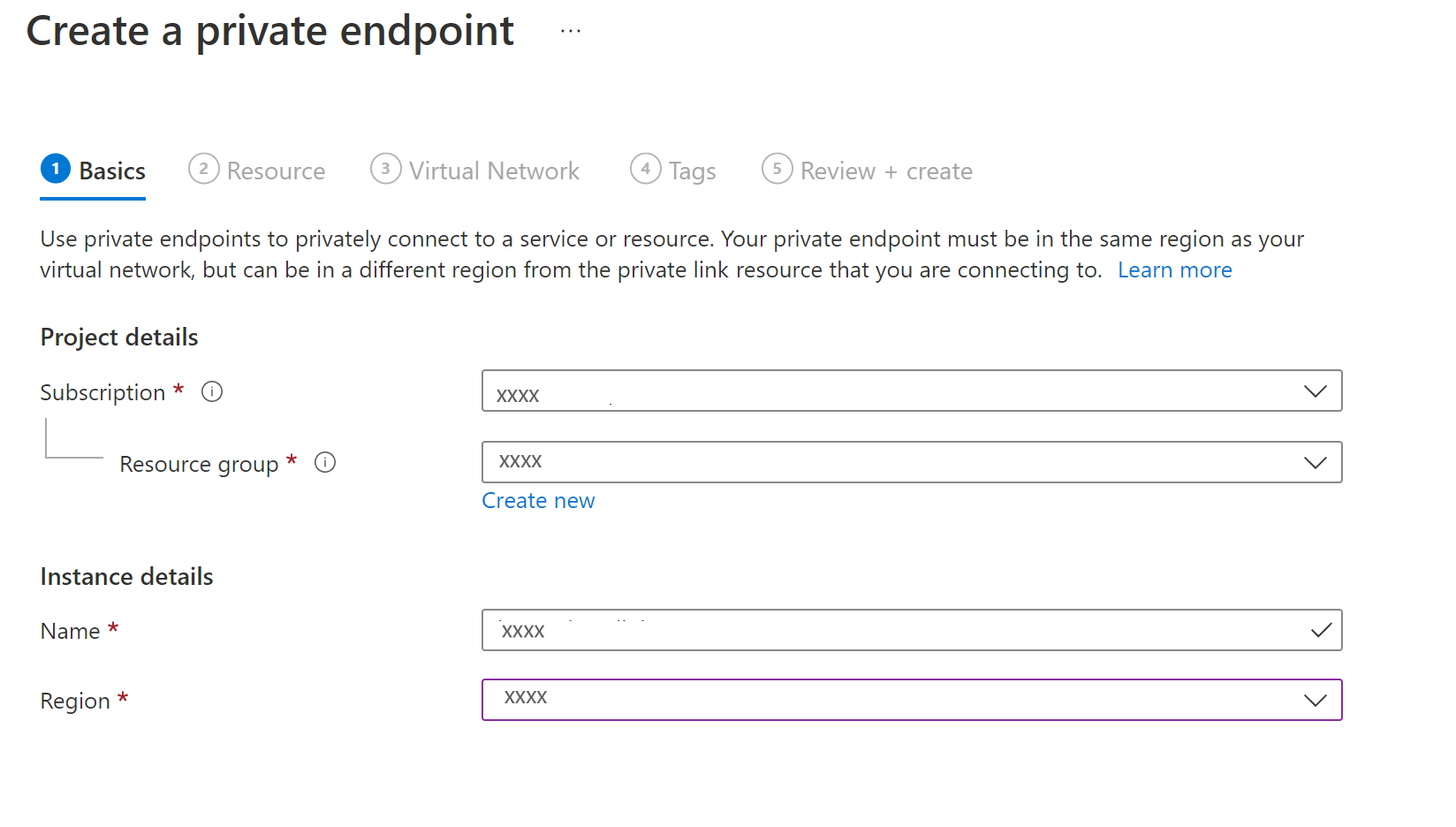

Aprovação automática

Verifique se a região do novo ponto de extremidade privado é a mesma que a região da sua rede virtual. A região do espaço de trabalho pode ser diferente.

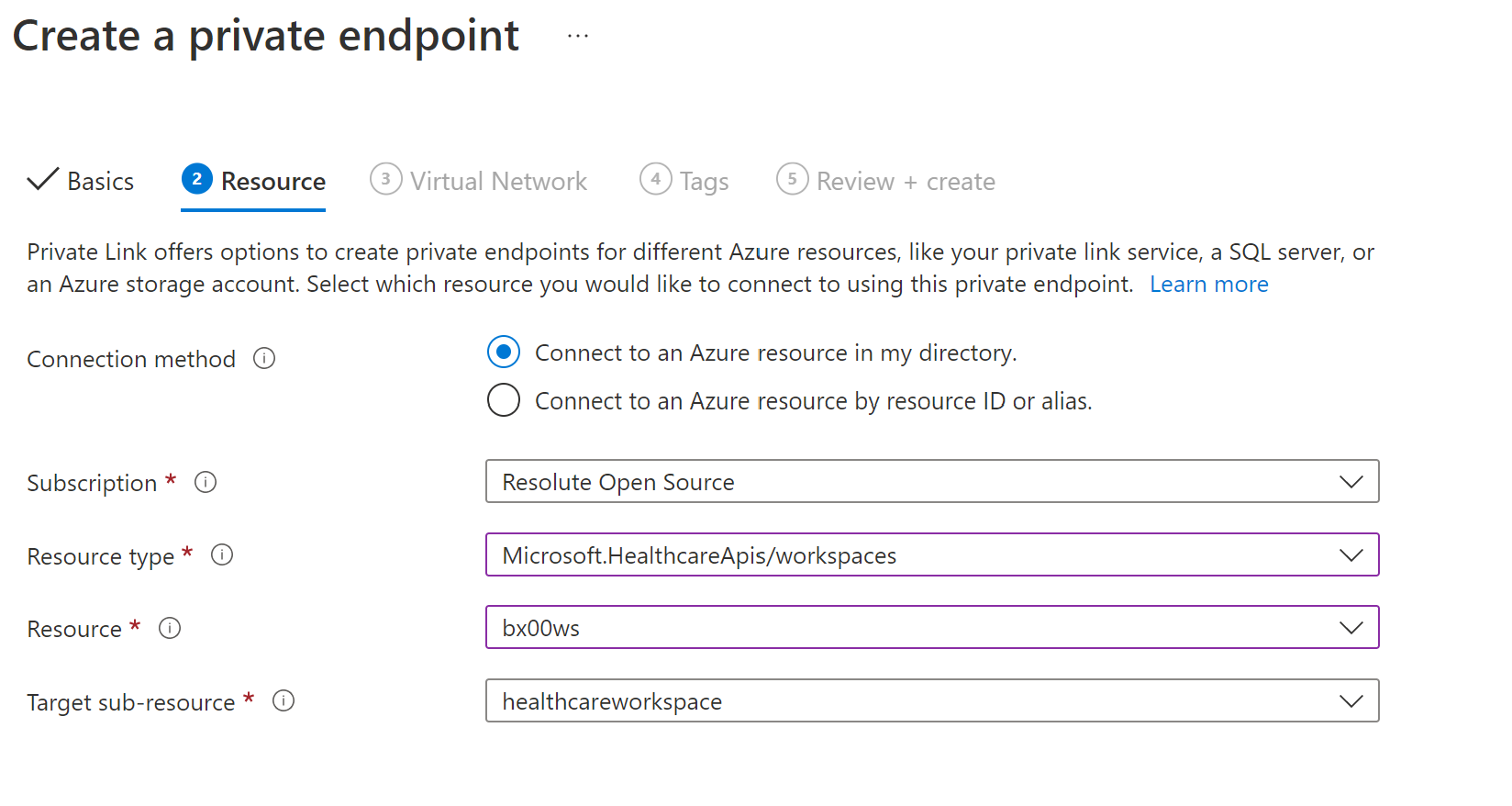

Para o tipo de recurso, pesquise e selecione Microsoft.HealthcareApis/workspaces na lista suspensa. Para o recurso, selecione o workspace no grupo de recursos. O sub-recurso de destino, healthcareworkspace, é preenchido automaticamente.

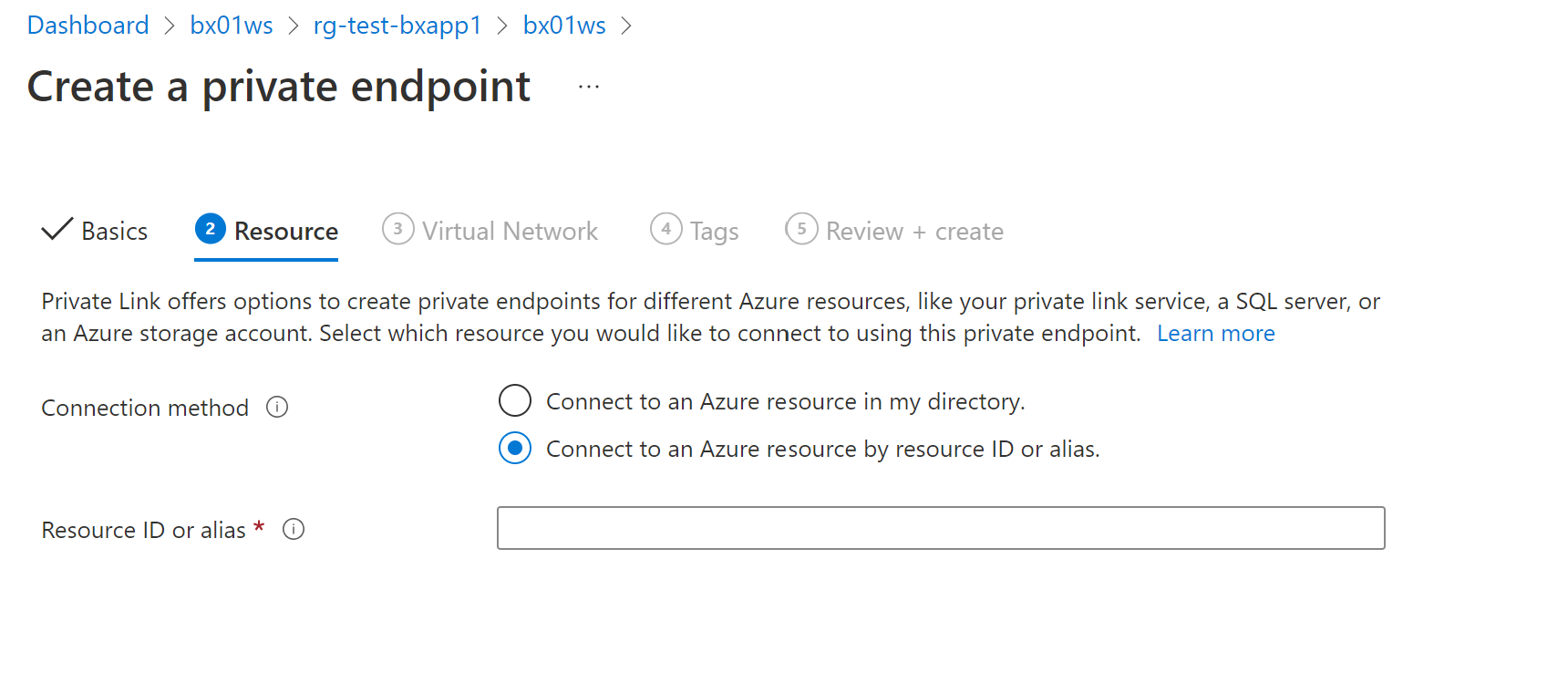

Aprovação manual

Para aprovação manual, selecione a segunda opção em Recurso, Conectar-se a um recurso do Azure por ID de recurso ou alias. Para a ID do recurso, insira subscriptions/{subscriptionid}/resourceGroups/{resourcegroupname}/providers/Microsoft.HealthcareApis/workspaces/{workspacename}. Para o sub-recurso Target, insira healthcareworkspace como em Aprovação automática.

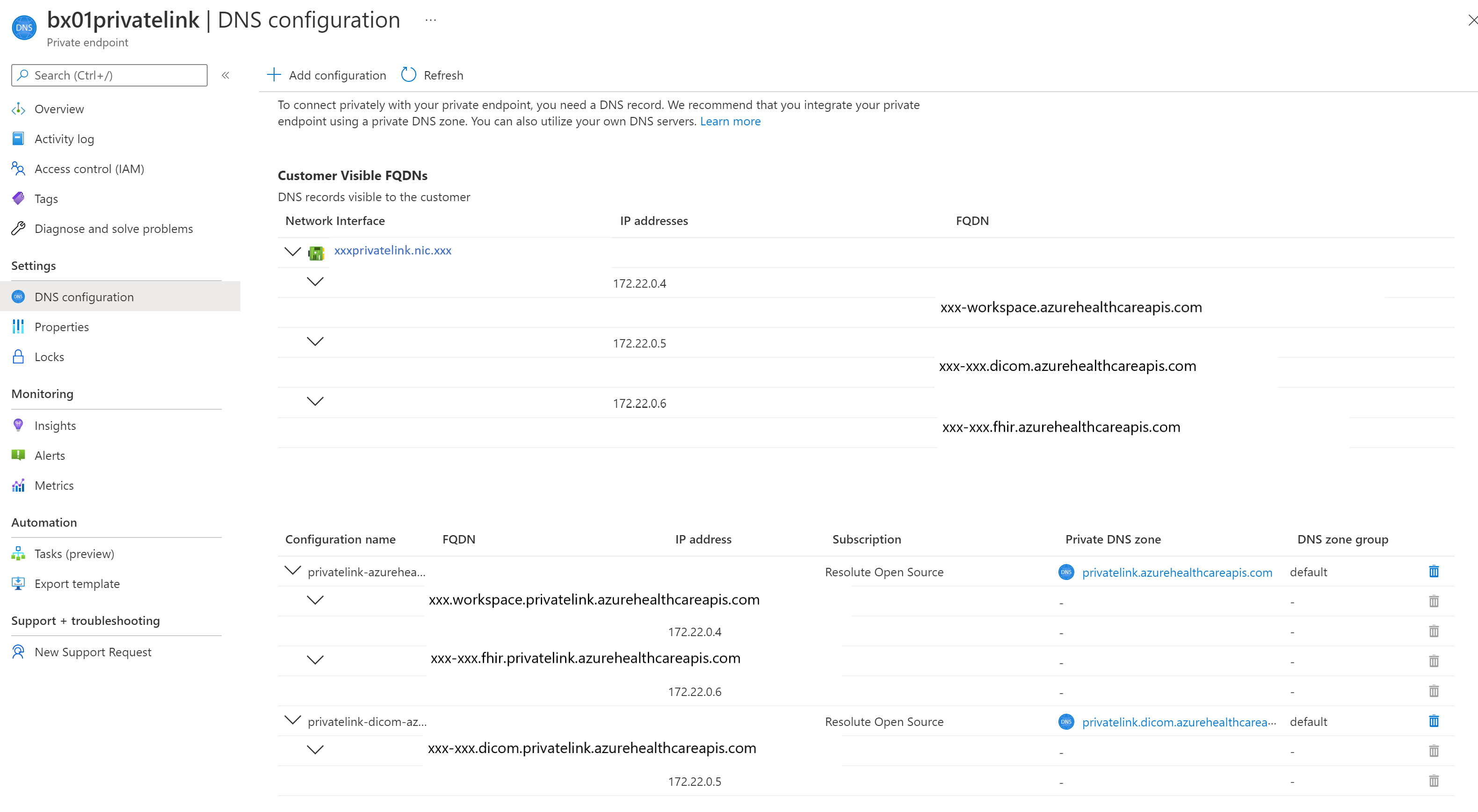

Configuração de DNS de Link Privado

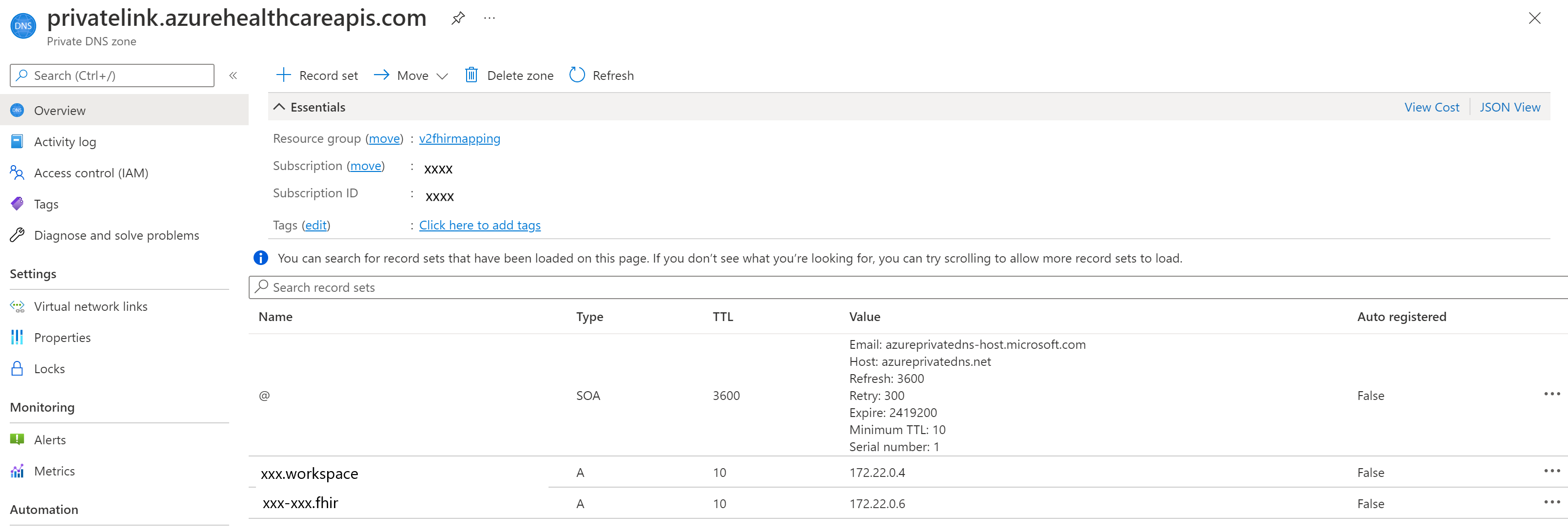

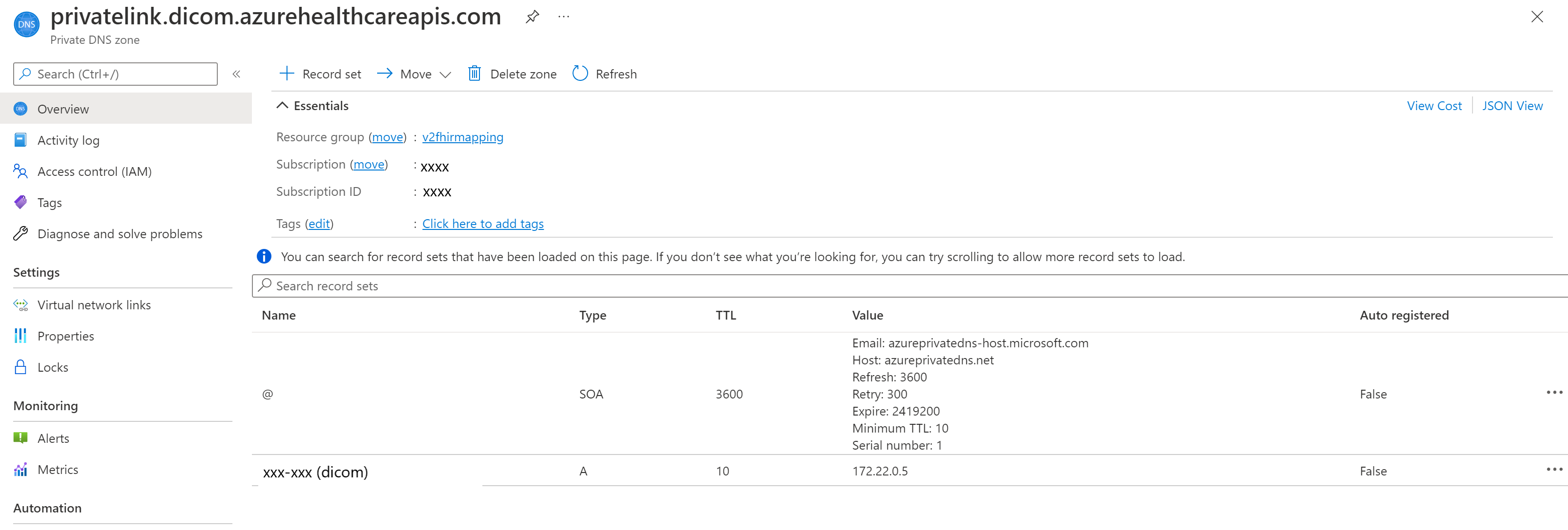

Após a conclusão da implantação, selecione o recurso Link Privado no grupo de recursos. Abra a configuração de DNS no menu de configurações. Você pode encontrar os registros DNS e endereços IP privados para o workspace e os serviços FHIR e DICOM.

Mapeamento de link privado

Após a conclusão da implantação, navegue até o novo grupo de recursos criado como parte da implantação. Você deve ver dois registros de zona DNS privada e um para cada serviço. Se você tiver mais serviços FHIR e DICOM no workspace, mais registros de zona DNS serão criados para eles.

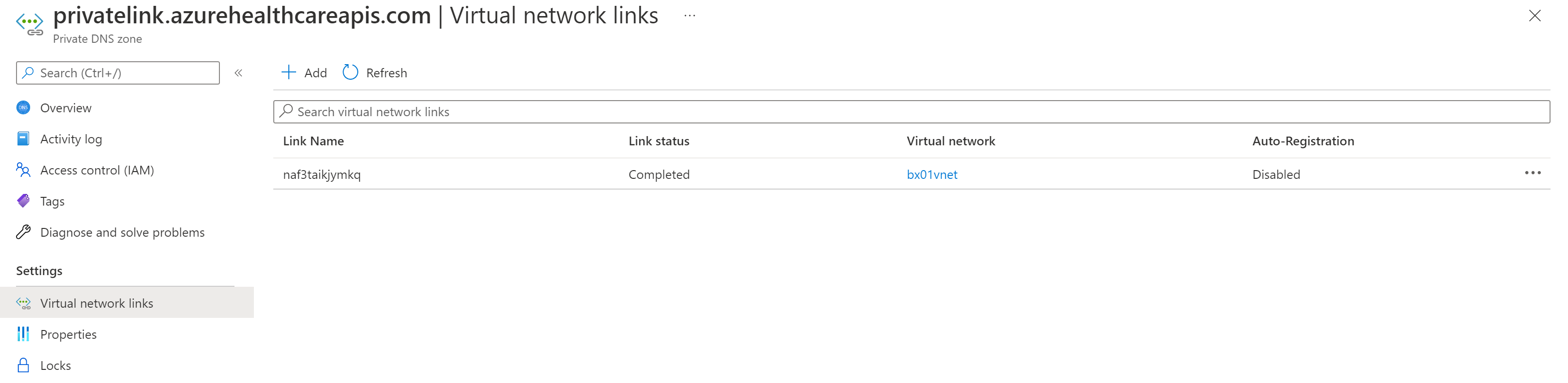

Selecione Links de rede virtual nas Configurações. Observe que o serviço FHIR está vinculado à rede virtual.

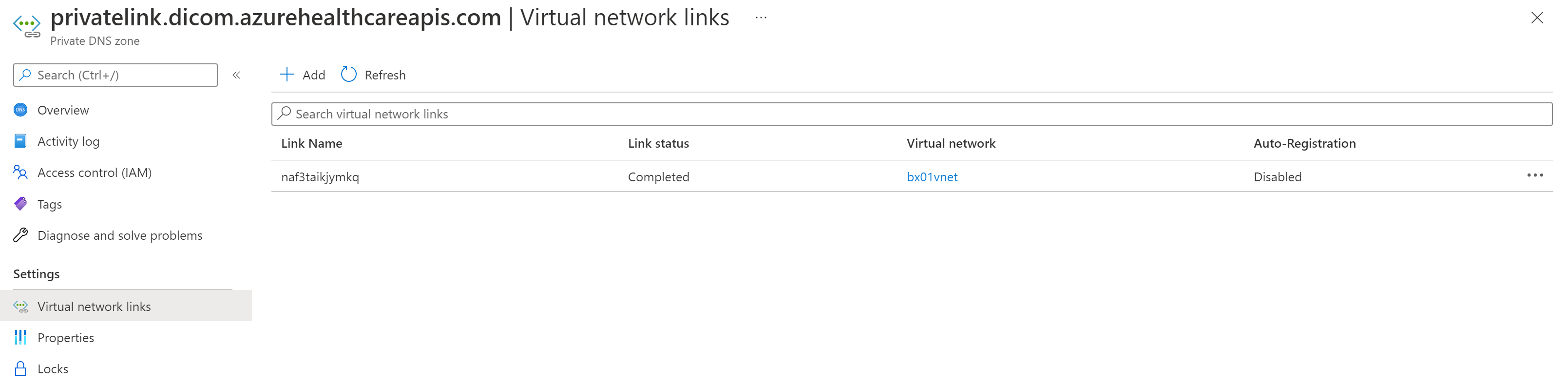

Da mesma forma, você pode ver o mapeamento de link privado para o serviço DICOM.

Além disso, você pode ver que o serviço DICOM está vinculado à rede virtual.

Testar ponto de extremidade privado

Para verificar se o serviço não está recebendo tráfego público depois de desabilitar o acesso à rede pública, selecione o /metadata ponto de extremidade do serviço FHIR ou o ponto de extremidade /health/check do serviço DICOM e você receberá a mensagem 403 Proibido.

Pode levar até 5 minutos após a atualização do sinalizador de acesso à rede pública antes que o tráfego público seja bloqueado.

Importante

Sempre que um novo serviço for adicionado ao workspace habilitado para Link Privado, aguarde a conclusão do provisionamento. Atualize o ponto de extremidade privado se os registros DNS A não estiverem sendo atualizados para os serviços recém-adicionados no workspace. Se os registros DNS A não forem atualizados em sua zona DNS privada, as solicitações para um serviço recém-adicionado não passarão pelo Link Privado.

Para garantir que seu Ponto de Extremidade Privado possa enviar tráfego para seu servidor:

- Crie uma VM (máquina virtual) conectada à rede virtual e à sub-rede em que seu Ponto de Extremidade Privado está configurado. Para garantir que o tráfego da VM esteja usando apenas a rede privada, desabilite o tráfego de saída da Internet usando a regra NSG (grupo de segurança de rede).

- RDP (Remote Desktop Protocols) na VM.

- Acesse o ponto de extremidade do

/metadataservidor FHIR da VM. Você deve receber a instrução de capacidade como resposta.