Usar o firewall para restringir o tráfego de saída usando o portal do Azure

Importante

O Azure HDInsight no AKS se aposentou em 31 de janeiro de 2025. Saiba mais com este comunicado.

Você precisa migrar suas cargas de trabalho para microsoft fabric ou um produto equivalente do Azure para evitar o encerramento abrupto de suas cargas de trabalho.

Importante

Esse recurso está atualmente em versão prévia. Os termos de uso complementares para o Microsoft Azure Previews incluem mais termos legais que se aplicam aos recursos do Azure que estão em versão beta, em versão prévia ou ainda não lançados em disponibilidade geral. Para obter informações sobre essa versão prévia específica, consulte Azure HDInsight em informações de visualização do AKS. Para perguntas ou sugestões de recursos, envie uma solicitação no AskHDInsight com os detalhes e siga-nos para obter mais atualizações sobre a Comunidade Azure HDInsight .

Quando uma empresa deseja usar sua própria rede virtual para as implantações de cluster, a proteção do tráfego da rede virtual torna-se importante. Este artigo fornece as etapas para proteger o tráfego de saída do hdInsight no cluster do AKS por meio do Firewall do Azure usando o portal do Azure.

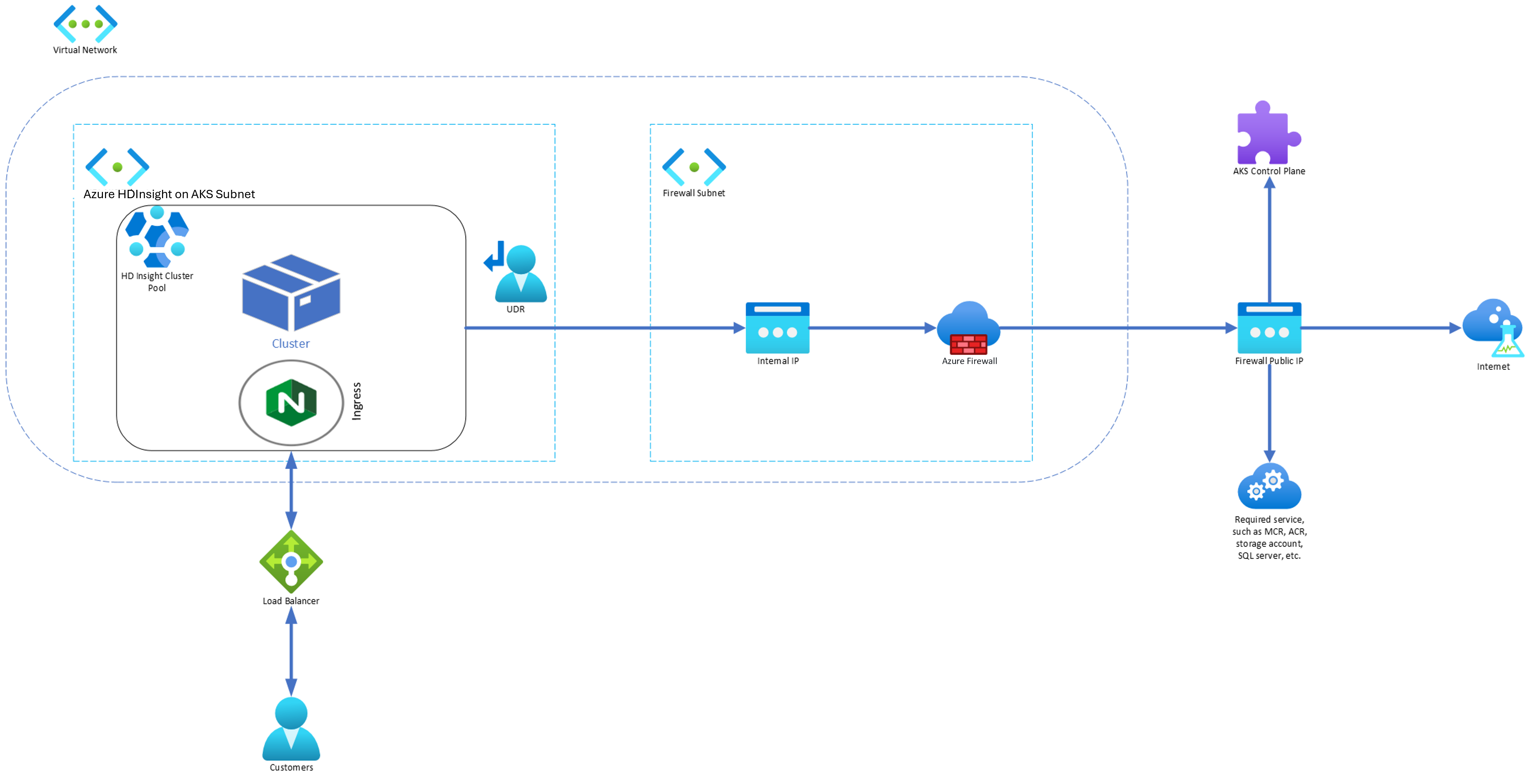

O diagrama a seguir ilustra o exemplo usado neste artigo para simular um cenário empresarial:

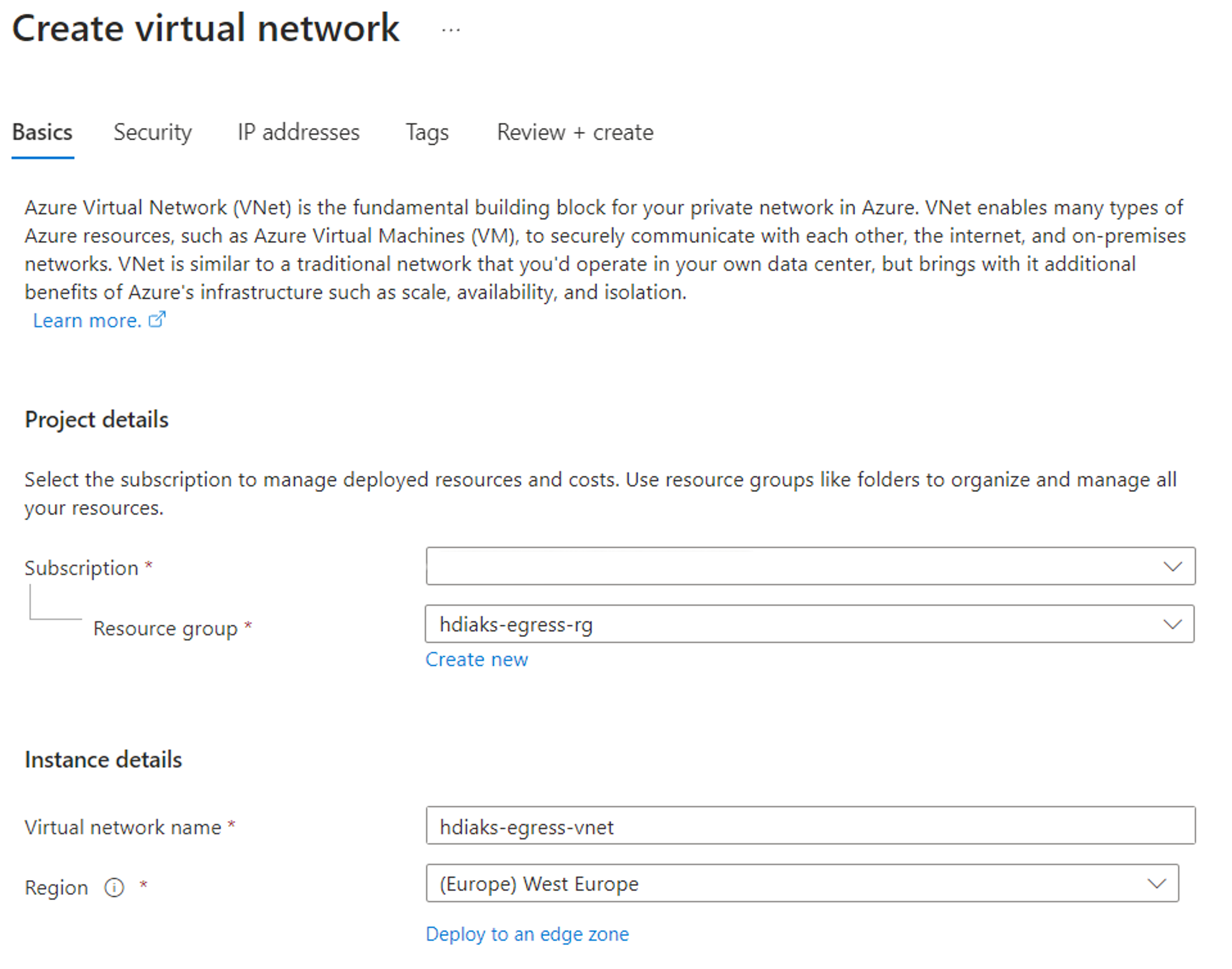

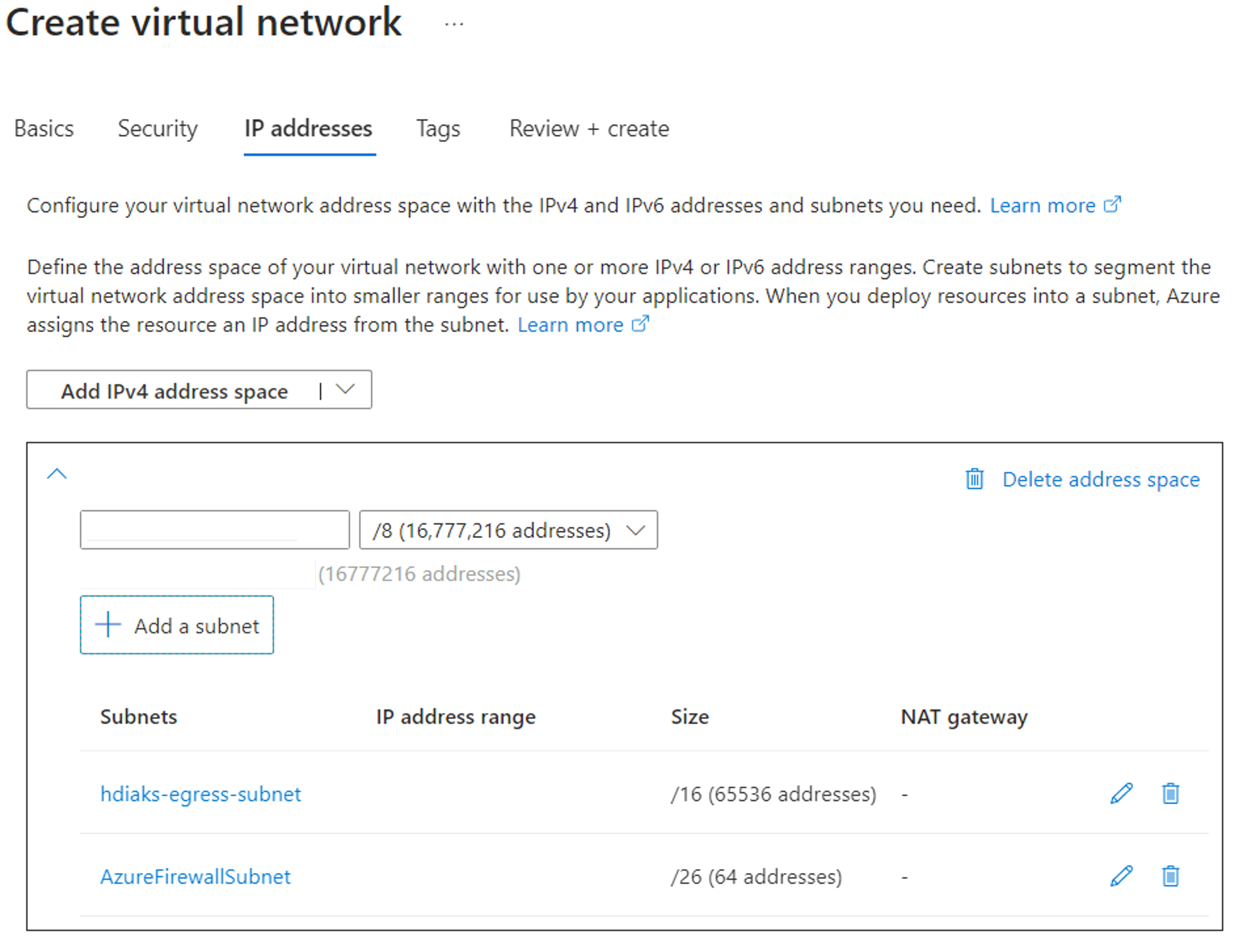

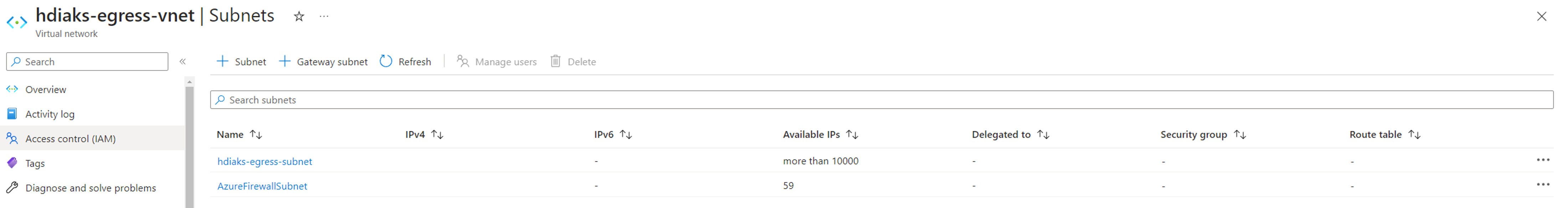

Criar uma rede virtual e sub-redes

Crie uma rede virtual e duas sub-redes.

Nesta etapa, configure uma rede virtual e duas sub-redes para configurar a saída especificamente.

Importante

- Se você adicionar o NSG na sub-rede, precisará adicionar algumas regras de saída e de entrada manualmente. Para seguir , utilize o NSG para restringir o tráfego.

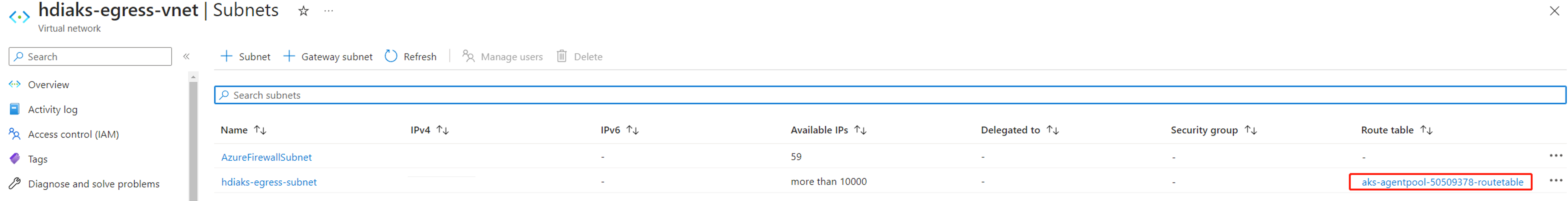

- Não associe a sub-rede

hdiaks-egress-subneta uma tabela de rotas, pois o HDInsight no AKS cria um pool de clusters com tipo de saída padrão para clusters e não é possível criar o pool de clusters em uma sub-rede que já está associada a uma tabela de rotas.

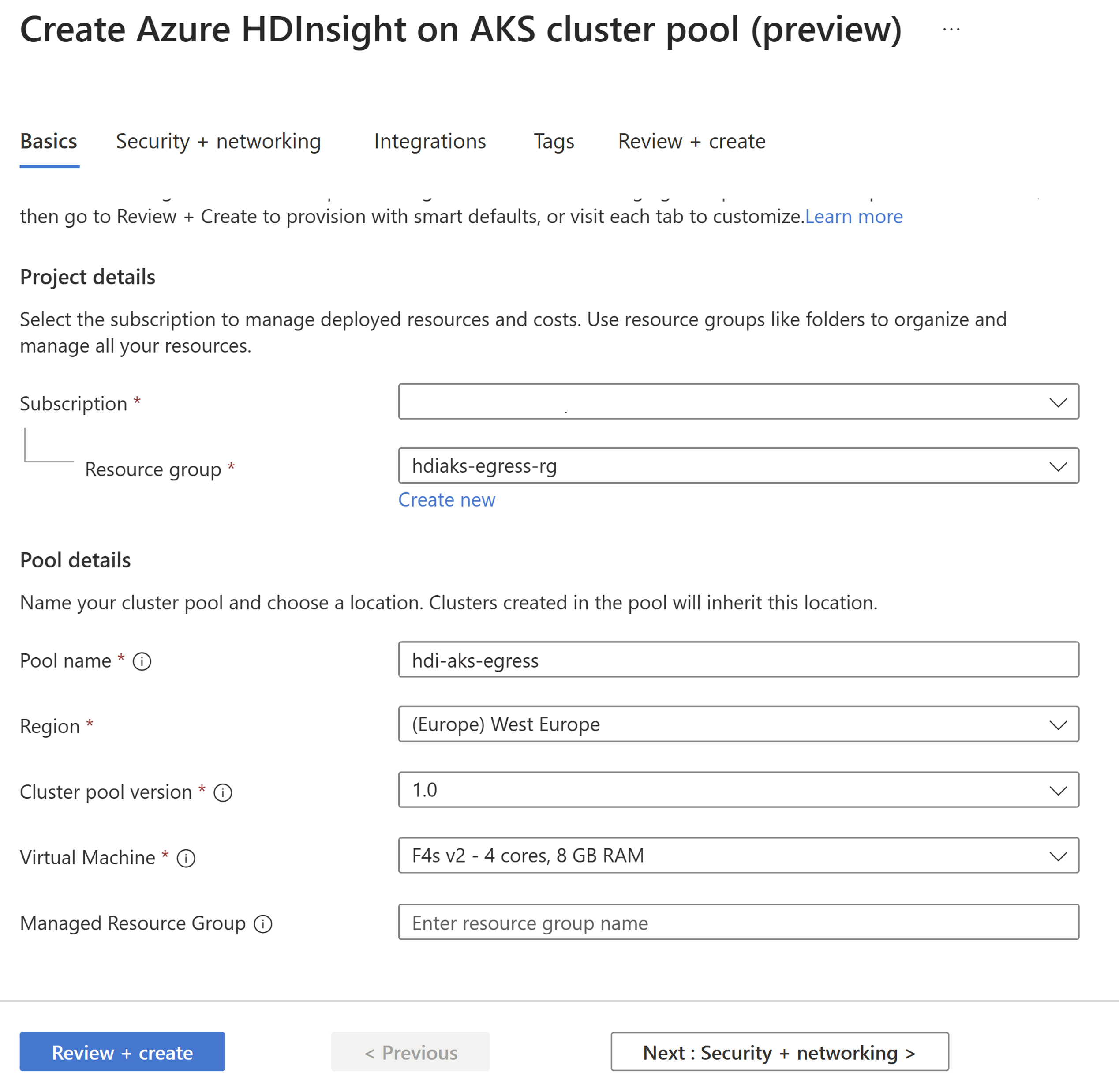

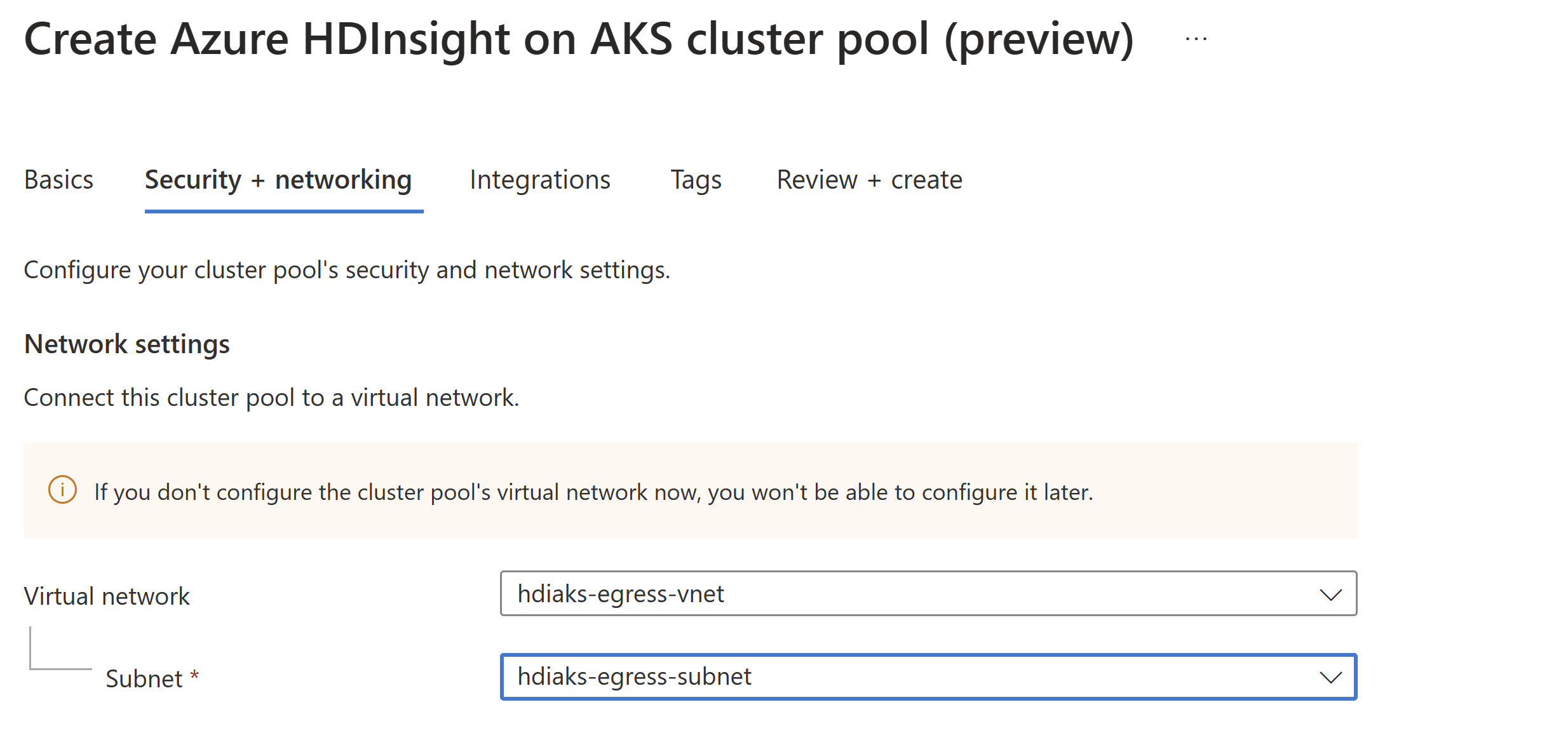

Criar o HDInsight no pool de clusters do AKS usando o portal do Azure

Crie um pool de clusters.

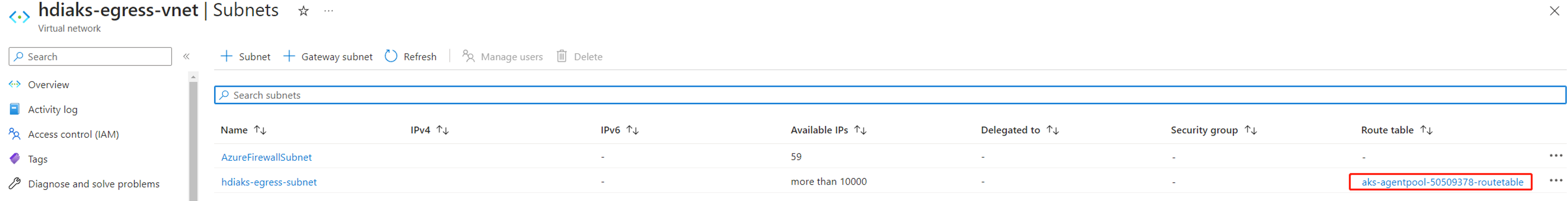

Quando o HDInsight no pool de clusters do AKS é criado, você pode encontrar uma tabela de rotas na sub-rede

hdiaks-egress-subnet.

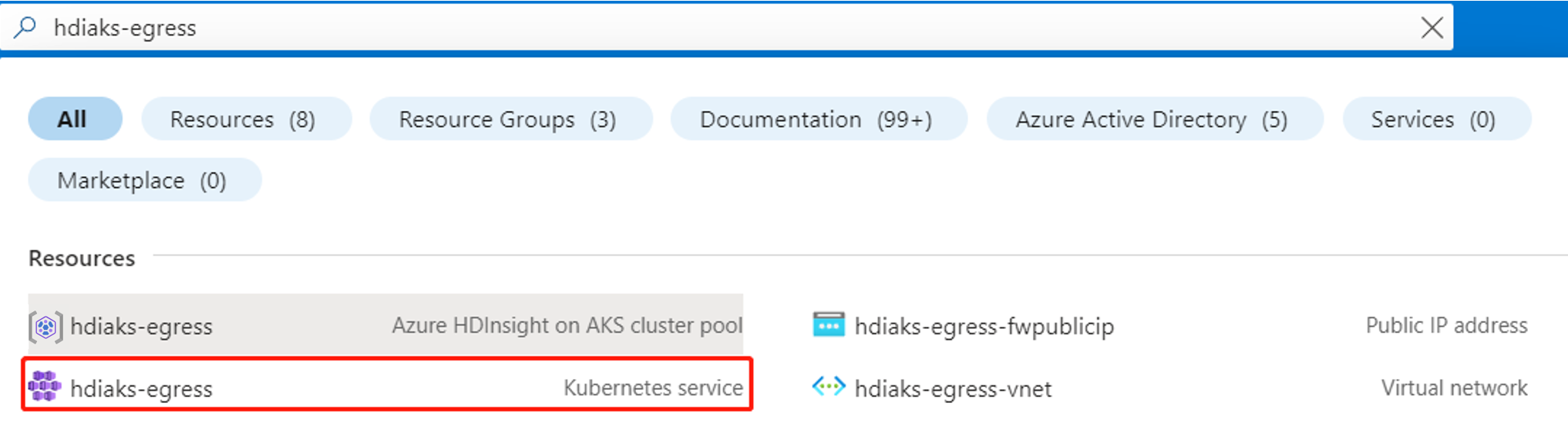

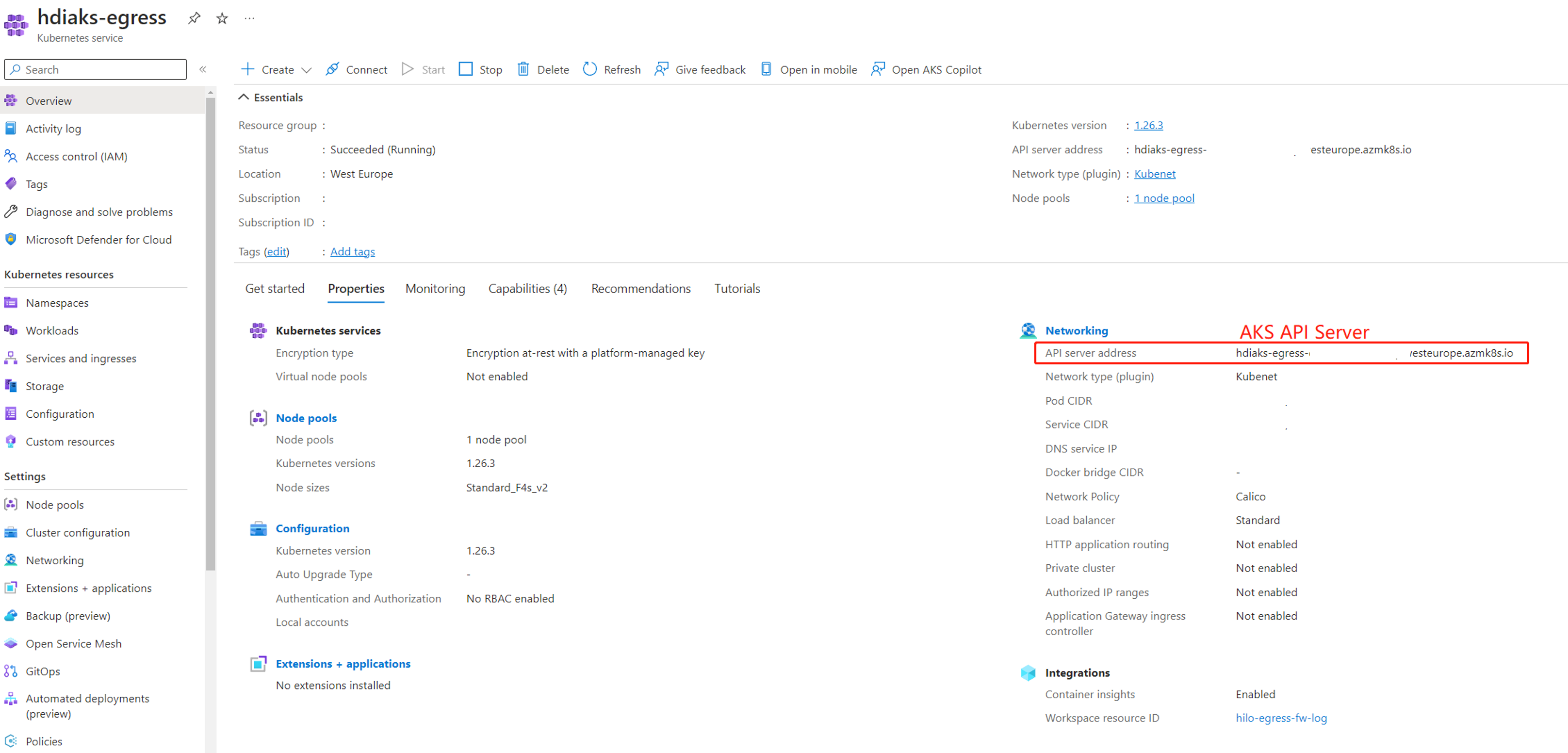

Obter detalhes do cluster do AKS associados ao pool de clusters

Você pode pesquisar o nome do pool de clusters no portal e acessar o cluster AKS. Por exemplo

Obtenha detalhes do servidor de API do AKS.

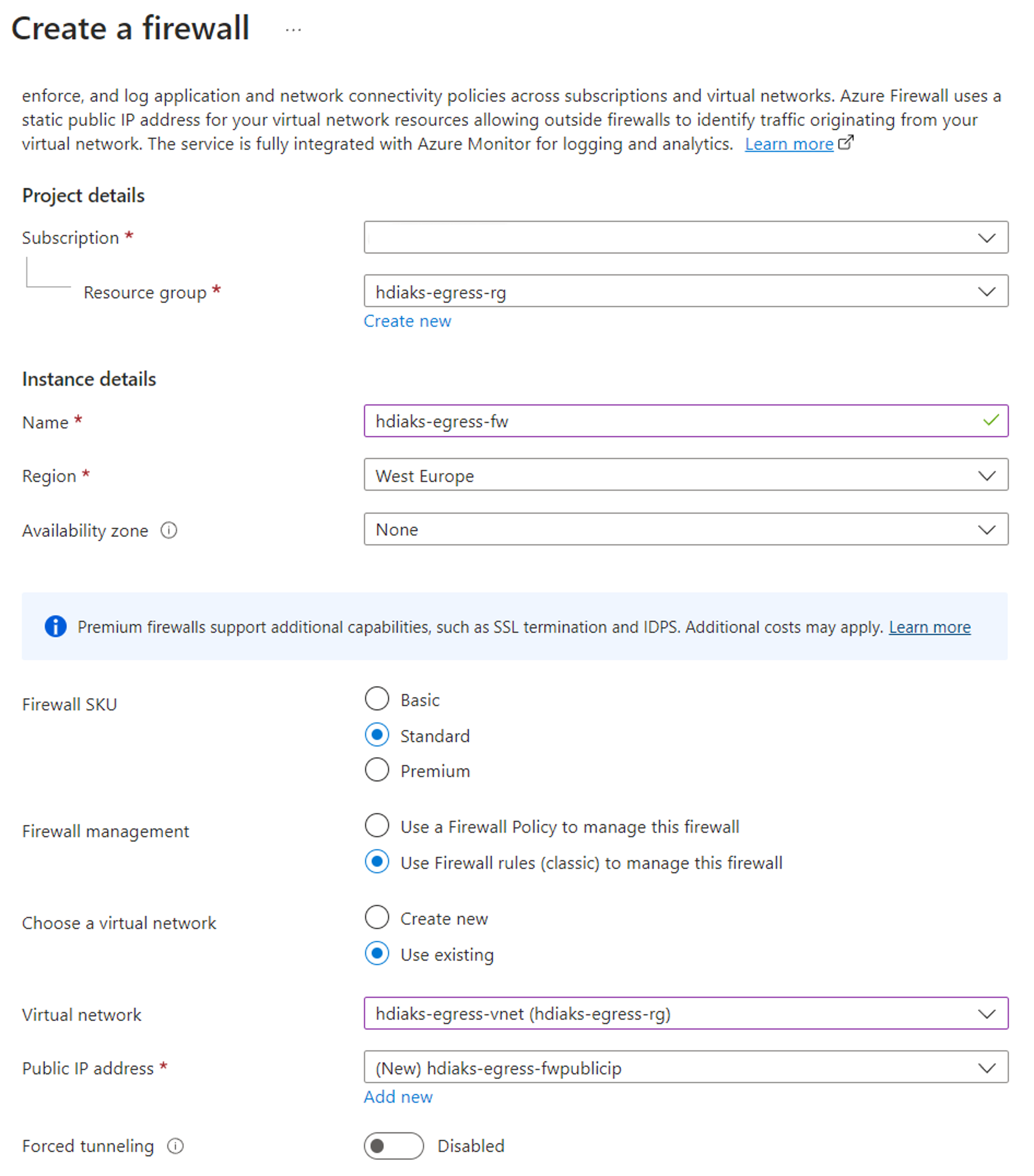

Criar firewall

Criar firewall usando o portal do Azure.

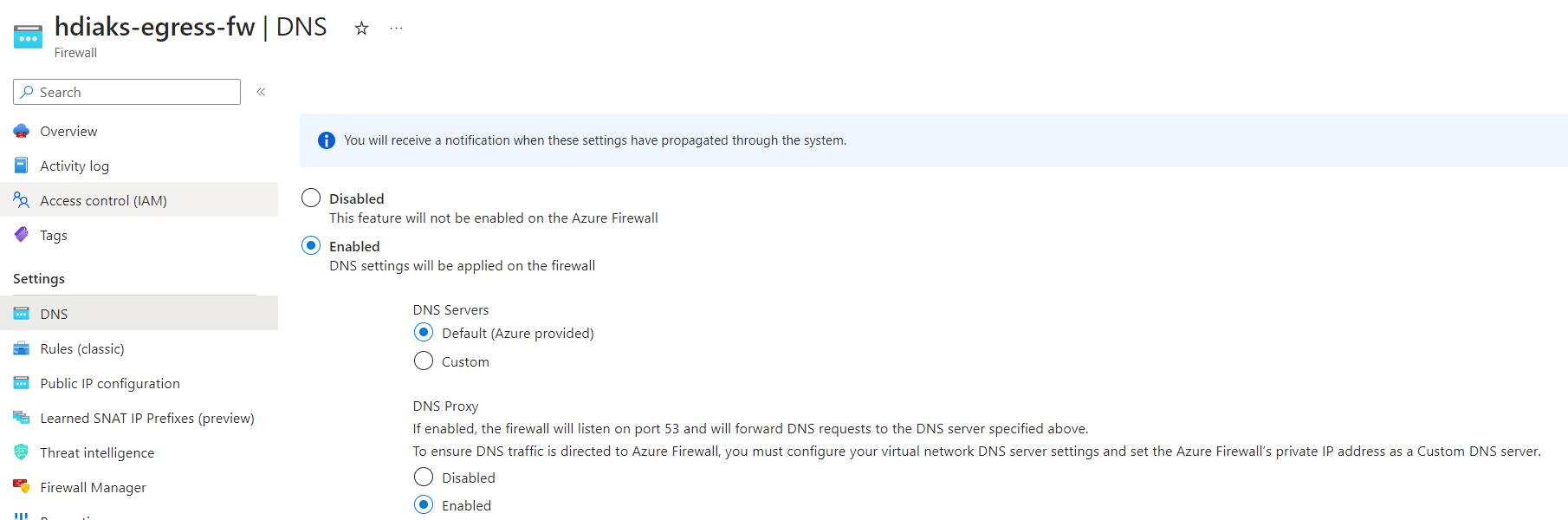

Habilite o servidor proxy DNS do firewall.

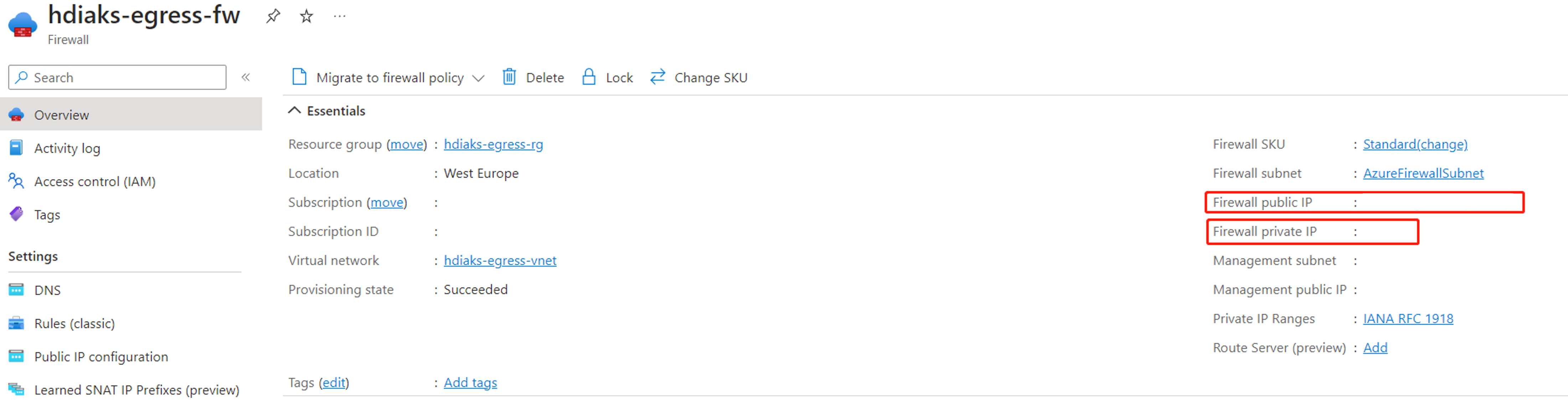

Depois que o firewall for criado, localize o IP interno do firewall e o IP público.

Adicionar regras de rede e de aplicativo ao firewall

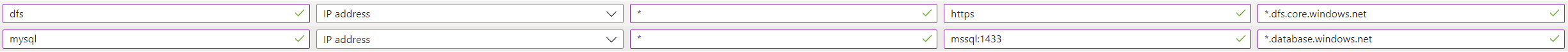

Crie a coleção de regras de rede com as regras a seguir.

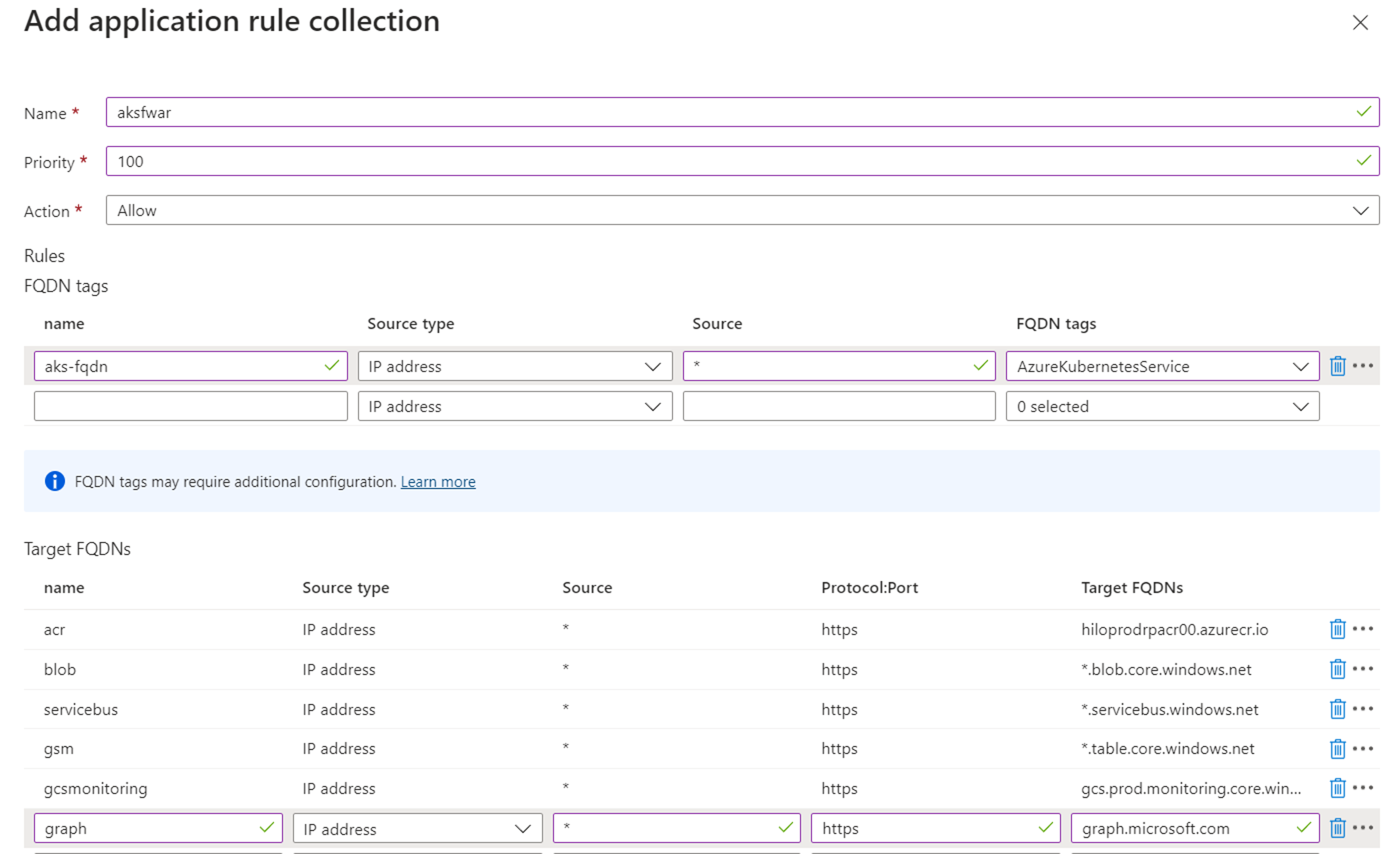

Crie a coleção de regras de aplicativo com as regras a seguir.

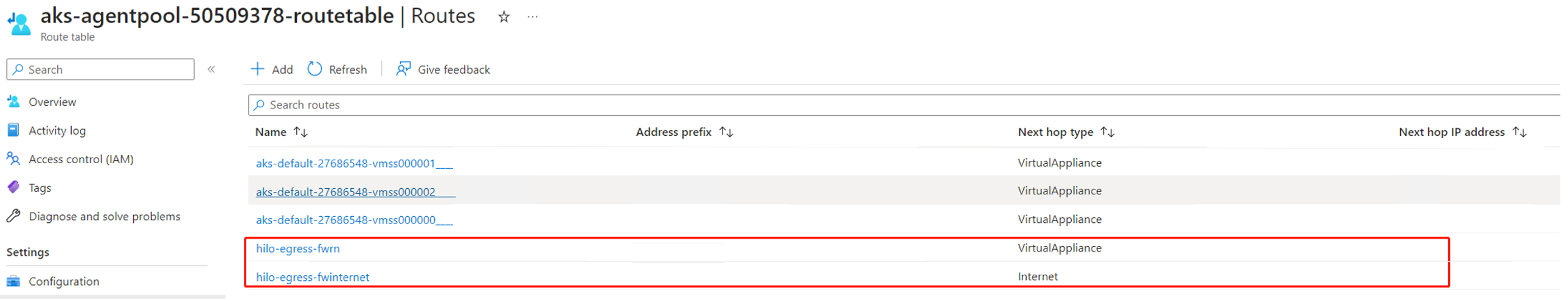

Criar rota na tabela de rotas para redirecionar o tráfego para o firewall

Adicione novas rotas à tabela de rotas para redirecionar o tráfego para o firewall.

Criar cluster

Nas etapas anteriores, encaminhamos o tráfego para o firewall.

As etapas a seguir fornecem detalhes sobre as regras de rede e de aplicativo específicas necessárias para cada tipo de cluster. Você pode consultar as páginas de criação de clusters para criar clusters do Apache Flink , Trino e Apache Spark conforme sua necessidade.

Importante

Antes de criar o cluster, adicione as seguintes regras específicas do cluster para permitir o tráfego.

Trino

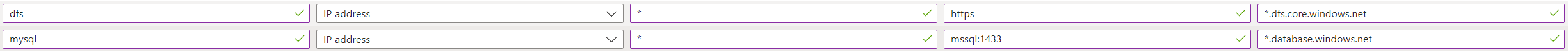

Adicione as regras a seguir à coleção de regras de aplicativo

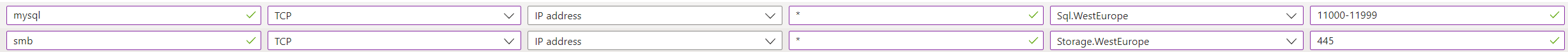

aksfwar.Adicione a regra a seguir à coleção de regras de rede

aksfwnr.Nota

Altere o

Sql.<Region>para sua região de acordo com suas necessidades. Por exemplo:Sql.WestEurope

Apache Flink

Apache Spark

Adicione as regras a seguir à coleção de regras de aplicativo

aksfwar.Adicione as regras a seguir à coleção de regras de rede

aksfwnr.Nota

- Altere o

Sql.<Region>para sua região de acordo com suas necessidades. Por exemplo:Sql.WestEurope - Altere o

Storage.<Region>para sua região de acordo com suas necessidades. Por exemplo:Storage.WestEurope

- Altere o

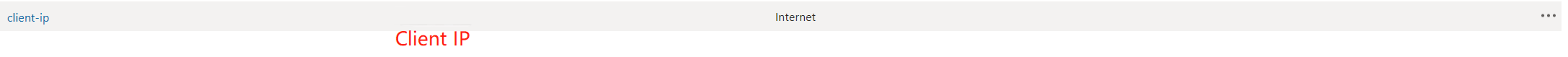

Solucionar problema de roteamento simétrico

As etapas a seguir nos permitem solicitar o tráfego de entrada do balanceador de carga cluster a cluster e garantir que a resposta de tráfego de rede não seja direcionada para o firewall.

Adicione uma rota à tabela de roteamento para redirecionar o tráfego de resposta do seu IP de cliente para a Internet. Assim, você conseguirá acessar o cluster diretamente.

Se você não conseguir acessar o cluster e tiver configurado o NSG, siga o guia para usar o NSG e restringir o tráfego, ou para permitir o tráfego.

Dica

Se você quiser permitir mais tráfego, poderá configurá-lo por meio do firewall.

Como depurar

Se você encontrar que o cluster funciona inesperadamente, poderá verificar os logs de firewall para localizar qual tráfego está bloqueado.