Visão geral da segurança da empresa no Azure HDInsight no AKS

Importante

O Azure HDInsight no AKS se aposentou em 31 de janeiro de 2025. Saiba mais com este comunicado.

Você precisa migrar suas cargas de trabalho para microsoft fabric ou um produto equivalente do Azure para evitar o encerramento abrupto de suas cargas de trabalho.

Importante

Esse recurso está atualmente em versão prévia. Os termos de uso complementares para o Microsoft Azure Previews incluem mais termos legais que se aplicam aos recursos do Azure que estão em versão beta, em versão prévia ou ainda não lançados em disponibilidade geral. Para obter informações sobre essa versão prévia específica, consulte Azure HDInsight nas informações de versão prévia do AKS. Para obter perguntas ou sugestões de recursos, envie uma solicitação no AskHDInsight com os detalhes e siga-nos para obter mais atualizações sobre da Comunidade do Azure HDInsight.

O Azure HDInsight no AKS oferece segurança por padrão e há vários métodos para atender às suas necessidades de segurança corporativa.

Este artigo aborda a arquitetura de segurança geral e as soluções de segurança dividindo-as em quatro pilares de segurança tradicionais: segurança de perímetro, autenticação, autorização e criptografia.

Arquitetura de segurança

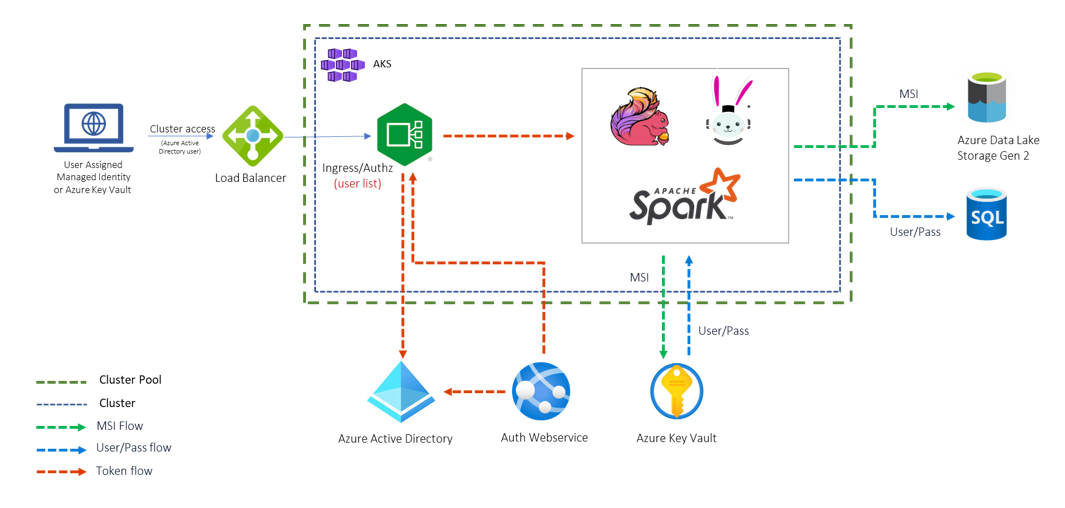

A preparação da empresa para qualquer software requer verificações de segurança rigorosas para evitar e resolver ameaças que podem surgir. O HDInsight no AKS fornece um modelo de segurança de várias camadas para protegê-lo em várias camadas. A arquitetura de segurança usa métodos de autorização modernos usando MSI. Todo o acesso de armazenamento é por meio da MSI e o acesso ao banco de dados é por meio de nome de usuário/senha. A senha é armazenada no Azure Key Vault , definido pelo cliente. Esse recurso torna a instalação robusta e segura por padrão.

O diagrama abaixo ilustra uma arquitetura técnica de alto nível de segurança no HDInsight no AKS.

Pilares de segurança da empresa

Uma maneira de examinar a segurança da empresa é dividir soluções de segurança em quatro grupos principais com base no tipo de controle. Esses grupos também são chamados de pilares de segurança e são dos seguintes tipos: segurança de perímetro, autenticação, autorização e criptografia.

Segurança de perímetro

A segurança de perímetro no HDInsight no AKS é obtida por meio redes virtuais. Um administrador corporativo pode criar um cluster dentro de uma VNET (rede virtual) e usar NSG (grupos de segurança de rede) para restringir o acesso à rede virtual.

Autenticação

O HDInsight no AKS fornece autenticação baseada em Microsoft Entra ID para login de cluster e usa Identidades Gerenciadas (MSI) para proteger o acesso de cluster a arquivos no Azure Data Lake Storage Gen2. A identidade gerenciada é um recurso da ID do Microsoft Entra que fornece aos serviços do Azure um conjunto de credenciais gerenciadas automaticamente. Com essa configuração, os funcionários corporativos podem entrar nos nós de cluster usando suas credenciais de domínio. Uma identidade gerenciada da ID do Microsoft Entra permite que seu aplicativo acesse facilmente outros recursos protegidos do Microsoft Entra, como Azure Key Vault, Armazenamento, SQL Server e Banco de Dados. A identidade é gerenciada pela plataforma do Azure e não exige que você provisione ou alterne nenhum segredo. Essa solução é uma chave para proteger o acesso ao HDInsight no cluster do AKS e outros recursos dependentes. As identidades gerenciadas tornam seu aplicativo mais seguro eliminando segredos do aplicativo, como credenciais nas cadeias de conexão.

Você cria uma identidade gerenciada atribuída pelo usuário, que é um recurso autônomo do Azure, como parte do processo de criação do cluster, que gerencia o acesso aos seus recursos dependentes.

Autorização

Uma prática recomendada que a maioria das empresas segue é garantir que nem todos os funcionários tenham acesso total a todos os recursos corporativos. Da mesma forma, o administrador pode definir políticas de controle de acesso baseadas em função para os recursos do cluster.

Os proprietários de recursos podem configurar o RBAC (controle de acesso baseado em função). A configuração de políticas RBAC permite associar permissões a uma função na organização. Essa camada de abstração facilita garantir que as pessoas tenham apenas as permissões necessárias para executar suas responsabilidades de trabalho. Autorização gerenciada por Funções ARM para o gerenciamento de cluster (plano de controle) e acesso a dados de cluster (plano de dados), gerenciados pelo gerenciamento de acesso de cluster .

Funções de gerenciamento de cluster (Funções do Plano de Controle/ARM)

| Ação | Administrador do pool de clusters do HDInsight no AKS | HDInsight no Administrador de Cluster do AKS |

|---|---|---|

| Criar/Excluir pool de clusters | ✅ | |

| Atribuir permissões e papéis no pool de clusters | ✅ | |

| Criar/excluir cluster | ✅ | ✅ |

| Gerenciar Cluster | ✅ | |

| Gerenciamento de configuração | ✅ | |

| Ações de script | ✅ | |

| Gerenciamento de biblioteca | ✅ | |

| Monitorização | ✅ | |

| Ações de dimensionamento | ✅ |

As funções acima são da perspectiva de operações do ARM. Para obter mais informações, consulte Conceder a um usuário acesso aos recursos do Azure usando o portal do Azure – RBAC do Azure.

Acesso ao cluster (Plano de Dados)

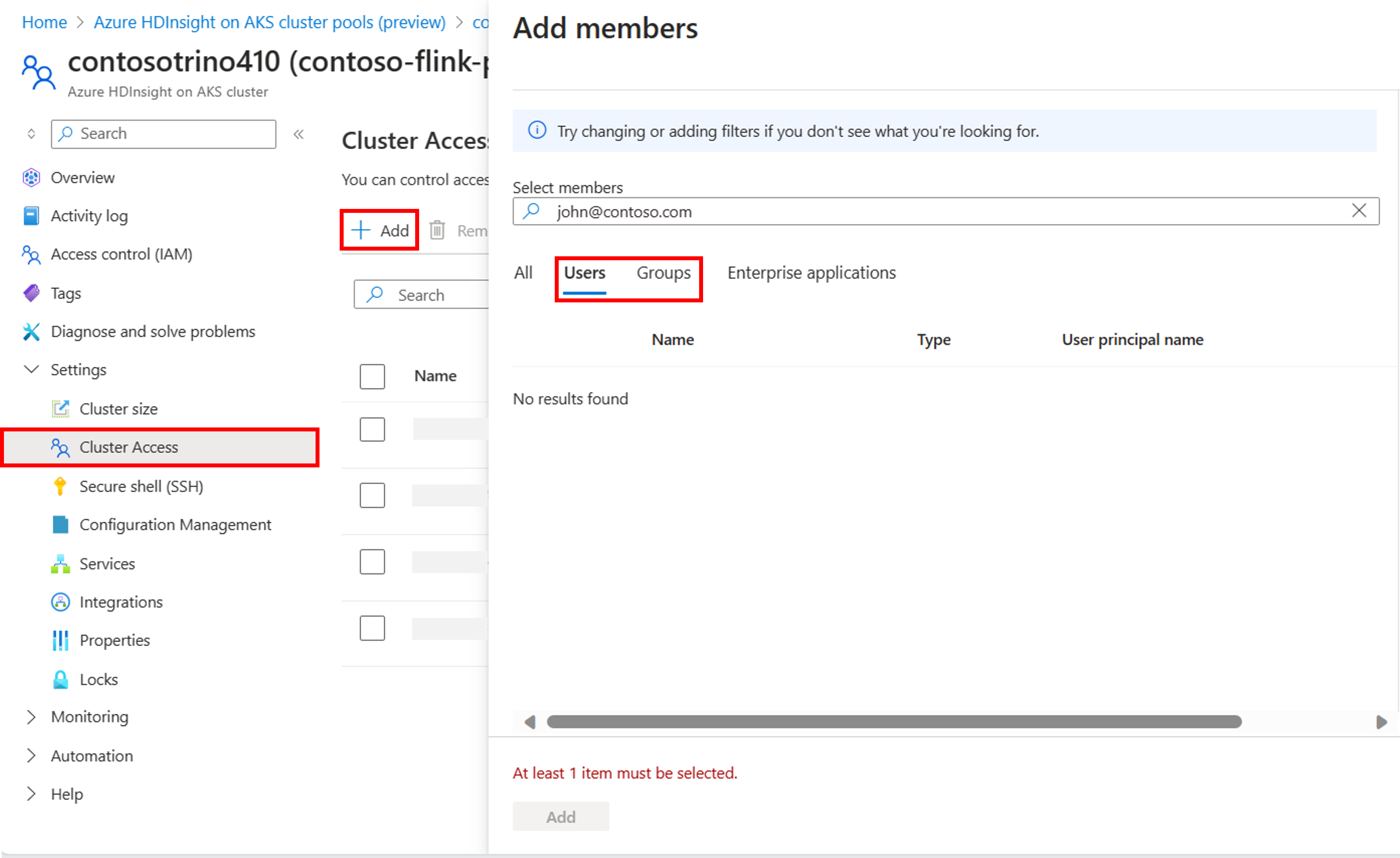

Você pode permitir que usuários, entidades de serviço, identidade gerenciada acessem o cluster por meio do portal ou usando o ARM.

Esse acesso habilita

- Exibir clusters e gerenciar trabalhos.

- Execute todas as operações de monitoramento e gerenciamento.

- Execute operações de dimensionamento automático e atualize a contagem de nós.

O acesso não está previsto

- Exclusão de cluster

Importante

Qualquer usuário recém-adicionado exigirá uma função adicional de "Leitor RBAC do Serviço de Kubernetes do Azure" para exibir o de integridade do serviço.

Auditoria

A auditoria do acesso a recursos do cluster é necessária para controlar o acesso não autorizado ou não intencional dos recursos. É tão importante quanto proteger os recursos do cluster contra acesso não autorizado.

O administrador do grupo de recursos pode exibir e relatar todo o acesso ao HDInsight em recursos e dados de cluster do AKS usando o log de atividades. O administrador pode exibir e relatar alterações nas políticas de controle de acesso.

Encriptação

Proteger dados é importante para atender aos requisitos de conformidade e segurança organizacional. Além de restringir o acesso a dados de funcionários não autorizados, você deve criptografá-los. O armazenamento e os discos (disco do sistema operacional e disco de dados persistente) usados pelos nós de cluster e contêineres são criptografados. Os dados no Armazenamento do Azure são criptografados e descriptografados de forma transparente usando a criptografia AES de 256 bits, uma das criptografias de bloco mais fortes disponíveis e compatível com FIPS 140-2. A criptografia do Armazenamento do Azure está habilitada para todas as contas de armazenamento, o que torna os dados seguros por padrão, você não precisa modificar seu código ou aplicativos para aproveitar a criptografia do Armazenamento do Azure. A criptografia de dados em trânsito é tratada com o TLS 1.2.

Conformidade

As ofertas de conformidade do Azure são baseadas em vários tipos de garantias, incluindo certificações formais. Além disso, atestados, validações e autorizações. Avaliações produzidas por empresas independentes de auditoria de terceiros. Alterações contratuais, autoavalições e documentos de orientação do cliente produzidos pela Microsoft. Para obter informações de conformidade do HDInsight no AKS, consulte o da Central de Confiabilidade do Microsoft e a visão geral da conformidade do Microsoft Azure.

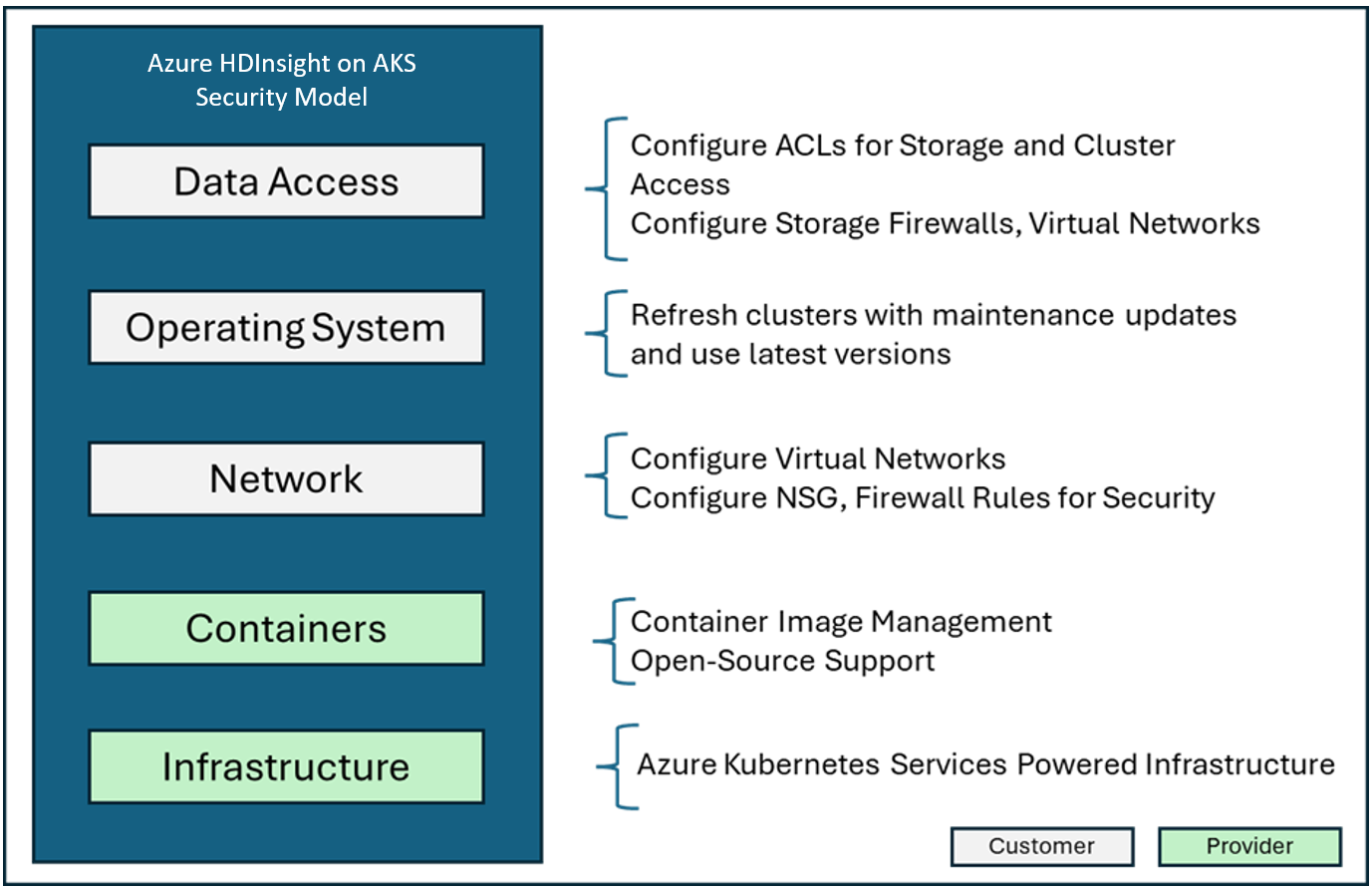

Modelo de responsabilidade compartilhada

A imagem a seguir resume as principais áreas de segurança do sistema e as soluções de segurança que estão disponíveis para você. Ele também destaca quais áreas de segurança são suas responsabilidades como cliente e áreas que são de responsabilidade do HDInsight no AKS como o provedor de serviços.

A tabela a seguir fornece links para recursos para cada tipo de solução de segurança.

| Área de segurança | Soluções disponíveis | Parte responsável |

|---|---|---|

| Segurança de Acesso a Dados | Configurar listas de controle de acesso (ACLs) para o Azure Data Lake Storage Gen2 | Cliente |

| Habilitar a propriedade Transferência segura necessária no armazenamento | Cliente | |

| Configurar firewalls do Armazenamento do Azure e redes virtuais | Cliente | |

| Segurança do sistema operacional | Criar clusters com o HDInsight mais recente em versões do AKS | Cliente |

| Segurança de rede | Configurar uma rede virtual | |

| Configurar o tráfego de usando regras de firewall | Cliente | |

| Configurar tráfego de saída requerido | Cliente |