Tutorial: não permitir tipos de recursos no ambiente de nuvem

Uma meta popular de governança de nuvem é restringir quais tipos de recursos são permitidos no ambiente. As empresas têm muitas motivações por trás das restrições de tipo de recurso. Por exemplo, os tipos de recursos podem ser caros ou podem ir contra padrões e estratégias de negócios. Em vez de usar muitas políticas para tipos de recursos individuais, o Azure Policy oferece duas políticas internas para atingir essa meta:

| Nome (Portal do Azure) |

Descrição | Efeito | Versão (GitHub) |

|---|---|---|---|

| Tipos de recursos permitidos | Essa política permite especificar os tipos de recursos que sua organização pode implantar. Somente os tipos de recursos que dão suporte a "marcas" e "local" serão afetados por essa política. Para restringir todos os recursos, duplique essa política e altere o modo para "Todos". | negar | 1.0.0 |

| Tipos de recursos não permitidos | Restrinja os tipos de recursos que poderão ser implantados em seu ambiente. Limitar os tipos de recursos poderá reduzir a complexidade e a superfície de ataque do ambiente, enquanto também ajuda a gerenciar custos. Os resultados de conformidade serão mostrados somente para recursos não compatíveis. | Audit, Deny, desabilitado | 2.0.0 |

Neste tutorial, você aplica a Política de tipos de recursos não permitidos e gerencia tipos de recursos em escala por meio do portal do Microsoft Azure.

Pré-requisitos

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

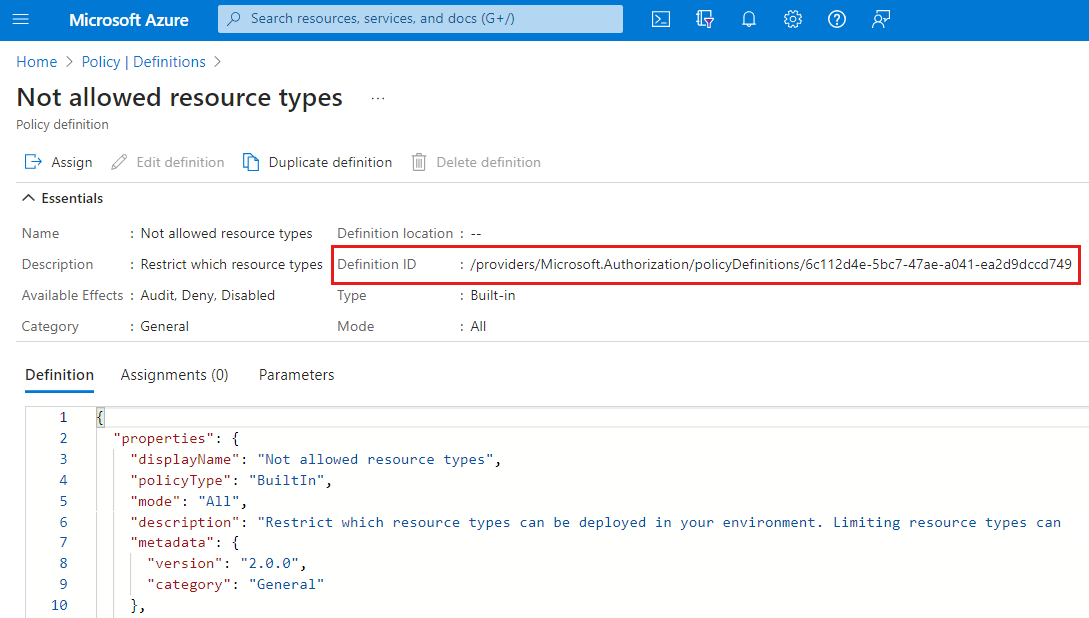

Atribuir a definição de política

A primeira etapa para desabilitar tipos de recursos é atribuir a definição de política de tipos de recurso não permitidos.

Acesse os Tipos de recursos não permitidos no portal do Azure.

Selecione o botão Atribuir na parte superior da página.

Na guia Noções básicas, defina o Escopo selecionando as reticências e escolhendo um grupo de gerenciamento, uma assinatura ou um grupo de recursos. Verifique se o escopo selecionado tem pelo menos um subescopo. Em seguida, clique em Selecionar na parte inferior da página Escopo.

Este exemplo usa a assinatura da Contoso.

Observação

Se você atribuir essa definição de política ao escopo do grupo de gerenciamento raiz, o portal poderá detectar tipos de recursos não permitidos e desabilitá-los na exibição Todos os serviços para que os usuários do portal saibam da restrição antes de tentar implantar um recurso não permitido.

Recursos que podem ser excluídos com base no Escopo. Exclusões começam um nível abaixo do Escopo. Exclusões são opcionais, então deixe-as em branco por enquanto.

O Nome da atribuição é automaticamente preenchido com o nome da definição de política selecionada, mas você pode alterá-lo. Você também pode adicionar uma Descrição opcional para fornecer detalhes sobre esta atribuição de política.

Deixe Imposição de política como Habilitado. Quando Desabilitado, essa configuração permite testar o resultado da política sem disparar o efeito. Para mais informações, confira modo de imposição.

Atribuído por é preenchido automaticamente com base em quem está conectado. Esse campo é opcional, portanto, valores personalizados podem ser inseridos.

Selecione a guia Parâmetros na parte superior do assistente. Este tutorial ignora a guia Avançado.

Para o parâmetro Tipos de recurso não permitidos, use a lista suspensa para pesquisar e selecionar tipos de recursos que não devem ser permitidos em seu ambiente de nuvem.

Essa definição de política não tem os efeitos de

modifyoudeployIfNotExists, portanto, não dá suporte a tarefas de correção. Para este tutorial, ignore a guia Correção.Selecione a guia Mensagens de não conformidade na parte superior do assistente.

Definir a Mensagem de não conformidade paraEsse tipo de recurso não é permitido. Essa mensagem personalizada é exibida quando um recurso é negado ou para recursos sem conformidade durante a avaliação regular.

Selecione a guia Examinar + criar na parte superior do assistente.

Examine suas seleções e, em seguida, selecione Criar na parte inferior da página.

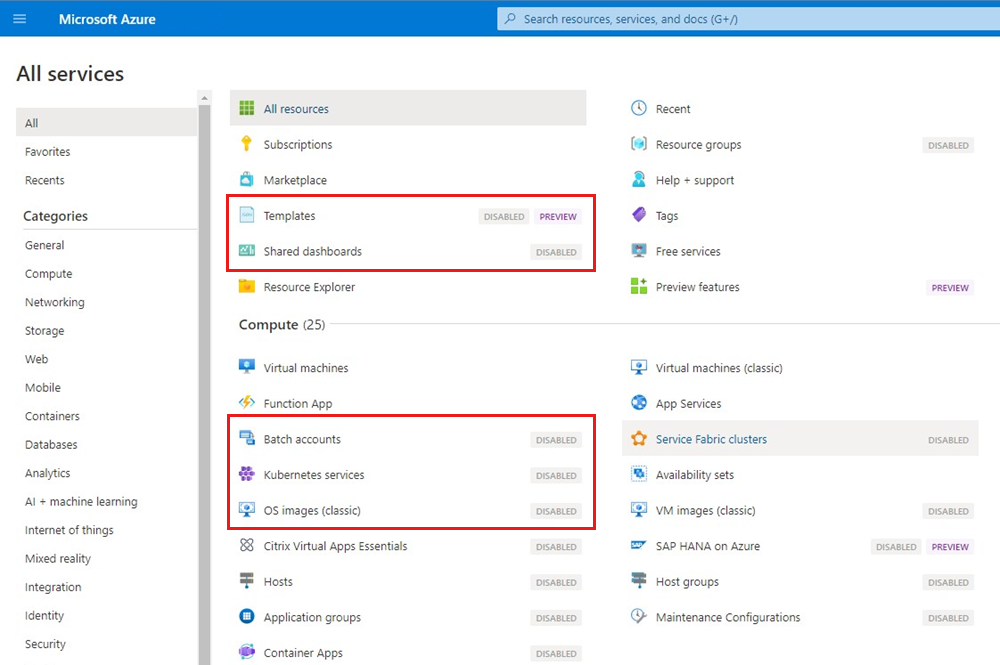

Exibir tipos de recursos desabilitados no portal do Azure

Essa etapa se aplica somente se a política foi atribuída no escopo do grupo de gerenciamento raiz.

Agora que você atribuiu uma definição de política interna, acesse Todos os serviços. O portal do Azure sabe quais são os tipos de recursos não permitidos dessa atribuição de política e os desabilita na página Todos os serviços. A opção Criar não está disponível para tipos de recursos desabilitados.

Observação

Se você atribuir essa definição de política ao seu grupo de gerenciamento raiz, os usuários receberão a seguinte notificação quando entrarem pela primeira vez ou se a política for alterada depois de entrarem:

Política alterada pelo administrador O administrador fez alterações nas políticas da sua conta. É recomendável atualizar o portal para usar as políticas atualizadas.

Criar uma isenção

Agora, suponhamos que um subescopo deve ter permissão para ter os tipos de recursos desabilitados por essa política. Vamos criar uma isenção nesse escopo para que recursos restritos possam ser implantados nele.

Aviso

Se você atribuir essa definição de política ao escopo do grupo de gerenciamento raiz, o portal do Azure não poderá detectar isenções em escopos de nível inferior. Os recursos não permitidos pela atribuição de política serão exibidos como desabilitados na lista Todos os serviços e a opção Criar não estará disponível. Mas você pode criar recursos no escopo isento com clientes como a CLI do Azure, o Azure PowerShell ou os modelos do Azure Resource Manager.

Selecione Atribuições em Criação no lado esquerdo da página Azure Policy.

Pesquisar a atribuição de política que você criou.

Selecione o botão Criar isenção na parte superior da página.

Na guia Noções básicas, selecione o Escopo de isenção, que é o subescopo que deve ter os recursos restritos por essa atribuição de política.

Preencha o Nome da isenção com o texto desejado e deixe a Categoria de isenção definida com o padrão Renúncia. Não alterne para Configuração de expiração de isenção, pois essa isenção não será definida para expirar. Opcionalmente, adicione uma Descrição de isenção e selecione Examinar + criar.

Este tutorial desconsidera a guia Avançado. Da guia Examinar + Criar, selecione Criar.

Para exibir a isenção, selecione Isenções em Criação no lado esquerdo da página do Azure Policy.

Agora, o subescopo pode ter os tipos de recursos não permitidos pela política.

Limpar os recursos

Se você estiver trabalhando com os recursos deste tutorial, use as etapas a seguir para excluir qualquer uma das atribuições ou definições de política criadas neste tutorial:

Selecione Definições (ou Atribuições se você estiver tentando excluir uma atribuição) em Criação no lado esquerdo da página Azure Policy.

Pesquisar pela nova iniciativa ou definição de política (ou atribuição) que você quer remover.

Clique com o botão direito na linha e selecione as reticências no final da definição ou da atribuição e selecione Excluir Definição (ou Excluir Atribuição).

Revisão

Neste tutorial, você realizou as seguintes tarefas com sucesso:

- A política interna de tipos de recursos não permitidos foi atribuída para negar a criação de tipos de recursos não permitidos

- Foi criada uma isenção para essa atribuição de política em um subescopo

Com essa política interna, você especificou tipos de recursos que não são permitidos. A abordagem alternativa e mais restritiva é especificar tipos de recursos permitidos que são permitidos usando a política interna de Tipos de recursos permitidos.

Observação

Todos os serviços do portal do Azure desabilitará somente os recursos não especificados na política de tipo de recurso permitida se mode estiver definida como All e a política for atribuída no grupo de gerenciamento raiz. Isso ocorre porque todos os tipos de recursos são verificados, independentemente de tags e locations. Se você quiser que o portal tenha esse comportamento, duplique a política interna de Tipos de recursos permitidos e altere seu mode de Indexed para All, em seguida, atribua ela ao escopo do grupo de gerenciamento raiz.

Próximas etapas

Para saber mais sobre as estruturas de definições de política, atribuições e isenções, confira estes artigos:

Estrutura de definição do Azure Policy estrutura de atribuição do Azure Policyestrutura de isenção do Azure Policy

Para conferir uma lista completa de exemplos de políticas internas, veja este artigo: