Tutorial: Implantar e configurar a política e o Firewall do Azure usando o portal do Azure

O controle do acesso à saída de rede é uma parte importante de um plano geral de segurança de rede. Por exemplo, você talvez queira limitar o acesso a sites. Ou você talvez queira limitar os endereços IP e portas de saída que podem ser acessados.

Uma forma de controlar o acesso à saída de rede em uma sub-rede do Azure é com o Firewall do Azure e a política de firewall. Com a política de firewall e o Firewall do Azure, você pode configurar:

- Regras de aplicativo que definem FQDNs (nomes de domínio totalmente qualificados) que podem ser acessados em uma sub-rede.

- Regras de rede que definem endereço de origem, protocolo, porta de destino e endereço de destino.

O tráfego de rede está sujeito às regras de firewall configuradas quando o tráfego de rede para o firewall foi roteado como a sub-rede de gateway padrão.

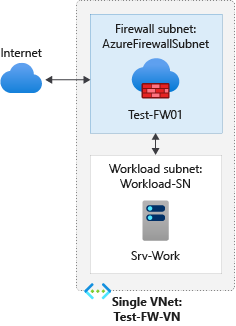

Para este tutorial, você criará uma só VNet simplificada com duas sub-redes para facilitar a implantação.

- AzureFirewallSubnet: o firewall está nesta sub-rede.

- Workload-SN: o servidor de carga de trabalho está nessa sub-rede. O tráfego de rede dessa sub-rede passa pelo firewall.

Para implantações de produção, é recomendado um modelo de hub e spoke, em que o firewall é, por si só, a VNet. Os servidores de carga de trabalho estão em VNets emparelhadas na mesma região que uma ou mais sub-redes.

Neste tutorial, você aprenderá como:

- Configurar um ambiente de rede de teste

- Implantar uma política de firewall e um firewall

- Criar uma rota padrão

- Configure uma regra de aplicativo para permitir acesso a www.google.com

- Configurar uma regra de rede para permitir o acesso a servidores DNS externos

- Configurar uma regra NAT para permitir uma Área de Trabalho Remota para o servidor de teste

- Testar o firewall

Se preferir, você poderá concluir este procedimento usando o Azure PowerShell.

Pré-requisitos

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Configurar a rede

Primeiro, crie um grupo de recursos para conter os recursos necessários à implantação do firewall. Em seguida, crie uma VNet, as sub-redes e um servidor de teste.

Criar um grupo de recursos

O grupo de recursos contém todos os recursos para o tutorial.

Entre no portal do Azure.

No menu do portal do Azure, selecione Grupos de recursos ou pesquise e selecione Grupos de recursos em qualquer página e selecione Criar. Digite ou selecione os valores a seguir:

Configuração Valor Subscription Selecione sua assinatura do Azure. Resource group Enter Test-FW-RG. Região Selecione uma região. Todos os demais recursos criados devem estar na mesma região. Selecione Examinar + criar.

Selecione Criar.

Criar uma VNET

Essa VNet terá duas sub-redes.

Observação

O tamanho da sub-rede AzureFirewallSubnet é /26. Para obter mais informações sobre o tamanho da sub-rede, confira Perguntas frequentes sobre o Firewall do Azure.

No menu do portal do Azure ou na Página Inicial, selecione Criar um recurso.

Selecione Rede.

Pesquise a rede virtual e selecione Criar.

Digite ou selecione os valores a seguir:

Configuração Valor Subscription Selecione sua assinatura do Azure. Resource group Selecione Test-FW-RG. Nome Enter Test-FW-VN. Região Selecione o mesmo local que você usou anteriormente. Selecione Avançar.

Na guia Segurança, selecione Avançar.

Em Espaço de endereço IPv4, aceite o padrão 10.0.0.0/16.

Em Sub-redes, selecione o padrão.

Na página Editar sub-rede, para fins de sub-rede, selecione Firewall do Azure.

O firewall estará nessa sub-rede e o nome da sub-rede precisa ser AzureFirewallSubnet.

Para endereço inicial, digite 10.0.1.0.

Selecione Salvar.

Em seguida, crie uma sub-rede para o servidor de carga de trabalho.

- Selecione Adicionar sub-rede.

- Em Nome da sub-rede, digite Workload-SN.

- Para endereço inicial, digite 10.0.2.0/24.

- Selecione Adicionar.

- Selecione Examinar + criar.

- Selecione Criar.

Criar uma máquina virtual

Agora crie a máquina virtual da carga de trabalho e coloque-a na sub-rede Workload-SN.

No menu do portal do Azure ou na Página Inicial, selecione Criar um recurso.

Selecione Windows Server 2019 Datacenter.

Insira ou selecione esses valores para a máquina virtual:

Configuração Valor Subscription Selecione sua assinatura do Azure. Resource group Selecione Test-FW-RG. Nome da máquina virtual Enter Srv-Work. Região Selecione o mesmo local que você usou anteriormente. Nome de Usuário Digite um nome de usuário. Senha Digite uma senha. Em Regras de porta de entrada, Portas de entrada públicas, selecione Nenhuma.

Aceite os outros padrões e selecione Próximo: Discos.

Aceite os padrões de disco e selecione Avançar: Rede.

Verifique se Test-FW-VN está selecionado para a rede virtual e se a sub-rede é Workload-SN.

Em IP Público, selecione Nenhum.

Aceite os outros padrões e selecione Próximo: Gerenciamento.

Selecione Avançar: Monitoramento.

Selecione Desabilitar para desabilitar o diagnóstico de inicialização. Aceite os outros padrões e selecione Examinar + criar.

Examine as configurações na página de resumo e, em seguida, selecione Criar.

Após a conclusão da implantação, selecione o recurso Srv-Work e anote o endereço IP privado para uso posterior.

Implantar o firewall e a política

Implante o firewall na VNET.

No menu do portal do Azure ou na Página Inicial, selecione Criar um recurso.

Digite firewall na caixa de pesquisa e pressione Enter.

Selecione Firewall e, em seguida, selecione Criar.

Na página Criar um Firewall, use a tabela abaixo para configurar o firewall:

Configuração Valor Subscription Selecione sua assinatura do Azure. Resource group Selecione Test-FW-RG. Nome Enter Test-FW01. Região Selecione o mesmo local que você usou anteriormente. Gerenciamento do firewall Selecione Usar uma política de firewall para gerenciar este firewall. Política de firewall Selecione Adicionar novo e insirafw-test-pol.

Selecione a mesma região usada anteriormente.Escolher uma rede virtual Selecione Usar existente e depois Test-FW-VN. Endereço IP público Selecione Adicionar novo e insira fw-pip para o Nome. Desmarque a caixa de seleção Habilitar NIC de Gerenciamento de Firewall.

Aceite os outros valores padrão e selecione Avançar: Marcas.

Selecione Avançar: Examinar + criar.

Examine o resumo e selecione Criar para criar o firewall.

Isso levará alguns minutos para ser implantado.

Após a implantação ser concluída, vá para o grupo de recursos Test-FW-RG e selecione o firewall Test-FW01.

Anote os endereços IP públicos e privados do firewall. Você usará esses endereços mais tarde.

Criar uma rota padrão

Para a sub-rede Workload-SN, configure a rota de saída padrão para atravessar o firewall.

No menu do portal do Azure, selecione Todos os recursos ou, em qualquer página, pesquise por Todos os serviços e selecione essa opção.

Em Rede, selecione Tabelas de rotas.

Selecione Criar e, em seguida, insira ou selecione os seguintes valores:

Configuração Valor Subscription Selecione sua assinatura do Azure. Resource group Selecione Test-FW-RG. Região Selecione o mesmo local que você usou anteriormente. Nome Enter Firewall-route. Selecione Examinar + criar.

Selecione Criar.

Após a implantação ser concluída, selecione Ir para o recurso.

Na página Firewall-route, em Configurações, selecione Sub-redes e Associar.

Em Rede virtual, selecione Test-FW-VN.

Para Sub-rede, selecione Workload-SN.

Selecione OK.

Selecione Rotas e, em seguida, selecione Adicionar.

Em Nome da rota, insira fw-dg.

Para o Tipo de destino, selecione Endereços IP.

Para endereços IP de destino/prefixode intervalos CIDR, insira 0.0.0.0/0.

Em Tipo do próximo salto, selecione Solução de virtualização .

O Firewall do Azure é, na verdade, um serviço gerenciado, mas a solução de virtualização funciona nessa situação.

Em endereço do próximo salto, insira o endereço IP privado do firewall anotado anteriormente.

Selecione Adicionar.

Configurar uma regra de aplicativo

Essa é a regra de aplicativo que permite o acesso de saída para www.google.com.

- Abra o grupo de recursos Test-FW-RG e selecione a política de firewall fw-test-pol.

- Em Configurações, selecione regras de aplicativo.

- Selecione Adicionar uma coleção de regras.

- Em Nome, insira App-Coll01.

- Em Prioridade, insira 200.

- Em Ação de coleção de regras, selecione Permitir.

- Em Regras, para Nome, insira Allow-Google.

- Em Tipo de origem, selecione Endereço IP.

- Em Origem, insira 10.0.2.0/24.

- Em Protocol:port, insirahttp, https.

- Em Tipo de Destino, selecione FQDN.

- Em Destino, insira

www.google.com - Selecione Adicionar.

O Firewall do Azure inclui uma coleção de regras internas para FQDNs de infraestrutura que têm permissão por padrão. Esses FQDNs são específicos da plataforma e não podem ser usados para outras finalidades. Para saber mais, veja FQDNs de infraestrutura.

Configurar uma regra de rede

Essa é a regra de rede que permite o acesso de saída para dois endereços IP na porta 53 (DNS).

- Escolha Regras de rede.

- Selecione Adicionar uma coleção de regras.

- Em Nome, insira Net-Coll01.

- Em Prioridade, insira 200.

- Em Ação de coleção de regras, selecione Permitir.

- Em Grupo de coleta de regra, selecione DefaultNetworkRuleCollectionGroup.

- Em Regras, para Nome, insira Allow-DNS.

- Em Tipo de origem, selecione Endereço IP.

- Em Origem, insira 10.0.2.0/24.

- Em Protocolo, selecione UDP.

- Em Portas de Destino, insira 53.

- Em Tipo de destino, selecione Endereço IP.

- Em Destino, insira 209.244.0.3,209.244.0.4.

Esses são servidores DNS públicos operados pelo CenturyLink. - Selecione Adicionar.

Configurar uma regra de DNAT

Essa regra permite que você conecte uma Área de Trabalho Remota à máquina virtual Srv-Work por meio do firewall.

- Selecione as regras de DNAT.

- Selecione Adicionar uma coleção de regras.

- Para Nome, insira RDP.

- Em Prioridade, insira 200.

- Em Grupo de coleta de regra, selecione DefaultDnatRuleCollectionGroup.

- Em Regras, para Nome, insira rdp-nat.

- Em Tipo de origem, selecione Endereço IP.

- Em Origem, insira *.

- Em Protocolo, selecione TCP.

- Para Portas de Destino, insira 3389.

- Em Destino, insira o endereço IP público do firewall.

- Em Tipo convertido, selecione Endereço IP.

- Em Endereço convertido, insira o endereço IP privado do Srv-work.

- Para Porta traduzida, insira 3389.

- Selecione Adicionar.

Altere os endereços DNS primário e secundário para o adaptador de rede Srv-Wprk

Para fins de teste neste tutorial, você vai configurar os endereços DNS primários e secundários do servidor. Isso não é um requisito geral do Firewall do Azure.

- No menu do portal do Azure, selecione Grupos de recursos ou pesquise e selecione Grupos de recursos em qualquer página. Selecione o grupo de recursos Test-FW-RG.

- Selecione o adaptador de rede da máquina virtual Srv-Work.

- Em Configurações, selecione Servidores DNS.

- Em Servidores DNS, selecione Personalizado.

- Insira 209.244.0.3 na caixa de texto Adicionar servidor DNS e 209.244.0.4 na caixa de texto seguinte.

- Clique em Salvar.

- Reinicie a máquina virtual Srv-Work.

Testar o firewall

Agora teste o firewall para confirmar se ele funciona conforme o esperado.

Conecte uma Área de Trabalho Remota ao endereço IP público do firewall e entre na máquina virtual Srv-Work.

Abra o Microsoft Edge e navegue até

https://www.google.com.Selecione OK>Fechar nos alertas de segurança do Internet Explorer.

Você deve ver a página inicial do Google.

Navegue até

https://www.microsoft.com.Você deve ser bloqueado pelo firewall.

Agora que você verificou se as regras de firewall estão funcionando:

- Você pode navegar para o FQDN permitido, mas não para os outros.

- É possível resolver nomes DNS usando o servidor DNS externo configurado.

Limpar os recursos

Você pode manter seus recursos de firewall para o próximo tutorial ou, se não forem mais necessários, exclua o grupo de recursos Test-FW-RG para excluir todos os recursos relacionados ao firewall.