Configuração de inteligência contra ameaças do Firewall do Azure

A filtragem baseada em inteligência contra ameaças pode ser configurada para a política de Firewall do Azure para alertar e negar o tráfego de/para domínios e endereços IP mal-intencionados conhecidos. Os endereços IP e os domínios são originados do feed de inteligência de ameaças da Microsoft. O Gráfico de Segurança Inteligente da Microsoft potencializa a inteligência contra ameaças da Microsoft e é usado por vários serviços, incluindo o Microsoft Defender para Nuvem.

Se tiver configurado a filtragem baseada em inteligência contra ameaças, as regras associadas serão processadas antes de qualquer uma das regras NAT, regras de rede ou regras de aplicativo.

Modo de inteligência contra ameaças

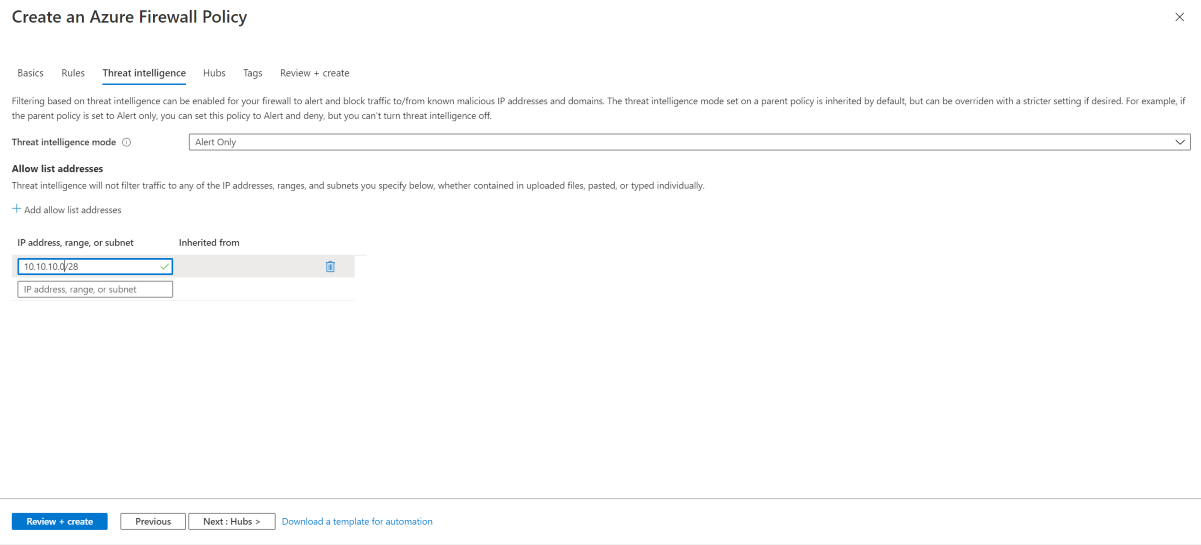

Você pode configurar a inteligência contra ameaças usando um dos três modos descritos na tabela a seguir. Por padrão, a filtragem baseada em inteligência contra ameaças está habilitada no modo de alerta.

| Mode | Descrição |

|---|---|

Off |

O recurso de inteligência contra ameaças não está habilitado para o firewall. |

Alert only |

Você receberá alertas de alta confiança sobre o tráfego que estiver passando pelo firewall de/para endereços IP e domínios mal-intencionados conhecidos. |

Alert and deny |

O tráfego será bloqueado e você receberá alertas de alta confiança quando for detectado algum tráfego tentando passar pelo firewall de/para endereços IP e domínios mal-intencionados conhecidos. |

Observação

O modo de inteligência contra ameaças é herdado de políticas pai para políticas filho. Uma política filho deve ser configurada com o mesmo modo ou um modo mais estrito do que a política pai.

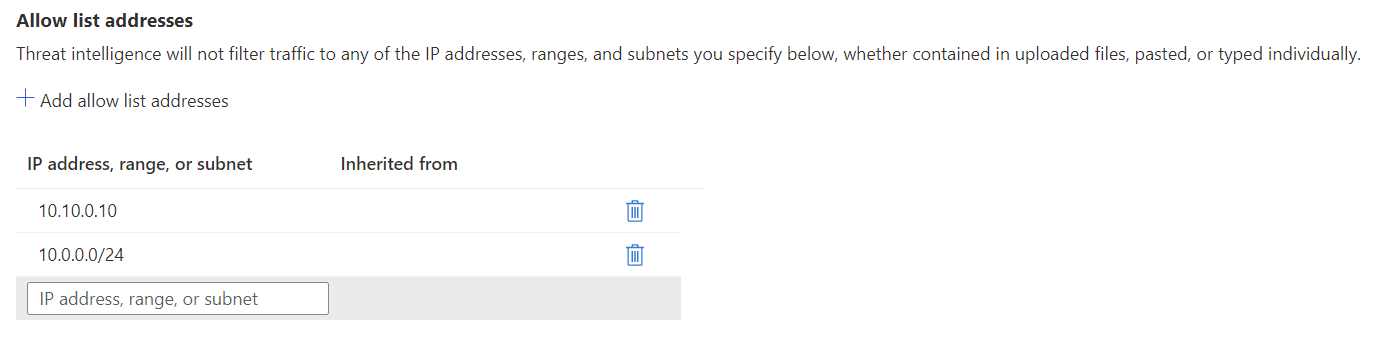

Endereços da lista de permitidos

A inteligência contra ameaças pode disparar falsos positivos e bloquear o tráfego que realmente é válido. Você pode configurar uma lista de endereços IP permitidos para que a inteligência contra ameaças não filtre nenhum dos endereços, intervalos ou sub-redes que você especificar.

Você pode atualizar a lista de permitidos com várias entradas ao mesmo tempo carregando um arquivo CSV. O arquivo CSV só pode conter endereços IP e intervalos. O arquivo não pode conter títulos.

Observação

Os endereços da lista de permitidos para inteligência contra ameaças são herdados de políticas pai para políticas filho. Qualquer endereço IP ou intervalo adicionado a uma política pai também se aplicará a todas as políticas filho.

Logs

O trecho de log a seguir mostra uma regra disparada para o tráfego de saída para um site mal-intencionado:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testando

Teste de saída – Alertas de tráfego de saída devem ser uma ocorrência rara, pois isso significa que seu ambiente foi comprometido. Para ajudar a testar se os alertas de saída estão funcionando, um FQDN de teste foi criado para disparar um alerta. Use

testmaliciousdomain.eastus.cloudapp.azure.compara seus testes de saída.Teste de entrada – É normal ver alertas de tráfego de entrada se regras DNAT estiverem configuradas no firewall. Isso ocorre mesmo se apenas fontes específicas forem permitidas na regra DNAT e o resto do tráfego for negado. O Firewall do Azure não alerta todos os scanners de porta conhecidos; apenas os scanners envolvidos em atividades mal-intencionadas.