Tutorial: Proteger sua rede virtual de hub usando o Gerenciador de Firewall do Azure

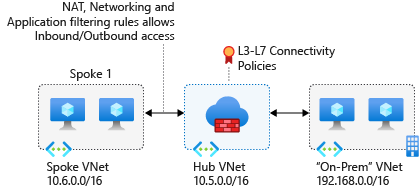

Ao conectar sua rede local a uma rede virtual do Azure para criar uma rede híbrida, a capacidade de controlar o acesso aos recursos da rede do Azure é uma parte importante de um plano geral de segurança.

Com o Gerenciador de Firewall do Azure, é possível criar uma rede virtual de hub para proteger o tráfego de rede híbrida destinado a endereços IP privados, PaaS do Azure e à Internet. É possível usar o Gerenciador de Firewall do Azure para controlar o acesso de rede em uma rede híbrida usando as políticas que definem tráfegos de rede permitidos e negados.

O Gerenciador de Firewall também dá suporte a uma arquitetura de hub virtual seguro. Para obter uma comparação dos tipos de arquitetura de rede virtual de hub e hub virtual seguro, confira quais são as opções de arquitetura do Gerenciador de Firewall do Azure?

Para este tutorial, você deve criar três redes virtuais:

- VNet-Hub: o firewall está nessa rede virtual.

- VNet-Spoke: a rede virtual spoke representa a carga de trabalho localizada no Azure.

- VNet-Onprem: a rede virtual local representa uma rede local. Em uma implantação real, pode ser conectada por uma conexão VPN ou ExpressRoute. Para simplificar, este tutorial usa uma conexão de gateway de VPN, e uma rede virtual localizada no Azure é usada para representar uma rede local.

Neste tutorial, você aprenderá a:

- Criar uma política de firewall

- Criar as redes virtuais

- Configurar e implantar o firewall

- Criar e conectar os gateways de VPN

- Emparelhar as redes virtuais hub e spoke

- Criar as rotas

- Criar as máquinas virtuais

- Testar o firewall

Pré-requisitos

Uma rede híbrida usa o modelo de arquitetura hub e spoke para rotear o tráfego entre as VNets do Azure e as redes locais. A arquitetura hub e spoke tem os seguintes requisitos:

- Para rotear o tráfego de sub-rede spoke por meio do firewall do hub, você precisa de uma UDR (Rota Definida pelo Usuário) que aponte para o firewall com a configuração Propagação de rotas de gateway de rede virtual desabilitada. Essa opção impede a distribuição de rota para as sub-redes spoke. Isso impede que as rotas aprendidas entrem em conflito com sua UDR.

- Configure uma UDR na sub-rede do gateway do hub que aponta para o endereço IP do firewall como o próximo salto para as redes spoke. Nenhuma UDR é necessária na sub-rede do Firewall do Azure, já que ela aprende as rotas com o BGP.

Consulte a seção Criar Rotas deste tutorial para ver como essas rotas são criadas.

Observação

O Firewall do Azure deve ter conectividade direta com a Internet. Se seu AzureFirewallSubnet aprender uma rota padrão para sua rede local via BGP, você deve substituir isso por um UDR 0.0.0.0/0 com o valor NextHopType definido como Internet para manter a conectividade direta com a Internet.

O Firewall do Azure pode ser configurado para dar suporte a túnel forçado. Para obter mais informações, confira Túnel forçado do Firewall do Azure.

Observação

O tráfego entre VNETs diretamente emparelhadas é roteado diretamente, mesmo se uma UDR aponta para o Firewall do Azure como o gateway padrão. Para enviar o tráfego de sub-rede para sub-rede para o firewall nesse cenário, uma UDR precisa conter o prefixo de rede da sub-rede de destino explicitamente em ambas as sub-redes.

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Criar uma política de firewall

Entre no portal do Azure.

Na barra de pesquisa do portal do Azure, digite Gerenciador de Firewall e pressione Enter.

Na página do Gerenciador de Firewall do Azure, em Segurança, selecione Políticas de Firewall do Azure.

Selecione Criar uma Política de Firewall do Azure.

Selecione sua assinatura e, para o Grupo de recursos, selecione Criar e crie um grupo de recursos chamado FW-Hybrid-Test.

Para o nome da política, digite Pol-Net01.

Em Região, selecione Leste dos EUA.

Selecione Próximo: Configurações de DNS.

Escolha Avançar: Inspeção do TLS.

Selecione Próximo: Regras.

Selecione Adicionar uma coleção de regras.

Em Nome, digite RCNet01.

Para Tipo de coleção de regras, selecione Rede.

Em Prioridade, digite 100.

Em Ação, selecione Permitir.

Em Regras, em Nome, digite AllowWeb.

Em Origem, digite 192.168.1.0/24.

Em Protocolo, selecione TCP.

Em Portas de Destino, digite 80.

Para Tipo de Destino, selecione Endereço IP.

Para Destino, digite 10.6.0.0/16.

Na próxima linha de regra, insira as seguintes informações:

Nome: digite AllowRDP

Origem: digite 192.168.1.0/24.

Protocolo: selecione TCP

Portas de Destino: digite 3389

Tipo de Destino: selecione Endereço IP

Para Destino, digite 10.6.0.0/16Selecione Adicionar.

Selecione Examinar + criar.

Examine os detalhes e depois selecione Criar.

Criar a rede virtual do hub de firewall

Observação

O tamanho da sub-rede AzureFirewallSubnet é /26. Para obter mais informações sobre o tamanho da sub-rede, confira Perguntas frequentes sobre o Firewall do Azure.

Na página inicial do portal do Azure, selecione Criar um recurso.

Pesquise por Rede virtual e selecione Rede virtual.

Selecione Criar.

Em Assinatura, selecione sua assinatura.

Em Grupo de recursos, selecione FW-Hybrid-Test.

Em Nome, digite VNet-hub.

Em Região, selecione Leste dos EUA.

Selecione Avançar.

Em Segurança, selecione Avançar.

Em Espaço de endereço IPv4, digite 10.5.0.0/16.

Em Sub-redes, selecione padrão.

Para Finalidade da sub-rede, selecione Firewall do Azure.

Para o Endereço inicial, digite 10.5.0.0/26.

Aceite as outras configurações padrão e selecione Salvar.

Selecione Examinar + criar.

Selecione Criar.

Adicione outra sub-rede com uma finalidade de sub-rede definida como Gateway de Rede Virtual com um endereço inicial de 10.5.1.0/27. Essa sub-rede é usada para o gateway de VPN.

Criar a rede virtual spoke

- Na página inicial do portal do Azure, selecione Criar um recurso.

- Pesquise por Rede virtual e selecione Rede virtual.

- Selecione Criar.

- Em Assinatura, selecione sua assinatura.

- Em Grupo de recursos, selecione FW-Hybrid-Test.

- Em Nome, digite VNet-Spoke.

- Em Região, selecione Leste dos EUA.

- Selecione Avançar.

- Na página Segurança, selecione Avançar.

- Selecione Próximo: Endereços IP.

- Em Espaço de endereços IPv4, digite 10.6.0.0/16.

- Em Sub-redes, selecione padrão.

- Altere o Nome para SN-Workload.

- Para o Endereço inicial, digite 10.6.0.0/24.

- Aceite as outras configurações padrão e selecione Salvar.

- Selecione Examinar + criar.

- Selecione Criar.

Criar a rede virtual local

Na página inicial do portal do Azure, selecione Criar um recurso.

Pesquise por Rede virtual e selecione Rede virtual.

Selecione Criar.

Em Assinatura, selecione sua assinatura.

Em Grupo de recursos, selecione FW-Hybrid-Test.

Em Nome da rede virtual, digite VNet-OnPrem.

Em Região, selecione Leste dos EUA.

Selecione Avançar.

Na página Segurança, selecione Avançar.

Em Espaço de endereços IPv4, digite 192.168.0.0/16.

Em Sub-redes, selecione padrão.

Altere o Nome para SN-Corp.

Para o Endereço inicial, digite 192.168.1.0/24.

Aceite as outras configurações padrão e selecione Salvar.

Selecione Adicionar uma sub-rede.

Para Finalidade da sub-rede, selecione Gateway de Rede Virtual.

Para o Endereço inicial, digite 192.168.2.0/27.

Selecione Adicionar.

Selecione Examinar + criar.

Selecione Criar.

Configurar e implantar o firewall

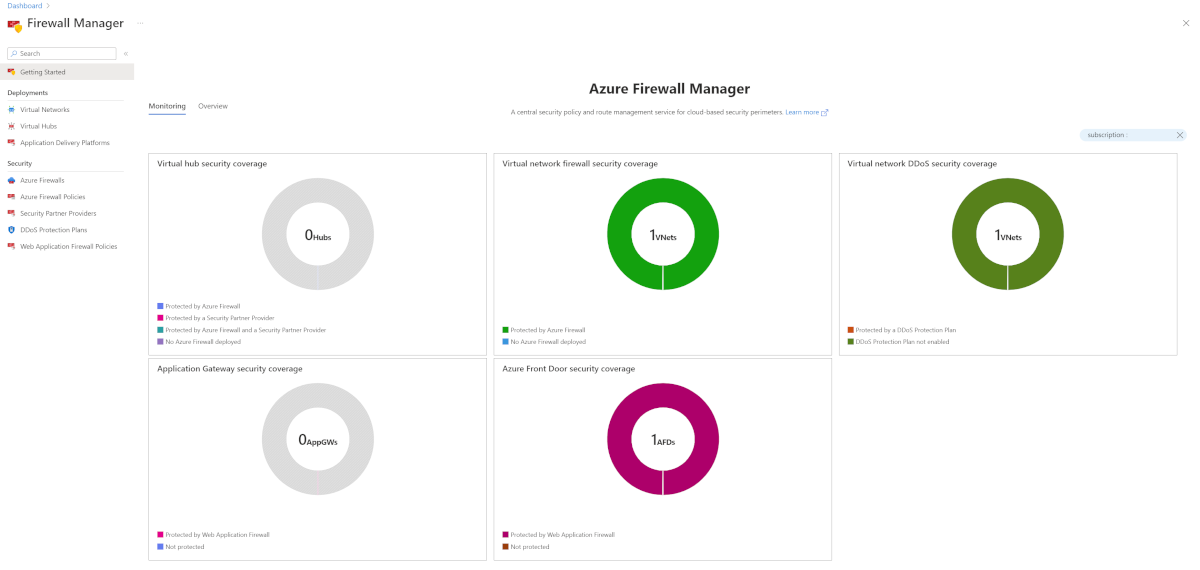

Quando políticas de segurança são associadas a um hub, ele é chamado de rede virtual de hub.

Converta a rede virtual VNet-Hub em uma rede virtual de hub e proteja-a com o Firewall do Azure.

Na barra de pesquisa do portal do Azure, digite Gerenciador de Firewall e pressione Enter.

No painel direito, selecione Visão geral.

Na página do Gerenciador de Firewall do Azure, em Adicionar segurança a redes virtuais, selecione Exibir redes virtuais de hub.

Em Redes Virtuais, marque a caixa de seleção para VNet-hub.

Selecione Gerenciar Segurança e Implantar um Firewall com a Política de Firewall.

Na página Converter redes virtuais, em Camada do Firewall do Azure, selecione Premium. Em Política de Firewall, marque a caixa de seleção para Pol-Net01.

Selecione Próximo: Examinar + confirmar

Examine os detalhes e, em seguida, selecione Confirmar.

Isso leva alguns minutos para ser implantado.

Após a conclusão da implantação, acesse o grupo de recursos FW-Hybrid-Test e selecione o firewall.

Observe o endereço IP privado do firewall na página Visão geral. Você usará isso mais tarde quando criar a rota padrão.

Criar e conectar os gateways de VPN

As redes virtuais locais e de hub são conectadas por meio de gateways VPN.

Criar um gateway de VPN para a rede virtual do hub

Agora crie o gateway de VPN para a rede virtual do hub. As configurações de rede a rede exigem um RouteBased VpnType. A criação de um gateway de VPN pode levar 45 minutos ou mais, dependendo da SKU do gateway de VPN selecionado.

- Na página inicial do portal do Azure, selecione Criar um recurso.

- Na caixa de texto de pesquisa, digite gateway de rede virtual e pressione Enter.

- Selecione Gateway de rede virtual e selecione Criar.

- Em Nome, digite GW-hub.

- Em Região, selecione EUA (Leste dos EUA) .

- Em Tipo de gateway, selecione VPN.

- Para SKU, selecione VpnGw2.

- Para Geração, selecione Geração2.

- Em Rede virtual, selecione VNet-hub.

- Em Endereço IP público, selecione Criar e digite VNet-hub-GW-pip para o nome.

- Em Habilitar o modo ativo-ativo, selecione Desabilitado.

- Aceite os padrões restantes e, em seguida, selecione Examinar + criar.

- Examine a configuração e, em seguida, selecione Criar.

Criar um gateway de VPN para a rede virtual local

Agora crie um gateway de VPN para a rede virtual local. As configurações de rede a rede exigem um RouteBased VpnType. A criação de um gateway de VPN pode levar 45 minutos ou mais, dependendo da SKU do gateway de VPN selecionado.

- Na página inicial do portal do Azure, selecione Criar um recurso.

- Na caixa de texto de pesquisa, digite gateway de rede virtual e pressione Enter.

- Selecione Gateway de rede virtual e selecione Criar.

- Em Nome, digite GW-Onprem.

- Em Região, selecione EUA (Leste dos EUA) .

- Em Tipo de gateway, selecione VPN.

- Para SKU, selecione VpnGw2.

- Para Geração, selecione Geração2.

- Em Rede virtual, selecione VNet-Onprem.

- Em Endereço IP público, selecione Criar e digite VNet-Onprem-GW-pip para o nome.

- Em Habilitar o modo ativo-ativo, selecione Desabilitado.

- Aceite os padrões restantes e, em seguida, selecione Examinar + criar.

- Examine a configuração e, em seguida, selecione Criar.

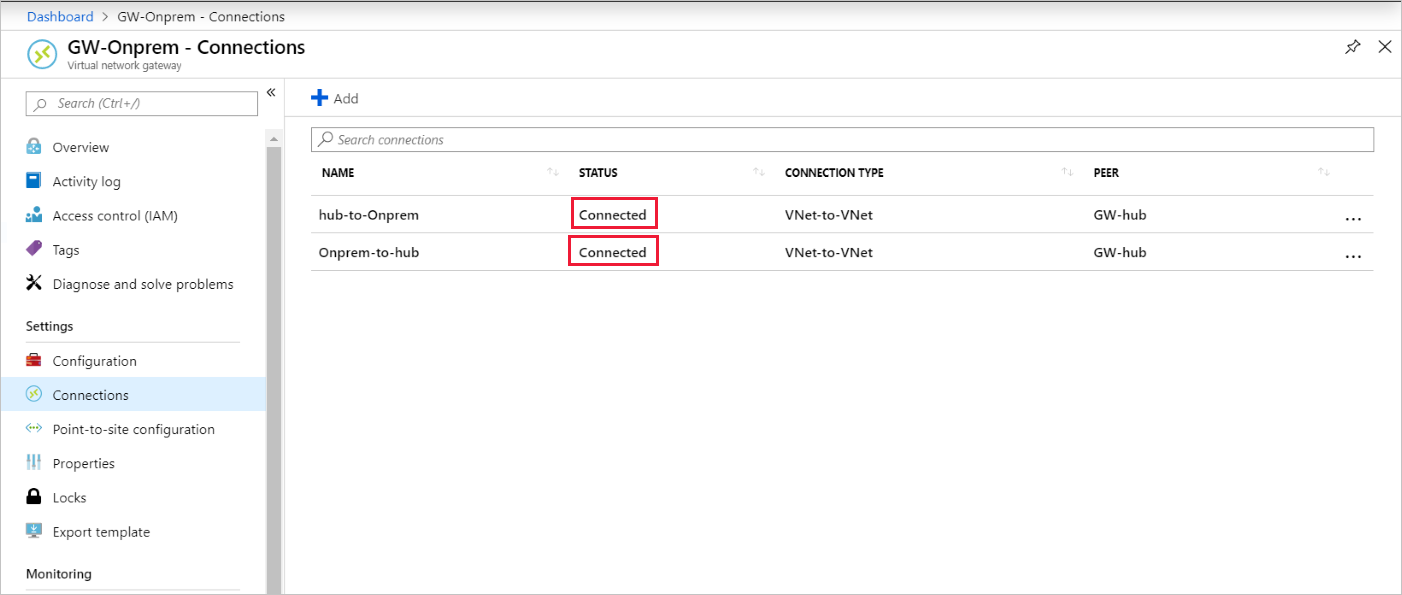

Criar conexões de VPN

Agora você pode criar as conexões VPN entre o hub e os gateways locais.

Nesta etapa, você criará a conexão da rede virtual do hub à rede virtual local. Existe uma chave compartilhada referenciada nos exemplos. Você pode usar seus próprios valores para a chave compartilhada. O importante é que a chave compartilhada deve corresponder em ambas as conexões. Leva um tempo para criar a conexão.

- Abra o grupo de recursos FW-Hybrid-Test e selecione o gateway GW-hub.

- Na coluna à esquerda, em Configurações, selecione Conexões.

- Selecione Adicionar.

- Para o nome da conexão, digite Hub-to-Onprem.

- Selecione VNET a VNET em Tipo de conexão.

- Selecione Avançar: Configurações.

- Em Primeiro gateway de rede virtual, selecione GW-hub.

- No Segundo gateway de rede virtual, selecione GW-Onprem.

- Em Chave compartilhada (PSK) , digite AzureA1b2C3.

- Selecione Examinar + criar.

- Selecione Criar.

Crie a conexão da rede virtual local à de hub. Esta etapa é semelhante à anterior, exceto que você cria a conexão da VNet-Onprem à VNet-hub. Verifique se que as chaves compartilhadas correspondem. Depois de alguns minutos, a conexão deverá ser estabelecida.

- Abra o grupo de recursos FW-Hybrid-Test e selecione o gateway GW-Onprem.

- Selecione Conexões na coluna à esquerda.

- Selecione Adicionar.

- Para o nome da conexão, digite Onprem-to-Hub.

- Selecione VNET a VNET em Tipo de conexão.

- Selecione Avançar: Configurações.

- Em Primeiro gateway de rede virtual, selecione GW-Onprem.

- Para o Segundo gateway de rede virtual, selecione GW-hub.

- Em Chave compartilhada (PSK) , digite AzureA1b2C3.

- Selecione OK.

Verificar conexão

Cerca de cinco minutos após a implantação da segunda conexão de rede, o status de ambas as conexões deve ser Conectado.

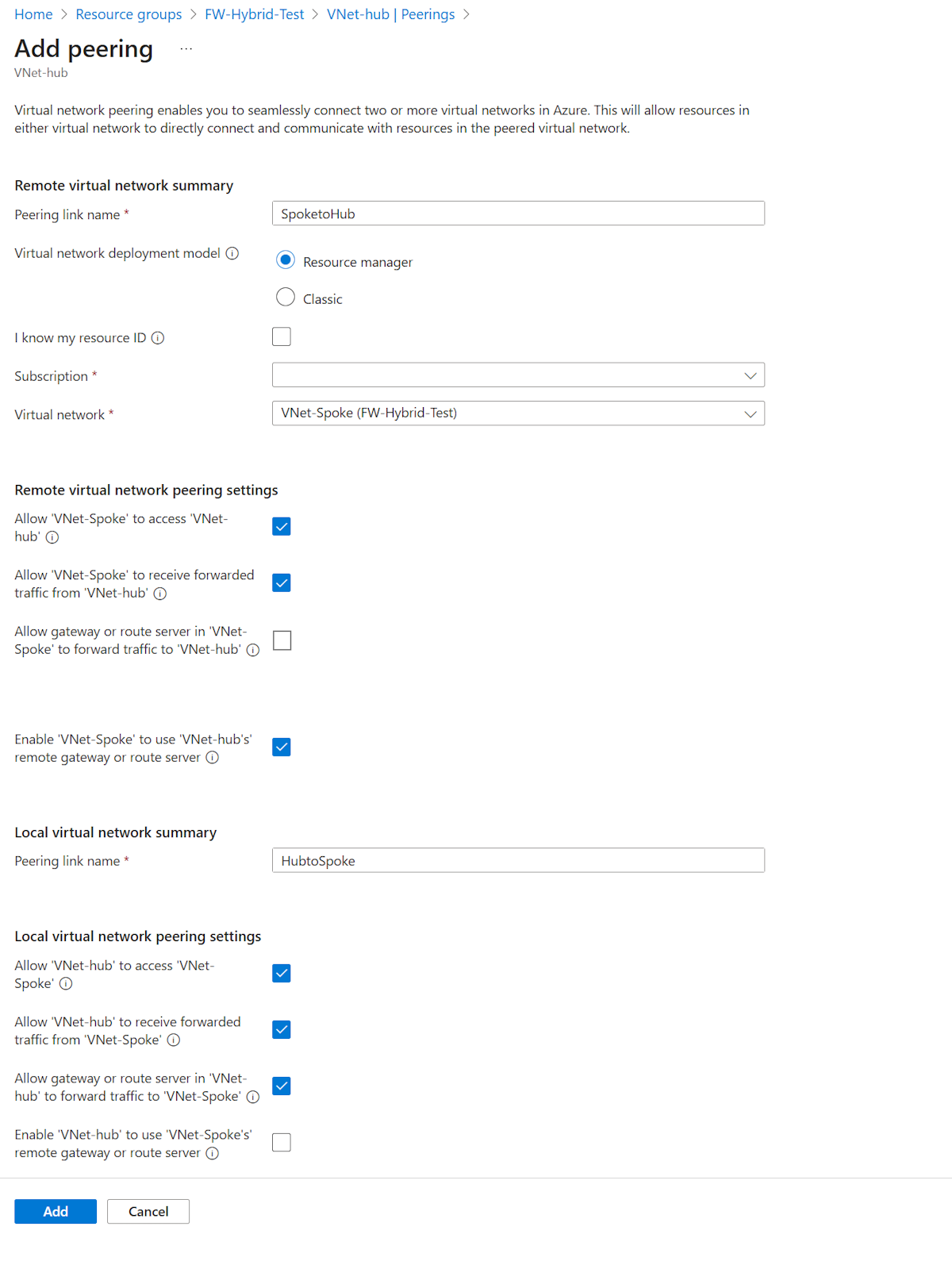

Emparelhar as redes virtuais hub e spoke

Agora emparelhe as redes virtuais hub e spoke.

Abra o grupo de recursos FW-Hybrid-Test e selecione a rede virtual VNet-hub.

Na coluna à esquerda, selecione Emparelhamentos.

Selecione Adicionar.

Em Resumo da rede virtual remota:

Nome da configuração Valor Nome do link de emparelhamento SpoketoHub Modelo de implantação de rede virtual Gerenciador de Recursos Assinatura <sua assinatura> Rede virtual VNet-Spoke Permitir que 'VNet-Spoke' acesse 'VNet-hub' selecionadas Permitir que o 'VNet-Spoke' receba o tráfego encaminhado do 'VNet-Hub' selecionadas Permitir que o servidor de gateway ou de rota em 'VNet-Spoke' encaminhe o tráfego para 'VNet-Hub' não selecionado Habilitar 'VNet-Spoke' para usar o servidor de rota ou gateway remoto do 'VNet-hub' selecionadas Em Resumo da rede virtual local:

Nome da configuração Valor Nome do link de emparelhamento HubtoSpoke Permitir que 'VNet-hub' acesse 'VNet-Spoke' selecionadas Permitir que 'VNet-hub' receba o tráfego encaminhado de 'VNet-Spoke' selecionadas Permitir que o servidor de gateway ou de rota em 'VNet-Hub' encaminhe o tráfego para 'VNet-Spoke' selecionadas Habilitar 'VNet-hub' para usar o servidor de rota ou gateway remoto de 'VNet-Spoke' não selecionado Selecione Adicionar.

Criar as rotas

Em seguida, crie duas rotas:

- Uma rota da sub-rede do gateway do hub até a sub-rede do spoke pelo endereço IP de firewall

- Uma rota padrão da sub-rede do spoke pelo endereço IP de firewall

- Na página inicial do portal do Azure, selecione Criar um recurso.

- Na caixa de texto de pesquisa, digite tabela de rotas e pressione Enter.

- Selecione Tabela de rotas.

- Selecione Criar.

- Selecione o FW-Hybrid-Test para o grupo de recursos.

- Em Região, selecione Leste dos EUA.

- Para o nome, digite UDR-Hub-Spoke.

- Selecione Examinar + criar.

- Selecione Criar.

- Depois que a tabela de rotas for criada, selecione-a para abrir a página da tabela de rotas.

- Selecione Rotas na coluna à esquerda.

- Selecione Adicionar.

- Para o nome da rota, digite ToSpoke.

- Em Tipo de destino, selecione Endereços de IP.

- Nos Intervalos de CIDR /endereço IP de destino, digite 10.6.0.0/16.

- Para o tipo do próximo salto, selecione Solução de virtualização.

- Para o endereço do próximo salto, digite o endereço IP privado do firewall anotado anteriormente.

- Selecione Adicionar.

Agora associe a rota à sub-rede.

- Na página UDR-Hub-Spoke – Rotas, selecione Sub-redes.

- Selecione Associar.

- Em Rede virtual, selecione VNet-hub.

- Em Sub-rede, selecione GatewaySubnet.

- Selecione OK.

Agora crie a rota padrão com base na sub-rede spoke.

- Na página inicial do portal do Azure, selecione Criar um recurso.

- Na caixa de texto de pesquisa, digite tabela de rotas e pressione Enter.

- Selecione Tabela de rotas.

- Selecione Criar.

- Selecione o FW-Hybrid-Test para o grupo de recursos.

- Em Região, selecione Leste dos EUA.

- Para o nome, digite UDR-DG.

- Em Propagar rotas do gateway, selecione Não.

- Selecione Examinar + criar.

- Selecione Criar.

- Depois que a tabela de rotas for criada, selecione-a para abrir a página da tabela de rotas.

- Selecione Rotas na coluna à esquerda.

- Selecione Adicionar.

- Para o nome da rota, digite ToHub.

- Para o Tipo de destino, selecione Endereços IP

- Nos Intervalos de CIDR /endereço IP de destino, digite 0.0.0.0/0.

- Para o tipo do próximo salto, selecione Solução de virtualização.

- Para o endereço do próximo salto, digite o endereço IP privado do firewall anotado anteriormente.

- Selecione Adicionar.

Agora associe a rota à sub-rede.

- Na página UDR-DG – Rotas, selecione Sub-redes.

- Selecione Associar.

- Em Rede virtual, selecione VNet-spoke.

- Em Sub-rede, escolha SN-Workload.

- Selecione OK.

Criar máquinas virtuais

Agora crie a carga de trabalho do spoke e as máquinas virtuais locais e coloque-as nas sub-redes apropriadas.

Criar a máquina virtual de carga de trabalho

Crie uma máquina virtual na rede virtual spoke, que executa o IIS, sem nenhum endereço IP público.

Na página inicial do portal do Azure, selecione Criar um recurso.

Em Produtos populares do Marketplace, selecione o Datacenter do Windows Server 2019.

Insira esses valores para a máquina virtual:

- Grupo de recursos – selecione FW-Hybrid-Test

- Nome da máquina virtual – VM-Spoke-01

- Região - Leste dos EUA

- Nome de usuário – digite um nome de usuário

- Senha – digite uma senha

Em Portas de entrada públicas, selecione Permitir portas selecionadas e, em seguida, selecione HTTP (80) e RDP (3389)

Selecione Avançar:Discos.

Aceite os padrões e selecione Avançar: Rede.

Selecione VNet-Spoke para a rede virtual; a sub-rede é SN-Workload.

Selecione Avançar: Gerenciamento.

Selecione Avançar: Monitoramento.

Em Diagnóstico de inicialização, selecione Desabilitar.

Selecione Examinar + Criar, examine as configurações na página de resumo e selecione Criar.

Instalar o IIS

No portal do Azure, abra o Cloud Shell e verifique se ele está definido como PowerShell.

Execute o comando a seguir para instalar o IIS na máquina virtual e altere a localização se necessário:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Criar a máquina virtual local

Trata-se de uma máquina virtual que pode ser usada para se conectar usando a Área de Trabalho Remota ao endereço IP público. A partir daí, você conecta o servidor local por meio do firewall.

Na página inicial do portal do Azure, selecione Criar um recurso.

Em Preencher, selecione Windows Server 2019 Datacenter.

Insira esses valores para a máquina virtual:

- Grupo de recursos – selecione existente e escolha FW-Hybrid-Test

- Nome da máquina virtual - VM-Onprem

- Região - Leste dos EUA

- Nome de usuário – digite um nome de usuário

- Senha: digite sua senha

Em Portas de entrada públicas, selecione Permitir portas selecionadas e, em seguida, RDP (3389)

Selecione Avançar:Discos.

Aceite os padrões e selecione Avançar: Rede.

Selecione VNet-Onprem para a rede virtual e verifique se a sub-rede é SN-Corp.

Selecione Avançar: Gerenciamento.

Selecione Avançar: Monitoramento.

Em Diagnóstico de inicialização, selecione Desabilitar.

Selecione Examinar + Criar, examine as configurações na página de resumo e selecione Criar.

Testar o firewall

Primeiro, anote o endereço IP privado da máquina virtual VM-Spoke-01 na página de visão geral dessa VM.

No portal do Azure, conecte a máquina virtual VM-Onprem.

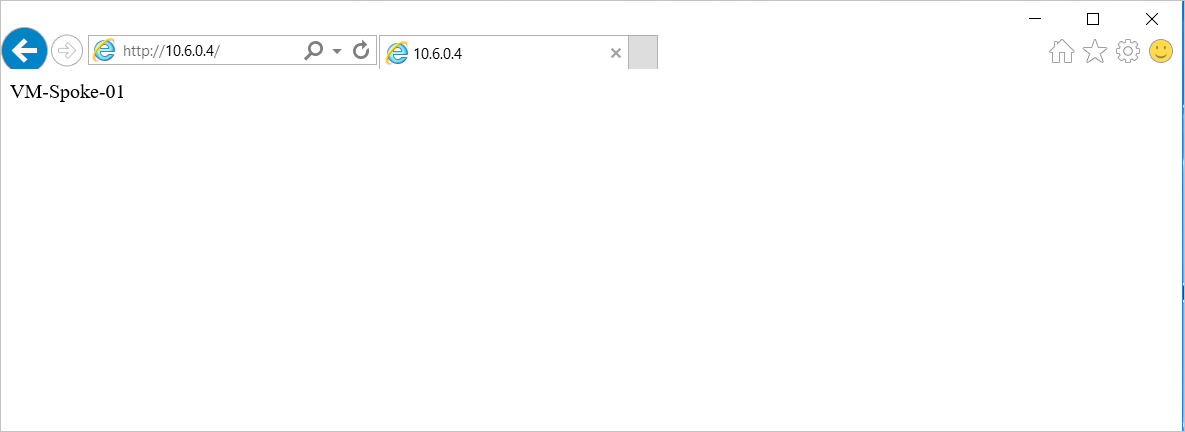

Abra um navegador da Web na VM-Onprem e navegue até o IP privado http://<VM-spoke-01>.

Você deverá ver a página da Web VM-spoke-01:

Na máquina virtual VM-Onprem, abra uma Área de Trabalho Remota para VM-spoke-01 no endereço IP privado.

Sua conexão deverá ter sucesso e você deverá conseguir entrar.

Agora você verificou que as regras de firewall estão funcionando:

- Você pode procurar o servidor Web na rede virtual spoke.

- Você pode conectar o servidor na rede virtual spoke usando o RDP.

Em seguida, altere a ação de coleção de regras da rede do firewall para Deny a fim de verificar se as regras do firewall funciona como o esperado.

- Abra o grupo de recursos FW-Hybrid-Test e selecione a política de firewall Pol-Net01.

- Em Configurações, selecione Coleções de Regras.

- Escolha a coleção de regras RCNet01.

- Para Ação de coleção de regras, selecione Negar.

- Clique em Salvar.

Feche as áreas de trabalho remotas e navegadores existentes em VM-Onprem antes de testar as regras alteradas. Depois que a atualização da coleção de regras for concluída, execute os testes novamente. Todos devem apresentar falha na conexão nesse momento.

Limpar os recursos

Você pode manter seus recursos de firewall para investigação adicional ou, se não forem mais necessários, excluir o grupo de recursos FW-Hybrid-Test para excluir todos os recursos relacionados ao firewall.