Gerenciar sua organização ou coleção

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Depois de criar uma organização ou coleção de projetos, adicione colaboradores e defina políticas, configurações e outras opções disponíveis para você. Este artigo fornece uma visão geral das tarefas para garantir que você configure sua organização ou coleção para obter o máximo uso de seus serviços.

Cada organização está associada a uma e apenas uma coleção. Se você precisar criar outra organização, consulte Planejar sua estrutura organizacional e Criar uma organização.

Ao instalar Azure DevOps Server, você cria automaticamente uma coleção padrão. Se você precisar criar outra coleção de projetos, consulte Gerenciar coleções de projetos.

Observação

Este artigo fornece uma visão geral das tarefas que exigem associação ao grupo Administradores de Coleção de Projetos . Para obter informações sobre tarefas executadas por membros de um grupo de Administradores de Projeto , consulte Gerenciar seu projeto.

Adicionar usuários à sua organização

Para grandes empresas, conecte o Azure DevOps à ID do Microsoft Entra e use seus grupos de segurança para controlar o acesso do usuário. Dessa forma, você pode sincronizar usuários e grupos entre a ID do Microsoft Entra e o Azure DevOps e reduzir a sobrecarga de gerenciamento de permissões e acesso do usuário.

Você pode adicionar usuários e grupos de segurança à sua organização por meio da interface Usuários de configurações > da organização do portal da Web, independentemente do tamanho da sua empresa. Você também pode atribuir esses usuários e grupos a um ou mais projetos em sua organização.

Para grandes empresas, o método recomendado para gerenciar usuários do Azure DevOps é conectar o Azure DevOps ao Active Directory (AD) e gerenciar o acesso do usuário por meio de grupos de segurança definidos no AD. Dessa forma, ao adicionar e remover usuários ou grupos do AD, você adiciona e remove automaticamente esses mesmos usuários e grupos do Azure DevOps. Normalmente, você deve instalar o Active Directory antes de instalar o Azure DevOps. Você limita a manutenção do gerenciamento de permissões e acesso do usuário.

Para pequenas e grandes empresas, você adiciona usuários a uma instância de servidor por meio da interface de níveis de acesso do portal da Web. Todos os usuários adicionados à instância do servidor podem ser adicionados a um ou mais projetos definidos nas coleções de projetos definidas na instância do servidor.

Ao adicionar usuários, você especifica seu nível de acesso, que determina os recursos que eles podem usar por meio do portal da Web. Para obter mais informações, examine estes recursos:

- Introdução às permissões, ao acesso e aos grupos de segurança

- Sobre níveis de acesso

- Adicionar usuários da organização e gerenciar o acesso

- Conectar sua organização ao Microsoft Entra ID

Observação

Se o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos estiver ativado na organização, os usuários adicionados ao grupo Usuários com Escopo do Projeto não poderão acessar projetos aos quais não foram adicionados. Para obter mais informações, incluindo chamadas importantes relacionadas à segurança, consulte Limitar a visibilidade do usuário para projetos e muito mais, mais adiante neste artigo.

- Introdução às permissões, ao acesso e aos grupos de segurança

- Sobre níveis de acesso

- Adicionar usuários ou grupos a um nível de acesso

- Instalar os Serviços de Domínio Active Directory (nível 100)

Observação

Mesmo se você adicionar um usuário ou grupo a um nível de acesso, você também deve adicioná-los a um projeto para que eles se conectem a um projeto e acessem os recursos disponíveis por meio de um cliente com suporte ou do portal da Web.

Configurar cobrança

O Azure DevOps cobra pelos serviços a seguir, conforme descrito em Preços do Azure DevOps.

- Serviços individuais:

- Trabalhos paralelos de CI/CD hospedados pela Microsoft

- Trabalhos paralelos de CI/CD auto-hospedados

- Armazenamento de feeds do Azure Artifacts

- Licenças de usuário para Planos Básicos ou Básicos + Testes.

Todas as organizações recebem cinco licenças básicas gratuitas e usuários ilimitados com acesso ao Stakeholder. Para obter informações sobre cada nível de acesso, consulte Sobre os níveis de acesso.

Se sua organização exigir mais de cinco colaboradores, você precisará configurar o faturamento. Os usuários que têm uma assinatura do Visual Studio podem ser adicionados sem incorrer em encargos de cobrança adicionais. A cobrança é baseada no nível de acesso, Básico ou Básico + Planos de Teste, que você atribui ao usuário. Para obter mais informações, consulte Configurar cobrança.

Gerenciar segurança e permissões

Permissões e grupos de segurança controlam o acesso a tarefas específicas.

A tabela a seguir lista as permissões atribuídas no nível da organização ou coleção. Todas as permissões, exceto Fazer solicitações em nome de outras pessoas, são concedidas aos membros do grupo Administradores de Coleção de Projetos . Para obter mais informações, consulte Referência de permissões e grupos, Grupos.

Geral

- Alterar configurações de rastreamento

- Criar novos projetos

- Excluir projeto de equipe

- Editar informações no nível da instância

- Visualizar informações no nível da instância

Conta de Serviço

- Faça solicitações em nome de outras pessoas

- Eventos de gatilho

- Exibir informações de sincronização do sistema

Boards

- Administrar permissões de processo

- Criar processo

- Excluir campo da organização ou conta

- Processo de exclusão

- Processo de edição

Repositórios (TFVC)

- Administrar alterações arquivadas

- Administrar espaços de trabalho

- Criar um workspace

Pipelines

- Administrar permissões de recursos de build

- Gerenciar recursos de compilação

- Gerenciar políticas de pipeline

- Usar recursos de compilação

- Exibir recursos de compilação

Test Plans

- Gerenciar controladores de teste

Auditoria

- Excluir fluxos de auditoria

- Gerenciar fluxos de auditoria

- Exibir log de auditoria

Políticas

- Gerenciar políticas corporativas

Para obter mais informações sobre segurança e configuração de permissões no nível da coleção, examine os seguintes artigos:

- Introdução às permissões, ao acesso e aos grupos de segurança

- Altere as permissões no nível da organização ou da coleção.

Adicionar membros ao grupo Administradores de Coleção de Projetos

Ao criar uma organização, você se torna membro do grupo Administradores de Coleção de Projetos . Esse grupo tem autoridade para gerenciar as configurações, políticas e processos da organização. Ele também pode criar e gerenciar todos os projetos e extensões da organização.

A pessoa que cria uma coleção de projetos é adicionada automaticamente como membro ao grupo Administradores de Coleção de Projetos . Os membros desse grupo têm permissões para gerenciar as configurações, políticas e processos da organização. Os membros também podem criar e gerenciar todos os projetos definidos na organização e instalar e gerenciar extensões.

É sempre uma boa ideia ter mais de uma pessoa com privilégios administrativos. Procure um Administrador de Coleção de Projetos e peça que ele adicione você ao grupo.

Limite a visibilidade do usuário para projetos e muito mais

Por padrão, os usuários adicionados a uma organização podem exibir todas as informações e configurações da organização e do projeto.

Importante

- Os recursos de visibilidade limitados descritos nesta seção se aplicam apenas a interações por meio do portal da Web. Com as APIs REST ou

azure devopscomandos da CLI, os membros do projeto podem acessar os dados restritos. - Os usuários convidados que são membros do grupo limitado com acesso padrão na ID do Microsoft Entra não podem pesquisar usuários com o seletor de pessoas. Quando o recurso de visualização está desativado para a organização ou quando os usuários convidados não são membros do grupo limitado, os usuários convidados podem pesquisar todos os usuários do Microsoft Entra, conforme esperado.

Para restringir usuários selecionados, como Stakeholders, usuários convidados do Microsoft Entra ou membros de um grupo de segurança específico, você pode ativar o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos para a organização. Depois de ativado, qualquer usuário ou grupo adicionado ao grupo Usuários com Escopo do Projeto é restrito das seguintes maneiras:

- Usuários restritos a acessar apenas os projetos aos quais foram adicionados.

- Restringe as exibições que exibem lista de usuários, lista de projetos, detalhes de cobrança, dados de uso e muito mais que são acessados por meio das Configurações da Organização.

- Limita o conjunto de pessoas ou grupos que aparecem por meio de seleções de pesquisa do seletor de pessoas e a capacidade de @mention pessoas.

Aviso

Habilitar o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos impede que os usuários com escopo de projeto pesquisem usuários adicionados à organização por meio da associação de grupo do Microsoft Entra, em vez de por meio de um convite de usuário explícito. Esse é um comportamento inesperado e uma resolução está em andamento. Para resolver esse problema, desative o recurso de visualização Limitar a visibilidade e a colaboração do usuário a projetos específicos para a organização.

Para obter mais informações, consulte Gerenciar recursos de versão prévia.

Todos os grupos de segurança são entidades no nível da organização, mesmo os grupos que têm permissões apenas para um projeto específico. No portal da Web, a visibilidade de alguns grupos de segurança pode ser limitada com base nas permissões do usuário. No entanto, você pode descobrir os nomes de todos os grupos em uma organização usando a ferramenta da CLI do azure devops ou nossas APIs REST. Para obter mais informações, consulte Adicionar e gerenciar grupos de segurança.

Limitar a pesquisa e a seleção de identidade

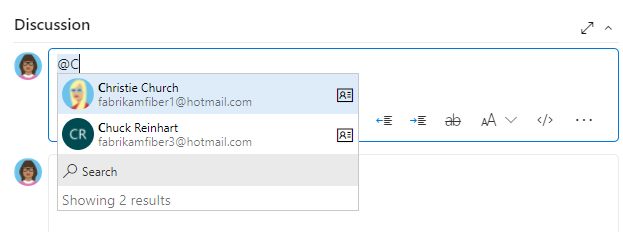

Com a ID do Microsoft Entra, você pode usar seletores de pessoas para pesquisar qualquer usuário ou grupo em sua organização, não apenas os do seu projeto atual. Pessoas seletores dão suporte às seguintes funções do Azure DevOps:

- Seleção de uma identidade de usuário de um campo de identidade de acompanhamento de trabalho, como Atribuído a

- Seleção de um usuário ou grupo usando @mention em um campo de discussão de item de trabalho ou rich text, uma discussão de solicitação de pull, comentários de commit ou comentários de conjunto de alterações ou de conjunto de prateleiras

- Seleção de um usuário ou grupo usando @mention de uma página wiki

Conforme mostrado na imagem a seguir, você simplesmente começa a digitar em uma caixa de seletor de pessoas até encontrar uma correspondência com um nome de usuário ou grupo de segurança.

Os usuários e grupos que são adicionados ao grupo Usuários com Escopo do Projeto só podem ver e selecionar usuários e grupos no projeto ao qual estão conectados de um seletor de pessoas. Para definir o escopo de seletores de pessoas para todos os membros do projeto, consulte Limitar a visibilidade do usuário para projetos e muito mais anteriormente neste artigo.

Para limitar a seleção de identidade apenas a usuários e grupos adicionados a um projeto, execute o procedimento a seguir para sua organização e projetos.

- Ative o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos para a organização. Para obter mais informações, consulte Gerenciar recursos de versão prévia.

- Adicione os usuários ao seu projeto, conforme descrito em Adicionar usuários a um projeto ou equipe. Os usuários adicionados a uma equipe são adicionados automaticamente ao projeto e ao grupo de equipes.

- Abra as configurações>do Organizations Permissões de segurança>e escolha Usuários com escopo do projeto. Selecione a guia Membros.

- Adicione todos os usuários e grupos que você deseja definir ao escopo do projeto ao qual eles foram adicionados. Para obter mais informações, consulte Definir permissões no nível do projeto ou da coleção. O grupo Usuários com escopo do projeto só aparece nos Grupos de permissões> quando o recurso de visualização Limitar a visibilidade e a colaboração do usuário a projetos específicos está ativado.

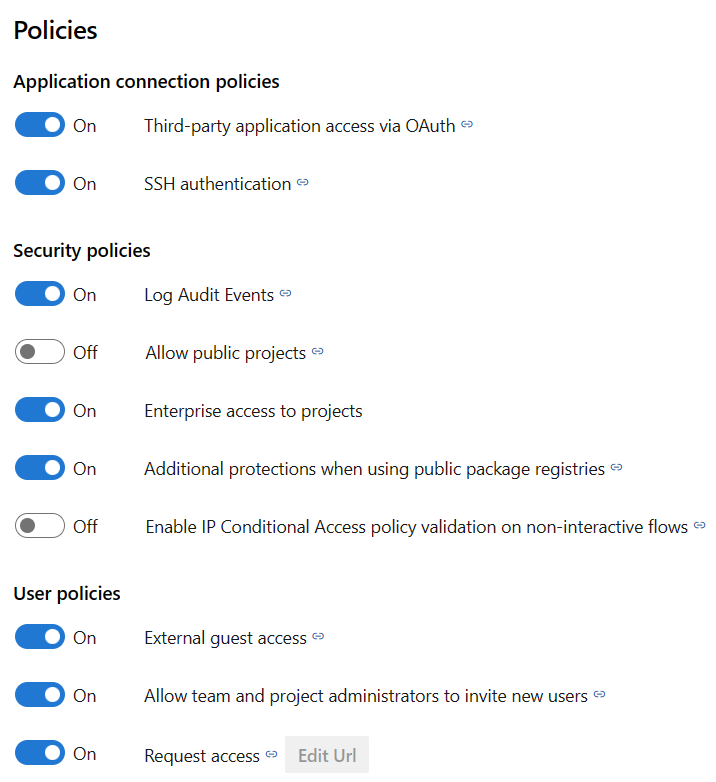

Definir políticas de segurança

Configure as políticas de segurança para sua organização por meio da página Políticas de configurações>da organização. Essas políticas permitem que você conceda ou restrinja os seguintes recursos:

- Acesso a aplicativos que não são da Microsoft via OAuth

- Autenticação SSH

- Criação de projetos públicos

- Convite de contas de usuário do GitHub

Para obter mais informações, consulte Alterar políticas de conexão e segurança de aplicativos para sua organização.

Gerenciar extensões

Uma extensão é uma unidade instalável que adiciona novos recursos aos seus projetos. As extensões do Azure DevOps dão suporte às seguintes funções:

- Planejamento e acompanhamento de itens de trabalho, sprints, scrums e assim por diante

- Fluxos de compilação e lançamento

- Teste e rastreamento de código

- Colaboração entre os membros da equipe

Por exemplo, para dar suporte à pesquisa de código, instale a extensão Pesquisa de Código.

Você deseja informar seus usuários sobre extensões e que eles podem solicitar uma extensão. Para instalar e gerenciar extensões, você deve ser um proprietário da organização, um membro do grupo Administradores de Coleção de Projetos . Ou você pode ser adicionado à função Gerente para extensões.

Instalar pesquisa de código

A Pesquisa de Código é uma extensão gratuita do Marketplace que permite pesquisar em todos os seus repositórios de origem. Para obter mais informações, consulte Instalar e configurar a Pesquisa.

Ativar o Google Analytics

O serviço de Análise é a plataforma de relatórios do Azure DevOps, substituindo a plataforma anterior baseada nos SQL Server Reporting Services. O Analytics foi desenvolvido para geração de relatórios e otimizado para acesso rápido de leitura e agregações baseadas em servidor. Use pode responder a perguntas quantitativas sobre o estado passado ou presente dos projetos.

Para obter mais informações, consulte O que é o serviço Analytics? e Ativar o serviço Analytics.

Ajustar o fuso horário e outras configurações da organização

Ao criar uma organização, você especifica o nome da sua organização e seleciona a região onde sua organização está hospedada. O fuso horário padrão é definido como UTC. Você pode atualizar o fuso horário e especificar um URL de privacidade na página Visão geral das configurações>da organização. Para obter mais informações sobre essas configurações, consulte os seguintes artigos:

Definir configurações de DevOps

Use as configurações a seguir, que são definidas no nível da organização, para dar suporte ao seu trabalho.

- Adicionar pools de agentes

- Definir configurações de retenção de pipeline

- Defina as configurações do repositório:

- Nome do branch padrão para novos repositórios

- Imagens do Gravatar.

Personalizar processos de acompanhamento de trabalho

Todas as ferramentas de controle de trabalho estão disponíveis imediatamente após a criação de um projeto. Muitas vezes, um ou mais usuários podem querer personalizar a experiência para atender a uma ou mais necessidades de negócios. Os processos são facilmente personalizados por meio da interface do usuário. No entanto, talvez você queira estabelecer uma metodologia para quem gerencia as atualizações e avalia as solicitações.

Para obter mais informações, consulte os seguintes artigos:

- Sobre a personalização do processo e processos herdados

- Personalizar um projeto

- Adicionar e gerenciar processos

Alertar os usuários com banners informativos

Comunique-se com seus usuários do Azure DevOps rapidamente por meio de faixas de informações. Use faixas para alertar os usuários do Azure DevOps sobre alterações ou eventos futuros sem enviar emails em massa. Para obter mais informações, consulte Adicionar e gerenciar faixas de informações.

Examinar e atualizar notificações

Muitas notificações são predefinidas no nível da organização ou da coleção. Você pode gerenciar assinaturas ou adicionar novas assinaturas.

Configurar um servidor SMTP

Para que os membros da equipe recebam notificações, você deve configurar um servidor SMTP.

Dimensionar sua organização ou coleção

Para saber mais sobre como dimensionar sua organização, consulte os artigos a seguir.