Usar o Git Credential Manager para autenticar no Azure Repos

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

O Git Credential Manager simplifica a autenticação com seus repositórios Git do Azure Repos. Os gerentes de credenciais permitem que você use as mesmas credenciais usadas para o portal da Web do Azure DevOps Services. Os gerentes de credenciais dão suporte à autenticação multifator por meio da conta da Microsoft ou da ID do Microsoft Entra. Além de dar suporte à autenticação multifator com o Azure Repos, os gerenciadores de credenciais também dão suporte à autenticação de dois fatores com os repositórios do GitHub.

O Azure Repos fornece suporte ao IDE para a conta da Microsoft e a autenticação do Microsoft Entra por meio dos seguintes clientes:

Se o ambiente não tiver uma integração disponível, configure seu IDE com um token de acesso pessoal ou SSH para se conectar aos repositórios.

Instalar o Git Credential Manager

Windows

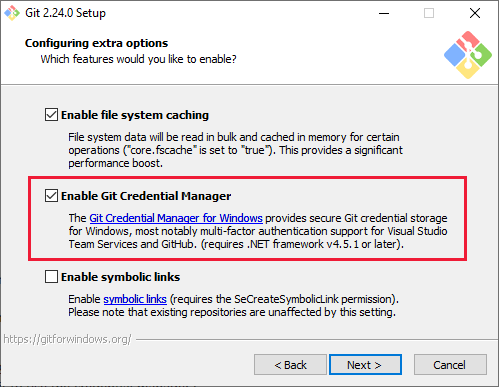

Baixe e execute o instalador mais recente do Git for Windows , que inclui o Git Credential Manager. Habilite a opção de instalação do Git Credential Manager.

macOS e Linux

Você pode usar chaves SSH para autenticar no Azure Repos ou usar o Gerenciador de Credencial Git.

As instruções de instalação são incluídas no repositório GitHub para GCM. No Mac, é recomendável usar homebrew. No Linux, você pode instalar a partir de um .deb ou tarball.

Usando o Git Credential Manager

Quando você se conecta a um repositório Git do cliente Git pela primeira vez, o gerenciador de credenciais solicita credenciais. Forneça suas credenciais de conta da Microsoft ou do Microsoft Entra. Se sua conta tiver a autenticação multifator habilitada, o gerenciador de credenciais solicitará que você também passe por esse processo.

Depois de autenticado, o gerenciador de credenciais cria e armazena em cache um token para conexões futuras com o repositório. Os comandos git que se conectam a essa conta não solicitarão credenciais de usuário até que o token expire. Um token pode ser revogado por meio do Azure Repos.

Definir o tipo de credencial padrão como OAuth

Por padrão, o GCM solicitará um token de acesso pessoal do Azure Repos. No entanto, você pode alterar o tipo de token padrão para um token Microsoft Entra para autenticação Git. Recomendamos essa abordagem, uma vez que o último token tem uma expiração de uma hora em comparação com os PATs de 7 dias cunhados pelo GCM. Todos os PATs criados pelo GCM podem ser revogados na página Configurações do usuário.

Para definir o tipo de credencial padrão como tokens do Microsoft Entra, defina a credential.azreposCredentialType entrada de configuração (ou a variável de ambiente GCM_AZREPOS_CREDENTIALTYPE) como oauth. Saiba mais sobre usando o GCM com o Azure Repos.

Usar a entidade de serviço como autenticação

Você também pode fornecer uma entidade de serviço para autenticação com GCM. Especifique as IDs de cliente e locatário de uma entidade de serviço neste formato: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

Você também deve definir pelo menos um mecanismo de autenticação se definir esse valor:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Obtendo ajuda

Você pode abrir e relatar problemas com o Gerenciador de Credencial Git no GitHub do projeto.