Exibir resultados de verificação de código de provedores de terceiros no Azure DevOps

À medida que continuamos nossa integração com o GitHub Advanced Security, temos o prazer de anunciar que agora você pode aproveitar a tarefa de publicação (AdvancedSecurity-Publish@1) para importar resultados de segurança de provedores terceirizados para o hub de alertas de Verificação de Código de Segurança Avançada!

Confira as notas sobre a versão para obter detalhes.

Geral

GitHub Advanced Security para Azure DevOps

- Visão geral de segurança exibição de risco links para alertas de repositório

- Tarefa de publicação para integração com provedores de terceiros

Azure Pipelines

- Visualização do macOS-14 Sonoma e desativação do macOS-11

- Nó 10 removido de pipelines-* Pacotes de agente

Geral

Melhorar os resultados da pesquisa com prefixos e subcadeias de caracteres curinga

Temos o prazer de anunciar nosso novo recurso de pesquisa, que agora dá suporte a pesquisas curinga como prefixo e subcadeia de caracteres em código, itens de trabalho, wiki e pacotes. Ao adicionar um curinga no início e no final do termo de pesquisa, você pode encontrar todas as strings relevantes que contêm seu termo. Por exemplo, inserir "Test" na caixa de pesquisa produz resultados como "mytestclass", "improvecodewithtest" e "test_wikiarticle". Esse recurso será lançado nas próximas semanas.

GitHub Advanced Security para Azure DevOps

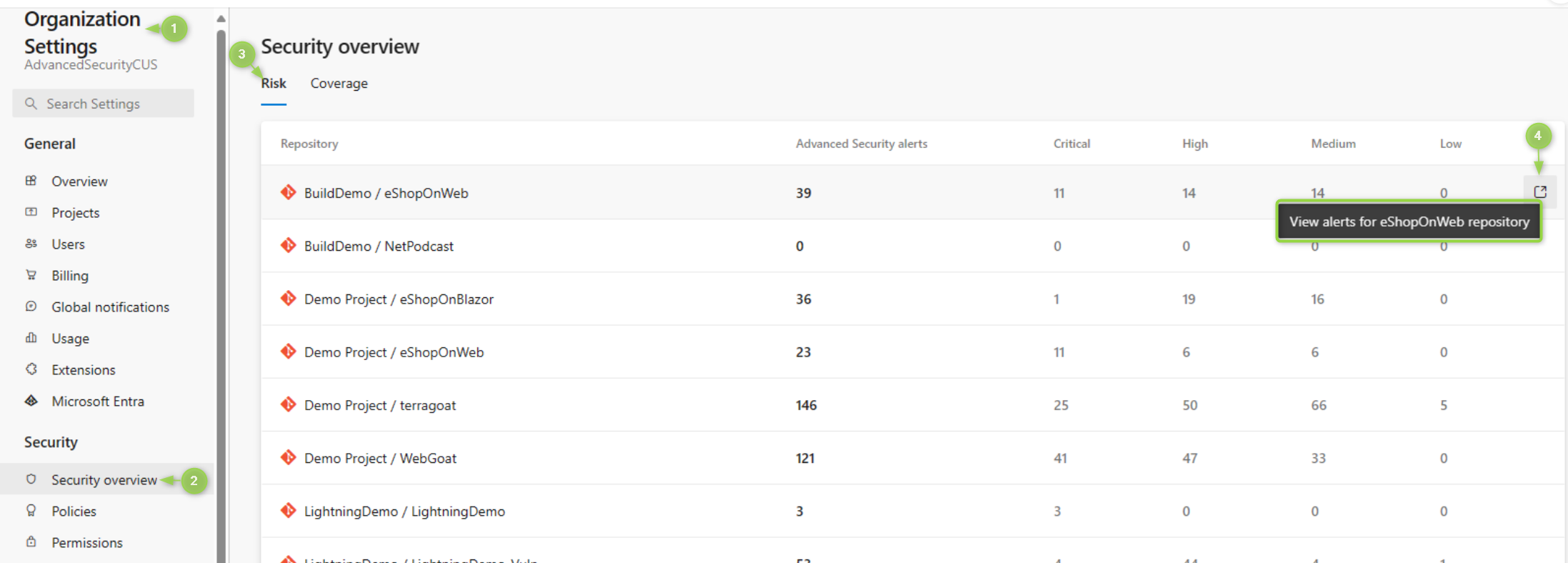

Visão geral de segurança exibição de risco links para alertas de repositório

A página de risco de visão geral de segurança agora é vinculada diretamente à página de alertas de Segurança Avançada individual de cada repositório. Semelhante à página de cobertura, para um repositório específico, passe o mouse sobre a linha e clique no ícone no lado direito da linha para navegar diretamente para a página de alertas.

Tarefa de publicação para integração com provedores de terceiros

A tarefa AdvancedSecurity-Publish@1 permite que você recupere facilmente resultados de provedores de terceiros, aprimorando a integração com a segurança avançada do GitHub para AzureDevOps. Esses provedores podem incluir tarefas de pipeline de análise de segurança comercial e de software livre que geram resultados no formato SARIF em conformidade. Ao aproveitar isso, agora você pode exibir os resultados no hub de alertas de Verificação de Código de Segurança Avançada, fornecendo uma exibição unificada dos alertas de segurança de código das ferramentas de análise com suporte no momento diretamente no Azure DevOps. Essa integração oferece suporte ao SARIF 2.1, oferecendo uma visão geral abrangente de sua postura de segurança.

Para obter instruções detalhadas sobre como configurar a Varredura de código no GitHub Advanced Security com o Azure DevOps, consulte Configurar a verificação de código.

Azure Pipelines

Visualização do macOS-14 Sonoma e desativação do macOS-11

A imagem do macOS-14 já está disponível em preview para agentes hospedados no Azure Pipelines. Para usar essa imagem, atualize seu arquivo YAML para incluir vmImage:'macos-14':

- job: macOS14

pool:

vmImage: 'macOS-14'

steps:

- bash: |

echo Hello from macOS Sonoma Preview

sw_vers

Para o software instalado do macOS-14, consulte configuração de imagem.

A macOS-12 imagem ainda será usada ao especificar macOS-latest. Uma vez macOS-14 que esteja disponível para o público em geral, macOS-latest migrará diretamente para o macOS-14. O macOS-latest rótulo pulará o macOS-13.

A imagem do macOS-11 foi preterida e será desativada em junho de 2024.

Nó 10 removido de pipelines-* Pacotes de agente

Nossos agentes dão suporte a tarefas implementadas no PowerShell ou no Node. O agente é fornecido com várias versões do Node que acomodam diferentes requisitos de tarefa.

À medida que novas versões do Node são lançadas, as tarefas são atualizadas para utilizar essas versões mais recentes do Node. Os tempos de execução necessários estão incluídos no agente.

No entanto, à medida que os nós mais antigos saem da janela de manutenção, algumas tarefas do Pipelines ainda podem depender deles. O Azure DevOps atualiza as tarefas com suporte para uma versão do Node que ainda tem suporte, embora as tarefas de terceiros possam exigir versões mais antigas para serem executadas.

Para gerenciar isso, temos dois pacotes de agentes de pipeline:

| Pacotes | Versões do nó | Descrição |

|---|---|---|

vsts-agent-* |

6, 10, 16, 20 | Inclui todas as versões do Node que podem ser usadas como manipulador de execução de tarefas |

pipelines-agents-* |

16, 20 | Inclui apenas versões recentes do Node. O objetivo desses pacotes é não incluir nenhuma versão de fim de vida útil do Node. |

Se você quiser executar uma tarefa que exija o manipulador de execução do Nó 10 em um agente que não tenha o Nó 10 empacotado, poderá instalar o manipulador de execução inserindo a tarefa NodeTaskRunnerInstaller@0 em seu pipeline:

steps:

- task: NodeTaskRunnerInstaller@0

inputs:

runnerVersion: 10

Próximas etapas

Observação

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer comentários

Adoraríamos ouvir o que você pensa sobre esses recursos. Use o menu de ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigada,

Silviu Andrica