Melhorias nos recursos de varredura secreta e Novo hub da placa ativado por padrão

Temos o prazer de anunciar que estamos lançando uma visão geral de segurança, uma única visualização de painel para seus alertas e habilitação de Segurança Avançada e também melhoramos nossos recursos de verificação secreta adicionando mais padrões de parceiros no GitHub Advanced Security! Isso aumentará significativamente as habilidades de detecção de nosso recurso de varredura secreta, proporcionando um ambiente mais seguro para seus projetos.

Com esta atualização, estamos perto de tornar o New Boards Hub sua experiência padrão! Ele apresentará um design atualizado, melhor desempenho e acessibilidade aprimorada. Além disso, estamos visualizando dois novos recursos nos quadros: AB# Links em solicitações de pull do GitHub e uma pesquisa de repositório GitHub mais confiável, removendo o risco de tempos limite.

Confira as notas sobre a versão para obter detalhes.

GitHub Advanced Security para Azure DevOps

- Visão geral de segurança, exibições de risco e cobertura

- Conjunto expandido de detecções de varredura secreta

- A Varredura Secreta agora detecta padrões que não são do provedor

Azure Boards

- Novo Hub de Placas ativado por padrão

- Adicionar link para confirmação ou solicitação de pull do GitHub está em disponibilidade geral

- Links AB# em solicitações de pull do GitHub (versão prévia)

- Conectar-se às melhorias de pesquisa do repositório GitHub (versão prévia)

Azure Pipelines

- Editar permissão de configuração de build de fila

- O TFX valida se uma tarefa está usando um executor de nó de fim de vida útil

GitHub Advanced Security para Azure DevOps

Visão geral de segurança, exibições de risco e cobertura

Agora você pode ver uma exibição de toda a organização de seus repositórios e seus alertas de Segurança Avançada e status de habilitação de Segurança Avançada de todos os repositórios em sua organização.

O recurso de visão geral de segurança para Segurança Avançada pode ser encontrado navegando até Configurações > da organização Visão geral de segurança. Para obter mais informações, consulte Visão geral de segurança no GitHub Advanced Security para Azure DevOps.

Conjunto expandido de detecções de varredura secreta

Estamos expandindo o conjunto de padrões de parceiros que podem ser detectados com a Verificação Secreta. Essa expansão traz muitos padrões de alta confiança para novos tipos de tokens. Esses novos padrões incluem um grande número de provedores de recursos do Azure e outros provedores de SaaS por meio do programa de parceiros de verificação de segredos do GitHub Advanced Security.

Para obter mais informações sobre os tipos de padrões de parceiros que a Verificação de Segredos do GitHub Advanced Security detecta, consulte Alertas de verificação de segredos para o GitHub Advanced Security para Azure DevOps.

A Varredura Secreta agora detecta padrões que não são do provedor

A varredura secreta agora detecta muitos padrões que não são do provedor, incluindo:

- Cabeçalhos de autenticação HTTP

- Cadeias de conexão do MongoDB

- Cadeias de conexão do MySQL/Postgres/SQL Server

- Chaves privadas OpenSSH

- Chaves privadas RSA

Observação

A detecção de padrões que não são de provedor está atualmente em versão prévia e sujeita a alterações.

A detecção desses padrões está habilitada para todos os repositórios habilitados para Segurança Avançada do GitHub no Azure DevOps. Os segredos resultantes aparecem em um novo filtro separado na lista de alertas de varredura secreta chamado "Confiança".

Para obter mais informações sobre os tipos de padrões que a Verificação de Segredos do GitHub Advanced Security detecta, consulte Alertas de verificação secreta para o GitHub Advanced Security para Azure DevOps.

Azure Boards

Novo Hub de Placas ativado por padrão

Se você está acompanhando o progresso do New Boards Hub, provavelmente está ciente de que a visualização está ativa há algum tempo. Na verdade, anunciamos oficialmente a prévia do New Boards Hub há pouco mais de dois anos.

Hoje, temos o prazer de anunciar a etapa final de nossa jornada. Estamos iniciando o processo de tornar o New Boards Hub a experiência padrão para todos os nossos clientes. Isso acontece em duas ondas, com a primeira começando em meados de abril. O processo de distribuição de cada onda se estende por várias semanas, à medida que lançamos gradualmente para um conjunto diferente de clientes a cada dois dias.

Para obter mais informações, consulte nossa última postagem no blog aqui.

Adicionar link para confirmação ou solicitação de pull do GitHub está em disponibilidade geral

Após várias semanas em versão prévia, temos o prazer de anunciar uma experiência aprimorada para vincular itens de trabalho ao GitHub. Pesquise e selecione o repositório desejado e faça uma busca detalhada para localizar e vincular à solicitação de pull ou confirmação específica. Não há mais necessidade de várias alterações de janela e copiar/colar (embora você ainda tenha essa opção).

Observação

Esse recurso está disponível apenas na visualização do Hub de novos quadros.

Links AB# em solicitações de pull do GitHub (versão prévia)

Como parte de nossos aprimoramentos contínuos na integração Azure Boards + GitHub, estamos visualizando um recurso que melhora a experiência com links AB#. Com essa atualização, seus links AB# agora aparecerão diretamente na seção Desenvolvimento da solicitação de pull do GitHub. Isso significa que você pode exibir os itens de trabalho vinculados sem a necessidade de navegar pela descrição ou comentários, resultando em um acesso mais fácil a esses links AB#.

Esses links só estarão disponíveis quando você usar AB# na descrição da solicitação de pull. Eles não aparecerão se você vincular diretamente da solicitação de pull do item de trabalho. Remover o link AB# da descrição também o removerá do controle de desenvolvimento.

Se você estiver interessado em participar da demonstração, entre em contato conosco diretamente por e-mail. Certifique-se de incluir o nome da sua organização no GitHub (github.com/{nome da organização}).

Conectar-se às melhorias de pesquisa do repositório GitHub (versão prévia)

Anteriormente, conectar um projeto do Azure DevOps a uma organização do GitHub com milhares de repositórios era um desafio. Os clientes com tantos repositórios do GitHub podem encontrar erros de tempo limite ou longos tempos de espera. Hoje, estamos anunciando uma prévia que desbloqueia grandes organizações do GitHub. Agora você pode pesquisar e selecionar em milhares de repositórios sem o risco de problemas de tempo limite.

Estamos felizes em habilitar esse recurso mediante solicitação. Se você estiver interessado, envie-nos o nome da sua organização do Azure DevOps (dev.azure.com/{organization}).

Azure Pipelines

Editar permissão de configuração de build de fila

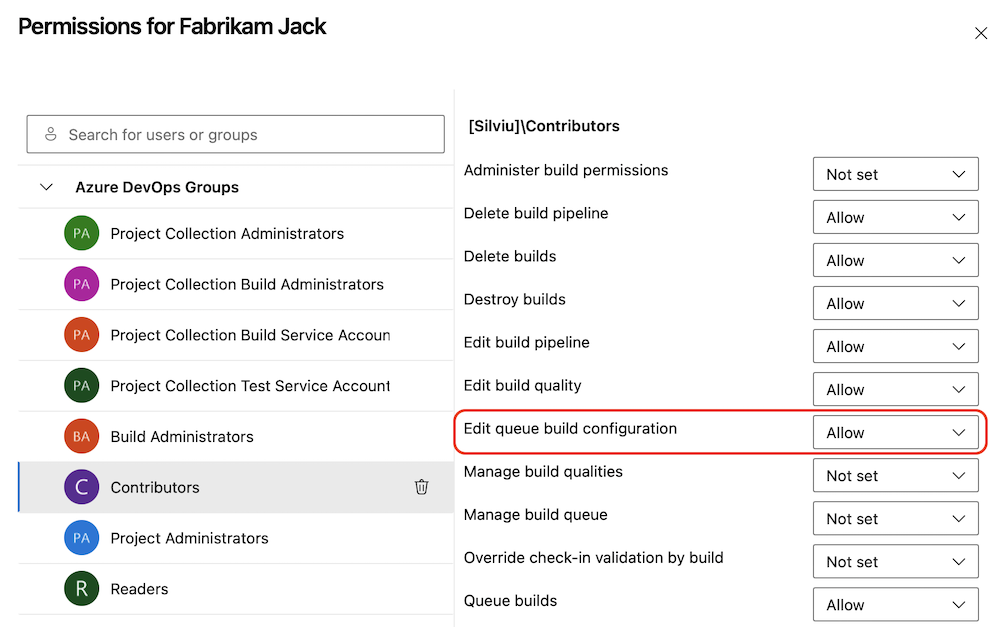

Para ajudá-lo a melhorar a postura de segurança de seus pipelines, estamos adicionando uma nova permissão de pipeline chamada Editar configuração de build de fila que controla quem pode definir os valores de variáveis definidas no tempo de fila e de parâmetros de runtime de texto livre.

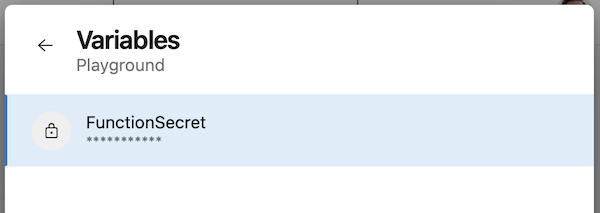

As variáveis definidas no tempo da fila e os parâmetros permitem que você escreva pipelines YAML configuráveis. Infelizmente, eles também introduzem a possibilidade de a entrada do usuário ser executada. A nova permissão mitiga esse risco.

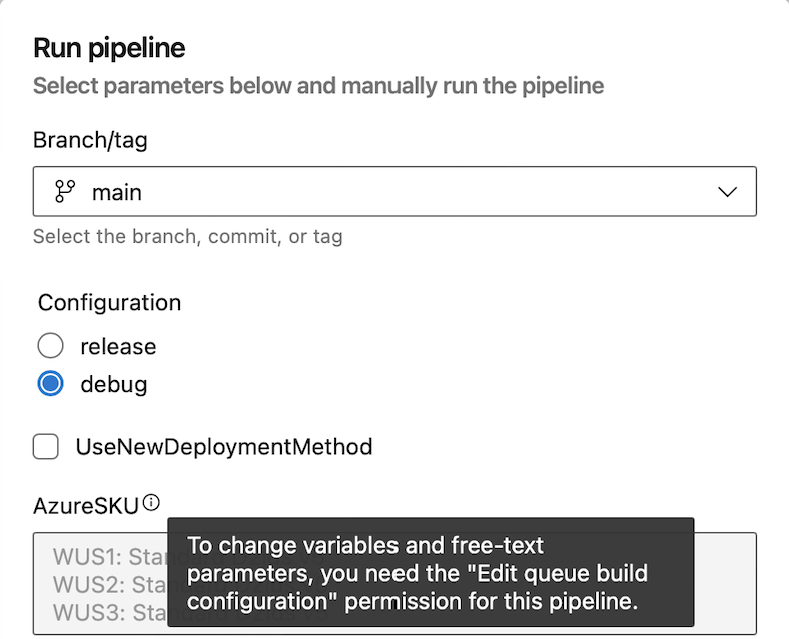

Os usuários que têm apenas a permissão de build de fila podem enfileirar builds e editar os valores de parâmetros de tempo de execução que têm um conjunto predefinido de valores. Ou seja, eles podem escolher valores para parâmetros do tipo boolean, number ou têm a values propriedade definida.

Se um parâmetro puder conter texto livre, por exemplo, for do tipo object, somente os usuários que têm a permissão Editar configuração de build da fila poderão defini-lo.

Considere um pipeline com os seguintes parâmetros definidos:

parameters:

- name: Configuration

type: string

values:

- release

- debug

default: debug

- name: UseNewDeploymentMethod

type: boolean

default: false

- name: AzureSKU

type: object

default:

WUS1: Standard D2lds v5

WUS2: Standard D2lds v5

WUS3: Standard D2lds v5

Se um usuário enfileirar uma execução tiver apenas a permissão de compilação Queue. Quando eles enfileirarem o pipeline, eles poderão especificar apenas os valores dos Configuration parâmetros and UseNewDeploymentMethod . Eles não poderão especificar o valor do AzureSKU parâmetro.

A alteração de variáveis marcadas como configuráveis no momento da fila também requer a permissão Editar configuração de build da fila. Caso contrário, não é possível alterar o valor da variável.

Para garantir que a nova permissão não interfira nas cargas de trabalho diárias, todos que têm permissão de build de fila recebem a permissão Editar configuração de build de fila. Depois, você pode remover essa permissão conforme necessário.

O TFX valida se uma tarefa está usando um executor de nó de fim de vida útil

Os autores de tarefas usam o TFX para publicar extensões. O TFX foi atualizado para realizar validações em outras versões do executor do Node.

As extensões que contêm tarefas que usam uma versão do executor do Node que está no fim da vida útil (EOL) (até e incluindo o Nó 16) verão este aviso:

O Task < TaskName > depende de um executor de tarefas que está no fim da vida útil e será removido no futuro. Os autores devem revisar as diretrizes de atualização do nó: https://aka.ms/node-runner-guidance

Próximas etapas

Observação

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer comentários

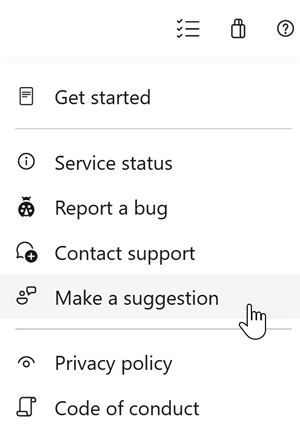

Adoraríamos ouvir o que você pensa sobre esses recursos. Use o menu de ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigada,

Dan Hellem