Suporte para a tabela de subpáginas no wiki

Agora você pode adicionar a tabela de subpáginas às suas páginas wiki para que possa ver o conteúdo e os links. Em Quadros, agora você pode adicionar cores à raia e bloquear a edição de campos personalizados. Também continuamos nossos investimentos em segurança e adicionamos um novo escopo pat para gerenciar autorização de pipeline e aprovações e verificações.

Confira as notas sobre a versão para obter detalhes.

Azure Boards

Azure Pipelines

- Aprimoramentos de experiência em permissões de pipeline

- Capacidade de desabilitar a máscara para segredos curtos

- Novo Escopo do PAT para gerenciar autorização de pipeline e aprovações e verificações

- Variáveis como entradas em verificações

- Script para validar automaticamente a versão do agente de pipeline

- Ícone de visão geral da execução do pipeline status

Wiki

Azure Boards

Impedir a edição de campos de listas de seleção compartilháveis

Campos personalizados são compartilhados entre processos. Isso pode criar um problema para campos de lista de seleção porque permitimos que os administradores de processo adicionem ou removam valores do campo. Ao fazer isso, as alterações afetam esse campo em cada processo que o usa.

Para resolver esse problema, adicionamos a capacidade do administrador da coleção de "bloquear" um campo de ser editado. Quando o campo de lista de seleção está bloqueado, o administrador do processo local não pode alterar os valores dessa lista de seleção. Eles só podem adicionar ou remover o campo do processo.

Cores de raia

Em sua placa Kanban, as raias ajudam você a visualizar a status de trabalho que dá suporte a diferentes classes de nível de serviço. Agora, você pode adicionar cor às raias para torná-las mais fáceis de identificar em sua placa.

Observação

Esse recurso só estará disponível com a versão prévia do New Boards Hubs.

Azure Pipelines

Novo Escopo do PAT para gerenciar autorização de pipeline e aprovações e verificações

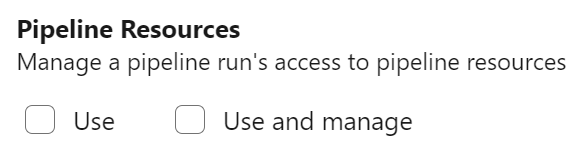

Para limitar os danos causados pelo vazamento de um token PAT, adicionamos um novo escopo pat, chamado Pipeline Resources. Você pode usar esse escopo pat ao gerenciar a autorização de pipeline usando um recurso protegido, como uma conexão de serviço, ou para gerenciar aprovações e verificações desse recurso.

As seguintes chamadas à API REST dão suporte ao novo escopo pat da seguinte maneira:

- Atualizar um escopo de suporte à Aprovação

Pipeline Resources Use - Gerenciar Verificações dá suporte ao escopo

Pipeline Resources Use and Manage - Atualizar permissões de pipeline para recursos dá suporte ao escopo

Pipeline Resources Use and Manage - Autorizar recursos de definição dá suporte ao escopo

Pipeline Resources Use and Manage - Autorizar Recursos do Projeto dá suporte ao escopo

Pipeline Resources Use and Manage

Aprimoramentos de experiência em permissões de pipeline

Melhoramos a experiência em relação ao gerenciamento de permissões de pipeline para fazer com que o sistema de permissões se lembre se um pipeline já havia usado um recurso protegido, como uma conexão de serviço.

No passado, se você tiver verificado "Conceder permissão de acesso a todos os pipelines" ao criar um recurso protegido, mas, em seguida, você restringiu o acesso ao recurso, seu pipeline precisava de uma nova autorização para usar o recurso. Esse comportamento era inconsistente com a abertura e o fechamento subsequentes do acesso ao recurso, em que uma nova autorização não era necessária. Isso agora foi corrigido.

Variáveis como entradas em verificações

Aprovações e verificações são um mecanismo de segurança de runtime que permite que os proprietários de recursos controlem quais execuções de pipeline podem usar seus recursos.

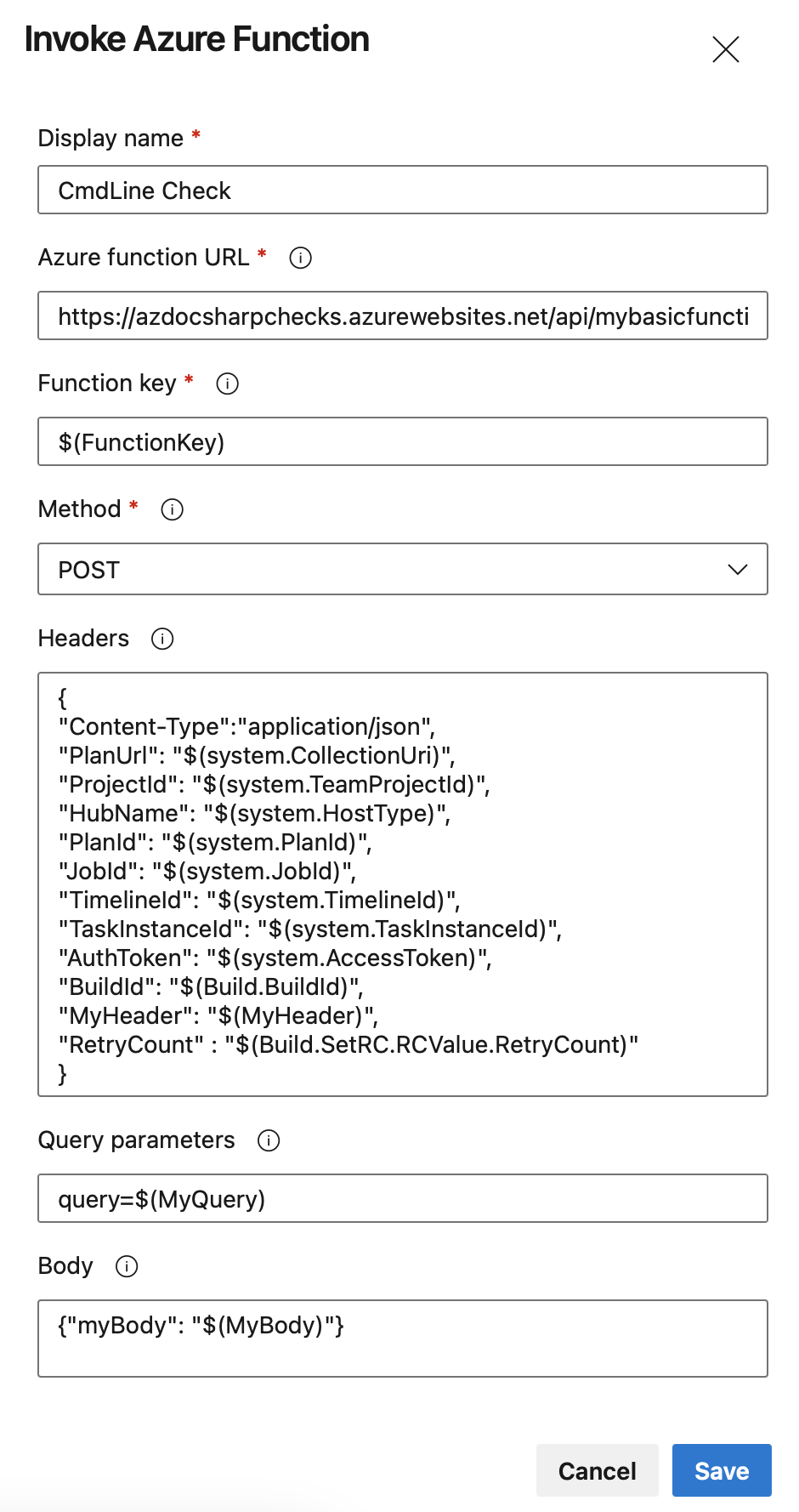

Duas verificações populares são Invocar Função do Azure e Invocar API REST. No passado, ao configurá-los, só era possível usar variáveis de sistema predefinidas ou grupos de variáveis.

Neste sprint, adicionamos suporte para variáveis definidas por pipeline. Isso funciona ao especificar Function keyparâmetros , Headers, Bodye Query para essas verificações.

Digamos que você tenha o pipeline YAML a seguir. Observe que definimos variáveis FunctionKey, MyHeader, MyBodye MyQuerye uma variável definida por runtime chamadaRetryCount.

variables:

FunctionKey: <<redacted>>

MyHeader: "FabrikamHeader"

MyQuery: "FabrikamQuery"

MyBody: "FabrikamBody"

stages:

- stage: Build

jobs:

- job: SetRC

steps:

- script: echo "##vso[task.setvariable variable=RetryCount;isOutput=true]3"

name: RCValue

- stage: Deploy

jobs:

- deployment:

environment: Production

strategy:

runOnce:

deploy:

steps:

- script: ./deploy.sh

Você pode configurar um Invoke Azure Function marcar no ambiente de produção e referenciar $(FunctionKey), $(MyHeader), $(MyBody), $(MyQuery)e $(Build.SetRC.RCValue.RetryCount), como na captura de tela a seguir.

A sintaxe para usar variáveis definidas por runtime é StageId.JobId.StepOrTaskName.Variable.

Saiba mais sobre a maneira recomendada de usar as verificações da API REST e Invocar Função do Azure.

Capacidade de desabilitar a máscara para segredos curtos

O Azure Pipelines mascara segredos em logs. Os segredos podem ser variáveis marcadas como segredo, variáveis de grupos de variáveis vinculados ao Azure Key Vault ou elementos de uma Conexão de Serviço marcada como segredo pelo provedor de Conexão de Serviço.

Todas as ocorrências de valor secreto são mascaradas. Mascarar segredos curtos, por exemplo, '1', '2', 'Dev' torna mais fácil adivinhar seus valores, por exemplo, em uma data: 'Jan 3, 202***'

Agora está claro que "3" é um segredo. Nesses casos, você pode preferir não mascarar o segredo completamente. Se não for possível não marcar o valor como segredo (por exemplo, o valor é obtido de Key Vault), você pode definir o AZP_IGNORE_SECRETS_SHORTER_THAN botão como um valor de até 4.

Script para validar automaticamente a versão do agente de pipeline

Atualmente, temos duas versões do agente de pipeline: v2 usa o .NET 3.1 Core e v3 usa o .NET 6. Estamos distribuindo lentamente o agente v3 para sistemas operacionais com suporte, após o qual desativaremos o agente v2. Para obter mais informações, consulte a postagem no blog atualizar o agente do .NET para o Azure Pipelines.

Criamos um script para ajudá-lo a verificar se seus agentes auto-hospedados poderão atualizar. Esse script processará todos os pools em sua organização e identificará agentes v2 em sistemas operacionais que não têm suporte do agente v3, por exemplo, centOS 6, versões fedora antes de 31, macOS 10.14, RHEL 6.

Observação

Compilações recentes do agente v2 não tentarão atualizar automaticamente para o agente v3 em um sistema operacional conhecido por não ser compatível com ele.

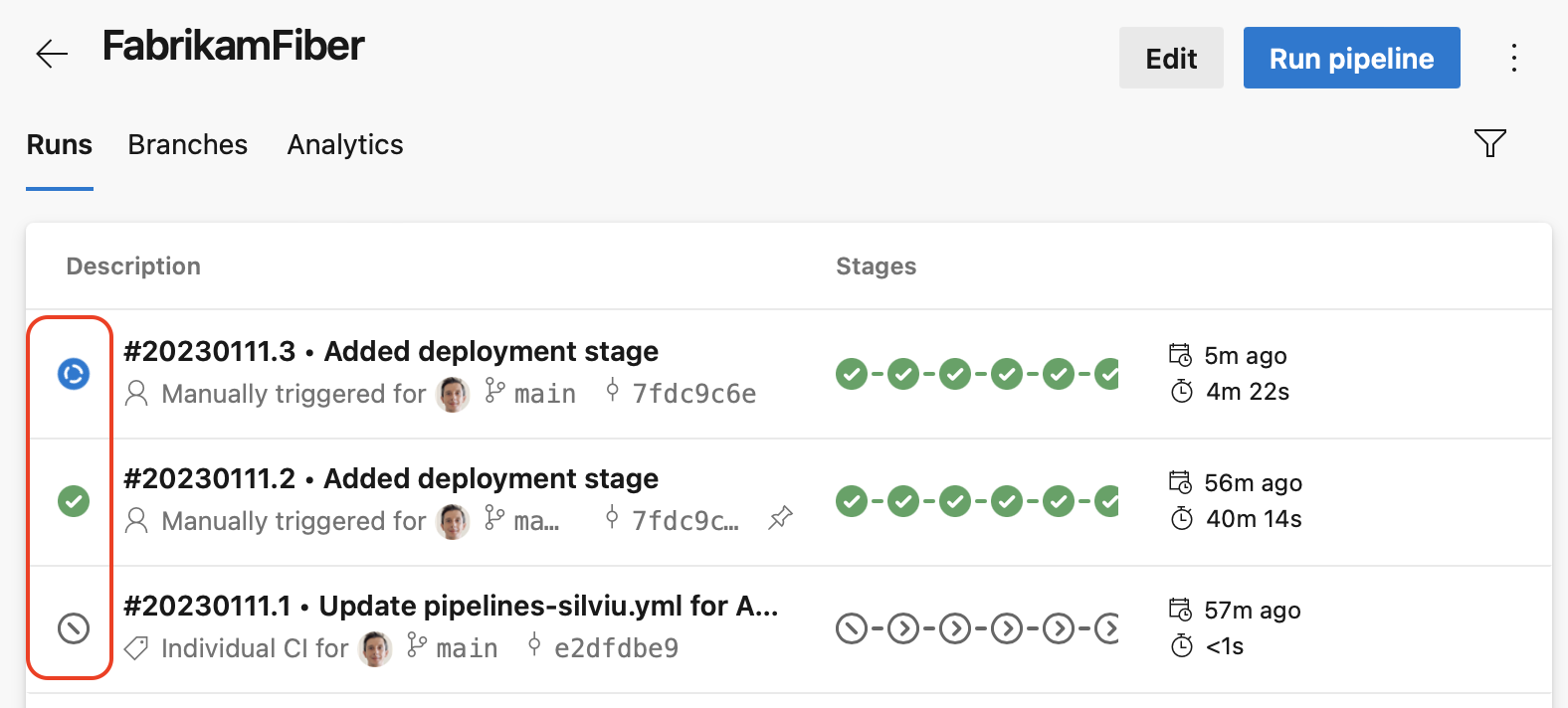

Ícone de visão geral da execução do pipeline status

Neste sprint, estamos tornando mais fácil saber o status geral de uma execução de pipeline.

Para pipelines YAML que têm muitos estágios, costumava ser difícil saber o status de uma execução de pipeline, ou seja, ele ainda está em execução ou concluído. E se terminar, qual é o estado geral: bem-sucedido, com falha ou cancelado. Corrigimos esse problema adicionando um ícone de visão geral status execução.

Wiki

Suporte para a tabela de subpáginas

Agora você pode adicionar um sumário para subpáginas às suas páginas wiki. Esta tabela terá links para todas as subpáginas localizadas na página em que a tabela de subpáginas é mostrada.

Você pode adicionar a tabela de subpáginas inserindo a marca especial [[_TOSP_]] manualmente ou de Mais opções , conforme mostrado na imagem animada abaixo. Somente a primeira marca [[_TOSP_]] é usada para criar a tabela de sub-páginas.

Esse recurso foi priorizado com base nos seguintes tíquetes de sugestão da comunidade:

Próximas etapas

Observação

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer comentários

Adoraríamos ouvir o que você pensa sobre esses recursos. Use o menu de ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigada,

Rajesh Ramamurthy