Melhorias de segurança da API REST do Azure Pipelines

Com essa atualização, melhoramos a segurança da API REST do Azure Pipelines para pipelines de build clássicos. Agora, o escopo de autorização do trabalho de build será Project, por padrão, em vez de Coleção de Projetos.

Confira as notas sobre a versão para obter detalhes.

Azure Pipelines

- Melhorias de segurança da API REST de pipelines

- Usar URLs de proxy para integração do GitHub Enterprise

- Melhorias de builds agendadas

- Atualizações para o evento de gancho de serviço "Estado de estágio de execução alterado"

- Alteração no escopo padrão de tokens de acesso em pipelines de build clássicos

- Suporte do Azure Pipelines para a versão de San Diego do ServiceNow

- Anunciando a desativação da imagem do Windows 2016

- Anunciando a substituição de imagens do macOS 10.15 Catalina (atualizadas)

Azure Artifacts

Azure Pipelines

Suporte do Azure Pipelines para a versão de San Diego do ServiceNow

O Azure Pipelines tem uma integração existente com o ServiceNow. A integração depende de um aplicativo no ServiceNow e de uma extensão no Azure DevOps. Agora atualizamos o aplicativo para trabalhar com a versão de San Diego do ServiceNow. Para garantir que essa integração funcione, atualize para a nova versão do aplicativo (4.205.2) do repositório ServiceNow.

Para obter mais informações, consulte a documentação Integrar com o ServiceNow Change Management.

Melhorias de segurança da API REST de pipelines

A maioria das APIs REST no Azure DevOps usa tokens PAT com escopo. No entanto, alguns deles exigem tokens PAT com escopo completo. Em outras palavras, você teria que criar um token PAT selecionando "Acesso completo" para usar algumas dessas APIs. Esses tokens representam um risco à segurança, pois podem ser usados para chamar qualquer API REST. Estamos fazendo melhorias no Azure DevOps para remover a necessidade de tokens com escopo completo incorporando cada API REST em um escopo específico. Como parte desse esforço, a API REST para atualizar as permissões de pipeline para um recurso agora requer um escopo específico. O escopo depende do tipo de recurso que está sendo autorizado para uso:

Code (read, write, and manage)para recursos do tiporepositoryAgent Pools (read, manage)ouEnvironment (read, manage)para recursos do tipoqueueeagentpoolSecure Files (read, create, and manage)para recursos do tiposecurefileVariable Groups (read, create and manage)para recursos do tipovariablegroupService Endpoints (read, query and manage)para recursos do tipoendpointEnvironment (read, manage)para recursos do tipoenvironment

Para editar permissões de pipelines em massa, você ainda precisará de um token PAT com escopo completo. Para saber mais sobre como atualizar as permissões de pipeline para recursos, consulte a documentação Permissões de pipeline – Atualizar permissões de pipeline para recursos .

Usar URLs de proxy para integração do GitHub Enterprise

O Azure Pipelines integra-se aos GitHub Enterprise Servers locais para executar builds de PR e integração contínua. Em alguns casos, o GitHub Enterprise Server está atrás de um firewall e exige que o tráfego seja roteado por meio de um servidor proxy. Para dar suporte a esse cenário, as conexões de serviço do GitHub Enterprise Server no Azure DevOps permitem configurar uma URL de proxy. Anteriormente, nem todo o tráfego do Azure DevOps estava sendo roteado por meio dessa URL de proxy. Com essa atualização, estamos garantindo que roteiemos o seguinte tráfego do Azure Pipelines para percorrer a URL do proxy:

- Obter branches

- Obter informações de solicitação de pull

- Relatar status de build

Melhorias de builds agendadas

Corrigimos um problema que fazia com que as informações de agendamento de um pipeline ficassem corrompidas e o pipeline não fosse carregado. Isso foi causado, por exemplo, quando o nome do branch excedeu um determinado número de caracteres.

Anunciando a desativação da imagem do Windows 2016

O Azure Pipelines está removendo a imagem do Windows 2016 (vs2017-win2016) de nossos pools hospedados em 31 de julho. Para saber mais sobre como identificar pipelines usando imagens preteridas, incluindo o Windows 2016, marcar nossa postagem no blog Deprecation de Imagem de Pipelines Hospedados.

Anunciando a substituição de imagens do macOS 10.15 Catalina (atualizadas)

O Azure Pipelines está substituindo imagens do macOS 10.15 Catalina (macOS-1015) em nossos pools hospedados. Esta imagem será desativada em 30 de setembro. Você pode começar a ver tempos de fila mais longos.

Para ajudá-lo a identificar melhor quais pipelines estão usando a imagem macOS-1015, estamos planejando brownouts. Os trabalhos falharão durante um período de brownout.

- As mensagens de aviso são exibidas em execuções de pipeline usando a imagem macOS-1015

- Um script está disponível para ajudá-lo a encontrar pipelines usando imagens preteridas, incluindo macOS-1015

- Estamos agendando "brownouts" curtos. Todas as execuções do macOS-1015 falharão durante o período de brownout. Portanto, é recomendável migrar seus pipelines antes dos brownouts.

Agendamento do Brownout (atualizado)

- 7 de outubro, 10:00 UTC - 7 de outubro, 16:00 UTC

- 14 de outubro, 12:00 UTC - 14 de outubro, 18:00 UTC

- 21 de outubro, 14:00 UTC - 21 de outubro, 20:00 UTC

- 28 de outubro, 16:00 UTC - 28 de outubro, 22:00 UTC

- 4 de novembro, 22:00 UTC - 5 de novembro, 04:00 UTC

- 11 de novembro, 04:00 UTC - 11 de novembro, 10:00 UTC

- 18 de novembro, 06:00 UTC – 18 de novembro, 12:00 UTC

- 25 de novembro, 08:00 UTC – 25 de novembro, 14:00 UTC

Atualizações para o evento de gancho de serviço "Estado de estágio de execução alterado"

Os ganchos de serviço permitem executar tarefas em outros serviços quando eventos acontecem em seu projeto no Azure DevOps, o estado executar estágio alterado é um desses eventos. O evento Estado do estágio de execução alterado deve conter informações sobre a execução, incluindo o nome do pipeline e o estado da execução geral. Anteriormente, ele incluía apenas informações sobre a ID e o nome da execução. Com essa atualização, fizemos alterações no evento para incluir informações ausentes.

Alteração no escopo padrão de tokens de acesso em pipelines de build clássicos

Para melhorar a segurança dos pipelines de build clássicos, ao criar um novo, o escopo de autorização do trabalho de build será Project, por padrão. Até agora, costumava ser Coleção de Projetos. Leia mais sobre tokens de acesso ao trabalho. Essa alteração não afeta nenhum dos pipelines existentes. Ele afeta apenas novos pipelines de build clássicos que você cria a partir deste ponto.

Azure Artifacts

Permissões de feed padrão atualizadas

As contas do Serviço de Build de Coleção de Projetos agora terão a função Colaborador por padrão quando um novo feed do Azure Artifacts com escopo da organização for criado, em vez da função colaborador atual.

Próximas etapas

Observação

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

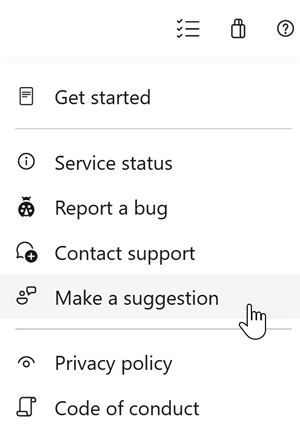

Como fornecer comentários

Adoraríamos ouvir o que você pensa sobre esses recursos. Use o menu de ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode receber conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigada,

Vijay Machiraju