Validações de segurança e conformidade do pipeline – Atualização do Sprint 141

Na Atualização de Azure DevOps Services do Sprint 141, agora você pode incluir validações de conformidade e segurança em seu Azure Pipelines. Em Azure Repos, você pode alterar o branch de destino das solicitações de pull.

Confira a lista Recursos abaixo para obter mais informações.

Recursos

Geral:

Azure Pipelines:

- Azure Policy validações de conformidade e segurança em Pipelines

- Entrega contínua simplificada para VMs do Azure

- A tarefa Xcode dá suporte ao Xcode 10 recém-lançado

- Melhorias de desempenho ao enfileirar um build

- Criar conexão de serviço do Azure com a entidade de serviço que se autentica com um certificado

- Exibir análise de teste em Pipelines

Azure Repos:

- Alterar o branch de destino de uma solicitação- de pullProteger repositórios Git com configurações de compatibilidade entre plataformas

- Proteger repositórios Git com configurações de compatibilidade entre plataformas

Administração:

Próximas etapas

Observação

Esses recursos serão distribuídos nas próximas duas a três semanas.

Leia sobre os novos recursos abaixo e vá até Azure DevOps Services para experimentá-los por conta própria.

Geral

Atualização de navegação

Em junho deste ano, lançamos a primeira iteração do nosso novo modelo de navegação. Passamos o verão melhorando essa experiência com base nos comentários que muitos de vocês forneceram. Obrigado! Nossa próxima etapa é passar do novo modelo como uma versão prévia para se tornar a navegação do produto. Leia nossa postagem no blog descrevendo as alterações recentes junto com nossa agenda para levar o novo modelo para todas as organizações.

Caixa de pesquisa expandida

Entendemos a importância da pesquisa e estamos trazendo de volta a caixa de pesquisa expandida no cabeçalho do produto. Além disso, agora você pode invocar a caixa de pesquisa apenas clicando em "/" em qualquer página de serviço no Azure DevOps. Esse recurso foi priorizado com base em uma sugestão de voz do usuário.

Esta é a caixa de pesquisa padrão:

Depois de digitar um "/", você verá a caixa de pesquisa expandida:

Azure Pipelines

Azure Policy validações de conformidade e segurança em Pipelines

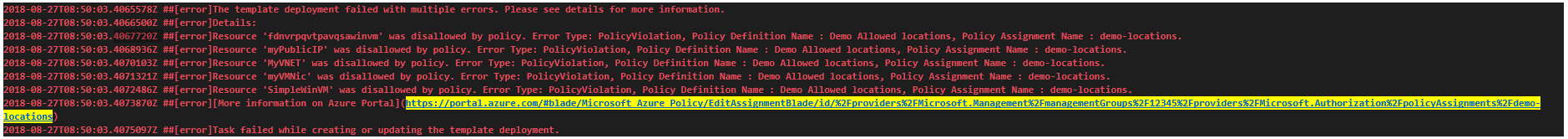

Queremos garantir a estabilidade e a segurança do software no início do processo de desenvolvimento, juntando desenvolvimento, segurança e operações. Para fazer isso, adicionamos suporte para Azure Policy.

O Azure Policy ajuda você a gerenciar e impedir problemas de TI com definições de políticas que impõem regras e efeitos para seus recursos. Quando você usa Azure Policy, os recursos permanecem em conformidade com seus padrões corporativos e contratos de nível de serviço.

Para cumprir as diretrizes de conformidade e segurança como parte do processo de lançamento, aprimoramos nossa experiência de implantação do grupo de recursos do Azure. Agora, estamos falhando na tarefa de implantação do Grupo de Recursos do Azure com erros relacionados à política relevantes em caso de violações durante a implantação de modelos do ARM.

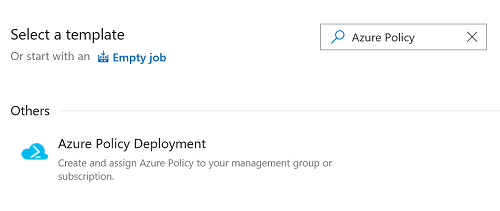

Além disso, adicionamos Azure Policy modelo de definição de versão. Isso permitirá que os usuários criem políticas do Azure e atribuam essas políticas a recursos, assinaturas ou grupos de gerenciamento da própria definição de versão.

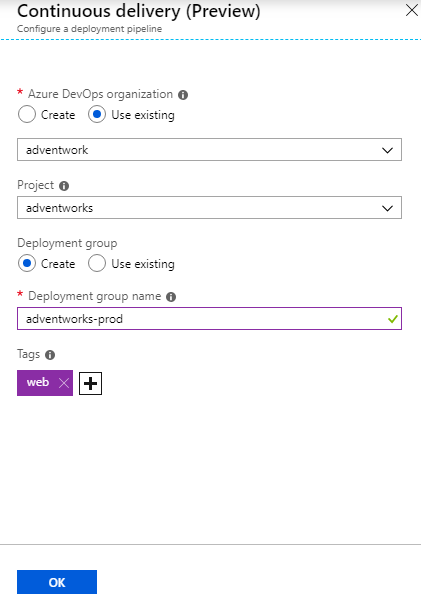

Entrega contínua simplificada para VMs do Azure

Nesta versão, adicionamos um novo assistente para simplificar o processo de configuração da entrega contínua para o Azure Máquinas Virtuais. Depois de especificar uma organização do Azure DevOps e um grupo de implantação para registrar a máquina virtual, um pipeline de lançamento será criado automaticamente com uma etapa de script de exemplo. Se você precisar provisionar recursos adicionais do Azure, executar scripts, atualizar seu aplicativo ou executar testes de validação adicionais, poderá personalizar facilmente esse pipeline de lançamento.

A tarefa Xcode dá suporte ao Xcode 10 recém-lançado

Coincidindo com o lançamento do Xcode 10 da Apple, agora você pode definir seus projetos para serem compilados ou testados especificamente com o Xcode 10. Seu pipeline também pode executar trabalhos em paralelo com uma matriz de versões do Xcode. Você pode usar o pool de agentes macOS hospedado pela Microsoft para executar essas compilações. Confira as diretrizes para usar o Xcode no Azure Pipelines.

Melhorias de desempenho ao enfileirar um build

Ao usar um agente hospedado, você obtém uma nova VM para cada trabalho. Isso fornece uma camada extra de segurança e controle. Você nunca precisa se preocupar com uma compilação anterior deixando saídas ou fazendo algo mal-intencionado no computador. No entanto, as atividades de inicialização da primeira vez anteriormente significavam atrasos entre quando você clica em Enfileirar um build e quando o pipeline está realmente em execução. Investigamos e corrigimos muitos desses atrasos e agora estamos vendo um aumento de velocidade de 5X na hora de início da fila nos pools hospedados. Agora você pode começar suas compilações mais rapidamente, o que significa que você pode iterar mais rapidamente.

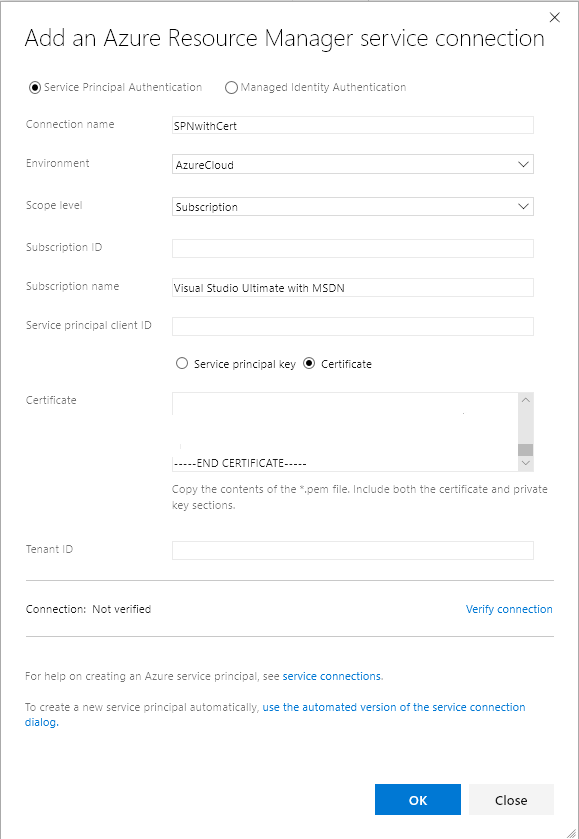

Criar conexão de serviço do Azure com a entidade de serviço que se autentica com um certificado

Agora você pode definir uma conexão de serviço do Azure no Azure Pipelines ou no TFS (Team Foundation Server) com uma entidade de serviço e um certificado para autenticação. Com a conexão de serviço do Azure agora dando suporte à entidade de serviço que se autentica com um certificado, agora você pode implantar no Azure Stack configurado com o AD FS. Para criar uma entidade de serviço com autenticação de certificado, consulte o artigo sobre como criar uma entidade de serviço que se autentica com um certificado.

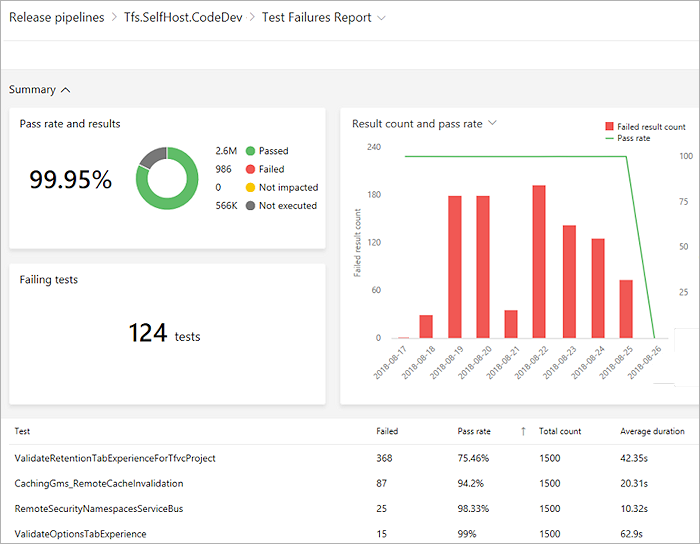

Exibir análise de teste em Pipelines

Acompanhar a qualidade do teste ao longo do tempo e melhorar a garantia de teste é fundamental para manter um pipeline íntegro. O recurso de análise de teste fornece visibilidade quase em tempo real dos dados de teste para builds e pipelines de lançamento. Ela ajuda a melhorar a eficiência do pipeline identificando problemas repetitivos de qualidade de alto impacto.

Você pode agrupar resultados de teste por vários elementos, identificar os principais testes para seus arquivos de branch ou de teste ou fazer drill down em um teste específico para exibir tendências e entender problemas de qualidade, como problemas de flaciosidade.

Veja a análise de teste para builds e lançamentos, versão prévia abaixo:

Para obter mais informações, confira a documentação.

Azure Repos

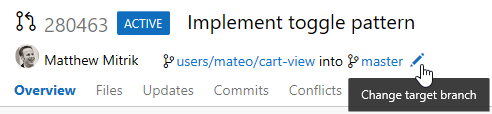

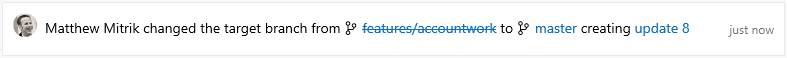

Alterar o branch de destino de uma solicitação de pull

Para a maioria das equipes, quase todas as solicitações de pull têm como destino o mesmo branch, como master ou develop. No entanto, no caso em que você precisa direcionar um branch diferente, é fácil esquecer de alterar o branch de destino do padrão. Com o novo recurso para alterar o branch de destino de uma solicitação de pull ativa, essa agora é uma ação simples. Basta clicar no ícone de lápis próximo ao nome do branch de destino no cabeçalho da solicitação de pull.

Além de apenas corrigir erros, o recurso para alterar branches de destino também facilita a "redirecionação" de uma solicitação de pull quando o branch de destino é mesclado ou excluído. Considere um cenário em que você tem uma PR direcionada a um branch de recurso que contém algum recurso do qual suas alterações dependem. Você deseja examinar suas alterações dependentes isoladamente de outras alterações no branch de recurso, portanto, você inicialmente tem como destino features/new-feature. Em seguida, os revisores podem ver apenas suas alterações e deixar os comentários apropriados.

Agora, considere o que aconteceria se o branch de recurso também tivesse uma PR ativa e fosse mesclado master antes das alterações? Anteriormente, você teria que abandonar suas alterações e criar uma nova PR em masterou mesclar sua PR em e, em features/new-featureseguida, criar outra PR de features/new-feature para master. Com essa nova ação para atualizar o branch de destino, você pode simplesmente alterar o branch de destino da PR de features/new-feature para master, preservando todo o contexto e comentários. Alterar o branch de destino até cria uma nova atualização para a PR, o que facilita a análise de diferenças anteriores antes da alteração do branch de destino.

Proteger repositórios Git com configurações de compatibilidade entre plataformas

Como o Git é uma tecnologia multiplataforma, é possível que arquivos ou diretórios encontrem o caminho para um sistema de arquivos em que possam ser incompatíveis em uma plataforma específica. Você pode ver detalhes sobre essas incompatibilidades em nossa documentação.

Para ajudar as equipes a proteger seu repositório e seus desenvolvedores, adicionamos novas configurações de repositório para bloquear pushes que contêm commits com arquivos/diretórios incompatíveis com uma ou mais plataformas do sistema operacional. Leia mais sobre essas configurações.

Administração

Dar suporte a usuários do AAD em contas MSA

O Azure DevOps agora dá suporte a usuários do AzureAD (AAD) que acessam organizações que têm o suporte do MSA. Para administradores, isso significa que, se sua organização do Azure DevOps usa MSAs para usuários corporativos, agora você pode ter acesso a novos funcionários usando suas credenciais do AAD em vez de criar uma nova identidade MSA apenas para uso com o Azure DevOps.

Ainda acreditamos que a melhor experiência é que os usuários corporativos conectem o Azure DevOps ao AAD, mas aprendemos no início deste ano que os administradores precisavam de mais tempo para fazer essa conversão. Ao permitir que os usuários do AAD entrem em organizações com suporte do MSA, novos usuários poderão acessar o Azure DevOps depois que o Azure DevOps impedir a criação de novos usuários msa com nomes de domínio personalizados apoiados pelo AzureAD no final do mês.

Para organizações que já usam identidades do AAD com o Azure DevOps, esse recurso não se aplica. Para organizações que atualmente usam identidades MSA, observe que todos os usuários existentes podem continuar a entrar com suas identidades MSA como fazem hoje. Isso só se aplica aos usuários adicionados no futuro (que potencialmente não podem criar um MSA com seu endereço de email corporativo).

Aqui está um cenário de exemplo em que essa experiência pode ser útil: Dorothy é a proprietário da organização do Azure DevOps para sua empresa, Fabrikam. Ela e sua equipe de 10 membros da equipe entram no Azure DevOps com identidades MSA que usam seu endereço de email corporativo, por exemplo, Dorothy@fabrikam.com. Sam é um novo membro da equipe que se juntou à empresa hoje. Dorothy o convida para o Azure DevOps usando seu e-mail, sam@fabrikam.com. Quando ele clica no link ingressar agora no email, ele pode entrar no Azure DevOps com a mesma identidade do AAD que lhe foi dada para acessar seu e-mail com o Microsoft 365. Isso permite que Sam colabore com seus 11 colegas e dá a Dorothy a liberdade de conectar sua organização do Azure DevOps ao AAD quando ela estiver pronta.

Confira nossa postagem no blog para obter mais informações.

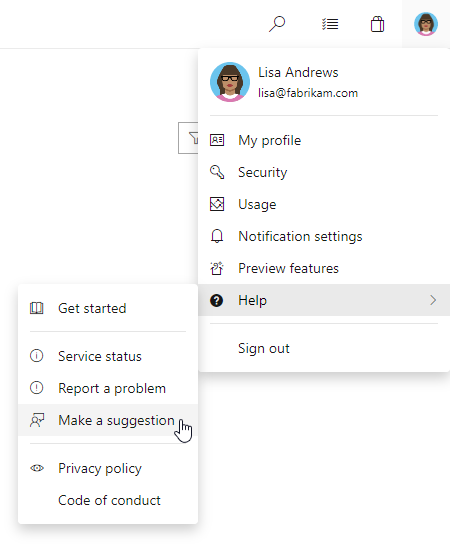

Como fornecer comentários

Adoraríamos ouvir o que você pensa sobre esses recursos. Use o menu de comentários para relatar um problema ou fornecer uma sugestão.

Você também pode receber conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigada,

Gopinath Chigakkagari (Twitter)