Configurar manualmente conexões do serviço de identidade de workload do Azure Resource Manager

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Observação

Estamos lançando a nova experiência de criação de conexão de serviço do Azure. Recebê-lo em sua organização depende de vários fatores, e você ainda pode ver a experiência do usuário mais antigo.

Quando você soluciona problemas de uma conexão de serviço de identidade de carga de trabalho do Azure Resource Manager, pode ser preciso configurar manualmente a conexão em vez de usar a ferramenta automatizada que está disponível no Azure DevOps.

Recomendamos experimentar a abordagem automatizada antes de iniciar uma configuração manual.

Há duas opções para autenticação: usar uma identidade gerenciada ou usar um registro de aplicativo. A vantagem da opção de identidade gerenciada é que você pode usá-la se não tiver permissões para criar entidades de serviço ou se estiver usando um locatário do Microsoft Entra diferente do usuário do Azure DevOps.

Definir uma conexão de serviço de identidade de carga de trabalho

Para configurar manualmente a autenticação de identidade gerenciada para seus Azure Pipelines, siga estas etapas para criar uma identidade gerenciada no portal do Azure, estabelecer uma conexão de serviço no Azure DevOps, adicionar credenciais federadas e conceder as permissões necessárias. Você precisará seguir estas etapas nesta ordem:

- Crie a identidade gerenciada no portal do Azure.

- Crie a conexão de serviço no Azure DevOps e salve como rascunho.

- Adicione uma credencial federada à sua identidade gerenciada no portal do Azure.

- Conceda permissões a uma identidade gerenciada no portal do Azure.

- Salve sua conexão de serviço no Azure DevOps.

Você também pode usar a API REST para esse processo.

Pré-requisitos para autenticação de identidade gerenciada

- Para criar uma identidade gerenciada atribuída pelo usuário, sua conta do Azure precisa da atribuição de função Colaborador de identidade gerenciada ou superior.

- Para usar uma identidade gerenciada para acessar recursos do Azure em seu Pipeline, atribua o acesso de identidade gerenciada ao recurso.

Crie uma identidade gerenciada no portal do Azure.

Entre no portal do Azure.

Na caixa de busca, insira Identidades gerenciadas.

Selecione Criar.

No painel Criar identidade gerenciada atribuída pelo usuário, insira ou selecione valores para os seguintes itens:

- Assinatura:: selecione a assinatura onde criar a identidade gerenciada atribuída pelo usuário.

- Grupo de recursos: selecione um grupo de recursos para criar a identidade gerenciada atribuída pelo usuário ou clique em Criar para criar um grupo de recursos.

- Região: selecione uma região para implantar a identidade gerenciada atribuída pelo usuário (por exemplo: Leste dos EUA).

- Nome: insira o nome da identidade gerenciada atribuída pelo usuário (por exemplo: UADEVOPS).

Selecione Revisar + criar para criar uma nova identidade gerenciada. Quando a implantação for concluída, selecione Ir para o recurso.

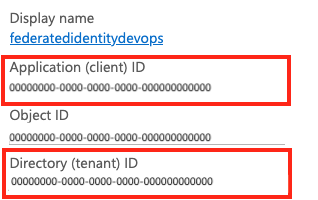

Copie os valores Assinatura, ID da Assinatura, e ID do cliente para sua identidade gerenciada para usar posteriormente.

Em sua identidade gerenciada no portal do Azure, acesse Configurações>Propriedades.

Copie o valor da ID do locatário para usar posteriormente.

Crie uma conexão de serviço para autenticação de identidade gerenciada no Azure DevOps

No Azure DevOps, abra seu projeto e acesse

>Pipelines>Conexões de serviço.

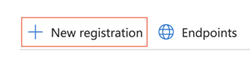

>Pipelines>Conexões de serviço.Selecione Nova conexão de serviço.

Selecione Azure Resource Manager.

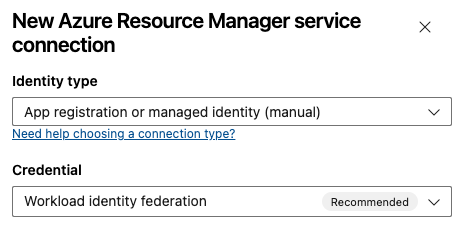

Selecione o tipo de Registro do aplicativo ou Identidade gerenciada (manual) a credencial da Federação de identidade de carga de trabalho.

Em Nome da conexão de serviço, insira um valor como

uamanagedidentity. Você usará esse valor em seu identificador de entidade de credencial federada.Selecione Avançar.

Na Etapa 2: detalhes de registro do aplicativo:

Etapa 2: detalhes de registro do aplicativo contêm os seguintes parâmetros. Você pode inserir ou selecionar os seguintes parâmetros:

Parâmetro Descrição emissor Obrigatória. O DevOps cria automaticamente a URL do emissor. Identificador de Assunto Obrigatória. O DevOps cria automaticamente o identificador de entidade. Ambiente Obrigatória. Escolha um ambiente de nuvem para se conectar. Se você selecionar Azure Stack, insira a URL do ambiente, que é algo como https://management.local.azurestack.external.Selecione o Nível de escopo. Selecione Assinatura, Grupo de Gerenciamento ou Workspace do Machine Learning. Grupos de gerenciamento são contêineres que ajudarão você a gerenciar o acesso, a política e a conformidade entre várias assinaturas. O workspace do Machine Learning é um local para criar artefatos de Machine Learning.

Para o escopo da Assinatura, insira os seguintes parâmetros:

Parâmetro Descrição ID da assinatura Obrigatória. Insira a ID da assinatura do Azure. Nome da assinatura Obrigatória. Insira o nome da assinatura do Azure. Para o escopo do Grupo de Gerenciamento, insira os seguintes parâmetros:

Parâmetro Descrição ID do Grupo de Gerenciamento Obrigatória. Insira a ID do grupo de gerenciamento do Azure. Nome do Grupo de Gerenciamento Obrigatória. Insira o nome do grupo de gerenciamento do Azure. Para o escopo do Workspace do Machine Learning, insira os seguintes parâmetros:

Parâmetro Descrição ID da assinatura Obrigatória. Insira a ID da assinatura do Azure. Nome da assinatura Obrigatória. Insira o nome da assinatura do Azure. Grupo de Recursos Obrigatória. Selecione o grupo de recursos que contém o workspace. Nome do Workspace do ML Obrigatória. Insira o nome do workspace existente do Azure Machine Learning. Localização do Workspace do ML Obrigatória. Insira a localização do workspace existente do Azure Machine Learning.

Na seção Autenticação, insira ou selecione os seguintes parâmetros:

Parâmetro Descrição ID do aplicativo (cliente) Obrigatória. Insira a ID do cliente para sua identidade gerenciada. ID do Diretório (locatário) Obrigatória. Insira a ID do locatário da sua identidade gerenciada. Na seção Segurança, selecione Conceder permissão de acesso a todos os pipelines para permitir que todos os pipelines usem essa conexão de serviço. Se você não selecionar essa opção, deverá conceder acesso manualmente a cada pipeline que usa essa conexão de serviço.

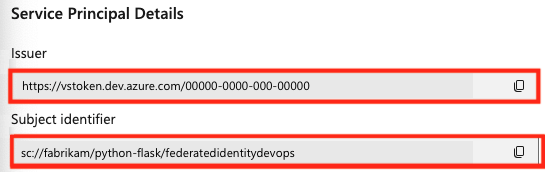

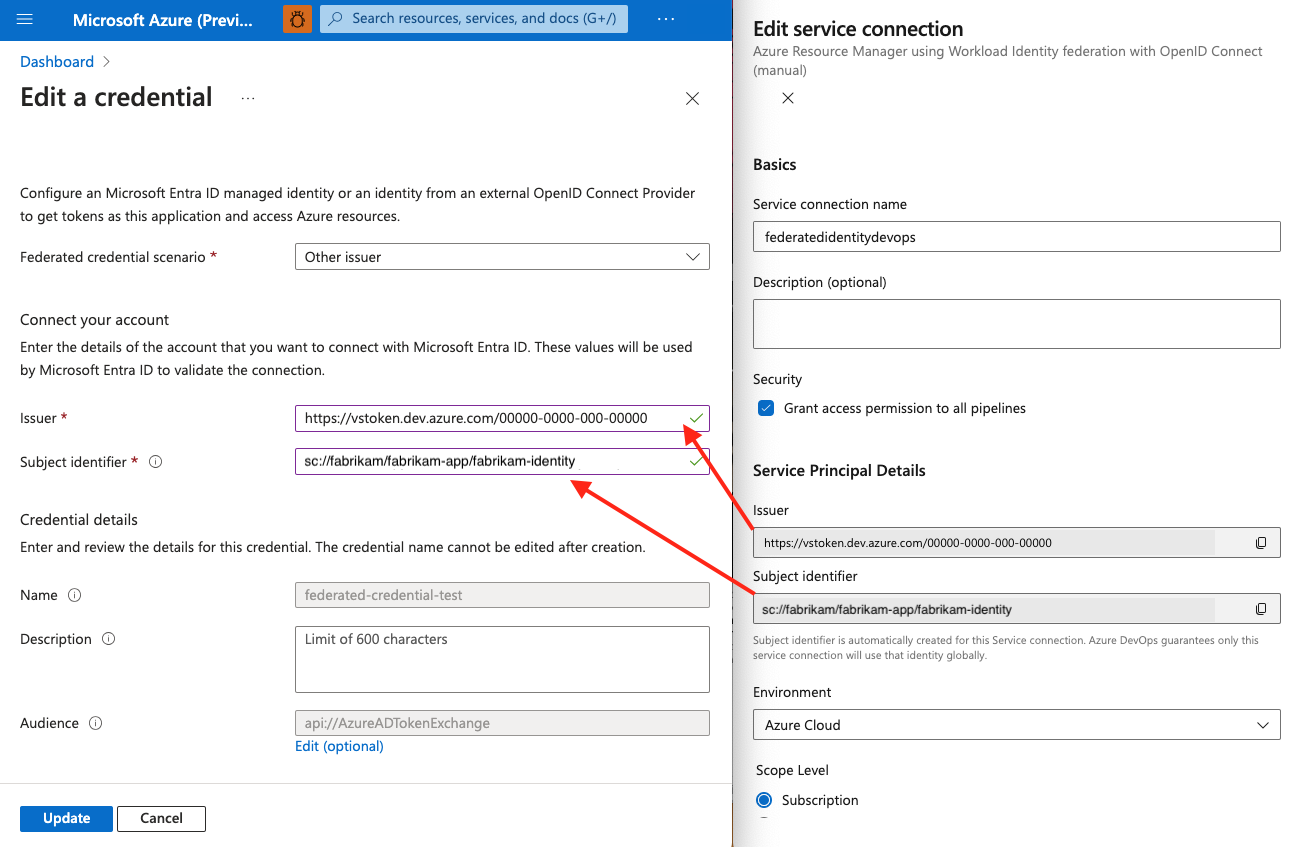

No Azure DevOps, copie os valores gerados para Emissor e Identificador de Assunto.

Selecione Manter como rascunho para salvar uma credencial de rascunho. Você não pode concluir a instalação até que sua identidade gerenciada tenha uma credencial federada no portal do Azure.

Adicione uma credencial federada no portal do Azure

Em uma nova janela do navegador, em sua identidade gerenciada no portal do Azure, acesse Configurações>Credenciais federadas.

Selecione Adicionar Credenciais.

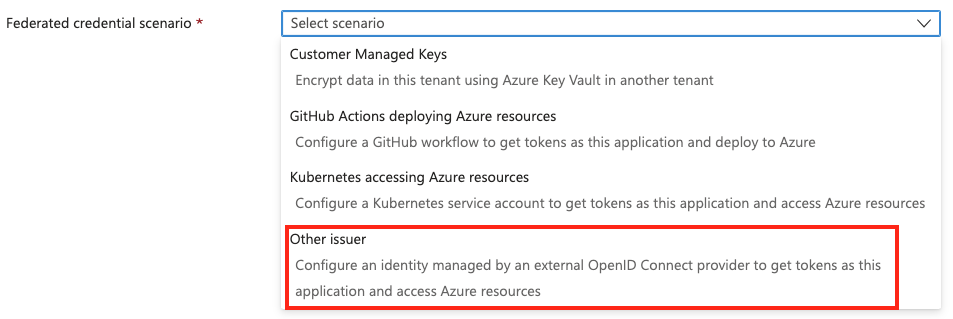

Selecione o cenário Outro emissor.

Cole os valores para Issuer e Identificador de Assunto que você copiou do seu projeto Azure DevOps nas suas credenciais federadas no portal do Azure.

Insira o Nome da sua credencial federada.

Selecione Adicionar.

Conceda permissões a uma identidade gerenciada no portal do Azure

No portal do Azure, acesse o recurso do Azure para o qual você deseja conceder permissões (por exemplo, um grupo de recursos).

Selecione IAM (Controle de acesso) .

Selecione Adicionar atribuição de função. Atribua a função requerida à sua identidade gerenciada (exemplo, Colaborador).

Selecione Examinar e atribuir.

Salve sua conexão de serviço do Azure DevOps

No Azure DevOps, retorne à sua conexão de serviço de rascunho.

Selecione Concluir configuração.

Selecione Verificar e salvar. Depois que essa etapa for concluída com êxito, sua identidade gerenciada estará totalmente configurada.