Defender para IoT e sua arquitetura de rede

Este artigo faz parte de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com o Microsoft Defender para IoT.

Use o conteúdo abaixo para saber mais sobre sua própria arquitetura de rede de OT (tecnologia operacional)/IoT e onde cada um dos elementos do sistema se enquadra em camadas de segmentação de rede OT.

Camadas de rede OT/IoT

A rede da sua organização consiste em muitos tipos de dispositivo, que podem ser divididos nos seguintes grupos principais:

- Dispositivos de ponto de extremidade. Pode incluir vários sub-grupos, como servidores, computadores, dispositivos IoT (Internet das Coisas) e assim por diante.

- Dispositivos de rede. Atenda à infraestrutura com serviços de rede e pode incluir comutadores de rede, firewalls, roteadores e pontos de acesso.

A maioria dos ambientes de redes é projetada com um modelo hierárquico de três camadas. Por exemplo:

| Camada | Descrição |

|---|---|

| Acesso | A camada de acesso é onde a maioria dos pontos de extremidade estará localizada. Esses pontos de extremidade normalmente são atendidos por um gateway padrão e roteamento das camadas superiores e, muitas vezes, roteamento da camada de distribuição. * Um gateway padrão é um serviço de rede ou uma entidade dentro da sub-rede local responsável pelo roteamento do tráfego fora da LAN ou do segmento de IP. |

| Distribuição | A camada de distribuição é responsável por agregar várias camadas de acesso e fornecer comunicação com a camada principal com serviços como roteamento de VLAN, qualidade de serviço, políticas de rede e assim por diante. |

| Básico | A camada principal contém o farm de servidores principal da organização e fornece serviços de alta velocidade e baixa latência por meio da camada de distribuição. |

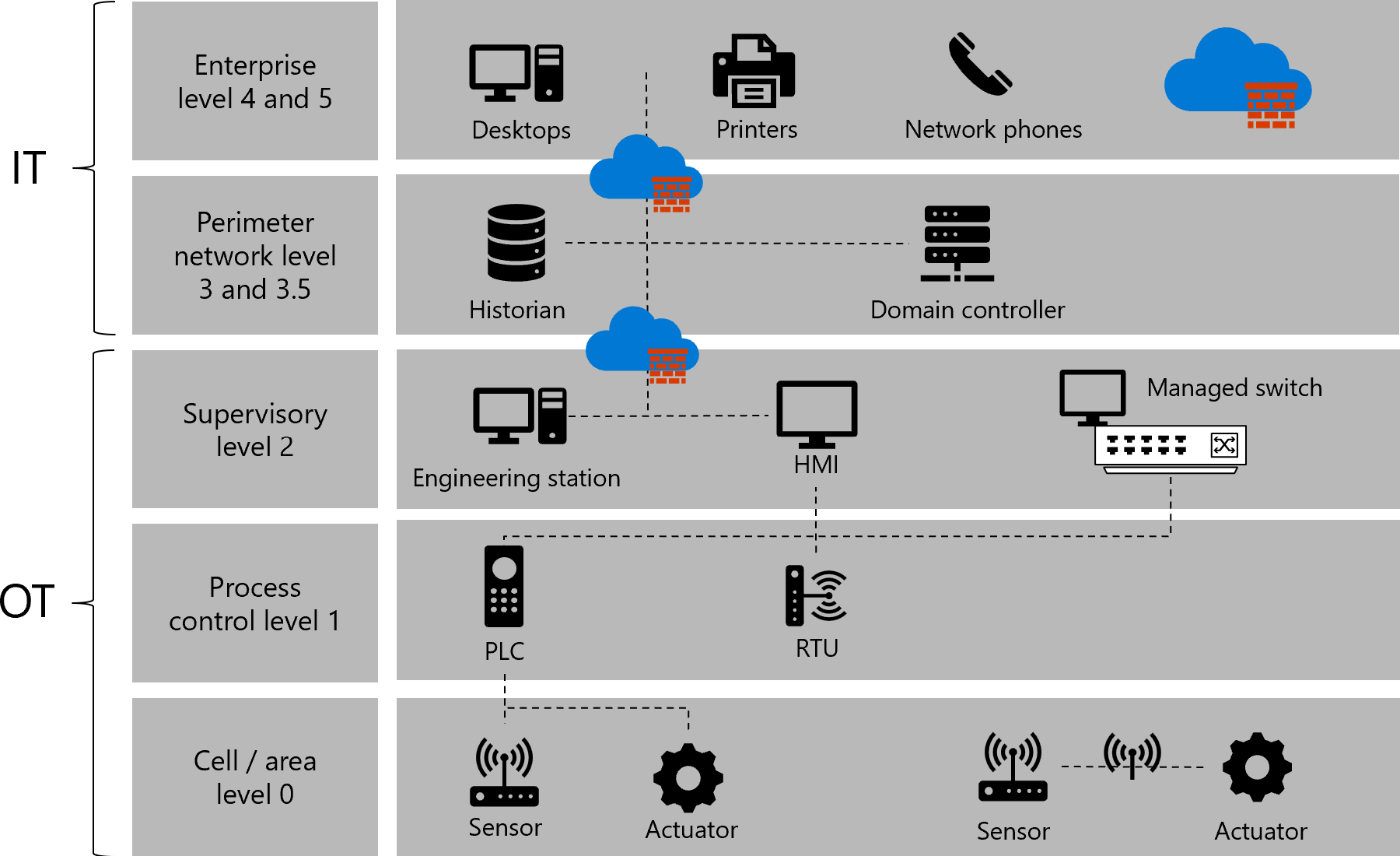

O modelo Purdue da arquitetura de rede

O Modelo de Referência Purdue para segmentação de rede de ICS (Sistema de Controle Industrial)/OT que define mais seis camadas, componentes e controles de segurança relevantes para cada camada.

Cada tipo de dispositivo em sua rede OT se enquadra em um nível específico do modelo Purdue, por exemplo, conforme mostrado na imagem a seguir:

A tabela a seguir descreve cada nível do modelo Purdue quando aplicado aos dispositivos que você pode ter em sua rede:

| Nome | Descrição |

|---|---|

| Nível 0: célula e área | O nível 0 consiste em uma ampla gama de sensores, atuadores e dispositivos envolvidos no processo básico de fabricação. Esses dispositivos realizam as funções básicas do sistema de controle e automação industrial, como: - Acionamento de um motor - Medição de variáveis - Configuração de uma saída - Realização das funções principais, como pintura, solda e dobra |

| Nível 1: controle de processo | O nível 1 consiste em controladores inseridos que controlam e manipulam o processo de fabricação, cuja função principal é se comunicar com os dispositivos de nível 0. Na fabricação específica, esses dispositivos são PLCs (controladores lógicos programáveis) ou RTUs (unidades de telemetria remotas). Na fabricação do processo, o controlador básico é chamado de DCS (sistema de controle distribuído). |

| Nível 2: supervisão | O nível 2 representa as funções e os sistemas associados à supervisão do runtime e à operação de uma área de instalações de produção. Geralmente, isso inclui o seguinte: – Interfaces de operador ou HMIs (interfaces homem-máquina) – Alarmes ou sistemas de alerta – Historiador de processos e sistemas de gerenciamento de lotes – Estações de trabalho da sala de controle Esses sistemas se comunicam com PLCs e RTUs no nível 1. Em alguns casos, eles se comunicam ou compartilham dados com os sistemas e aplicativos empresariais (nível 4 e nível 5). Esses sistemas são baseados principalmente em equipamentos de computação e sistemas operacionais padrão (UNIX ou Microsoft Windows). |

| Níveis 3 e 3,5: rede de perímetro industrial e no nível do site | O nível do site representa o nível mais alto de sistemas de controle e automação industrial. Os sistemas e aplicativos existentes nesse nível gerenciam as funções de controle e automação industrial em todo o site. Os níveis de 0 a 3 são considerados críticos para as operações do site. Os sistemas e as funções existentes nesse nível podem incluir o seguinte: – Relatório de produção (por exemplo, tempos de ciclo, índice de qualidade, manutenção preditiva) – Historiador de fábrica – Agendamento de produção detalhado – Gerenciamento de operações no nível do site - Gerenciamento de dispositivos e materiais – Servidor de inicialização de patch – Servidor de arquivos – Domínio industrial, Active Directory, servidor de terminal Esses sistemas se comunicam com a zona de produção e compartilham dados com os sistemas e aplicativos empresariais (nível 4 e nível 5). |

| Níveis 4 e 5: redes comerciais e corporativas | Os níveis 4 e 5 representam o site ou a rede corporativa em que existem sistemas e funções de TI centralizados. A organização de TI gerencia diretamente os serviços, sistemas e aplicativos nesses níveis. |

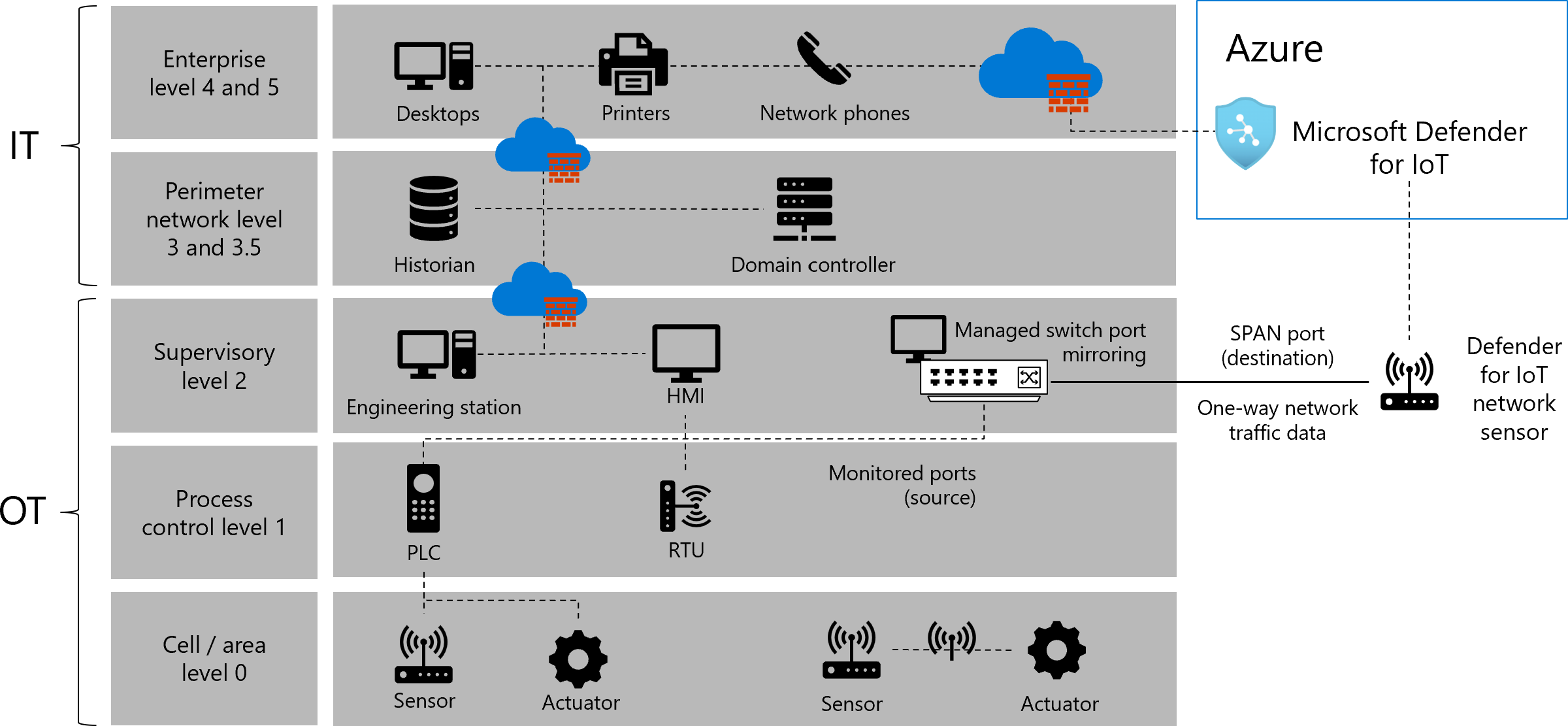

Colocando sensores de OT em sua rede

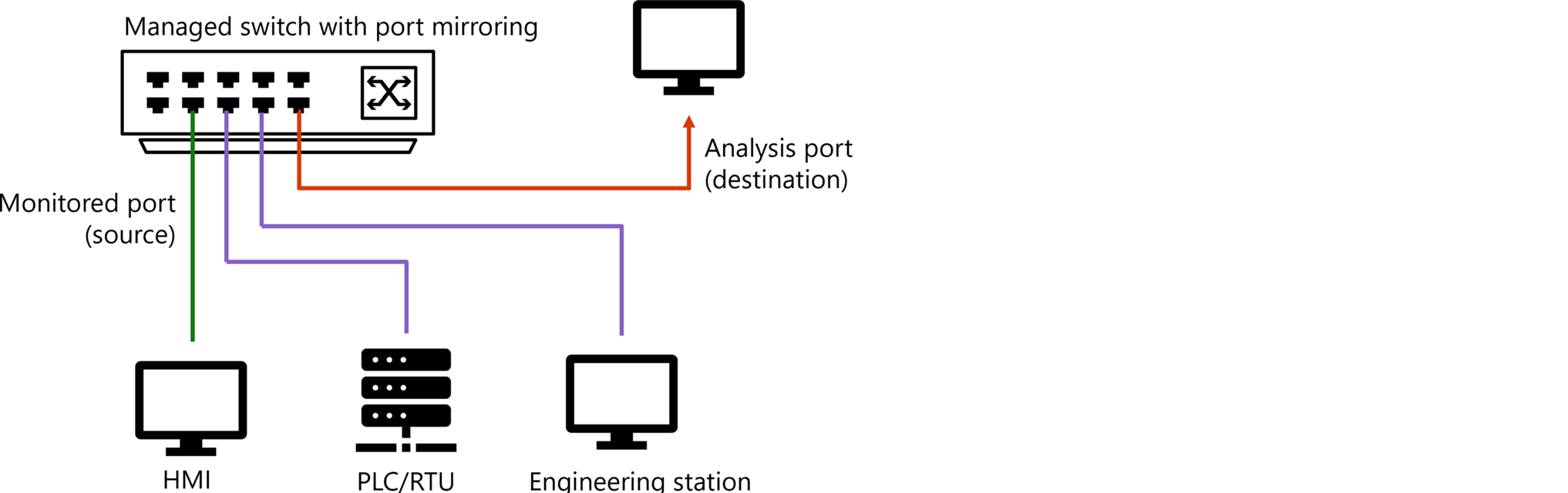

Quando os sensores de rede do Defender para IoT estão conectados à sua infraestrutura de rede, eles recebem tráfego espelhado, como de portas SPAN (switch espelho) ou TAPs de rede. A porta de gerenciamento do sensor se conecta à rede de gerenciamento de negócios, corporativa ou de sensores como para gerenciamento de rede por meio do portal do Azure.

Por exemplo:

A imagem a seguir adiciona recursos do Defender para IoT à mesma rede descrita anteriormente, incluindo uma porta SPAN, um sensor de rede e o Defender para IoT no portal do Azure.

Para obter mais informações, consulte Modelos de conectividade de rede OT.

Identificando pontos de tráfego interessantes

Normalmente, pontos interessantes de uma perspectiva de segurança são as interfaces que se conectam entre a entidade de gateway padrão e o comutador principal ou de distribuição.

Identificar essas interfaces como pontos interessantes garante que o tráfego que viaja de dentro do segmento de IP para fora do segmento de IP seja monitorado. Considere também o tráfego ausente, que é o tráfego originalmente destinado a sair do segmento, mas acaba permanecendo dentro do segmento. Para obter mais informações, consulte Fluxos de tráfego em sua rede.

Ao planejar uma implantação do Defender para IoT, recomendamos considerar os seguintes elementos em sua rede:

| Consideração | Description |

|---|---|

| Tipos de tráfego exclusivos dentro de um segmento | Considere especialmente os seguintes tipos de tráfego dentro de um segmento de rede: Tráfego de difusão/multicast: tráfego enviado para qualquer entidade dentro da sub-rede. Com o Protocolo de Gerenciamento de Grupo da Internet (IGMP), o snooping é configurado em sua rede, mas não há garantia de que o tráfego multicast seja encaminhado para qualquer entidade específica. O tráfego de difusão e multicast normalmente é enviado para todas as entidades na sub-rede IP local, incluindo a entidade de gateway padrão e, portanto, também é coberto e monitorado. Tráfego Unicast: Tráfego encaminhado diretamente para o destino, sem cruzar os pontos de extremidade de sub-rede inteiros, incluindo o gateway padrão. Monitore o tráfego unicast com o Defender para IoT colocando sensores diretamente nos comutadores de acesso. |

| Monitorar os dois fluxos de tráfego | Ao transmitir o tráfego para o Defender para IoT, alguns fornecedores e produtos permitem um fluxo de direção, o que pode causar uma lacuna em seus dados. É muito útil monitorar as duas direções de tráfego para obter informações de conversa de rede sobre suas sub-redes e melhor precisão em geral. |

| Localizar o gateway padrão de uma sub-rede | Para cada sub-rede interessante, o ponto interessante será qualquer conexão com a entidade que atua como o gateway padrão para a sub-rede de rede. No entanto, em alguns casos, há tráfego dentro da sub-rede que não é monitorado pelo ponto interessante regular. Monitorar esse tipo de tráfego, que não é monitorado de outra forma pela implantação típica, é útil especialmente em sub-redes confidenciais. |

| Tráfego atípico | Monitorar o tráfego que, de outra forma, não é monitorado pela implantação típica pode exigir pontos de streaming extras e soluções de rede, como RSPAN, tappers de rede e assim por diante. Para obter mais informações, consulte Métodos de espelhamento de tráfego para monitoramento de OT. |

Diagrama de tráfego de exemplo

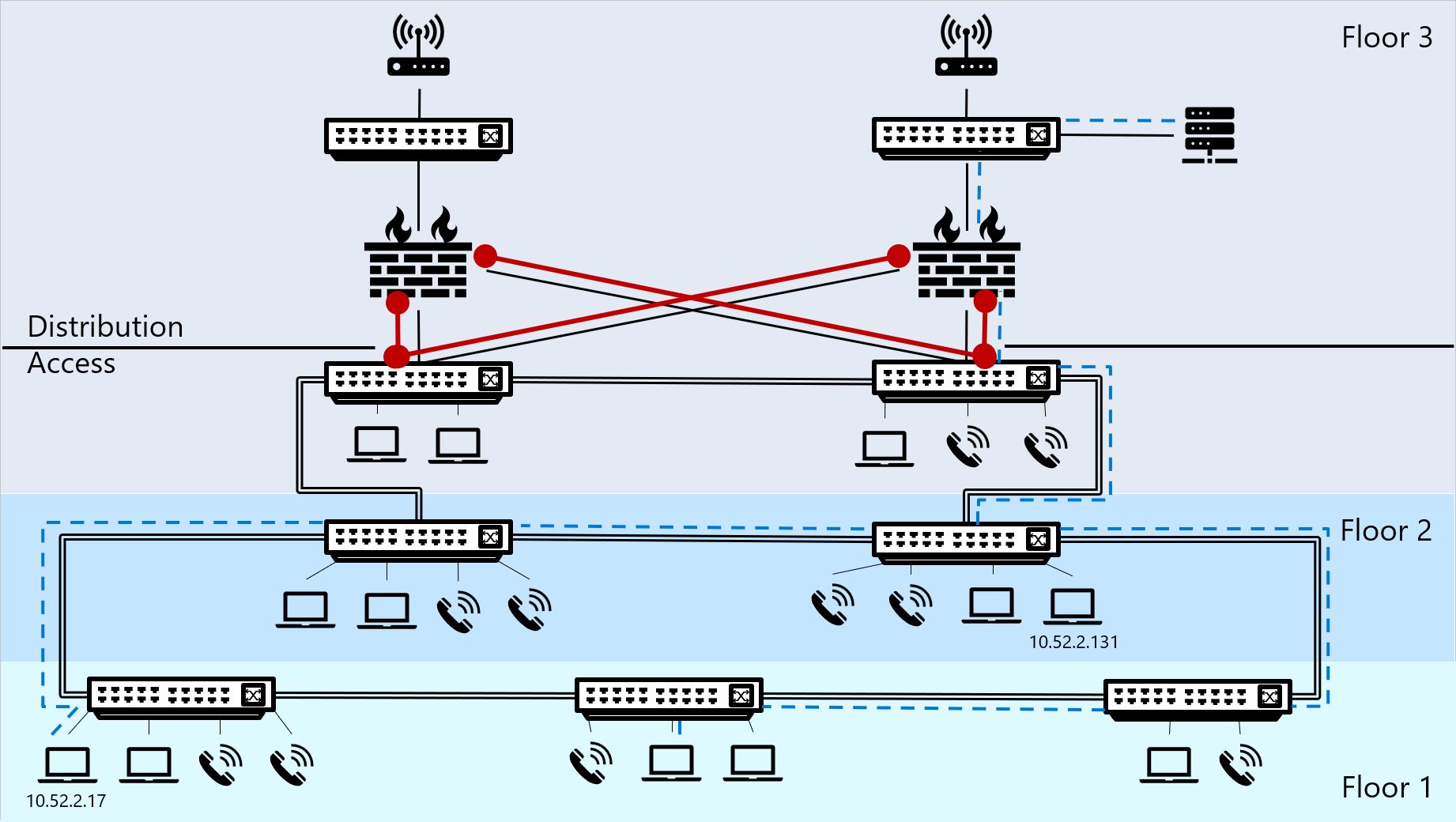

O diagrama a seguir mostra uma rede de exemplo em um prédio de três andares, onde o primeiro e o segundo andares abrigam pontos de extremidade e comutadores, e o terceiro andar abriga pontos de extremidade e comutadores, mas também firewalls, comutadores principais, um servidor e roteadores.

O tráfego que viaja para fora do segmento de IP é mostrado por uma linha pontilhada azul.

O tráfego interessante é marcado em vermelho e indica os locais em que recomendamos colocar sensores de rede para transmitir esse tráfego interessante para o Defender para IoT.

Fluxos de tráfego em sua rede

Os dispositivos que disparam o tráfego de rede correspondem à máscara de sub-rede configurada e ao endereço IP com um endereço IP de destino para entender qual deve ser o destino do tráfego. O destino do tráfego será o gateway padrão ou em outro lugar dentro do segmento de IP. Esse processo de correspondência também pode disparar um processo ARP para localizar o endereço MAC para o endereço IP de destino.

Com base nos resultados do processo de correspondência, os dispositivos rastreiam seu tráfego de rede como tráfego dentro ou fora do segmento de IP.

| Tráfego | Descrição | Exemplo |

|---|---|---|

| Tráfego fora do segmento de IP | Quando o destino de tráfego não é encontrado dentro do intervalo da máscara de sub-rede, o dispositivo de ponto de extremidade envia o tráfego para o gateway padrão específico responsável por rotear o fluxo de tráfego para outros segmentos relevantes. Qualquer tráfego que viaja para fora de um segmento de IP flui por meio de um gateway padrão para atravessar o segmento de rede, como um primeiro salto no caminho para seu destino. Observação: Colocar um sensor de rede OT do Defender para IoT neste ponto garante que todo o tráfego que viaja para fora do segmento seja transmitido para o Defender para IoT, analisado e possa ser investigado. |

– Um computador é configurado com um endereço IP de 10.52.2.201 e uma máscara de sub-rede de 255.255.255.0. – O computador dispara um fluxo de rede para um servidor Web com um endereço IP de destino de 10.17.0.88. – O sistema operacional do computador calcula o endereço IP de destino com o intervalo de endereços IP no segmento para determinar se o tráfego deve ser enviado localmente, dentro do segmento ou direto para a entidade de gateway padrão que pode encontrar a rota correta para o destino. – Com base nos resultados do cálculo, o sistema operacional descobre que, para o par IP e a sub-rede ( 10.52.2.17 e 255.255.255.0), o intervalo de segmentos é 10.52.2.0 – 10.52.2.255. Os resultados significam que o servidor Web não está dentro do mesmo segmento de IP que o computador e o tráfego deve ser enviado para o gateway padrão. |

| Tráfego dentro do segmento de IP | Se o dispositivo encontrar o endereço IP de destino dentro do intervalo de máscaras de sub-rede, o tráfego não cruzará o segmento de IP e viajará para dentro do segmento para localizar o endereço MAC de destino. Esse tráfego requer uma resolução ARP, que dispara um pacote de difusão para localizar o endereço MAC do endereço IP de destino. |

– Um computador é configurado com um endereço IP de 10.52.2.17 e uma máscara de sub-rede de 255.255.255.0. – Esse computador dispara um fluxo de rede para outro computador, com um endereço de destino de 10.52.2.131. – O sistema operacional do computador calcula o endereço IP de destino com o intervalo de endereços IP no segmento para determinar se o tráfego deve ser enviado localmente, dentro do segmento ou direto para a entidade de gateway padrão que pode encontrar a rota correta para o destino. – Com base nos resultados do cálculo, o sistema operacional descobre que, para o par IP e a sub-rede ( 10.52.2.17 e 255.255.255.0), o intervalo de segmentos é 10.52.2.0 – 10.52.2.255. Os resultados significam que o endereço IP de destino do computador está dentro do mesmo segmento que o próprio computador e o tráfego deve ser enviado diretamente no segmento. |

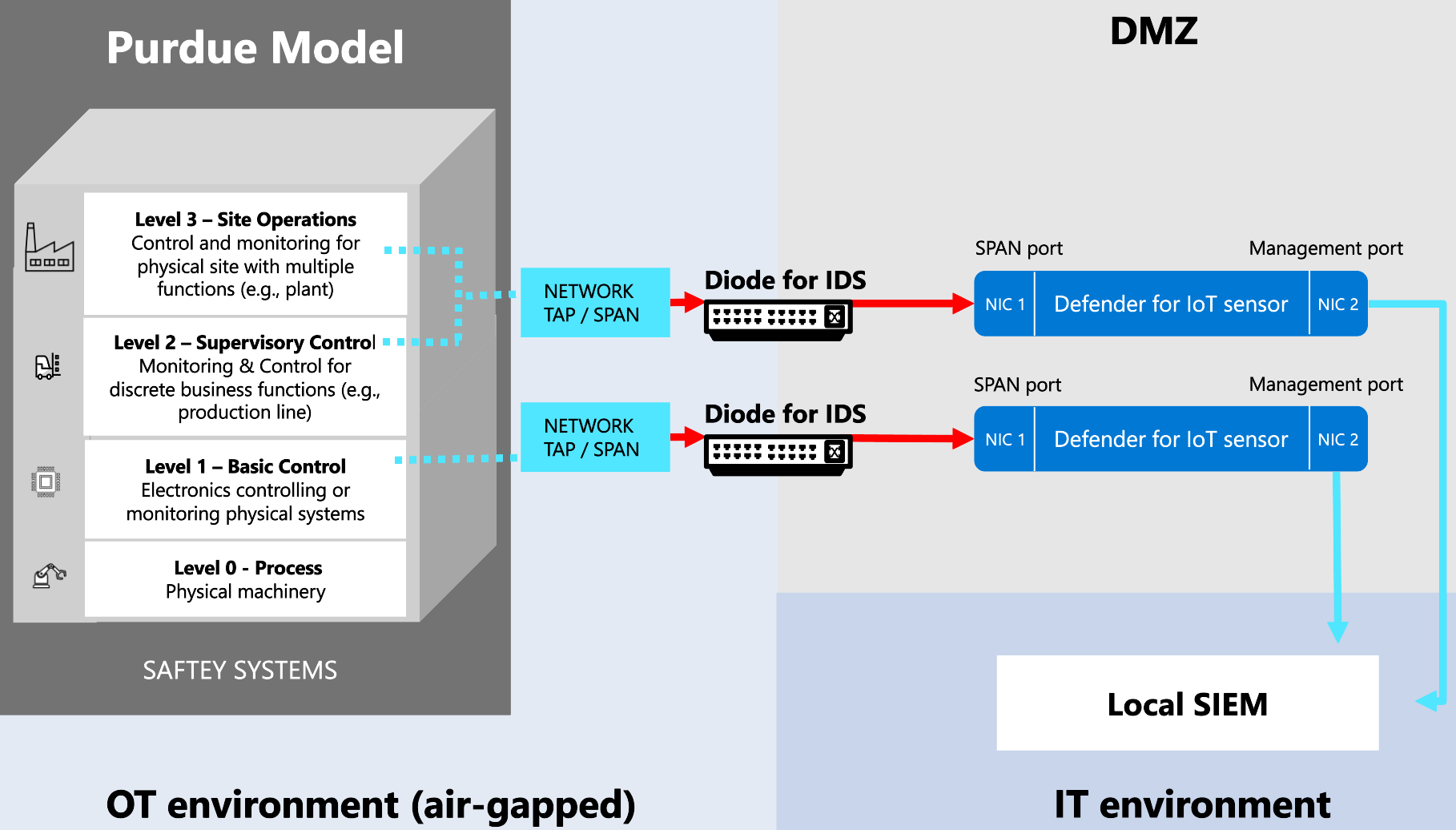

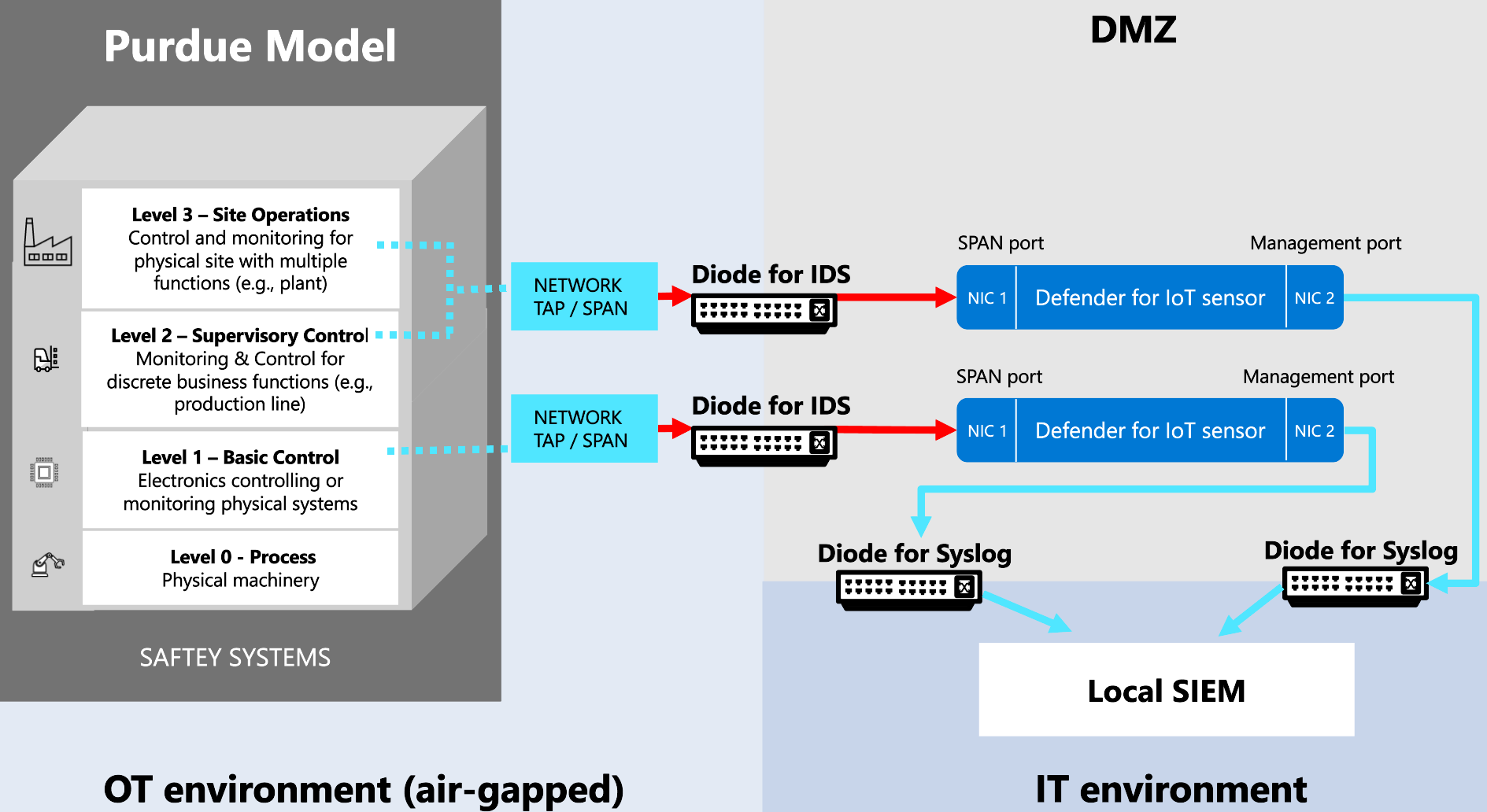

Implantação do Defender para IoT com um gateway unidirecional

Se você estiver trabalhando com um gateway unidirecional, como Waterfall, Owl Cyber Defense ou Hirschmann, onde os dados passam por um diodo de dados apenas em uma direção, use um dos seguintes métodos para entender onde colocar seus sensores OT:

Coloque seus sensores OT fora do perímetro da rede (Recomendável). Nesse cenário, seu sensor recebe o tráfego de ALCANCE por meio do diodo, unidirecionalmente da rede até a porta de monitoramento do sensor. Recomendamos usar esse método em grandes implantações. Por exemplo:

Coloque seus sensores de OT dentro do perímetro da rede . Nesse cenário, o sensor envia alertas de syslog UDP para alvos fora do perímetro através do diodo de dados. Por exemplo:

Os sensores de OT colocados dentro do perímetro da rede são desconectados e devem ser gerenciados localmente. Eles não podem se conectar à nuvem nem ser gerenciados pelo portal do Azure. Por exemplo, você precisará atualizar manualmente esses sensores com os novos pacotes de inteligência contra ameaças.

Se você estiver trabalhando com uma rede unidirecional e precisar de sensores conectados à nuvem que são gerenciados a partir do portal do Azure, certifique-se de colocar seus sensores fora do perímetro da rede.