Outras proteções contra ameaças no Microsoft Defender para Nuvem

Além dos planos de proteção avançada internos, o Microsoft Defender para Nuvem também oferece os recursos de proteção contra ameaças a seguir.

Dica

Para habilitar as funcionalidades de proteção contra ameaças do Defender para Nuvem, você precisará habilitar os recursos de segurança aprimorada na assinatura que contém as cargas de trabalho aplicáveis.

Proteção contra ameaças para a camada de rede do Azure

Os recursos de análise da camada de rede do Defender para Nuvem são baseados em dados IPFIX de amostra, que são os cabeçalhos de pacote coletados pelos roteadores principais do Azure. Com base nesse feed de dados, o Defender para Nuvem usa modelos de machine learning para identificar e sinalizar atividades de tráfego mal-intencionadas. O Defender para Nuvem também usa o banco de dados de inteligência contra ameaças da Microsoft para enriquecer os endereços IP.

Algumas configurações de rede impedem que o Defender para Nuvem gere alertas sobre atividades de rede suspeitas. Para o Defender para Nuvem gerar alertas de rede, verifique se:

- Sua máquina virtual tem um endereço IP público (ou está em um balanceador de carga com um endereço IP público).

- O tráfego de saída da rede da sua máquina virtual não está bloqueado por uma solução de IDS externa.

Para obter uma lista dos alertas da camada de rede do Azure, confira a Tabela de referência de alertas.

Transmitir alertas de segurança de outros serviços Microsoft

Exibir alertas do WAF do Azure no Defender para Nuvem

Importante

O Servidor de MFA será desativado em 25 de setembro de 2024. Para clientes do Sentinel, você pode configurar o conector do Firewall de Aplicativo Web do Azure.

O Gateway de Aplicativo do Azure oferece um WAF (firewall do aplicativo Web) que fornece proteção centralizada de seus aplicativos Web contra vulnerabilidades e explorações comuns.

Os aplicativos Web cada vez mais são alvos de ataques mal-intencionados que exploram vulnerabilidades conhecidas comuns. O WAF do Gateway de Aplicativo é baseado no Conjunto de Regras Principais 3.2 ou superior do Open Web Application Security Project. O WAF é atualizado automaticamente para proteger você contra novas vulnerabilidades.

Se você criou uma solução de Segurança do WAF, os alertas do WAF são transmitidos para o Defender para Nuvem sem nenhuma outra configuração. Para saber mais sobre alertas gerados pelo WAF, confira Regras e grupos de regras CRS do firewall do aplicativo Web.

Observação

Apenas o WAF v1 é compatível e funcionará com o Microsoft Defender para Nuvem.

Para implantar o WAF do Gateway de Aplicativo do Azure, realize as seguintes etapas:

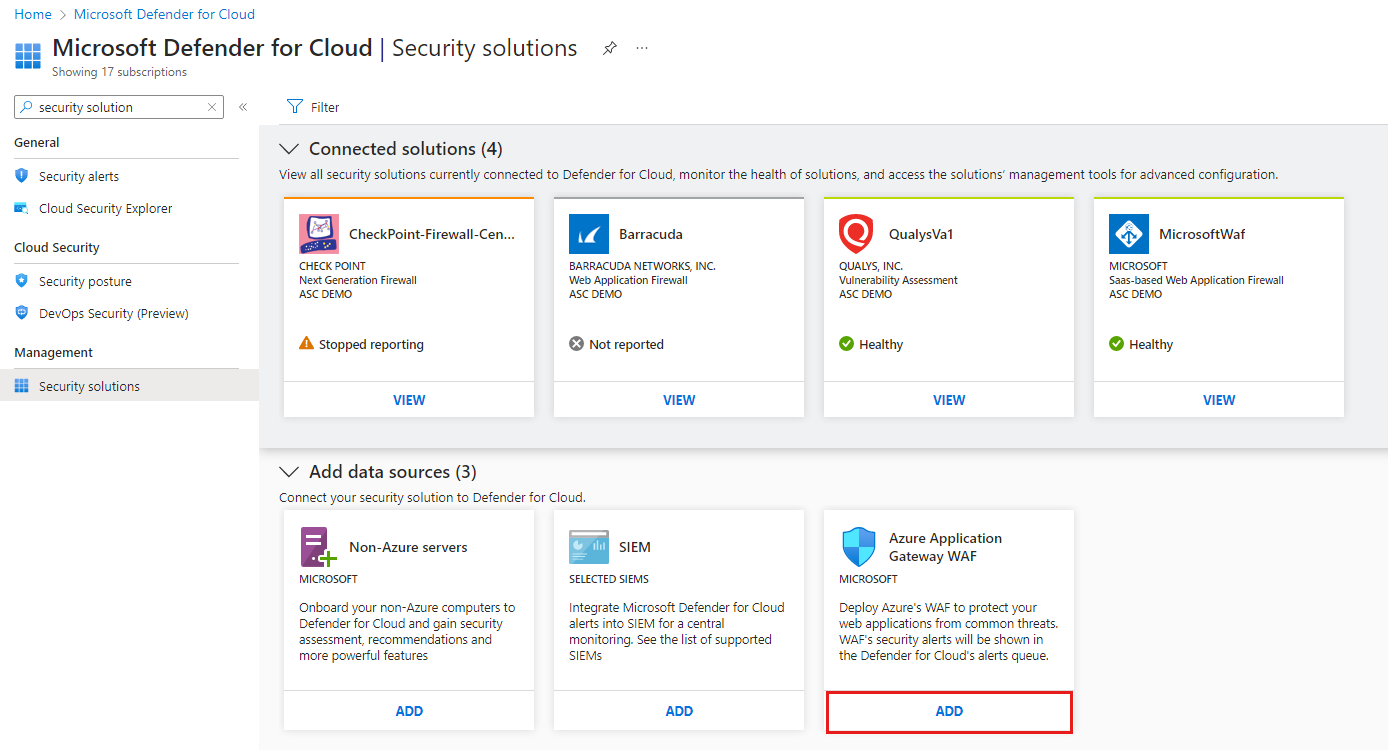

No portal do Azure, abra Defender para Nuvem.

No menu do Defender para Nuvem, selecione Soluções de segurança.

Na seção Adicionar fontes de dados, selecione Adicionar para o WAF do Gateway de Aplicativo do Azure.

Exibir alertas da Proteção contra DDoS do Azure no Defender para Nuvem

Ataques distribuídos de negação de serviço (DDoS) são conhecidos por serem fáceis de executar. Eles se tornaram uma grande preocupação de segurança, especialmente se você estiver movendo seus aplicativos para a nuvem. Um ataque de DDoS tenta esgotar os recursos de um aplicativo, fazendo com que o aplicativo fique indisponível para usuários legítimos. Os ataques de DDoS podem ter como alvo qualquer ponto de extremidade que possa ser acessado pela Internet.

Para se defender contra ataques de DDoS, compre uma licença para a Proteção contra DDoS do Azure e certifique-se de seguir as práticas recomendadas de design de aplicativo. A Proteção contra DDoS fornece diferentes camadas de serviço. Para saber mais, confira Visão geral da Proteção contra DDoS do Azure.

Se você tiver a Proteção contra DDoS do Azure habilitada, os alertas de DDoS serão transmitidos para o Defender para Nuvem sem nenhuma outra configuração necessária. Para obter mais informações sobre os alertas gerados pela Proteção contra DDoS, confira a Tabela de referência de alertas.

Gerenciamento de Permissões do Microsoft Entra (antigo Cloudknox)

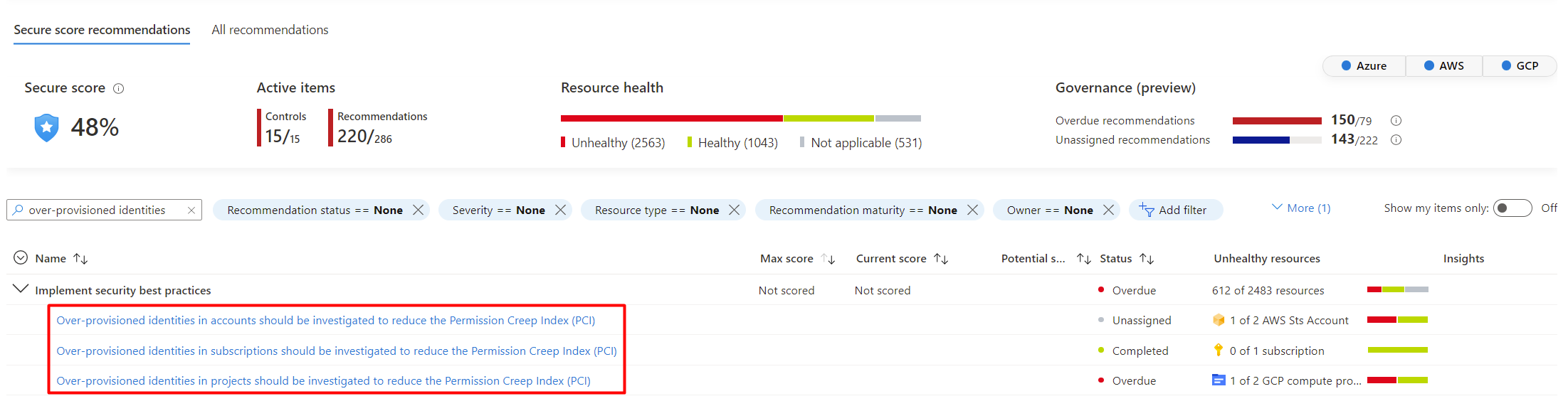

Gerenciamento de Permissões do Microsoft Entra é uma solução CIEM (gerenciamento de direitos de infraestrutura de nuvem). O Gerenciamento de Permissões do Microsoft Entra oferece visibilidade e controle abrangentes sobre as permissões de qualquer identidade e qualquer recurso no Azure, na AWS e no GCP.

Como parte da integração, cada assinatura do Azure integrada, a conta do AWS e o projeto GCP oferecem uma exibição do PCI (Índice de fluência de permissão). O PCI é uma métrica agregada que avalia periodicamente o nível de risco associado ao número de permissões não usadas ou excessivas em identidades e recursos. O PCI mede o quão arriscadas as identidades podem ser, com base nas permissões disponíveis para elas.

Próximas etapas

Para saber mais sobre os alertas de segurança desses recursos de proteção contra ameaças, confira os seguintes artigos: