Mapeie modelos de Infraestrutura como Código para recursos de nuvem

Mapear modelos de infraestrutura como código (IaC) para recursos de nuvem ajuda a garantir um provisionamento de infraestrutura consistente, seguro e auditável. Isso dá suporte a uma rápida resposta a ameaças de segurança e a uma abordagem de segurança por design. Você pode usar o mapeamento para descobrir configurações incorretas em recursos de runtime. Em seguida, corrija no nível do modelo para ajudar a garantir que não haja descompasso e facilitar a implantação por meio da metodologia de CI/CD.

Pré-requisitos

Para definir o Microsoft Defender para Nuvem para mapear modelos de IaC para recursos de nuvem, você precisa de:

- Uma conta do Azure com o Defender para Nuvem configurado. Caso você ainda não tenha uma conta do Azure, crie uma conta gratuitamente.

- Um ambiente do Azure DevOps configurado no Defender para Nuvem.

- Defender Cloud Security Posture Management (CSPM) habilitado.

- O Azure Pipelines está configurado para executar a extensão Microsoft Security DevOps do Azure DevOps.

- Modelos de IaC e recursos de nuvem configurados com suporte de marca. Você pode usar ferramentas de software livre como Yor_trace para marcar automaticamente modelos de IaC.

- Plataformas de nuvem com suporte: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Sistemas de gerenciamento de código-fonte com suporte: Azure DevOps

- Linguagens de modelo com suporte: Azure Resource Manager, Bicep, CloudFormation, Terraform

Observação

O Microsoft Defender para Nuvem usa apenas as seguintes marcas de modelos de IaC para mapeamento:

yor_tracemapping_tag

Veja o mapeamento entre seu modelo IaC e seus recursos de nuvem

Para ver o mapeamento entre o modelo de IaC e os recursos de nuvem no Cloud Security Explorer:

Entre no portal do Azure.

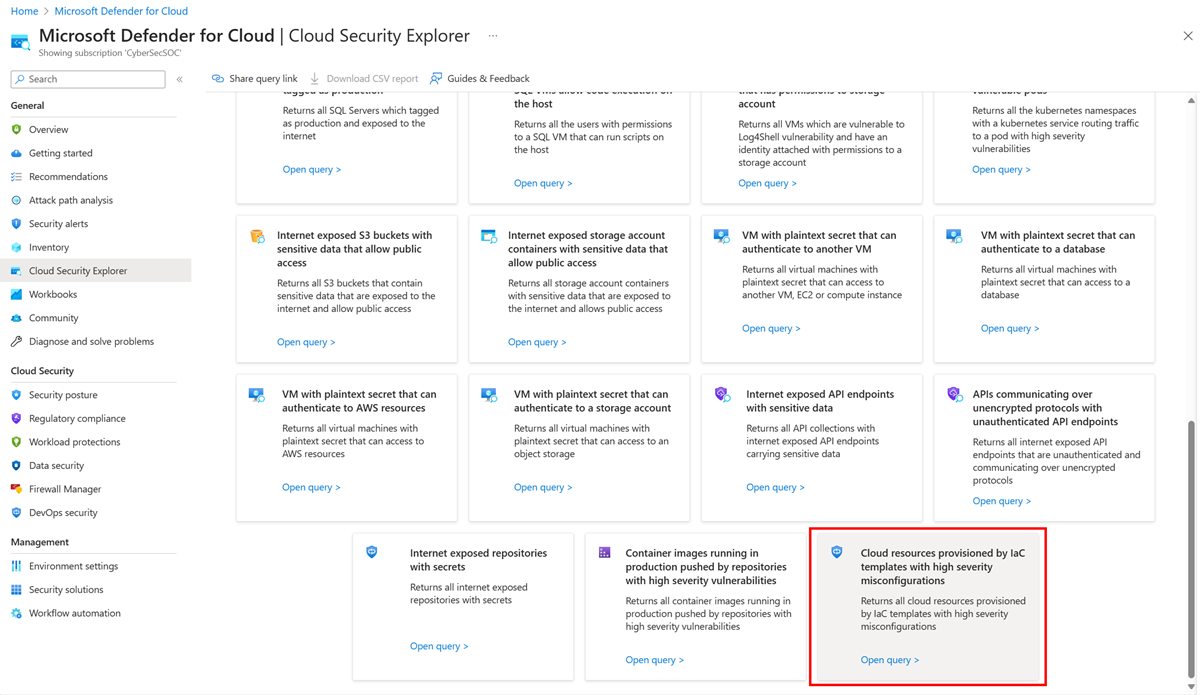

Vá para Microsoft Defender para Nuvem>Cloud Security Explorer.

No menu suspenso, pesquise e selecione todos os seus recursos de nuvem.

Para adicionar mais filtros à consulta, selecione +.

Na categoria Identidade e Acesso, adicione o subfiltro Provisionado por.

Na categoria DevOps, selecione Repositórios de código.

Depois de criar a sua consulta, selecione Pesquisar para executar a consulta.

Como alternativa, selecione o modelo interno Recursos de nuvem provisionados por modelos de IaC com configurações incorretas de alta severidade.

Observação

O mapeamento entre seus modelos de IaC e seus recursos de nuvem pode levar até 12 horas para aparecer no Cloud Security Explorer.

(Opcional) Criar marcas de mapeamento de IaC de exemplo

Para criar marcas de mapeamento de IaC de exemplo em seus repositórios de código:

No repositório, adicione um modelo de IaC que inclua marcas.

Você pode começar com um modelo de exemplo.

Para confirmar diretamente no branch principal ou criar um novo branch para esse commit, selecione Salvar.

Confirme se você incluiu a tarefa do Microsoft Security DevOps no pipeline do Azure.

Verifique se os logs de pipeline mostram um resultado que diz que uma ou mais marcas de IaC foram encontradas neste recurso. O resultado indica que o Defender para Nuvem descobriu com êxito as marcas.

Conteúdo relacionado

- Saiba mais sobre a segurança do DevOps no Microsoft Defender para Nuvem.