Análise do caminho de ataque e busca focada de riscos para contêineres aprimorada

A Análise do caminho de ataque é um algoritmo baseado em grafo que examina o Grafo de segurança da nuvem. As verificações expõem os caminhos exploráveis que os invasores podem usar para violar seu ambiente e alcançar seus ativos de alto impacto. A análise do caminho de ataque expõe os caminhos de ataque e sugere recomendações sobre a melhor forma de corrigir problemas que interrompem o caminho de ataque e evitam que ocorra uma violação.

Explore e investigue caminhos de ataque classificando-os com base no nível de risco, nome, ambiente e fatores de risco, ponto de entrada, destino, recursos afetados e recomendações ativas. Explore os Insights do grafo de segurança de nuvem sobre o recurso. Exemplos de tipos de Insight são:

- Pod exposto à Internet

- Contêiner privilegiado

- Pod usa rede de host

- A imagem de contêiner é vulnerável à execução remota de código

Azure: como testar o caminho de ataque e o Security Explorer usando uma imagem simulada de contêiner vulnerável

Se não houver entradas na lista de caminhos de ataque, você ainda poderá testar esse recurso usando uma imagem de contêiner fictícia. Use as etapas a seguir para configurar o teste:

Exigência: Uma instância do ACR (Registro de Contêiner do Azure) no escopo testado.

Importe uma imagem vulnerável simulada para seu Registro de Contêiner do Azure:

Primeiro, faça pull de uma imagem base (por exemplo, alpine) para seu ambiente local executando:

docker pull alpineMarque a imagem com o rótulo a seguir e envie-a para o ACR. Substitua

<MYACR>pelo nome do seu Registro de Contêiner do Azure:docker tag alpine <MYACR>.azurecr.io/mdc-mock-0001 docker push <MYACR>.azurecr.io/mdc-mock-0001Se você não tiver um cluster do AKS (Serviço de Kubernetes do Azure), use o seguinte comando para criar um novo cluster do AKS:

az aks create -n myAKSCluster -g myResourceGroup --generate-ssh-keys --attach-acr $MYACRSe o AKS não estiver anexado ao ACR, use a seguinte linha de comando do Cloud Shell para apontar sua instância do AKS e efetuar pull de imagens do ACR selecionado:

az aks update -n myAKSCluster -g myResourceGroup --attach-acr <acr-name>

Autentique sua sessão do Cloud Shell para trabalhar com o cluster:

az aks get-credentials --subscription <cluster-suid> --resource-group <your-rg> --name <your-cluster-name>Instale o Controlador de entrada do ngnix :

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Implante a imagem vulnerável simulada para expor o contêiner vulnerável à Internet executando o seguinte comando:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<your-image-uri> --set distribution=AZUREVerifique se houve sucesso executando as seguintes etapas:

- Procure uma entrada com mdc-dcspm-demo como namespace

- Na guia Cargas de Trabalho–> Implantações, verifique se "pod1" e "pod2" foram criados 3/3 e se o ingress-controller-nginx-ingress-controller foi criado 1/1.

- Em serviços e entradas, procure-> service service1 and ingress-controller-nginx-ingress-controller. Na guia entrada, verifique se uma entrada foi criada com um endereço IP e uma classe nginx.

Observação

Depois de concluir o fluxo acima, pode levar até 24 horas para ver os resultados no Cloud Security Explorer e no caminho de ataque.

Após concluir o teste do caminho de ataque, investigue o caminho de ataque criado acessando a Análise do caminho de ataque e pesquise o caminho de ataque que você criou. Para obter mais informações, confira Identificar e corrigir caminhos de ataque.

AWS: como testar o caminho de ataque e o Security Explorer usando uma imagem simulada de contêiner vulnerável

Crie um repositório ECR chamado mdc-mock-0001

Vá para a sua conta da AWS e escolha Linha de comando ou acesso programático.

Abra uma linha de comando e escolha Opção 1: definir variáveis de ambiente da AWS (credenciais de curto prazo). Copie as credenciais das variáveis de ambiente AWS_ACCESS_KEY_ID, AWS_SECRET_ACCESS_KEY e AWS_SESSION_TOKEN.

Execute o comando a seguir para obter o token de autenticação para o registro do Amazon ECR. Substitua

<REGION>pela região do seu registro. Substitua<ACCOUNT>pela ID da sua conta da AWS.aws ecr get-login-password --region <REGION> | docker login --username AWS --password-stdin <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.comCrie uma imagem do Docker marcada como vulnerável pelo nome. O nome da imagem deve conter a cadeia de caracteres mdc-mock-0001. Após ter criado a imagem, envie-a por push para o seu registro do ECR, com o seguinte comando (substitua

<ACCOUNT>e<REGION>pela ID e a região da sua conta do AWS):docker pull alpine docker tag alpine <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 docker push <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001Conecte-se ao seu cluster do EKS e instale o gráfico do Helm fornecido. Configure o

kubectlpara funcionar com o cluster do EKS. Execute esse comando (substitua<your-region>e<your-cluster-name>pelo nome e região do seu cluster do EKS):aws eks --region <your-region> update-kubeconfig --name <your-cluster-name>Verifique a configuração. Você pode verificar se o

kubectlestá configurado corretamente executando o seguinte:kubectl get nodesInstale o Controlador de entrada do ngnix :

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Instale o seguinte gráfico do Helm:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 --set distribution=AWS

O gráfico do Helm implanta recursos no seu cluster que podem ser usados para inferir caminhos de ataque. Além disso, inclui a imagem vulnerável.

Observação

Depois de concluir o fluxo acima, pode levar até 24 horas para ver os resultados no Cloud Security Explorer e no caminho de ataque.

Após concluir o teste do caminho de ataque, investigue o caminho de ataque criado acessando a Análise do caminho de ataque e pesquise o caminho de ataque que você criou. Para obter mais informações, confira Identificar e corrigir caminhos de ataque.

GCP: testar o caminho de ataque e o gerenciador de segurança usando uma imagem de contêiner vulnerável simulada

No portal do GCP, pesquise Registro de Artefatos e crie um repositório GCP chamado mdc-mock-0001

Siga estas instruções para enviar a imagem por push ao seu repositório. Execute estes comandos :

docker pull alpine docker tag alpine <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001 docker push <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001Acesse o portal do GCP. Em seguida, vá acesse os Clusters do>Mecanismo do Kubernetes. Selecione o botão Conectar.

Depois de conectado, execute o comando no Cloud Shell ou copie o comando de conexão e execute-o no seu computador:

gcloud container clusters get-credentials contra-bugbash-gcp --zone us-central1-c --project onboardingc-demo-gcp-1Verifique a configuração. Você pode verificar se o

kubectlestá configurado corretamente executando o seguinte:kubectl get nodesPara instalar o gráfico do Helm, siga estas etapas:

Em Registro de artefatos no portal, acesse o repositório e localize o URI da imagem em Efetuar pull por código hash.

Use o seguinte comando para instalar o gráfico do Helm:

helm install dcspmcharts oci:/mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<IMAGE_URI> --set distribution=GCP

O gráfico do Helm implanta recursos no seu cluster que podem ser usados para inferir caminhos de ataque. Além disso, inclui a imagem vulnerável.

Observação

Depois de concluir o fluxo acima, pode levar até 24 horas para ver os resultados no Cloud Security Explorer e no caminho de ataque.

Após concluir o teste do caminho de ataque, investigue o caminho de ataque criado acessando a Análise do caminho de ataque e pesquise o caminho de ataque que você criou. Para obter mais informações, confira Identificar e corrigir caminhos de ataque.

Encontrar problemas de postura de contêiner com o Cloud Security Explorer

Você pode criar consultas de uma das seguintes maneiras:

- Explore riscos com modelos internos do Cloud Security Explorer

- Crie consultas personalizadas com o Cloud Security Explorer

Nas seções a seguir, vamos apresentar exemplos de consultas que você pode selecionar ou criar.

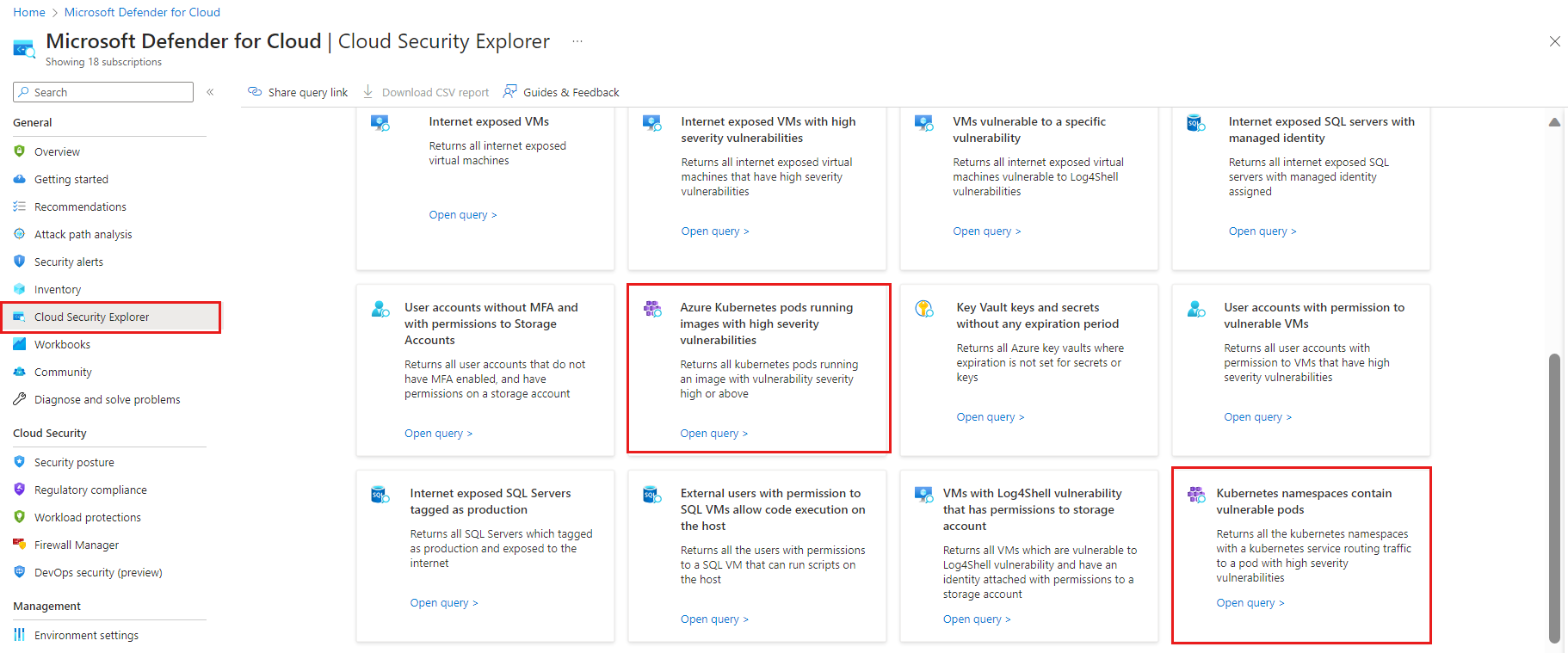

Explorar os riscos com modelos do Cloud Security Explorer

Na página visão geral do Defender para Nuvem, abra o Cloud Security Explorer.

Alguns modelos prontos para uso para Kubernetes são exibidos. Selecione um dos modelos:

- Pods do Kubernetes do Azure executando imagens com vulnerabilidades de alta gravidade

- Os namespaces do Kubernetes contêm pods vulneráveis

Selecione Abrir consulta; o modelo cria a consulta na parte superior da tela. Selecione Pesquisar para exibir os resultados.

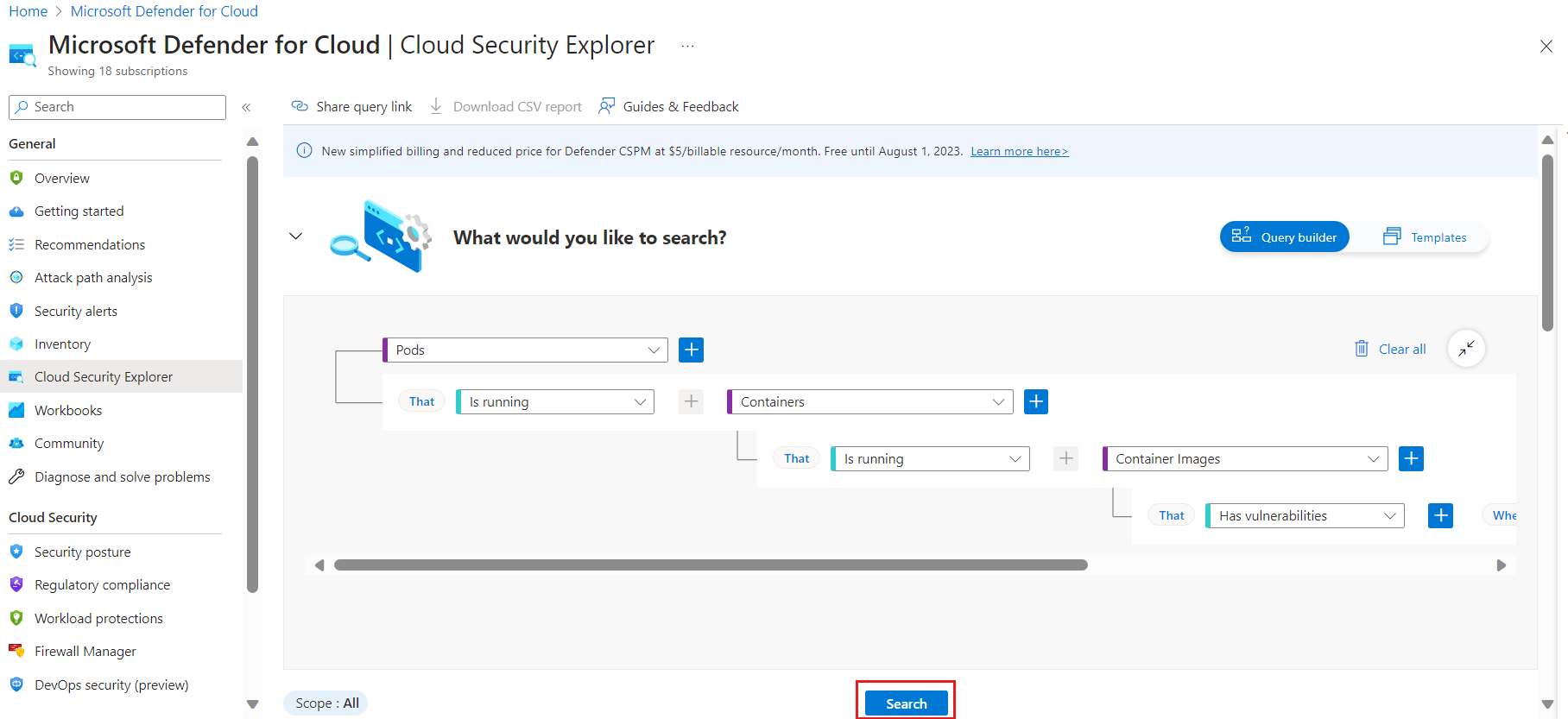

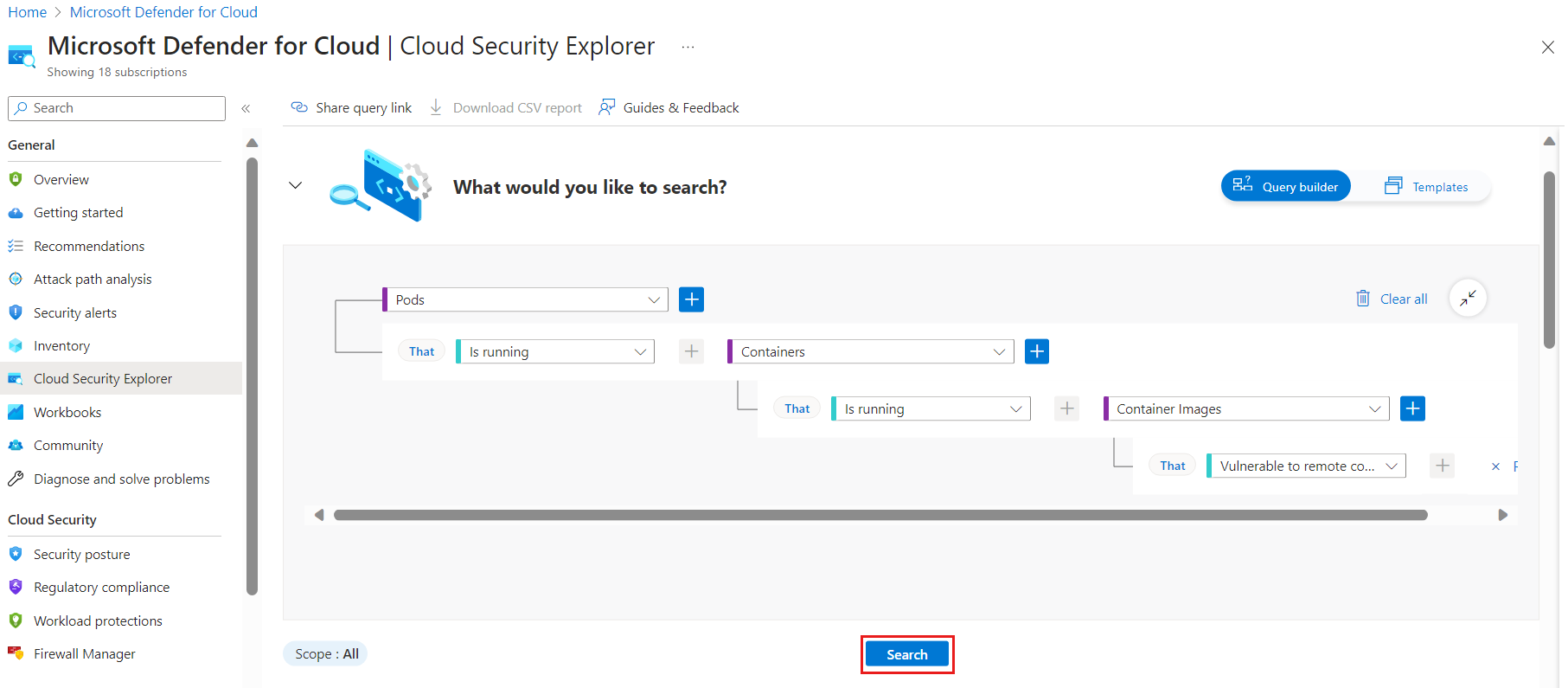

Criar consultas personalizadas com o Cloud Security Explorer

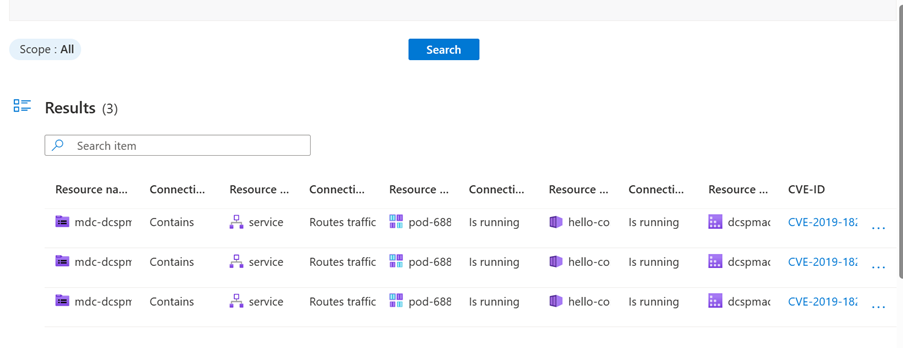

Você também pode criar suas próprias consultas personalizadas. O exemplo a seguir mostra uma pesquisa de pods que executam imagens de contêiner vulneráveis à execução remota de código.

Os resultados são listados abaixo da consulta.

Próximas etapas

- Saiba mais sobre o Defender para Nuvem Planos do Defender.