Obtenha respostas para as perguntas comuns sobre o Microsoft Defender para servidores.

Preços

Por quais servidores eu pago em uma assinatura?

Ao habilitar o Defender para servidores em uma assinatura, você será cobrado por todas os computadores de acordo com base em seus estados de energia.

| Estado | Detalhes | Billing |

|---|---|---|

| VMs do Azure | ||

| Iniciando | VM sendo iniciada. | Não é cobrado |

| Executando | Estado normal de trabalho. | Cobrado |

| Parando | Transição. Move para Estado parado quando concluído. | Cobrado |

| Parado | VM desligada de dentro do sistema operacional convidado ou usando as APIs PowerOff. O hardware ainda está alocado e o computador permanece no host. | Cobrado |

| Desalocando | Transição. Move para o estado Desalocado quando concluído. | Não é cobrado |

| Desalocada | A VM parou e foi removida do host. | Não é cobrado |

| Computadores do Azure Arc | ||

| Connecting | Os servidores estão conectados, mas a pulsação ainda não foi recebida. | Não é cobrado |

| Conectado | Recebendo pulsação regular do agente do computador conectado. | Cobrado |

| Offline/desconectado | Nenhuma pulsação recebida em 15 a 30 minutos. | Não é cobrado |

| Expirado | Se desconectado por 45 dias, o status poderá mudar para Expirado. | Não é cobrado |

Quais são os requisitos de licenciamento do Microsoft Defender para Ponto de Extremidade?

As licenças do Defender para Ponto de Extremidade para Servidores estão incluídas no Defender para Servidores.

É possível obter um desconto ao já ter uma licença do Microsoft Defender para Ponto de Extremidade?

Se você já tiver uma licença do Microsoft Defender para Ponto de Extremidade para Servidores, não pagará por essa parte da sua licença do Microsoft Defender para Servidores Plano 1 ou 2.

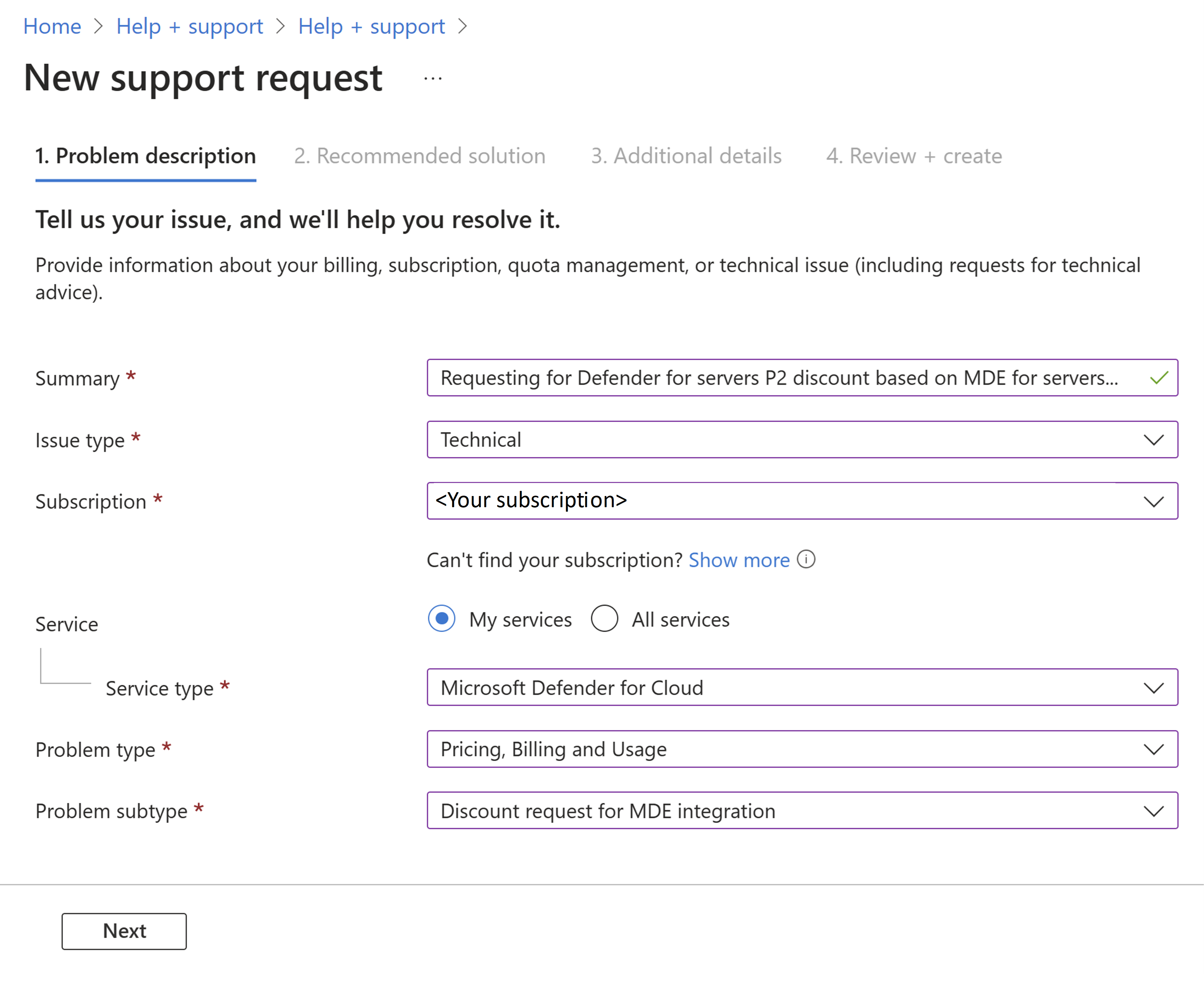

Para solicitar seu desconto, no portal do Azure, selecione Suporte e Solução de Problemas>Ajuda + suporte. Selecione Criar uma solicitação de suporte e preencha os campos.

Em Detalhes adicionais, insira os detalhes, a ID do locatário, o número de licenças do Defender para Ponto de Extremidade que foram compradas, a data de validade e todos os outros campos obrigatórios.

Conclua o processo e selecione Criar.

O desconto entra em vigor a partir da data de aprovação. Não é retroativo.

Qual é o limite gratuito de ingestão de dados?

Quando o Defender para Servidores Plano 2 é habilitado, você obtém uma concessão de ingestão de dados gratuita para tipos de dados específicos. Saiba mais

Implantação

É possível habilitar o Defender para servidores em um subconjunto de máquinas em uma assinatura?

Sim, você pode habilitar o Defender para Servidores em recursos específicos em uma assinatura. Saiba mais sobre o planejamento do escopo da implantação.

Como o Defender para Servidores coleta dados?

Saiba mais sobre os métodos de coleta de dados no Defender para Servidores.

Onde o Defender para Servidores armazena meus dados?

Saiba mais sobre a residência de dados do Defender para Nuvem.

O Defender para Servidores precisa de um workspace do Log Analytics?

O Plano 1 do Defender para servidores não depende do Log Analytics. No Defender para Servidores Plano 2, você precisa de um workspace do Log Analytics para aproveitar o benefício gratuito de ingestão de dados. Você também precisa de um workspace para usar o monitoramento de integridade de arquivos no Plano 2. Se você configurar um workspace do Log Analytics para obter o benefício gratuito de ingestão de dados, precisará habilitar o Defender para Servidores Plano 2 diretamente nele.

E se eu tiver o Defender para Servidores habilitado em um workspace, mas não em uma assinatura?

O método herdado de integração de servidores ao Defender para Servidores Plano 2 usando um workspace e o agente do Log Analytics não tem mais suporte ou está disponível no portal. Para garantir que os computadores atualmente conectados ao workspace permaneçam protegidos, faça o seguinte:

- Computadores locais e multinuvem: se você integrou anteriormente computadores locais e AWS/GCP usando o método herdado, conecte esses computadores ao Azure como servidores habilitados para Azure Arc à assinatura com o Defender para Servidores Plano 2 habilitado.

- Computadores selecionados: se você usou o método herdado para habilitar o Defender para Servidores Plano 2 em computadores individuais, recomendamos que você habilite o Defender para Servidores Plano 2 em toda a assinatura. Em seguida, você pode excluir computadores específicos usando a configuração no nível do recurso.

Integração do Defender para Ponto de Extremidade

Qual plano do Microsoft Defender para Ponto de Extremidade é compatível com o Defender para servidores?

O Plano 1 e o Plano 2 do Defender para Servidores fornecem os recursos do Plano 2 do Microsoft Defender para Ponto de Extremidade, incluindo a detecção e resposta de ponto de extremidade (EDR).

Preciso comprar uma solução antimalware separada para meus computadores?

Não. Com a integração do Defender para Ponto de Extremidade no Defender para Servidores, você também obterá proteção contra malware nos computadores. Além disso, o Plano 2 do Defender para Servidores fornece verificação de malware sem agente.

Nos novos sistemas operacionais do Windows Server, o Microsoft Defender Antivírus faz parte do sistema operacional e será habilitado no modo ativo. Para computadores que executam o Windows Server com a integração da solução unificada Defender para Ponto de Extremidade habilitada, o Defender para Servidores implanta o Defender Antivírus no modo ativo. No Linux, o Defender para Servidores implanta o Defender para Ponto de Extremidade, incluindo o componente antimalware, e define o componente no modo passivo.

Como faço para mudar de uma ferramenta que não seja da Microsoft EDR?

As instruções completas para alternar de uma solução de ponto de extremidade não Microsoft estão disponíveis na documentação do Microsoft Defender para Ponto de Extremidade: visão geral da migração.

O que é a extensão "MDE.Windows" / "MDE.Linux" em execução em meus computadores?

Quando você ativa o plano do Defender para Servidores em uma assinatura, a integração nativa do Defender para Ponto de Extremidade no Defender para Nuvem implanta automaticamente o agente do Defender para Ponto de Extremidade em computadores compatíveis na assinatura, conforme necessário. A integração automática instala a extensão MDE.Windows/MDE.Linux.

Se a extensão não estiver sendo exibida, verifique se o computador atende aos pré-requisitos e se o Defender para Servidores está habilitado.

Importante

Se você excluir a extensão MDE.Windows/MDE.Linux, ela não removerá o Microsoft Defender para Ponto de Extremidade. Saiba mais sobre a remoção de servidores Windows do Defender para Ponto de Extremidade.

Suporte e verificação do computador

Quais tipos de máquinas virtuais dão suporte ao Defender para Servidores?

Examine os computadores Windows e Linux que têm suporte para a integração do Defender para Ponto de Extremidade.

Com que frequência o Microsoft Defender para Nuvem examina vulnerabilidades do sistema operacional, atualizações do sistema e problemas de proteção de ponto de extremidade?

Sistema operacional: os dados são atualizados em 48 horas Atualizações do sistema: os dados são atualizados em 24 horas Proteção de ponto de extremidade: os dados são atualizados em 8 horas

Normalmente, o Defender for Cloud procura novos dados a cada hora e atualiza as recomendações de segurança de acordo.

Como os instantâneos de VM coletados pela verificação sem agente são protegidos?

A verificação sem agente protege os instantâneos de disco de acordo com os mais altos padrões de segurança da Microsoft. As medidas de segurança incluem:

- Os dados são criptografados quando estão inativos e em trânsito.

- Os instantâneos são excluídos imediatamente quando o processo de análise é concluído.

- Os instantâneos permanecem na região original do AWS ou do Azure. Os instantâneos EC2 não são copiados para o Azure.

- Isolamento dos ambientes por conta/assinatura do cliente.

- Somente metadados que contêm os resultados de verificação são enviados para fora do ambiente de verificação isolado.

- Todas as operações são auditadas.

Qual é o recurso de provisionamento automático para verificação de vulnerabilidades com uma solução "traga sua própria licença" (BYOL)? Ele pode ser aplicado em várias soluções?

O Defender para Servidores pode verificar os computadores para ver se eles têm uma solução EDR habilitada. Caso contrário, você poderá usar o Gerenciamento de Vulnerabilidades do Microsoft Defender, que é integrado por padrão ao Defender para Nuvem. Como alternativa, o Defender para Nuvem pode implantar um verificador de vulnerabilidades BYOL sem suporte da Microsoft. Você só pode usar um único verificador BYOL. Não há suporte para vários verificadores que não sejam da Microsoft.

O verificador integrado do Defender para Gerenciamento de Vulnerabilidades encontra vulnerabilidades de rede?

Não, ele só encontra vulnerabilidades no próprio computador.

Por que recebo a mensagem "Dados de verificação ausentes" para minha VM?

Essa mensagem aparece quando não há nenhum dado de verificação para uma VM. A verificação de dados leva cerca de uma hora ou menos depois que um método de coleta de dados é habilitado. Após a verificação inicial, você poderá receber essa mensagem porque não há dados de verificação disponíveis. Por exemplo, as verificações não preenchem uma VM parada. Essa mensagem também poderá ser exibida se os dados de verificação não tiverem sido preenchidos recentemente.

Por que um computador é mostrado como não aplicável?

A lista de recursos na guia Não aplicável inclui uma coluna Motivo

| Motivo | Detalhes |

|---|---|

| Nenhum dado de verificação disponível no computador | Não há nenhum resultado de conformidade para esse computador no Azure Resource Graph. Todos os resultados de conformidade são gravados no Azure Resource Graph pela extensão de configuração de máquina do Azure. Você pode verificar os dados no Azure Resource Graph usando as [consultas de exemplo do Resource Graph][(/azure/governance/policy/samples/resource-graph-samples?tabs=azure-cli#azure-policy-guest-configuration). |

| A extensão de configuração de máquina do Azure não está instalada no computador | O computador não tem a extensão, que é um pré-requisito para avaliar a conformidade com a Linha de Base de Segurança do Microsoft Cloud. |

| A identidade gerenciada do sistema não está configurada no computador | Uma identidade gerenciada atribuída pelo sistema deve ser implantada no computador. |

| A recomendação está desabilitada na política | A definição da política que avalia a linha de base do sistema operacional está desabilitada no escopo que inclui o |