Obtenha respostas para as perguntas comuns sobre o Microsoft Defender para Banco de Dados.

Se eu habilitar este plano do Microsoft Defender em minha assinatura, todos os SQL Servers na assinatura serão protegidos?

Não. Para defender um servido SQL em execução em uma Máquina Virtual do Azure ou em um computador habilitado para Azure Arc, o Defender para Nuvem requer:

- um agente de Log Analytics no computador.

- O workspace relevante do Log Analytics para habilitar o Microsoft Defender para Servidores SQL em Computadores.

O status da assinatura, mostrado na página do servido SQL na portal do Azure, reflete o status padrão do espaço de trabalho e se aplica a todos os computadores conectados. O Defender para Nuvem ajuda a proteger apenas os servidores SQL em hosts que têm um agente do Log Analytics reportando a esse espaço de trabalho.

Há algum efeito no desempenho ao implantar o Microsoft Defender para SQL Servers em máquinas?

O Microsoft Defender para SQL Servers em Máquinas se concentra na segurança, mas tem uma arquitetura dividida para equilibrar o upload de dados e a velocidade com o desempenho:

- Alguns dos nossos detectores, incluindo um rastreamento de eventos estendidos chamado

SQLAdvancedThreatProtectionTraffic, são executados na máquina para vantagens de velocidade em tempo real. - Outros detectores são executados na nuvem para poupar o computador de cargas computacionais pesadas.

Testes de laboratório da nossa solução mostraram uma média de uso da CPU de 3% para picos de processamento, em comparação com cargas de referência. Uma análise dos dados de usuário atuais mostra um efeito insignificante no uso da CPU e da memória.

O desempenho sempre varia entre ambientes, computadores e cargas. Essas declarações servem como uma diretriz geral, não uma garantia para qualquer implantação individual.

Alterei o espaço de trabalho do Log Analytics para o Defender for SQL Servers em máquinas e perdi todos os meus resultados de verificação e configurações de linhas de base. O que aconteceu?

Os resultados da verificação e as linhas de base não são armazenados no workspace do Log Analytics, mas estão vinculados a ele. Alterar o espaço de trabalho redefine os resultados da verificação e as configurações de linha de base. No entanto, se você retornar ao espaço de trabalho original dentro de 90 dias, os resultados da verificação e as configurações de linha de base serão restaurados. Ler Mais.

O que acontece com os resultados e as linhas de base da verificação antiga depois que eu alterno para a configuração expressa?

Resultados antigos e configurações de linha de base permanecem disponíveis na sua conta de armazenamento, mas não serão atualizados nem usados pelo sistema. Você não precisa manter esses arquivos para que a avaliação de vulnerabilidade do SQL funcione depois de alternar para a configuração expressa, mas você pode manter suas definições de linha de base antigas para referência futura.

Quando a configuração expressa está habilitada, você não tem acesso direto aos dados de resultado e de linha de base porque eles são armazenados no armazenamento interno Microsoft.

Por que meu servidor SQL do Azure está marcado como não íntegro para "Servidores SQL devem ter avaliação de vulnerabilidade configurada", mesmo que eu o tenha configurado corretamente usando a configuração clássica?

A política por trás dessa recomendação verifica a existência de subavaliações para o servidor. Com a configuração clássica, os bancos de dados do sistema são verificados somente se houver pelo menos um banco de dados de usuário. Um servidor sem nenhum banco de dados de usuários não tem verificações ou resultados de verificações relatados, o que faz com que a política permaneça insalubre.

Mudar para a configuração expressa atenua o problema ao habilitar verificações agendadas e manuais para bancos de dados do sistema.

Posso configurar varreduras recorrentes com a configuração expressa?

A configuração expressa configura automaticamente verificações recorrentes para todos os bancos de dados em seu servidor. Esse comportamento é o padrão e não é configurável no nível do servidor ou do banco de dados.

Existe uma maneira de obter o relatório semanal por email fornecido na configuração clássica com a configuração expressa?

Você pode usar a automação de fluxo de trabalho e o agendamento de email do Aplicativos Lógicos seguindo os processos do Microsoft Defender para Nuvem:

- Gatilhos baseados em tempo

- Gatilhos baseados em varredura

- Suporte para regras desabilitadas

Por que não consigo mais definir políticas de banco de dados?

A avaliação de vulnerabilidade do SQL relata todas as vulnerabilidades e configurações incorretas em seu ambiente, portanto, incluir todos os bancos de dados é útil. O Defender para SQL Servers no Machines é cobrado por servidor, não por banco de dados.

Posso reverter para a configuração clássica?

Sim. Você pode reverter para a configuração clássica usando as APIs REST e os cmdlets do PowerShell existentes. Ao reverter para a configuração clássica, uma notificação é exibida no portal do Azure para alterar para a configuração expressa.

A configuração expressa estará disponível para outros tipos de SQL?

Fique atento às atualizações!

Posso escolher qual experiência é o padrão?

Não. A configuração expressa é o padrão para todos os novos bancos de dados SQL do Azure com suporte.

A configuração expressa altera o comportamento da digitalização?

Não, a configuração expressa fornece o mesmo comportamento e desempenho de verificação.

A configuração expressa tem algum efeito sobre os preços?

A configuração expressa não requer uma conta de armazenamento, portanto, você não precisa pagar taxas de armazenamento adicionais, a menos que você opte por manter dados antigos de verificação e linha de base.

O que significa o limite de 1 MB por regra?

Qualquer regra individual não pode produzir resultados com mais de 1 MB. Quando os resultados da regra atingem esse limite, eles param. Não é possível definir uma linha de base para a regra, a regra não é incluída na integridade geral da recomendação e os resultados aparecem como Não aplicável.

Depois de habilitar o Microsoft Defender para SQL Servers em máquinas, quanto tempo preciso esperar para ver uma implantação bem-sucedida?

Leva aproximadamente 30 minutos para atualizar o status de proteção por meio da extensão do agente SQL IaaS, supondo que todos os pré-requisitos sejam atendidos.

Como posso verificar se minha implantação do Defender para SQL Servers em máquinas terminou com sucesso e se meu banco de dados agora está protegido?

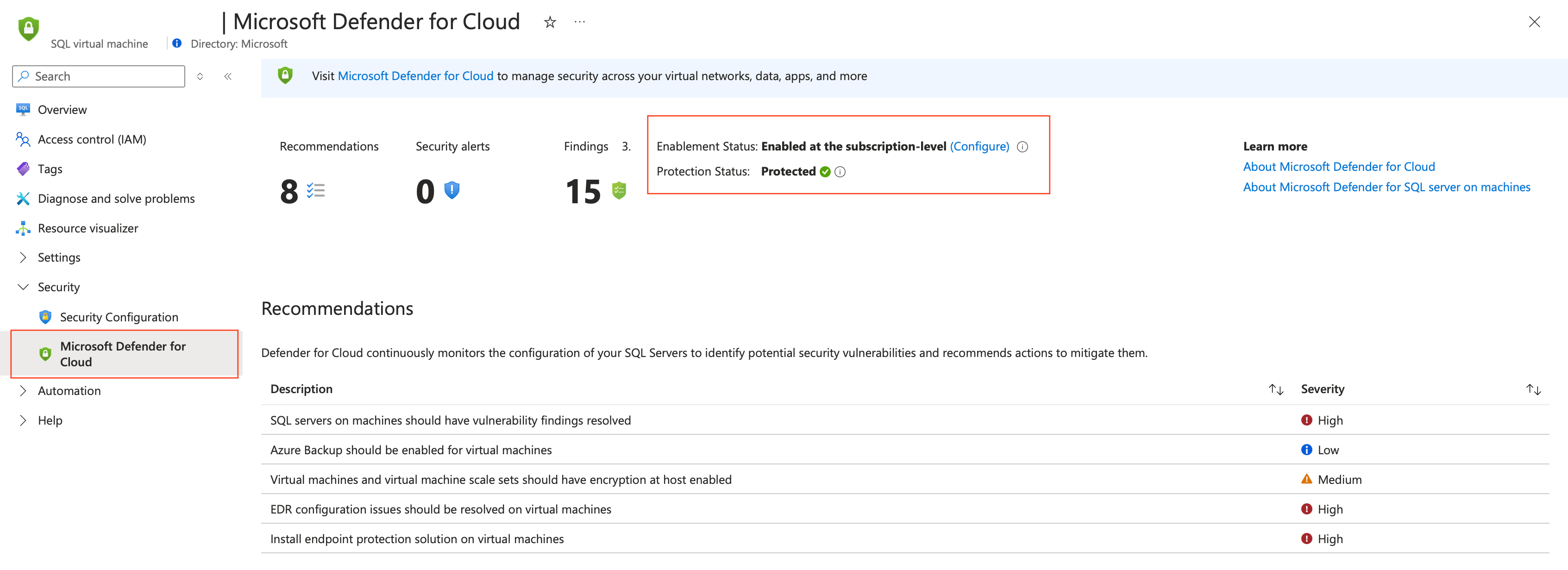

- No portal do Azure, localize o banco de dados na barra de pesquisa superior.

- Em Segurança, selecione Microsoft Defender para Nuvem.

- Verifique status da proteção. Se o status for Protegido, a implantação será bem-sucedida.

Qual é o propósito da identidade gerenciada criada durante o processo de instalação em máquinas virtuais do SQL do Azure?

A identidade gerenciada faz parte da política do Azure, que envia o Agente do Azure Monitor. O Agente do Azure Monitor usa a identidade gerenciada para acessar o banco de dados para que ele possa coletar os dados e enviá-los por meio do espaço de trabalho do Log Analytics para o Defender para Nuvem. Para obter mais informações sobre o uso da identidade gerenciada, confira Exemplos de modelo do Resource Manager para agentes no Azure Monitor.

Posso usar meu próprio DCR ou identidade gerenciada em vez daquela criada pelo Defender para Nuvem?

Sim. Permitimos que você traga sua própria identidade ou regra de coleta de dados (DCR) usando apenas o script descrito em Habilitar o Microsoft Defender para SQL Servers em máquinas em escala.

Quantos grupos de recursos e espaços de trabalho do Log Analytics o processo de provisionamento automático cria?

Por padrão, criamos o grupo de recursos, o espaço de trabalho e o DCR por região que contém a máquina SQL. Se você escolher a opção de espaço de trabalho personalizado, apenas um grupo de recursos ou DCR será criado no mesmo local do espaço de trabalho.

Como posso habilitar servidores SQL em máquinas com o Azure Monitor Agent em escala?

Para o processo de como habilitar o provisionamento automático em várias assinaturas simultaneamente, veja Habilitar o Microsoft Defender para SQL Servers em máquinas em escala. É aplicável a servidores SQL hospedados em máquinas virtuais do Azure, servidores SQL hospedados em ambientes locais e servidores SQL habilitados para Azure Arc.

Quais tabelas são usadas em um espaço de trabalho do Log Analytics com o Azure Monitor Agent?

O Defender para SQL Servers no Machines (para máquinas virtuais SQL e servidores SQL habilitados para Azure Arc) usa o espaço de trabalho do Log Analytics para transferir dados do banco de dados para o portal do Defender para Nuvem. Nenhum dado é salvo localmente no espaço de trabalho do Log Analytics. As tabelas no espaço de trabalho do Log Analytics denominadas SQLAtpStatus e SqlVulnerabilityAssessmentScanStatus serão desativadas quando o Microsoft Monitor Agent for descontinuado. Você pode visualizar o status da proteção contra ameaças e avaliações de vulnerabilidades no portal Defender para Nuvem.

Como o Defender para SQL Servers no Machines coleta logs do servidor SQL?

O Defender para SQL Servers em máquinas usa eventos estendidos, começando com o SQL Server 2017. Em versões anteriores do SQL Server, o Defender para SQL Servers no Machines coleta os logs usando os logs de auditoria do SQL Server.

A presença de um parâmetro chamado enableCollectionOfSqlQueriesForSecurityResearch na iniciativa de política significa que meus dados são coletados para análise?

O parâmetro enableCollectionOfSqlQueriesForSecurityResearch não está em uso hoje. Seu valor padrão é false. A menos que você altere o valor proativamente, ele permanecerá false. Esse parâmetro não tem nenhum efeito.

Conteúdo relacionado

Proteger seus bancos de dados com o Defender para Bancos de Dados