O Defender para Nuvem coleta dados das VMs (máquinas virtuais) do Azure, dos Conjuntos de Dimensionamento de Máquinas Virtuais, dos contêineres de IaaS e de computadores não Azure (inclusive máquinas locais) para monitorar as vulnerabilidades e ameaças de segurança. O agente do Log Analytics coleta dados, que lê uma variedade de configurações e logs de eventos relacionados à segurança do computador e copia os dados para o seu espaço de trabalho visando a análise.

Coleta de dados

Como habilitar a coleta de dados?

A coleta de dados é ativada automaticamente quando você habilita um plano do Defender que requer um componente de monitoramento.

O que acontece quando a coleta de dados é habilitada?

Quando o provisionamento automático está habilitado, o Defender para Nuvem usa o agente do Log Analytics em todas as VMs do Azure compatíveis, bem como naquelas que forem criadas. O provisionamento automático é recomendável, mas a instalação manual do agente também está disponível. Saiba como instalar a extensão do agente do Log Analytics.

O agente habilita o evento de criação de processo 4688 e o campo CommandLine dentro do evento 4688. Novos processos criados na VM são registrados pelo EventLog e monitorados pelos serviços de detecção do Defender para Nuvem. Para obter mais informações sobre os detalhes registrados para cada novo processo, consulte Campos de descrição no 4688. O agente também coleta os eventos 4688 criados na VM e os armazena na pesquisa.

O Defender para Nuvem configura uma política local do AppLocker no modo de auditoria para permitir todos os aplicativos. Essa política faz com que o AppLocker gere eventos, que são coletados e usados pelo Defender para Nuvem. É importante observar que essa política não está configurada em nenhuma máquina em que já exista uma política do AppLocker configurada.

Quando o Defender para Nuvem detecta atividades suspeitas na VM, o cliente recebe uma notificação por email se tiver fornecido as informações de contato de segurança. Um alerta também é exibido no painel de alertas de segurança do Defender para Nuvem.

Agentes

O que é o agente do Log Analytics?

Para monitorar vulnerabilidades de segurança e ameaças, o Microsoft Defender para Nuvem depende do agente do Log Analytics, este agente é o mesmo usado pelo serviço Azure Monitor.

O agente, às vezes, é chamado de MMA (ou "Microsoft Monitoring Agent").

Ele coleta vários detalhes de configuração relacionados à segurança e logs de eventos de computadores conectados e copia os dados no workspace do Log Analytics para análise posterior. Exemplos desses dados são: tipo e versão do sistema operacional, logs do sistema operacional (logs de eventos do Windows), processos em execução, nome do computador, endereços IP e usuário conectado.

Verifique se os computadores estão sendo executados um dos sistemas operacionais compatíveis com o agente, conforme descrito nas seguintes páginas:

Agente do Log Analytics para sistemas operacionais compatíveis com o Windows

Agente do Log Analytics para sistemas operacionais compatíveis com o Linux

Saiba mais sobre os dados coletados pelo agente do Log Analytics.

O que qualifica uma VM para o provisionamento automático da instalação do agente do Log Analytics?

As VMs Windows ou Linux IaaS se qualificam se:

- Atualmente, a extensão do agente do Log Analytics não está instalada na máquina virtual.

- A VM está em estado de execução.

- O Agente de Máquina Virtual do Azure do Windows ou Linux está instalado.

- A máquina virtual não é usada como um dispositivo, como o firewall de aplicativo Web ou o firewall de próxima geração.

Quais eventos de segurança o agente do Log Analytics coleta?

Para obter uma lista completa dos eventos de segurança coletados pelo agente, confira Quais tipos de eventos são armazenados nas configurações de eventos de segurança "Comum" e "Mínimo"?.

Importante

Para alguns serviços, como o Firewall do Azure, o registro em log de um recurso que produz vários logs pode consumir o armazenamento no workspace do Log Analytics. Use o log detalhado apenas quando necessário.

E se o agente do Log Analytics já foi instalado como extensão na VM?

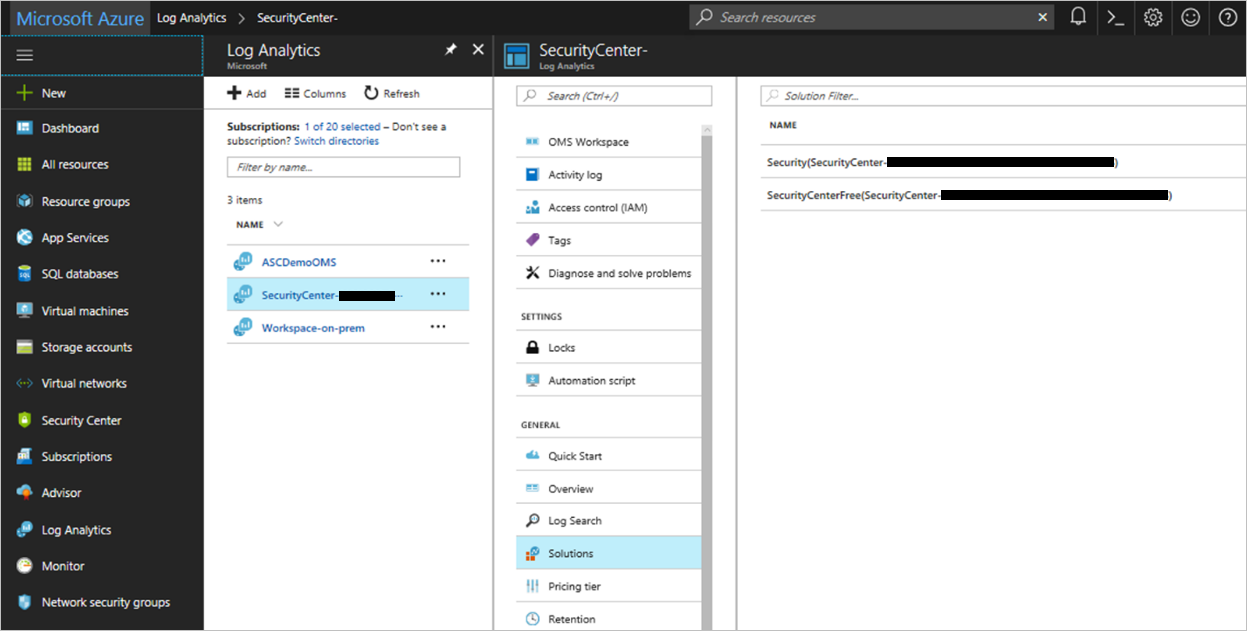

Quando o Agente de Monitoramento está instalado como uma extensão, a configuração de extensão permite gerar relatórios somente para um workspace. O Defender para Nuvem não substitui as conexões atuais com os workspaces do usuário. O Defender para Nuvem armazena os dados de segurança de uma VM em um workspace já conectado quando a solução "Security" ou "SecurityCenterFree" está instalada nele. O Defender para Nuvem pode atualizar a versão da extensão para a versão mais recente nesse processo.

Para obter mais informações, confira Provisionamento automático em casos de uma instalação de agente preexistente.

E se o agente do Log Analytics foi instalado diretamente no computador, mas não como extensão (Agente Direto)?

Se o agente do Log Analytics estiver instalado diretamente na VM (não como uma extensão do Azure), o Defender para Nuvem instalará a extensão do agente do Log Analytics e poderá atualizar o agente do Log Analytics para a versão mais recente.

O agente instalado continuará a fornecer relatórios para os workspaces já configurados e para o workspace configurado no Defender para Nuvem. (Há suporte para várias home pages em computadores Windows.)

Os workspaces de usuário personalizados devem ter a solução "Security" ou "SecurityCenterFree" instalada para que o Defender para Nuvem possa processar eventos de VMs e computadores que fornecem relatórios a esse workspace.

No caso de computadores Linux, o multihoming ainda não é compatível. Se uma instalação de agente existente for detectada, o Defender para Nuvem não usará automaticamente um agente ou alterará a configuração do computador.

Para computadores existentes em assinaturas integradas ao Defender para Nuvem antes de 17 de março de 2019, o multihoming do agente ainda não é compatível. Se uma instalação de agente existente for detectada, o Defender para Nuvem não usará automaticamente um agente ou alterará a configuração do computador. No caso desses computadores, confira a recomendação "Resolver problemas de integridade do agente de monitoramento nos seus computadores" para solucionar problemas de instalação de agente

Para saber mais, confira a próxima seção O que acontece se um System Center Operations Manager ou agente direto do OMS já está instalado em minha VM?

E se um agente do System Center Operations Manager já está instalado na minha VM?

O Defender para Nuvem implementa um Azure Policy que não permite que o agente do Log Analytics seja instalado enquanto o Agente do System Center Operations Manager está instalado no computador. Ambos os agentes têm a capacidade de utilização de multilocatário e relatar ao System Center Operations Manager e ao workspace do Log Analytics. O agente do Operations Manager e o agente do Log Analytics compartilham bibliotecas de runtime comuns. Observação: se a versão 2012 do agente do Operations Manager foi instalada, não ative o provisionamento automático (os recursos de gerenciamento podem ser perdidos quando o servidor do Operations Manager também está na versão 2012).

Qual é o efeito da remoção dessas extensões?

Se você remover a Extensão de Monitoramento da Microsoft, o Defender para Nuvem não será capaz de coletar dados de segurança da VM, e algumas recomendações de segurança e alertas não estarão disponíveis. Dentro de 24 horas, o Defender para Nuvem determina que a VM não contém a extensão e a reinstala.

Como fazer para impedir a instalação automática do agente e a criação do workspace?

É altamente recomendável implantar extensões com o Defender para Nuvem a fim de obter alertas de segurança e recomendações sobre atualizações do sistema, vulnerabilidades do sistema operacional e proteção do ponto de extremidade. Desativar extensões limita esses alertas e recomendações. No entanto, é possível desabilitar o provisionamento automático de um agente ou uma extensão em particular:

Para desabilitar o provisionamento automático de um agente ou uma extensão em particular:

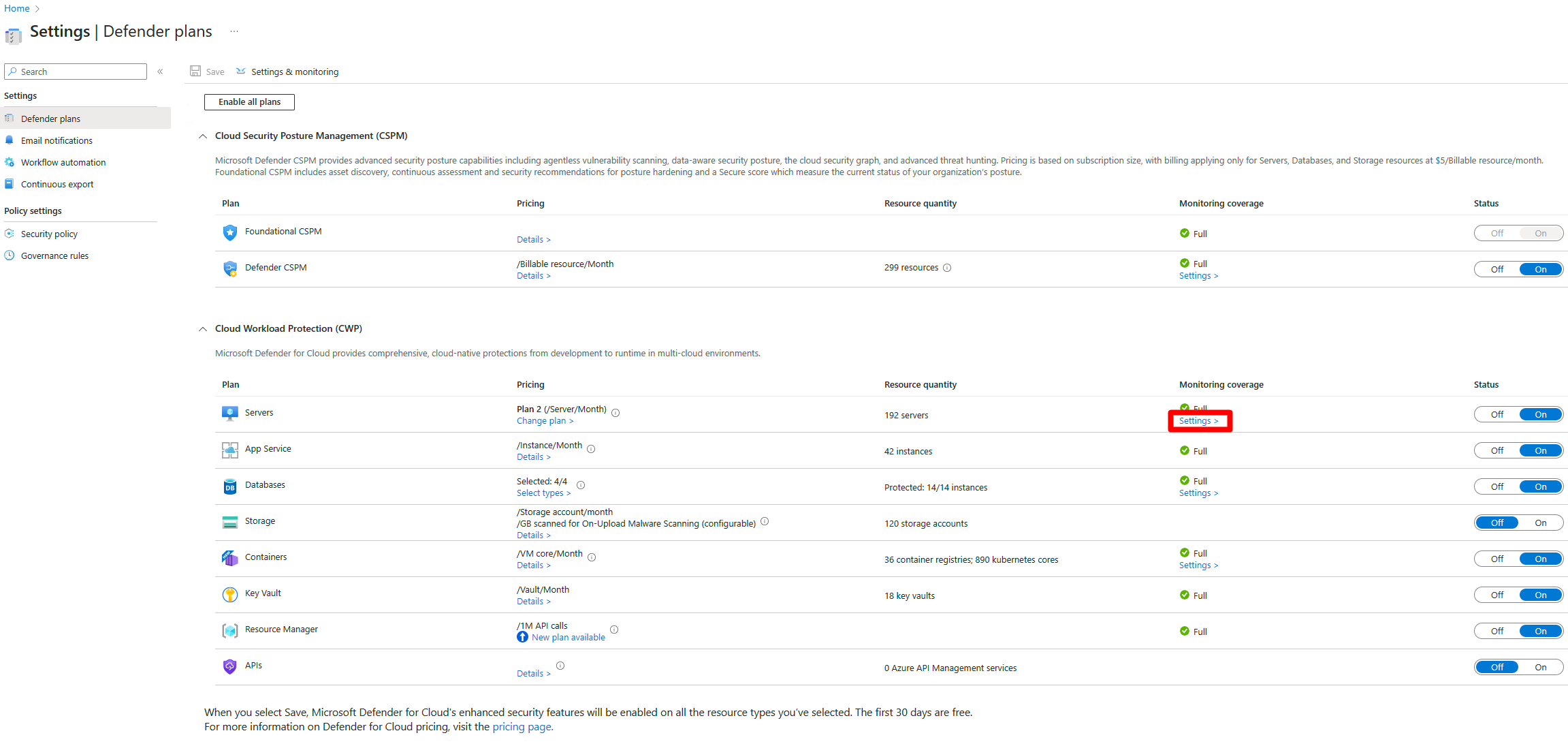

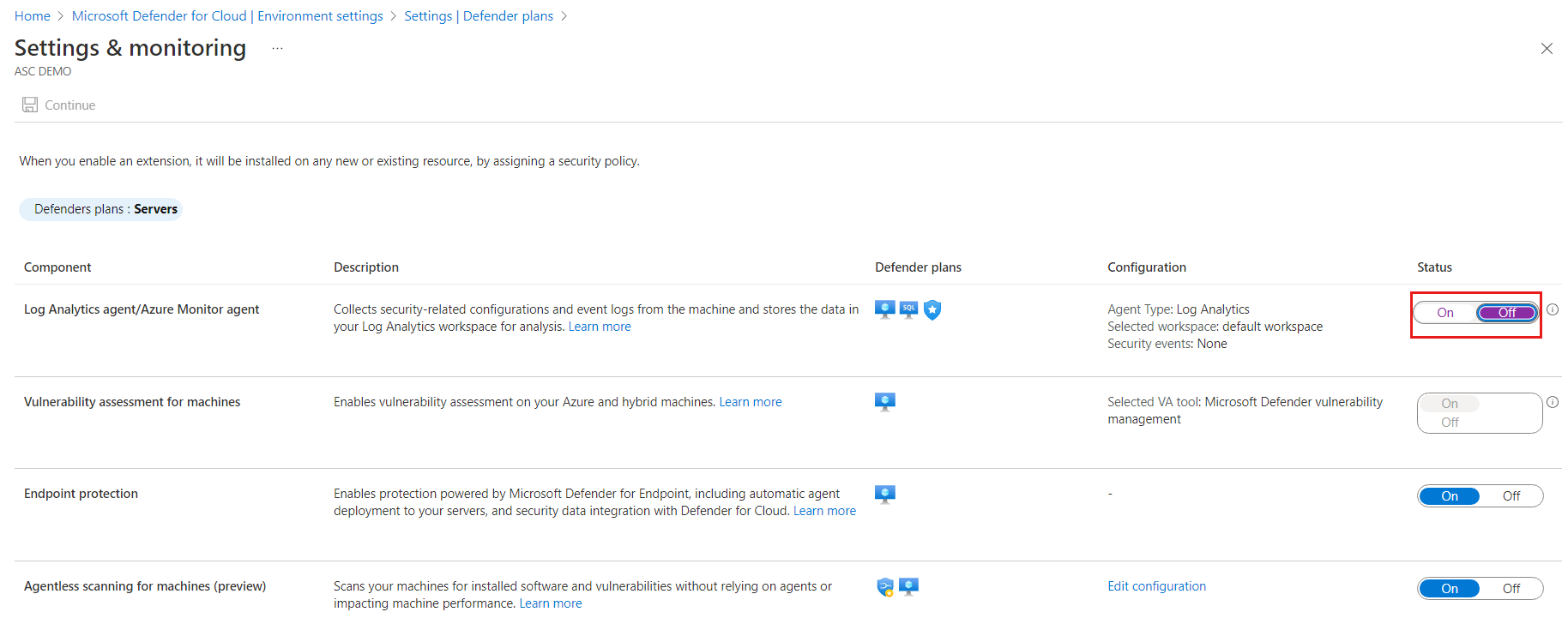

No portal do Azure, abra Defender para Nuvem e selecione Configurações de ambiente.

Selecione a assinatura relevante.

Na coluna de Cobertura de monitoramento do plano Defender para Servidor, selecione Configurações.

Desative a extensão que você quer que deixe de ser provisionada automaticamente.

Clique em Salvar.

Devo recusar a instalação do agente e a criação do workspace automáticas?

Observação

Reveja as seções Quais são as implicações da recusa? e etapas recomendadas para a recusa se você optar por recusar o provisionamento automático.

Talvez você queira recusar o provisionamento automático se esses cenários se aplicarem a você:

A instalação automática do agente pelo Defender para Nuvem se aplica a toda a assinatura. Não é possível aplicar a instalação automática em um subconjunto de VMs. Se houver VMs essenciais que não possam ser instaladas com o agente do Log Analytics, você deverá recusar o provisionamento automático.

A instalação da extensão do agente do Log Analytics atualiza a versão do agente. Isso se aplica a um agente direto e a um agente do System Center Operations Manager (no segundo caso, o Operations Manager e o agente do Log Analytics compartilham bibliotecas de runtime comuns, que são atualizadas durante o processo). Se a versão do agente do Operations Manager instalada for 2012 e estiver atualizada, os recursos de gerenciamento poderão ser perdidos quando o servidor do Operations Manager também estiver na versão 2012. Pense em recusar o provisionamento automático se a versão do agente do Operations Manager instalada for 2012.

Se você quiser evitar a criação de vários workspaces por assinatura e tiver seu próprio workspace personalizado na assinatura, terá duas opções:

Você pode recusar o provisionamento automático. Após a migração, defina as configurações de espaço de trabalho padrão conforme descrito em Como fazer para usar meu espaço de trabalho do Log Analytics existente?

Ou você pode permitir que a migração seja concluída, que o agente do Log Analytics seja instalado nas VMs e que as VMs sejam conectadas ao workspace criado. Em seguida, selecione o seu próprio workspace personalizado definindo a configuração do workspace padrão com a opção de aceitar para reconfigurar os agentes já instalados. Para saber mais, confira Como fazer para usar meu espaço de trabalho do Log Analytics existente?

Quais são as implicações de se recusar o provisionamento automático?

Quando a migração for concluída, o Defender para Nuvem não poderá coletar dados de segurança da VM, e algumas recomendações de segurança e alertas não estarão disponíveis. Se você recusar, instale o agente do Log Analytics manualmente. Confira as etapas recomendadas para a recusa.

Quais são as etapas recomendadas para a recusa do provisionamento automático?

Instale manualmente a extensão do agente do Log Analytics para que o Defender para Nuvem possa coletar dados de segurança das VMs e fazer recomendações e alertas. Consulte Instalação do agente para VM do Windows ou Instalação do agente para VM do Linux para obter orientações sobre a instalação.

Você pode conectar o agente a qualquer workspace personalizado existente ou a um workspace criado pelo Defender para Nuvem. Se um workspace personalizado não tiver as soluções "Security" ou "SecurityCenterFree" habilitadas, será necessário aplicar uma solução. Para aplicar, selecione o workspace personalizado e aplique um tipo de preço usando a página Configurações de ambiente>Planos do Defender.

O Defender para Nuvem habilita a solução correta no workspace com base nas opções selecionadas.

Como fazer para remover extensões do OMS instaladas pelo Defender para Nuvem?

É possível remover manualmente o agente do Log Analytics, mas isso não é recomendado. A remoção das extensões do OMS limita as recomendações e os alertas do Defender para Nuvem.

Observação

Se a coleta de dados estiver habilitada, o Defender para Nuvem reinstalará o agente após a remoção. Você deve desabilitar a coleta de dados antes de remover manualmente o agente. Confira "Como fazer para impedir a instalação do agente e a criação do workspace de forma automática?" para obter instruções sobre como desabilitar a coleta de dados.

Para remover manualmente o agente:

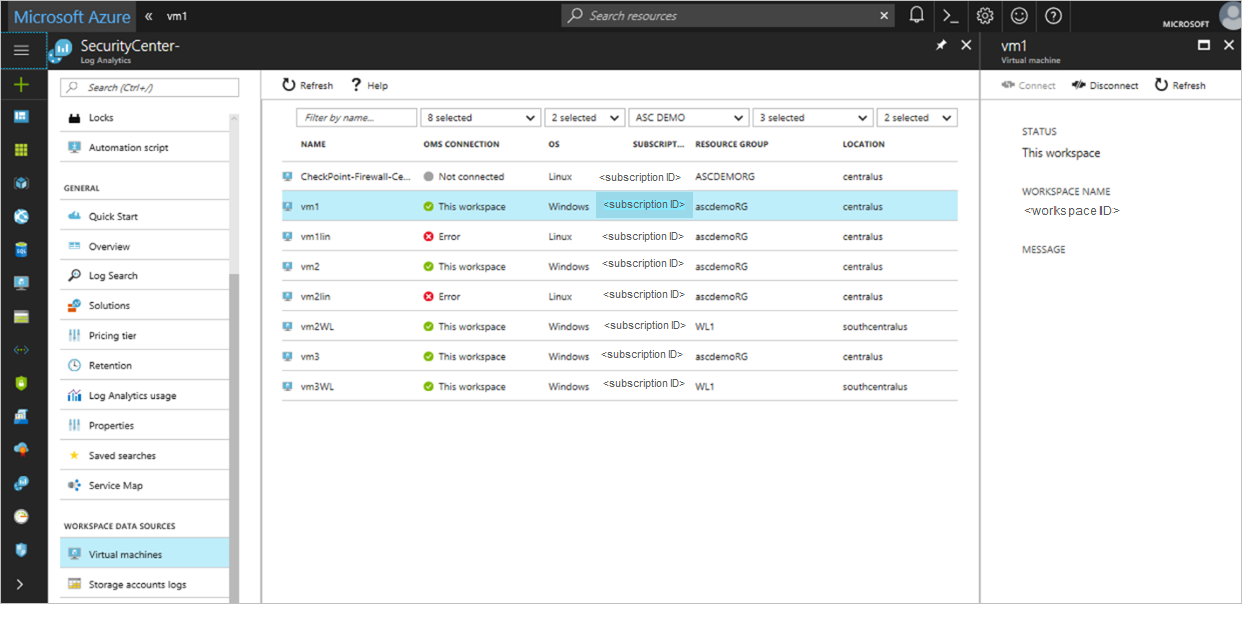

No portal, abra o Log Analytics.

Na página Log Analytics, selecione um workspace:

Selecione as VMs que você não quer monitorar e selecione Desconectar.

Observação

Se uma VM do Linux já tiver um agente do OMS sem extensão, a remoção da extensão também removerá o agente e será necessário reinstalá-lo.

O Defender para Nuvem funciona com um gateway do OMS?

Sim. O Microsoft Defender para Nuvem usa o Azure Monitor para coletar dados de servidores e VMs do Azure, por meio do agente do Log Analytics. Para coletar os dados, cada VM e servidor deve ser conectado à Internet usando HTTPS. A conexão pode ser direta, usando um proxy, ou por meio do Gateway OMS.

O agente do Log Analytics afeta o desempenho dos meus servidores?

O agente consome uma quantidade nominal de recursos do sistema e devem ter pouco efeito no desempenho. Para obter mais informações sobre o efeito de desempenho, bem como o agente e a extensão, consulte o guia de planejamento e operações.

Sem agente

A verificação sem agente examina as VMs desalocadas?

Não. A verificação sem agente não examina as VMs desalocadas.

A verificação sem agente examina o Disco do Sistema Operacional e os Discos de Dados?

Sim. A verificação sem agente examina o disco do sistema operacional e os discos de dados.

Que horas do dia minha VM é digitalizada, incluindo a hora de início e término?

A hora do dia é dinâmica e pode ser alterada entre diferentes contas e assinaturas.

Há dados telemétricos sobre o instantâneo copiado?

No AWS, as operações na conta do cliente são rastreáveis por meio do CloudTrail.

Quais dados são coletados dos instantâneos?

A verificação sem agente coleta dados semelhantes aos dados coletados por um agente para executar a mesma análise. Dados brutos, informações de identificação pessoal ou dados comerciais confidenciais não são coletados e apenas os resultados dos metadados são enviados para o Defender para Nuvem.

Onde os instantâneos de disco são copiados?

Sem agente A análise dos instantâneos ocorre nos ambientes seguros gerenciados pelo Defender para Nuvem.

Os ambientes são regionais em multinuvem, de modo que os instantâneos permaneçam na mesma região de nuvem que a VM de onde se originaram (por exemplo, um instantâneo de uma instância do EC2 no Oeste dos EUA será analisado na mesma região, sem ser copiado para outra região ou nuvem).

O ambiente de verificação em que os discos são analisados é volátil, isolado e altamente seguro.

Como o instantâneo de Disco é tratado na Conta Microsoft? A Microsoft pode compartilhar os princípios de segurança e privacidade da plataforma de verificação sem agente?

A plataforma de verificação sem agente é auditada e está em conformidade com os rigorosos padrões de segurança e privacidade da Microsoft. Algumas das medidas tomadas são (entre outros):

- Isolamento físico por região, isolamento adicional por cliente e assinatura

- Criptografia E2E em repouso e em trânsito

- Instantâneos de disco limpos imediatamente após a verificação

- Somente metadados (ou seja, descobertas de segurança) deixam o ambiente de verificação isolado

- O ambiente de verificação é autônomo

- Todas as operações são auditadas internamente

Quais são os custos relacionados à verificação sem agente?

A verificação sem agente está incluída nos planos do CSPM (Gerenciamento da Postura de Segurança na Nuvem do Defender) e do Defender para servidores P2. Nenhum outro custo incorre no Defender para Nuvem ao habilitá-lo.

Observação

Encargos da AWS para retenção de instantâneos de disco. O processo de verificação do Defender para Nuvem tenta minimizar ativamente o período durante o qual um instantâneo é armazenado em sua conta (normalmente até alguns minutos). O AWS poderá cobrar um custo adicional pelo armazenamento de instantâneos de disco. Informe-se diretamente com o AWS para saber quais custos se aplicam a você.

Como posso acompanhar os custos da AWS gerados para os instantâneos de disco criados pela verificação sem agente do Defender para Nuvem?

Os instantâneos de disco são criados com a chave de marca CreatedBy e o valor de marca Microsoft Defender for Cloud. A marca CreatedBy controla quem criou o recurso.

Você precisa ativar as marcas no console do Gerenciamento de Custos e Cobrança. As marcas podem levar até 24 horas para serem ativadas.

Depois que você ativar as marcas, a AWS vai gerar um relatório de alocação de custos como um valor separado por vírgula (arquivo .CSV) com o seu uso e custo agrupados pelas marcas ativas.

Workspaces

Há cobrança pelos logs do Azure Monitor nos workspaces criados pelo Defender para Nuvem?

Há uma ingestão de dados gratuita de 500 MB para cada workspace. Isso é calculado por nó, por workspace relatado e por dia e está disponível para todos os workspaces com solução de “Segurança” ou “Antimalware” instalada. Você é cobrado por todos os dados ingeridos acima do limite de 500 MB.

Os workspaces criados pelo Defender para Nuvem, embora sejam configurados para os logs do Azure Monitor por cobrança de nó, não incorrem em encargos de logs do Azure Monitor. A cobrança do Defender para Nuvem é sempre baseada na política de segurança dele e nas soluções instaladas no workspace:

Segurança avançada desativada: o Defender para Nuvem habilita a solução "SecurityCenterFree" no workspace padrão. Não há encargos quando não há planos do Defender habilitados.

Todos os planos do Microsoft Defender para Nuvem habilitados – o Defender para Nuvem a habilita a solução "Security" no workspace padrão.

Para obter detalhes de preços em sua região ou moeda local, confira a página de preços.

Observação

O tipo de preço da análise de logs dos espaços de trabalho criados pelo Defender para Nuvem não afeta a cobrança do serviço.

Observação

Este artigo foi atualizado recentemente para usar o termo logs do Azure Monitor em vez de Log Analytics. Os dados de log ainda são armazenados em um espaço de trabalho do Log Analytics e ainda são coletados e analisados pelo mesmo serviço do Log Analytics. Estamos atualizando a terminologia para refletir melhor a função dos logs no Azure Monitor. Confira as alterações de terminologia do Azure Monitor para obter detalhes.

Onde o workspace do Log Analytics padrão é criado?

O local do workspace padrão depende da região do Azure:

- Para VMs nos Estados Unidos e no Brasil, o local do espaço de trabalho é Estados Unidos

- Para VMs no Canadá, o local do workspace é Canadá

- Para VMs na Europa, o local do espaço de trabalho é Europa

- Para VMs no Reino Unido, o local do espaço de trabalho é Reino Unido

- Para VMs no Leste e no Sudeste da Ásia, o local do espaço de trabalho é Ásia

- Para VMs na Coreia, o local do workspace é Coreia

- Para VMs na Índia, o local do workspace é Índia

- Para VMs no Japão, o local do workspace é Japão

- Para VMs na China, o local do workspace é China

- Para VMs na Austrália, o local do workspace é Austrália

Posso excluir os workspaces padrão criados pelo Defender para Nuvem?

Não recomendamos a exclusão do espaço de trabalho padrão. O Defender para Nuvem usa os workspaces padrão para armazenar dados de segurança das VMs. Se você excluir um workspace, o Defender para nuvem não poderá coletar esses dados, e algumas recomendações de segurança e alertas não estarão disponíveis.

Para recuperar, remova o agente do Log Analytics nas VMs conectadas ao workspace excluído. O Defender para Nuvem reinstala o agente e cria novos workspaces padrão.

Como posso usar meu espaço de trabalho do Log Analytics existente?

Você pode selecionar um espaço de trabalho do Log Analytics existente para armazenar dados coletados pelo Defender para Nuvem. Para usar o espaço de trabalho do Log Analytics existente:

- O workspace deve ser associado à sua assinatura do Azure selecionada.

- No mínimo, você deve ter permissões de leitura para acessar o workspace.

Observação

Para obter alertas de segurança do agente do Log Analytics, ele e a máquina em que ele está sendo executado devem fornecer relatórios para um workspace do Log Analytics no mesmo locatário.

Para selecionar um espaço de trabalho do Log Analytics existente:

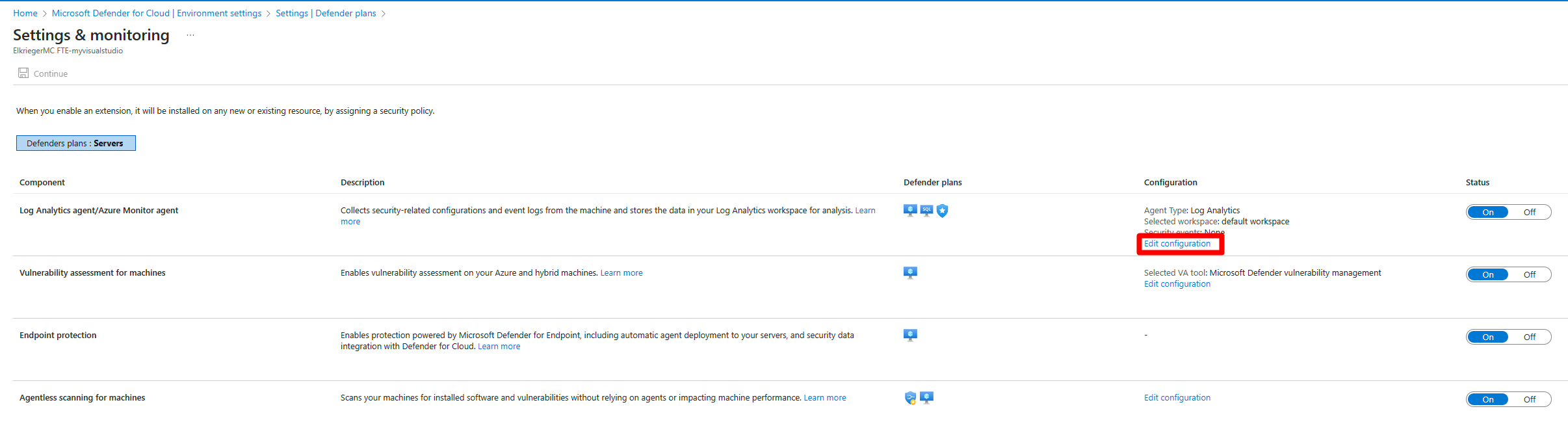

No menu do Defender para Nuvem, abra Configurações de ambiente.

Selecione a assinatura relevante.

Na coluna de Cobertura de monitoramento do plano Defender para Servidor, selecione Configurações.

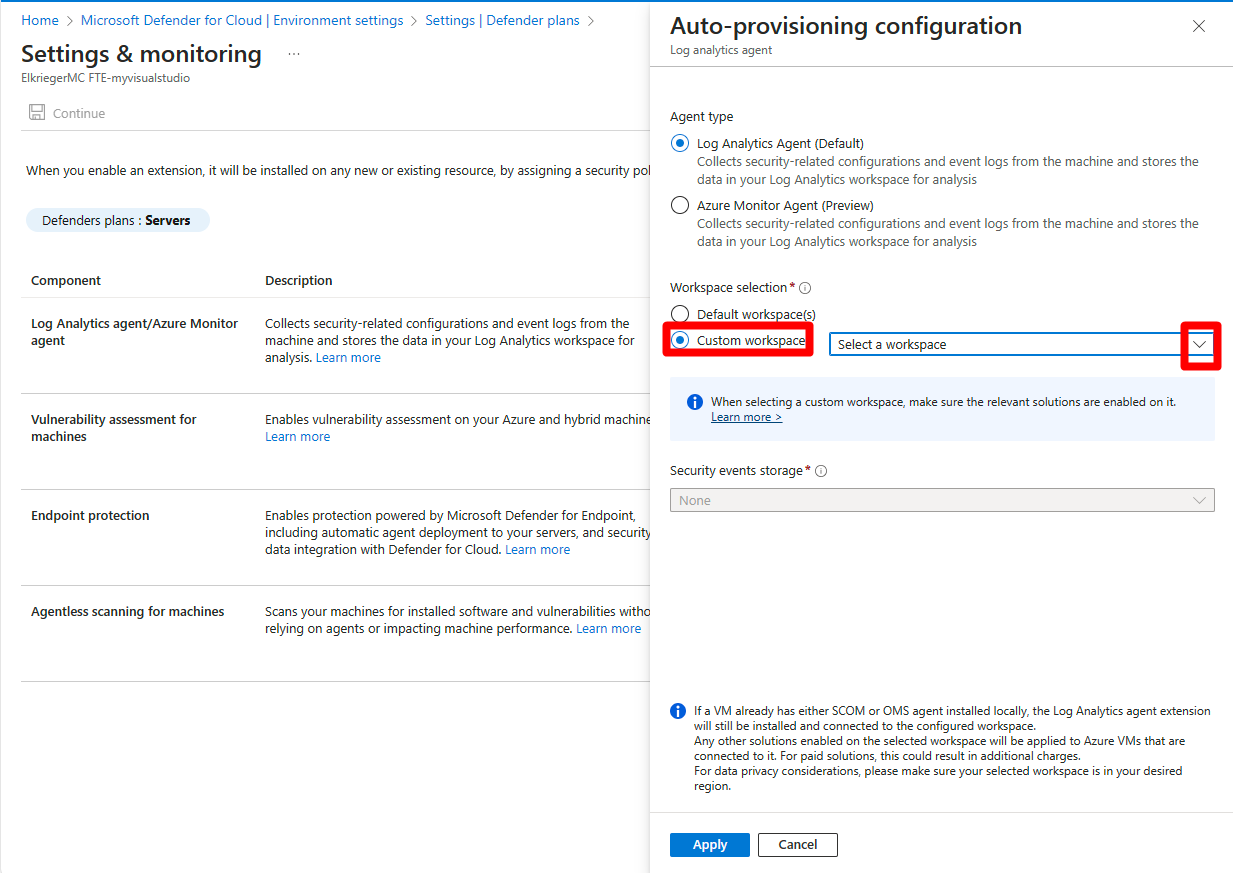

Para o agente do Log Analytics, selecione Editar configuração.

Selecione Workspace personalizado e escolha o workspace existente.

Dica

A lista só inclui workspaces aos quais você tem acesso e que estão na sua assinatura do Azure.

Escolha Aplicar.

Selecione Continuar.

Selecione Salvar e confirme que você deseja reconfigurar as VMs monitoradas.

Importante

Essa opção só será relevante se você estiver alterando a configuração do workspace padrão para um workspace personalizado. Ao alterar a configuração de um workspace personalizado para outro ou de um workspace personalizado para o padrão, a alteração não está sendo aplicada às máquinas existentes.

- Selecione Não se quiser que as novas configurações de workspace sejam aplicadas somente às novas VMs. As novas configurações de espaço de trabalho se aplicam somente a novas instalações de agente: VMs recém-descobertas que não têm o agente do Log Analytics instalado.

- Selecione Sim se quiser que as novas configurações de workspace sejam aplicadas a todas as VMs. Além disso, todas as VMs conectadas a um workspace criado do Defender para Nuvem serão reconectadas ao novo workspace de destino.

Observação

Se você selecionar Sim, não exclua nenhum workspace criado pelo Defender para Nuvem até que todas as VMs sejam reconectadas ao novo workspace de destino. Essa operação falhará se um workspace for excluído muito cedo.

O Defender para Nuvem substitui todas as conexões existentes entre as VMs e os workspaces?

Se uma VM já tiver o agente do Log Analytics instalado como uma extensão do Azure, o Defender para Nuvem não substituirá a conexão de workspace existente. Em vez disso, o Defender para Nuvem usa o workspace existente. A VM estará protegida se a solução "Security" ou "SecurityCenterFree" estiver instalada no workspace ao qual ela fornece relatórios.

Caso ainda não esteja presente, uma solução do Defender para Nuvem será instalada no workspace selecionado na tela Coleta de Dados. Além disso, a solução será aplicada somente às VMs relevantes. Quando você adiciona uma solução, ela é implantada automaticamente por padrão em todos os agentes do Windows e Linux conectados ao seu espaço de trabalho do Log Analytics. Direcionamento de Solução permite a aplicação de um escopo às suas soluções.

Dica

Se o agente do Log Analytics estiver instalado diretamente na VM (não como uma extensão do Azure), o Defender para Nuvem não instalará o agente do Log Analytics e o monitoramento de segurança será limitado.

O Defender para Nuvem instala soluções nos meus workspaces existentes do Log Analytics? Quais são as implicações de cobrança?

Quando o Defender para Nuvem identifica uma VM que já está conectada a um workspace criado, ele habilita soluções nesse workspace de acordo com a configuração de preço. As soluções são aplicadas somente aos recursos relevantes, por meio do direcionamento de solução, para que a cobrança permaneça a mesma.

Nenhum plano do Defender está habilitado – o Defender para Nuvem instala a solução "SecurityCenterFree" no workspace e você não é cobrado por isso.

Habilitar todos os planos do Microsoft Defender – o Defender para Nuvem instala a solução 'Segurança' no workspace.

Eu já tenho workspaces em meu ambiente, posso usá-los para coletar dados de segurança?

Caso uma VM já tenha o agente do Log Analytics instalado como uma extensão do Azure, o Defender para Nuvem usará o workspace existente conectado. Caso ainda não esteja presente, uma solução do Defender para Nuvem será instalado no workspace. Além disso, a solução será aplicada somente às VMs relevantes por meio do direcionamento de solução.

Quando o Defender para Nuvem instala o agente do Log Analytics nas VMs, ele usa workspaces padrão criados pelo Defender para Nuvem, quando não está direcionado a um workspace existente.

Já tenho a solução de segurança em meus workspaces. Quais são as implicações de cobrança?

A solução Segurança e Auditoria é usada para habilitar o Microsoft Defender para servidores. Caso a solução de Segurança e Auditoria já esteja instalada em um workspace, o Defender para Nuvem usará a solução existente. Não há alteração na cobrança.