Habilitar o Gerenciamento de Permissões (CIEM)

A integração do Microsoft Defender para Nuvem com o Gerenciamento de Permissões do Microsoft Entra (Gerenciamento de Permissões) fornece um modelo de segurança do Gerenciamento de Direitos de Infraestrutura de Nuvem (CIEM) que ajuda as organizações a gerenciarem e controlarem o acesso e os direitos do usuário na sua infraestrutura de nuvem. O CIEM é um componente crítico da solução Plataforma de Proteção de Aplicativo Nativo de Nuvem (CNAPP) que fornece visibilidade sobre quem ou o que tem acesso a recursos específicos. Isso garante que os direitos de acesso sigam o princípio de privilégios mínimos (PoLP), em que os usuários ou as identidades de carga de trabalho, como aplicativos e serviços, recebam apenas os níveis mínimos de acesso necessários para o desempenho de suas tarefas. O CIEM também ajuda as organizações a monitorar e gerenciar permissões em vários ambientes de nuvem, incluindo Azure, AWS e GCP.

Antes de começar

Você deve habilitar o GPSN do Defender em sua assinatura do Azure, na conta do AWS ou no projeto GCP.

Para habilitar a extensão CIEM (Gerenciamento de Permissões) do GPSN do Defender, você deve ter as seguintes funções e permissões do Azure, dependendo do ambiente de nuvem:

- AWS e GCP: função de Administrador de segurança e permissão Application.ReadWrite.All para seu locatário.

- Azure: função de Administrador de segurança e permissão Microsoft.Authorization/roleAssignments/write para a assinatura.

Somente AWS: Conectar sua conta do AWS ao Defender para Nuvem.

Somente GCP: Conectar seu projeto do GCP ao Defender para Nuvem.

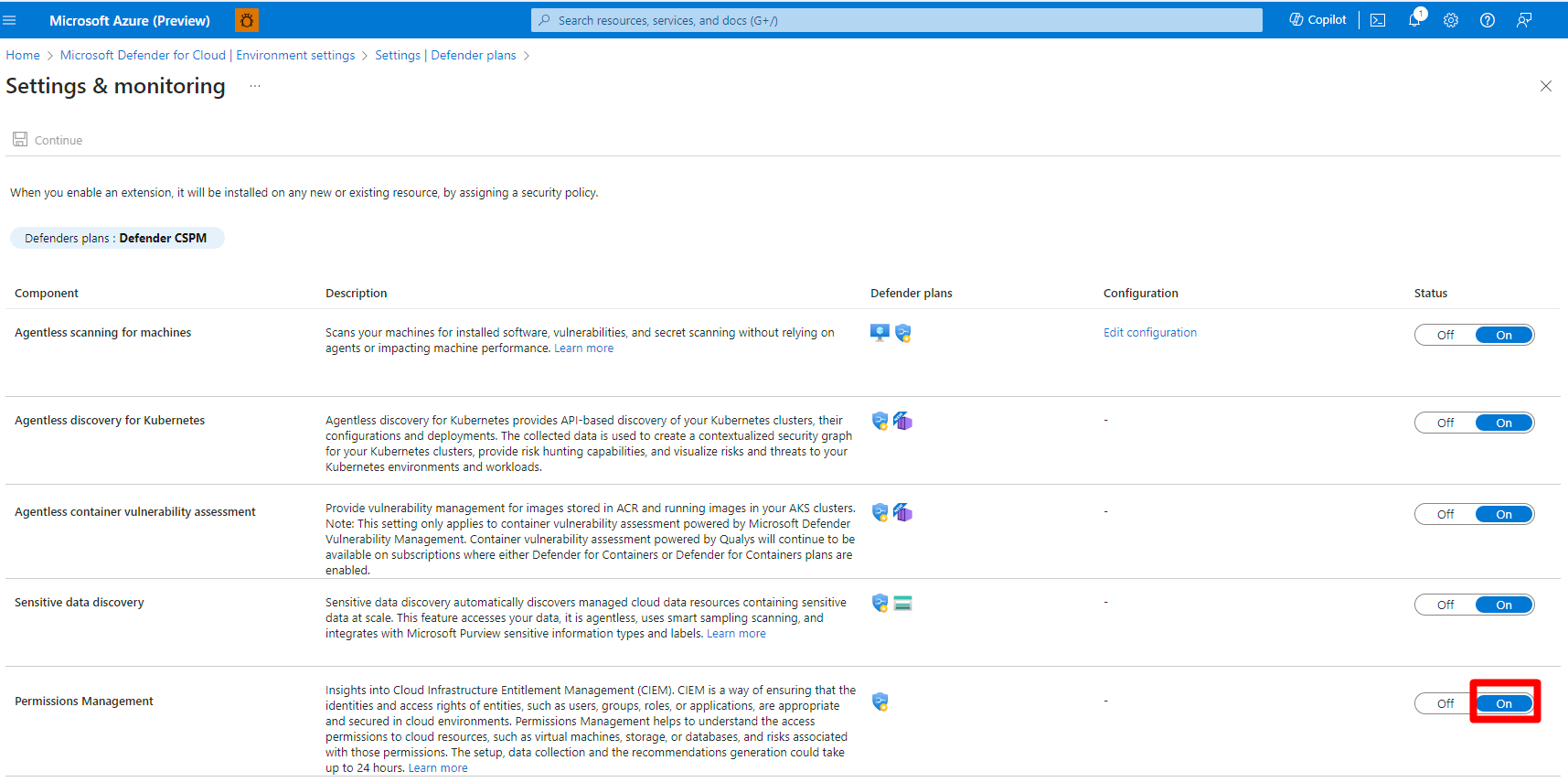

Habilitar o CIEM (Gerenciamento de Permissões) para o Azure

Quando você habilita o plano do GPSN do Defender em sua conta do Azure, o padrão de GPSN do Azure é atribuído automaticamente à sua assinatura. O padrão de GSPN do Azure fornece recomendações de CIEM (Gerenciamento de Direitos de Infraestrutura de Nuvem).

Quando o CIEM (Gerenciamento de Permissões) estiver desabilitado, as recomendações do CIEM dentro do padrão de GPSN do Azure não serão calculadas.

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

Navegue até as Configurações de ambiente.

Selecione a assinatura relevante.

Localize o plano de GPSN do Defender e selecione Configurações.

Habilitar o CIEM (Gerenciamento de Permissões).

Selecione Continuar.

Selecione Salvar.

As recomendações do CIEM (Gerenciamento de Permissões) aplicáveis aparecerão em sua assinatura em poucas horas.

Lista de recomendações do Azure:

As identidades superprovisionadas do Azure devem ter apenas as permissões necessárias

As permissões de identidades inativas em sua assinatura do Azure devem ser revogadas

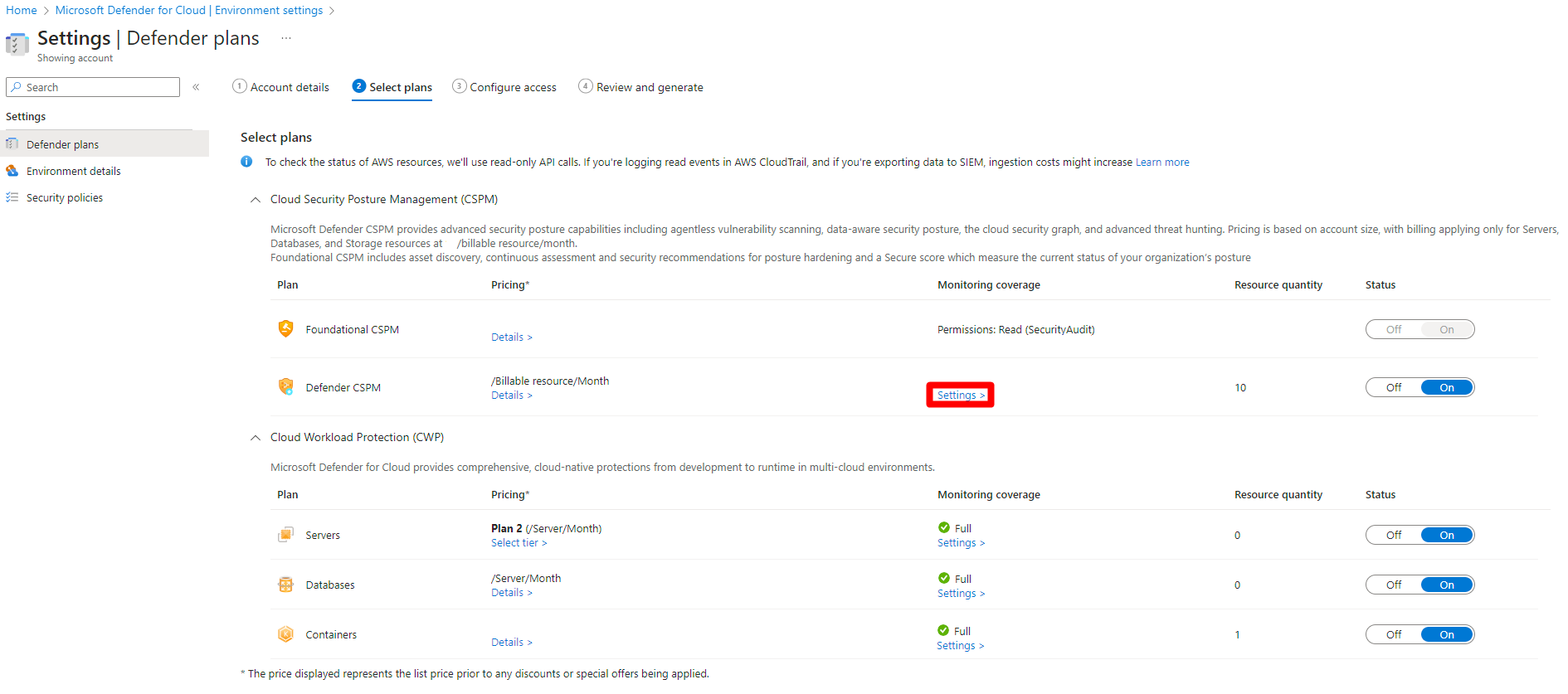

Habilitar o CIEM (Gerenciamento de Permissões) para AWS

Quando você habilita o plano do GPSN do Defender na sua conta da AWS, o padrão de GPSN da AWS é atribuído automaticamente à sua assinatura. O padrão de GSPN do AWS fornece recomendações de CIEM (Gerenciamento de Direitos de Infraestrutura de Nuvem). Quando o Gerenciamento de Permissões estiver desabilitado, as recomendações do CIEM dentro do padrão de GSPN do AWS não serão calculadas.

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

Navegue até as Configurações de ambiente.

Selecione a conta relevante do AWS.

Localize o plano de GPSN do Defender e selecione Configurações.

Habilitar o CIEM (Gerenciamento de Permissões).

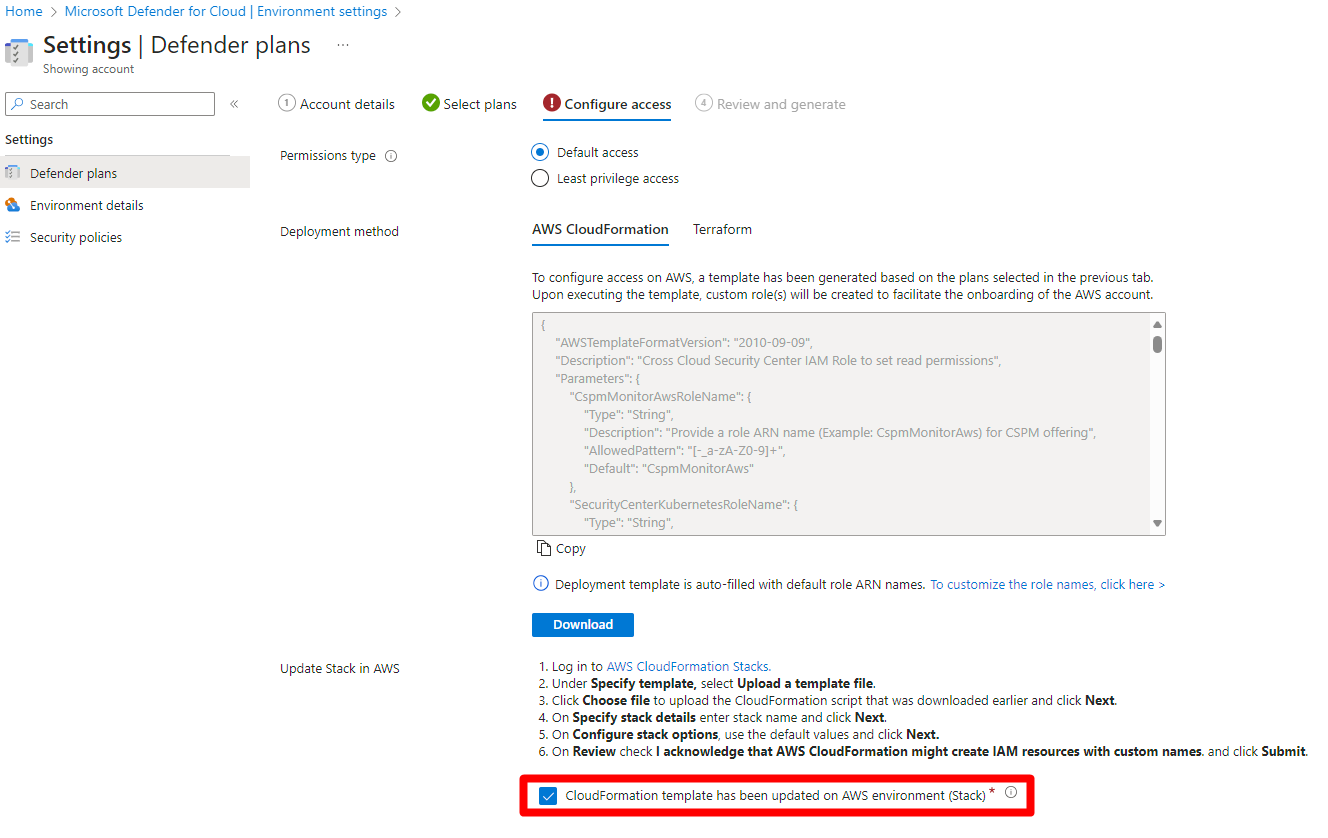

Selecione Configurar acesso.

Selecione o tipo de permissões relevante.

Selecione um método de implantação.

Execute o script atualizado em seu ambiente AWS usando as instruções na tela.

Marque a caixa de seleção O modelo CloudFormation foi atualizado no ambiente AWS (Pilha).

Selecione Revisar e gerar.

Selecione Atualizar.

As recomendações do CIEM (Gerenciamento de Permissões) aplicáveis aparecerão em sua assinatura em poucas horas.

Lista de recomendações da AWS:

As identidades superprovisionadas do AWS devem ter apenas as permissões necessárias

As permissões de identidades inativas em sua conta do AWS devem ser revogadas

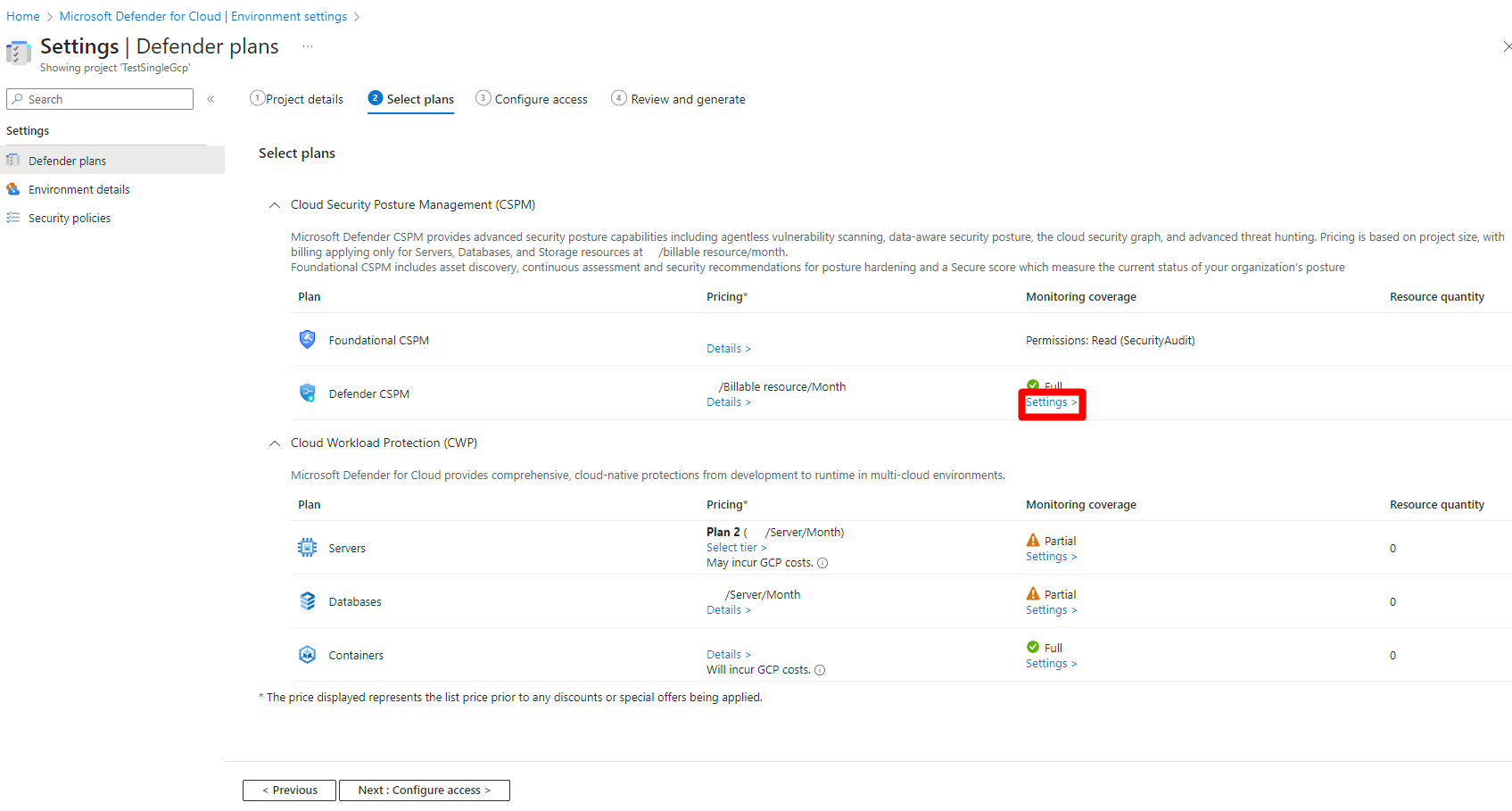

Habilitar o CIEM (Gerenciamento de Permissões) para o GCP

Quando você habilita o plano do GPSN do Defender no seu projeto do GCP, o padrão de GPSN do GCP é atribuído automaticamente à sua assinatura. O padrão de GSPN do GCP fornece recomendações de CIEM (Gerenciamento de Direitos de Infraestrutura de Nuvem).

Quando o CIEM (Gerenciamento de Permissões) estiver desabilitado, as recomendações do CIEM dentro do padrão de GPSN do GCP não serão calculadas.

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

Navegue até as Configurações de ambiente.

Selecione o projeto GCP relevante.

Localize o plano de GPSN do Defender e selecione Configurações.

Alterne o Gerenciamento de Permissões (CIEM) para Ativado.

Selecione Salvar.

Selecione Avançar: configurar acesso.

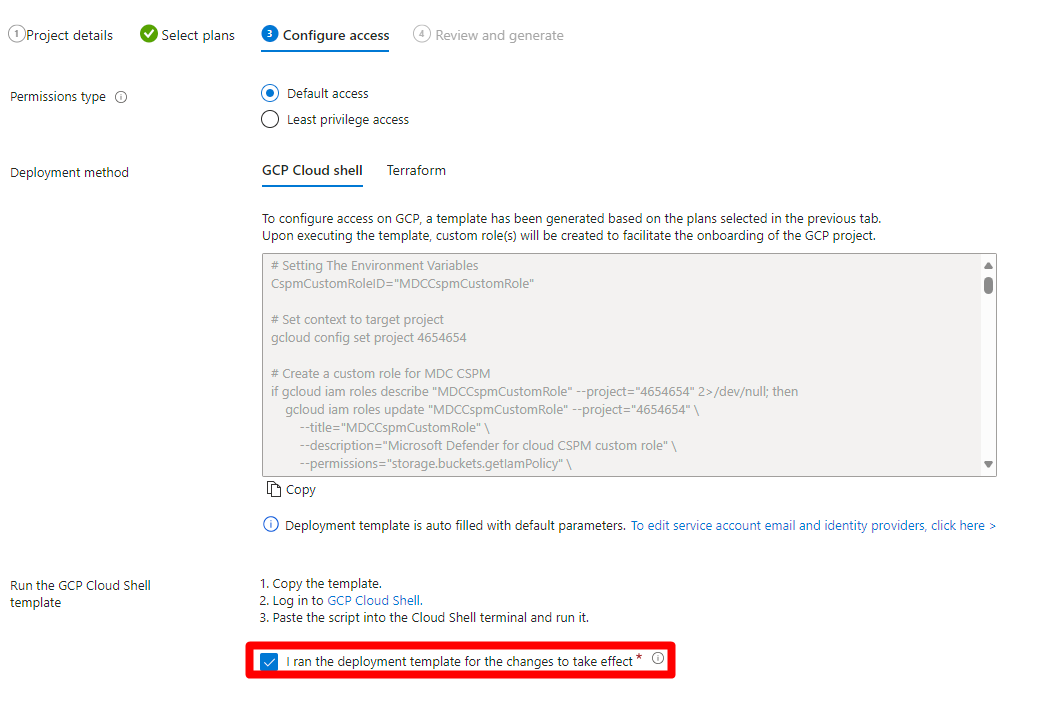

Selecione o tipo de permissões relevante.

Selecione um método de implantação.

Execute o script atualizado do Cloud Shell ou do Terraform em seu ambiente GCP usando as instruções na tela.

Marque a caixa de seleção Eu executei o modelo de implantação para que as alterações entrem em vigor.

Selecione Revisar e gerar.

Selecione Atualizar.

As recomendações do (CIEM) (Gerenciamento de Permissões) aplicáveis aparecerão em sua assinatura em poucas horas.

Lista de recomendações do GCP:

As identidades superprovisionadas do GCP devem ter apenas as permissões necessárias

As permissões de identidades inativas em seu projeto GCP devem ser revogadas