Habilitar o Defender para bancos de dados relacionais de código aberto no AWS (versão prévia)

O Microsoft Defender para Nuvem detecta atividades anormais em seu ambiente do AWS indicando tentativas incomuns e potencialmente prejudiciais de acessar ou explorar bancos de dados para os seguintes tipos de instância de RDS:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Para obter os alertas do plano do Microsoft Defender, você precisa seguir as instruções nesta página para habilitar o Defender para bancos de dados relacionais de código aberto no AWS.

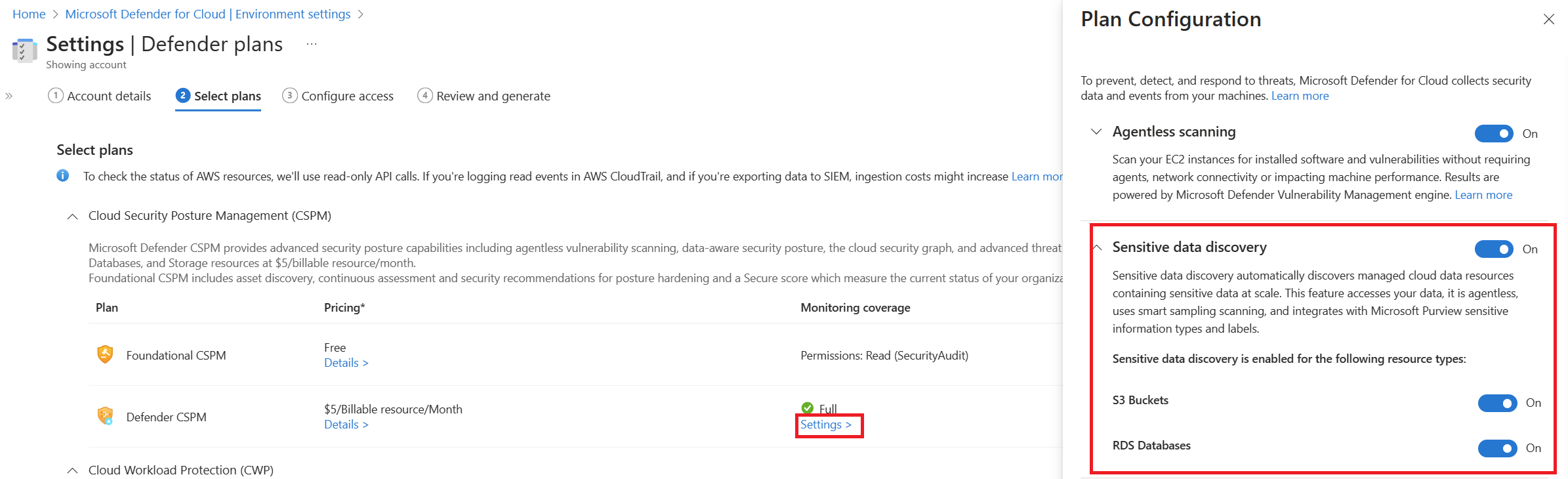

O plano do Defender para bancos de dados relacionais de código aberto no AWS também inclui a capacidade de descobrir dados confidenciais em sua conta e enriquecer a experiência do Defender para Nuvem com as descobertas. Esse recurso também está incluído no GPSN do Defender.

Saiba mais sobre este plano do Microsoft Defender em Visão geral do Microsoft Defender para bancos de dados relacionais de código aberto.

Pré-requisitos

É necessário ter uma assinatura do Microsoft Azure . Se você não tiver uma assinatura do Azure, você pode se inscrever para uma assinatura gratuita.

Você deve habilitar o Microsoft Defender para Nuvem em sua assinatura do Azure.

Pelo menos uma conta AWS conectada com o acesso e as permissões necessários.

Disponibilidade da região: todas as regiões públicas do AWS (excluindo Tel Aviv, Milão, Jacarta, Espanha e Bahrein).

Habilitar o Defender para bancos de dados relacionais de código aberto

Entre no Portal do Azure

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

Selecione Configurações do ambiente.

Selecione a conta da AWS relevante.

Localize o plano Bancos de Dados e selecione Configurações.

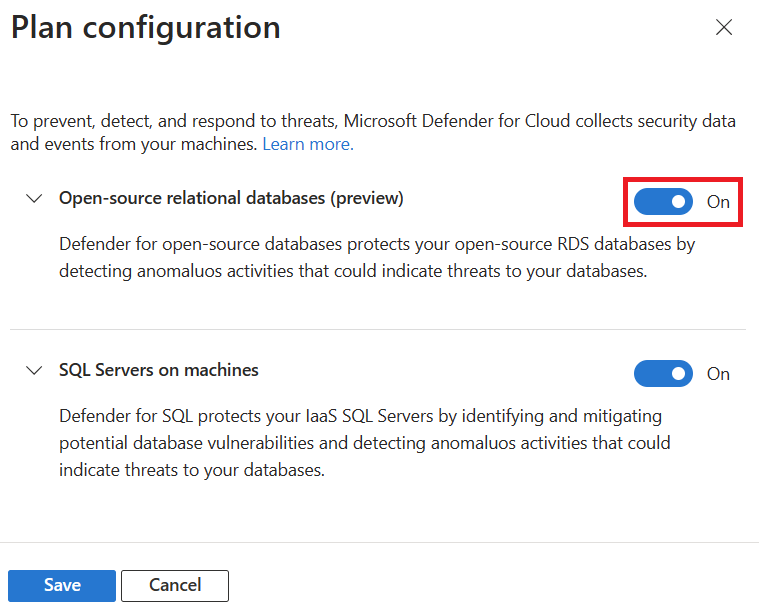

Alterne bancos de dados relacionais de código aberto para Ativado.

Observação

A ativação dos bancos de dados relacionais de código aberto também permitirá a descoberta de dados confidenciais, que é um recurso compartilhado com a descoberta de dados confidenciais do GPSN do Defender para o serviço de banco de dados relacional (RDS).

Saiba mais sobre a descoberta de dados confidenciais em instâncias de RDS da AWS.

Selecione Configurar acesso.

Na seção de método de implantação, selecione Baixar.

Siga a pilha de atualizações nas instruções do AWS. Esse processo criará ou atualizará o modelo CloudFormation com as permissões necessárias.

Marque a caixa confirmando que o modelo CloudFormation foi atualizado no ambiente do AWS (Pilha).

Selecione Revisar e gerar.

Revise as informações apresentadas e selecione Atualizar.

O Defender para Nuvem fará alterações automaticamente nas configurações do parâmetro e do grupo de opções.

Permissões necessárias para a função DefenderForCloud-DataThreatProtectionDB

A tabela a seguir mostra uma lista das permissões necessárias que foram dadas à função que foi criada ou atualizada, quando você baixou o modelo CloudFormation e atualizou a pilha do AWS.

| Permissão adicionada | Descrição |

|---|---|

| rds:AddTagsToResource | para adicionar marca no grupo de opções e no grupo de parâmetros criados |

| rds:DescribeDBClusterParameters | descrever os parâmetros dentro do grupo de clusters |

| rds:CreateDBParameterGroup | criar grupo de parâmetros de banco de dados |

| rds:ModifyOptionGroup | modificar a opção dentro do grupo de opções |

| rds:DescribeDBLogFiles | descrever o arquivo de log |

| rds:DescribeDBParameterGroups | descrever o grupo de parâmetros de banco de dados |

| rds:CreateOptionGroup | criar grupo de opções |

| rds:ModifyDBParameterGroup | modificar parâmetro dentro do grupo de parâmetros de bancos de dados |

| rds:DownloadDBLogFilePortion | baixar arquivo de log |

| rds:DescribeDBInstances | descrever o banco de dados |

| rds:ModifyDBClusterParameterGroup | modificar o parâmetro de cluster dentro do grupo de parâmetros de cluster |

| rds:ModifyDBInstance | modificar bancos de dados para atribuir grupo de parâmetros ou grupo de opções, se necessário |

| rds:ModifyDBCluster | modificar o cluster para atribuir grupo de parâmetros de cluster, se necessário |

| rds:DescribeDBParameters | descrever os parâmetros dentro do grupo de banco de dados |

| rds:CreateDBClusterParameterGroup | criar grupo de parâmetros de cluster |

| rds:DescribeDBClusters | descrever o cluster |

| rds:DescribeDBClusterParameterGroups | descrever o grupo de parâmetros de cluster |

| rds:DescribeOptionGroups | descrever o grupo de opções |

Configurações de parâmetros e grupos de opções afetados

Quando você habilita o Defender para bancos de dados relacionais de código aberto em suas instâncias de RDS, o Defender para Nuvem habilita automaticamente a auditoria usando logs de auditoria para poder consumir e analisar os padrões de acesso ao banco de dados.

Cada sistema de gerenciamento de banco de dados relacional ou tipo de serviço tem suas próprias configurações. A tabela a seguir descreve as configurações afetadas pelo Defender para Nuvem (não é necessário definir manualmente essas configurações, elas são fornecidas como referência).

| Tipo | Parâmetro | Valor |

|---|---|---|

| PostgreSQL e Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL e Aurora PostgreSQL | log_disconnections | 1 |

| Grupo de parâmetros de cluster do Aurora MySQL | server_audit_logging | 1 |

| Grupo de parâmetros de cluster do Aurora MySQL | server_audit_events | – Se existir, expanda o valor para incluir CONNECT, QUERY, – Se não existir, adicione-o com o valor CONNECT, QUERY. |

| Grupo de parâmetros de cluster do Aurora MySQL | server_audit_excl_users | Se existir, expanda-o para incluir rdsadmin. |

| Grupo de parâmetros de cluster do Aurora MySQL | server_audit_incl_users | – Se existir com um valor e rdsadmin como parte da inclusão, ele não estará presente em SERVER_AUDIT_EXCL_USER e o valor de inclusão estará vazio. |

Um grupo de opções é necessário para MySQL e MariaDB com as seguintes opções para o MARIADB_AUDIT_PLUGIN (se a opção não existir, adicione-a. Se a opção existir, expanda os valores na opção):

| Nome da opção | Valor |

|---|---|

| SERVER_AUDIT_EVENTS | Se existir, expanda o valor para incluir CONNECT Se não existir, adicione-o com o valor CONNECT. |

| SERVER_AUDIT_EXCL_USER | Se existir, expanda-o para incluir rdsadmin. |

| SERVER_AUDIT_INCL_USERS | Se existir com um valor e rdsadmin fizer parte da inclusão, ele não estará presente em SERVER_AUDIT_EXCL_USER e o valor de inclusão estará vazio. |

Importante

Talvez seja necessário reinicializar suas instâncias para aplicar as alterações.

Se você estiver usando o grupo de parâmetros padrão, será criado um novo grupo de parâmetros que inclui as alterações de parâmetro necessárias com o prefixo defenderfordatabases*.

Se um novo grupo de parâmetros foi criado ou se os parâmetros estáticos foram atualizados, eles não entrarão em vigor até que a instância seja reinicializada.

Observação

Se já existir um grupo de parâmetros, ele será atualizado adequadamente.

O MARIADB_AUDIT_PLUGIN é suportado no MariaDB 10.2 e versões superiores, MySQL 8.0.25 e versões superiores da 8.0, e em todas as versões do MySQL 5.7.

As alterações em MARIADB_AUDIT_PLUGIN para instâncias do MySQL são adicionadas à próxima janela de manutenção.

Conteúdo relacionado

- O que possui suporte na Descoberta de Dados Confidenciais.

- Descobrir dados confidenciais em instâncias de RDS do AWS.