Responder aos alertas do Defender para Resource Manager

Quando você receber um alerta do Microsoft Defender para Resource Manager, recomendamos que investigue e responda ao alerta, conforme descrito abaixo. O Defender para Resource Manager protege aplicativos e credenciais, portanto, mesmo que você esteja familiarizado com o aplicativo ou o usuário que disparou o alerta, é importante verificar a situação que acionou cada alerta.

Contact

- Contate o proprietário do recurso para determinar se o comportamento era esperado ou intencional.

- Se a atividade for esperada, ignore o alerta.

- Se a atividade for inesperada, trate as contas de usuário relacionadas, as assinaturas e as máquinas virtuais como comprometidas e mitigadas, conforme descrito na etapa a seguir.

Investigar alertas do Microsoft Defender para Resource Manager

Os alertas de segurança do Defender para Resource Manager são baseados em ameaças detectadas pelo monitoramento das operações do Azure Resource Manager. O Defender para Nuvem usa fontes de log internas do Azure Resource Manager, bem como o log de Atividades do Azure, um log da plataforma Azure que mostra insights sobre eventos no nível da assinatura.

O Defender para o Resource Manager fornece visibilidade da atividade proveniente de provedores de serviços que não sejam da Microsoft, que delegaram acesso como parte dos alertas do Gerenciador de recursos. Por exemplo, Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access refere-se ao acesso com o Azure Lighthouse ou com Privilégios de administração delegados.

Os alertas que mostram Delegated access também incluem uma descrição personalizada e as etapas de correção.

Saiba mais sobre o Log de Atividades do Azure.

Para investigar alertas de segurança do Defender para Resource Manager:

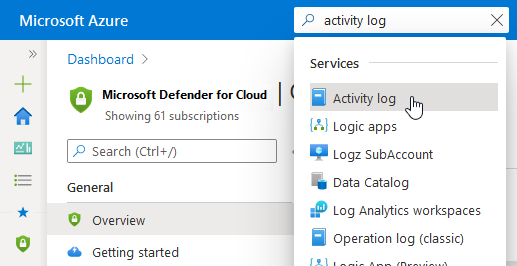

Abra o log de atividades do Azure.

Filtre os eventos para:

- A assinatura mencionada no alerta

- O período de tempo da atividade detectada

- A conta de usuário relacionada (se relevante)

Procure atividades suspeitas.

Dica

Para ter uma experiência de investigação melhor e mais avançada, transmita os logs de atividades do Azure para o Microsoft Sentinel, conforme descrito em Conectar dados do log de atividades do Azure.

Atenuar imediatamente

Corrija contas de usuário comprometidas:

- Se não forem conhecidas, exclua-as, pois podem ter sido criadas por um ator de ameaça

- Se forem conhecidas, altere as credenciais de autenticação

- Use os logs de atividades do Azure para examinar todas as atividades executadas pelo usuário e identificar as que são suspeitas

Corrigir assinaturas comprometidas:

- Remover Runbooks desconhecidos da conta de automação comprometida

- Examine as permissões IAM para a assinatura e remova as permissões para qualquer conta de usuário desconhecida

- Examine todos os recursos do Azure na assinatura e exclua os que não são conhecidos

- Examinar e investigar os alertas de segurança da assinatura no Microsoft Defender para Nuvem

- Use os logs de atividades do Azure para examinar todas as atividades executadas na assinatura e identificar as que são suspeitas

Corrigir as máquinas virtuais comprometidas

- Alterar as senhas de todos os usuários

- Executar uma verificação completa de antimalware no computador

- Refazer a imagem dos computadores de uma fonte sem malware

Próximas etapas

Esta página explicou o processo de resposta a um alerta do Defender para o Resource Manager. Para obter informações relacionadas, confira as seguintes páginas: