Visão geral do Defender para Serviço de Aplicativo para proteger seus aplicativos Web e APIs do Serviço de Aplicativo do Azure

Pré-requisitos

O Defender para Nuvem é integrado de maneira nativa ao Serviço de Aplicativo, eliminando a necessidade de implantação e integração – a integração é transparente.

Para proteger o seu Plano do Serviço de Aplicativo do Azure com o Microsoft Defender para o Serviço de Aplicativo, você precisa de:

Um plano do Serviço de Aplicativo compatível associado aos computadores dedicados.

Proteções aprimoradas do Defender para Nuvem habilitadas em sua assinatura, conforme descrito em Habilitar recursos de segurança aprimorados.

Dica

Opcionalmente, você pode habilitar planos individuais do Microsoft Defender, como o Microsoft Defender para o Serviço de Aplicativo.

O Microsoft Defender para o Serviço de Aplicativo é cobrado conforme mostrado na página de preços. A cobrança é calculada de acordo com o total de instâncias de computação em cada plano.

Os planos do Serviço de Aplicativo compatíveis são:

- Plano de serviço Standard

- Plano de serviço Premium v2

- Plano de serviço Premium v3

- Ambiente do Serviço de Aplicativo v1

- Ambiente do Serviço de Aplicativo v2

- Ambiente do Serviço de Aplicativo v3

Confira a disponibilidade de nuvem do Defender para Serviço de Aplicativo.

Quais são os benefícios do Microsoft Defender para o Serviço de Aplicativo?

O Serviço de Aplicativo do Azure é uma plataforma totalmente gerenciada para criar e hospedar seus aplicativos Web e APIs. Como a plataforma é totalmente gerenciada, você não precisa se preocupar com a infraestrutura. Ele fornece gerenciamento, monitoramento e informações operacionais para atender aos requisitos de desempenho, segurança e conformidade em nível empresarial. Para obter mais informações, confira Serviço de Aplicativo do Azure.

O Microsoft Defender para o Serviço de Aplicativo usa a escala da nuvem para identificar os ataques direcionados a aplicativos em execução no Serviço de Aplicativo. Os invasores investigam aplicativos Web para encontrar e explorar pontos fracos. Antes de serem roteadas para ambientes específicos, as solicitações para aplicativos em execução no Azure passam por vários gateways, onde são inspecionadas e registradas. Esses dados são usados para identificar explorações e invasores e para aprender novos padrões que podem usados posteriormente.

Quando você habilita o Microsoft Defender para o Serviço de Aplicativo, você se beneficia imediatamente dos seguintes serviços oferecidos por esse plano do Microsoft Defender:

Proteger – o Defender para o Serviço de Aplicativo avalia os recursos cobertos pelo seu Plano do Serviço de Aplicativo e gera recomendações de segurança com base nas descobertas. Use as instruções detalhadas nessas recomendações para proteger os recursos do Serviço de Aplicativo.

Detectar – o Defender para o Serviço de Aplicativo detecta inúmeras ameaças nos seus recursos do Serviço de Aplicativo monitorando:

- a instância da VM (máquina virtual) na qual o Serviço de Aplicativo está sendo executado e a interface de gerenciamento dela

- as solicitações e respostas trocadas entre os aplicativos do Serviço de Aplicativo

- as áreas de proteção e VMs subjacentes

- Logs internos do Serviço de Aplicativo – disponíveis graças à visibilidade que o Azure tem como provedor de nuvem

Como uma solução nativa de nuvem, o Defender para o Serviço de Aplicativo pode identificar metodologias de ataque aplicadas a vários destinos. Por exemplo, em um host, seria difícil identificar um ataque distribuído de um pequeno subconjunto de IPs avançando para pontos de extremidade semelhantes em vários hosts.

Os dados de log e a infraestrutura podem contar a história: desde um novo ataque que está ocorrendo na prática até comprometimentos nos computadores dos clientes. Portanto, mesmo que o Microsoft Defender para o Serviço de Aplicativo seja implantado depois que um aplicativo Web tiver sido explorado, ele poderá detectar ataques em andamento.

Quais ameaças o Defender para o Serviço de Aplicativo pode detectar?

Ameaças de táticas MITRE ATT&CK

O Defender para Nuvem monitora diversas ameaças aos seus recursos do Serviço de Aplicativo. Os alertas abrangem quase toda a lista de táticas MITRE ATT&CK, desde pré-ataque até comando e controle.

Ameaças de pré-ataque – o Defender para Nuvem pode detectar a execução de vários tipos de verificações de vulnerabilidade que os invasores costumam usar para investigar a integridade dos aplicativos em busca de pontos fracos.

Ameaças de acesso inicial - A Inteligência contra Ameaças da Microsoft alimenta esses alertas que incluem um disparo quando um endereço IP mal-intencionado conhecido se conecta à interface FTP do Serviço de Aplicativo do Azure.

Ameaças à execução – o Defender para Nuvem pode detectar tentativas de executar comandos de alto privilégio, comandos do Linux em um Serviço de Aplicativo do Windows, comportamento de ataque sem arquivos, ferramentas de mineração de moeda digital e muitas outras atividades suspeitas e mal-intencionadas de execução de código.

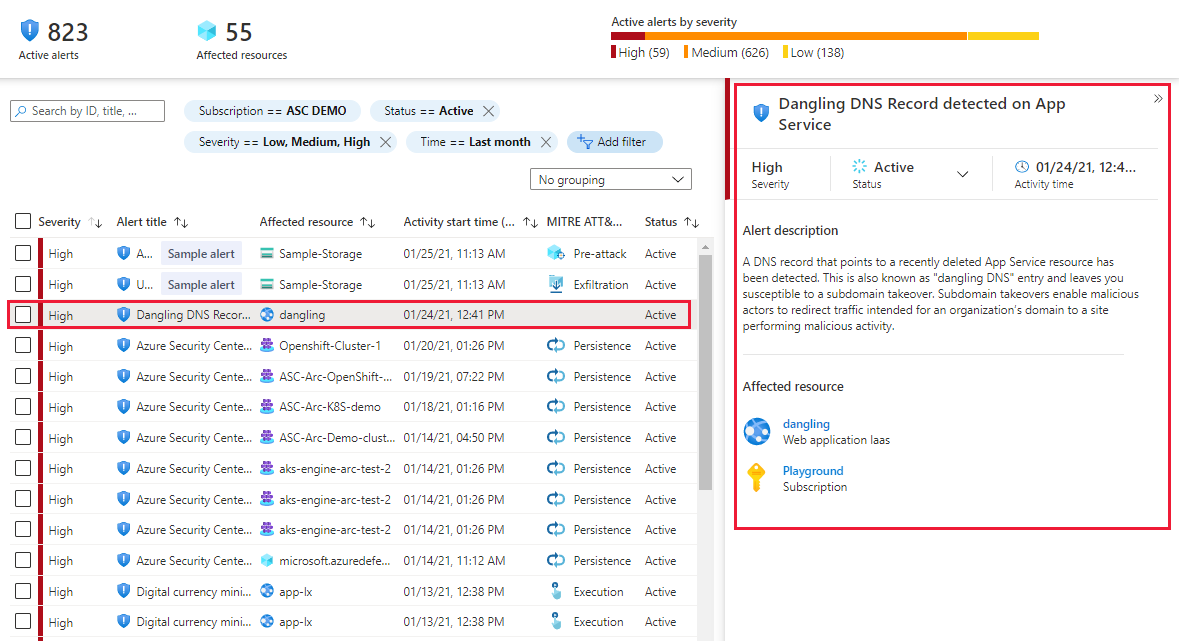

Detecção de DNS pendente

O Defender para o Serviço de Aplicativo também identifica as entradas de DNS restantes em seu registrador DNS quando um site do Serviço de Aplicativo é desativado (elas são conhecidas como entradas de DNS pendente). Quando você remove um site e não remove o domínio personalizado do registrador de DNS, a entrada de DNS aponta para um recurso inexistente e o subdomínio fica vulnerável a uma tomada de controle. O Defender para Nuvem não verifica seu registrador DNS em busca de entradas de DNS pendente existentes; ele alerta você quando um site do Serviço de Aplicativo é desativado e o seu respectivo domínio personalizado (entrada de DNS) não é excluído.

As invasões de subdomínios são uma ameaça comum de gravidade alta para as organizações. Quando um ator da ameaça detecta a entrada de DNS pendente, ele cria o próprio site no endereço de destino. O tráfego pretendido para o domínio da organização é direcionado ao site do ator da ameaça, e ele pode usar esse tráfego para uma ampla gama de atividades mal-intencionadas.

A proteção de DNS pendente estará disponível caso seus domínios sejam gerenciados usando o DNS do Azure ou um registrador de domínios externo. Além disso, ela se aplica ao Serviço de Aplicativo no Windows e no Linux.

Saiba mais sobre o DNS pendente e a ameaça de invasão de subdomínio em Impedir entradas de DNS pendente e evitar invasão de subdomínio.

Para obter uma lista completa dos alertas do Serviço de Aplicativo, confira a Tabela de referência de alertas.

Observação

O Defender para Nuvem poderá não disparar alertas de DNS pendente se seu domínio personalizado não apontar diretamente para um recurso do Serviço de Aplicativo ou se o Defender para Nuvem não tiver monitorado o tráfego para seu site desde que a proteção de DNS pendente foi habilitada (porque não haverá logs para ajudar a identificar o domínio personalizado).

Próximas etapas

Neste artigo, você aprendeu sobre o Microsoft Defender para o Serviço de Aplicativo.

Para obter material relacionado, consulte os seguintes artigos:

- Para exportar seus alertas para o Microsoft Sentinel, qualquer SIEM de parceiros ou qualquer outra ferramenta externa, siga as instruções em Transmitir alertas para soluções de monitoramento.

- Para obter uma lista dos alertas do Microsoft Defender para o Serviço de Aplicativo, confira a Tabela de referência de alertas.

- Para saber mais sobre os planos do Serviço de Aplicativo, confira Planos do Serviço de Aplicativo.