Esquemas de alertas

O Defender para Nuvem fornece alertas que ajudam você a identificar, entender e responder às ameaças de segurança. Os alertas são gerados quando o Defender para Nuvem detecta atividades suspeitas ou um problema relacionado à segurança no seu ambiente. Você pode ver esses alertas no portal do Defender para Nuvem ou exportá-los para ferramentas externas para análise e resposta adicionais.

É possível ver os alertas de segurança no Microsoft Defender para Nuvem nas páginas do painel de visão geral, alertas, integridade do recurso ou no painel de proteção de cargas de trabalho, bem como em ferramentas externas, como:

- Microsoft Sentinel: SIEM da Microsoft nativo de nuvem. O Conector do Sentinel recebe alertas do Microsoft Defender para Nuvem e os envia ao workspace do Log Analytics para o Microsoft Sentinel.

- SIEMs de terceiros - enviam dados para Hubs de Eventos do Azure. Em seguida, integre seus dados do Hub de Eventos a um SIEM de terceiros. Saiba mais em Transmitir alertas para uma solução SIEM, SOAR ou Gerenciamento de Serviços de TI.

- A API REST - se você estiver usando a API REST para acessar alertas, consulte a documentação online da API de Alertas.

Se você estiver usando métodos programáticos para consumir os alertas, precisará do esquema correto para encontrar os campos relevantes para você. Além disso, se estiver exportando para um Hubs de Eventos ou tentando disparar a Automação do Fluxo de Trabalho com conectores HTTP genéricos, você deve usar os esquemas para analisar adequadamente os objetos JSON.

Importante

Como o esquema é diferente para cada um desses cenários, certifique-se de selecionar a guia relevante.

Os esquemas

- Microsoft Sentinel

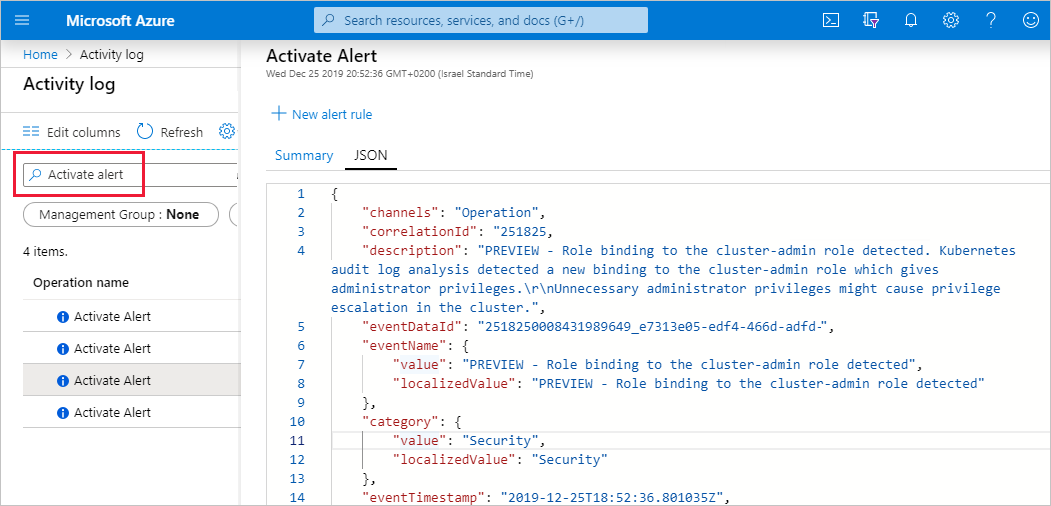

- Log de atividades do Azure

- Automação do fluxo de trabalho

- Exportação contínua

- API do Graph

O Conector do Sentinel recebe alertas do Microsoft Defender para Nuvem e os envia ao workspace do Log Analytics para o Microsoft Sentinel.

Para criar um caso ou incidente do Microsoft Sentinel usando os alertas do Defender para Nuvem, você precisa do esquema para esses alertas mostrados.

Saiba mais na Documentação do Microsoft Sentinel.

O modelo de dados do esquema

| Campo | Descrição |

|---|---|

| AlertName | Nome de exibição do alerta |

| AlertType | identificador de alerta único |

| ConfidenceLevel | (Opcional) O nível de confiança deste alerta (Alto/Baixo) |

| ConfidenceScore | (Opcional) Indicador numérico de confiança do alerta de segurança |

| Descrição | Texto de descrição do alerta |

| DisplayName | O nome de exibição do alerta |

| EndTime | A hora de término do efeito do alerta (a hora do último evento contribuindo para o alerta) |

| Entidades | Uma lista de entidades relacionadas ao alerta. Essa lista pode conter uma mistura de entidades de tipos diferentes |

| ExtendedLinks | (Opcional) Um recipiente para todos os links relacionados ao alerta. Este recipiente pode conter uma mistura de links para diversos tipos |

| ExtendedProperties | Um conjunto de campos extras, que são relevantes para o alerta |

| IsIncident | Determina se o alerta é um incidente ou um alerta regular. Um incidente é um alerta de segurança que agrega vários alertas em um incidente de segurança |

| ProcessingEndTime | Carimbo de data/hora UTC em que o alerta foi criado |

| ProductComponentName | (Opcional) O nome de um componente dentro do produto, que gerou o alerta. |

| ProductName | constante ('Central de Segurança do Azure') |

| ProviderName | unused |

| RemediationSteps | Itens de ação manual a serem executados para remediar a ameaça à segurança |

| ResourceId | Identificador completo do recurso afetado |

| Gravidade | A gravidade do alerta (Alta/Média/Baixa/Informativa) |

| SourceComputerId | um GUID exclusivo para o servidor afetado (se o alerta for gerado no servidor) |

| SourceSystem | unused |

| StartTime | A hora de início do efeito do alerta (a hora do primeiro evento que contribuiu para o alerta) |

| SystemAlertId | Identificador único desta instância de alerta de segurança |

| TenantId | o identificador do locatário pai do Microsoft Entra ID da assinatura na qual o recurso verificado reside |

| TimeGenerated | Carimbo de data/hora UTC em que a avaliação ocorreu (tempo de verificação da Central de Segurança) (idêntico ao DiscoveredTimeUTC) |

| Tipo | constante ('SecurityAlert') |

| VendorName | O nome do fornecedor que forneceu o alerta (por exemplo, "Microsoft") |

| VendorOriginalId | unused |

| WorkspaceResourceGroup | caso o alerta seja gerado em uma máquina virtual (VM), servidor, conjunto de dimensionamento de máquinas virtuais ou instância do Serviço de Aplicativo que relate a um workspace, contém o nome do grupo de recursos do workspace |

| WorkspaceSubscriptionId | caso o alerta seja gerado em uma VM, servidor, conjunto de dimensionamento de máquinas virtuais ou instância do Serviço de Aplicativo que relate a um workspace, contém a subscriptionId desse workspace |

Artigos relacionados

- Workspace do Log Analytics - O Azure Monitor armazena dados de log em um workspace do Log Analytics, um contêiner que inclui informações de configuração e dados

- Microsoft Sentinel: SIEM da Microsoft nativo de nuvem

- Hubs de Eventos do Azure - serviço de ingestão de dados totalmente gerenciado e em tempo real da Microsoft