Avaliações de vulnerabilidade para registro externo do Docker Hub como com o Gerenciamento de Vulnerabilidades do Microsoft Defender

Um aspecto importante da solução de segurança do Defender para contêineres é o fornecimento da avaliação de vulnerabilidade de imagem de contêiner em todo o seu ciclo de vida, desde o desenvolvimento do código até a implantação na nuvem.

Para atingir esse objetivo, é necessária uma cobertura abrangente para todos os estágios do ciclo de vida da imagem de contêiner, incluindo imagens de contêiner de registros externos. O Docker Hub, amplamente usado por organizações, pequenas e médias empresas e pela comunidade de software livre, é compatível com esse recurso. Os clientes que usam o Docker Hub podem usar o Defender para contêineres para descoberta de inventário, avaliação de postura de segurança e avaliação de vulnerabilidade, aproveitando os mesmos recursos de segurança disponíveis para registros nativos de nuvem, como ACR, ECR e GCR.

Funcionalidade

Inventário – Identifique e liste todas as imagens de contêiner disponíveis na organização do Docker Hub

Avaliação de vulnerabilidade – Verifique regularmente a conta da organização do Docker Hub em relação a imagens de contêiner compatíveis, identifique vulnerabilidades e forneça recomendações resolução de problemas.

Pré-requisitos

Para usar o Microsoft Defender para contêineres com suas contas organizacionais do Docker Hub, é necessário uma conta de organização do Docker Hub e permissão de administrador para gerenciar usuários. Para obter mais informações, consulte Como configurar o Docker Hub como um registro externo

Habilite o Microsoft Defender para contêineres ou Defender para CSPM para pelo menos uma assinatura no Microsoft Defender para Nuvem

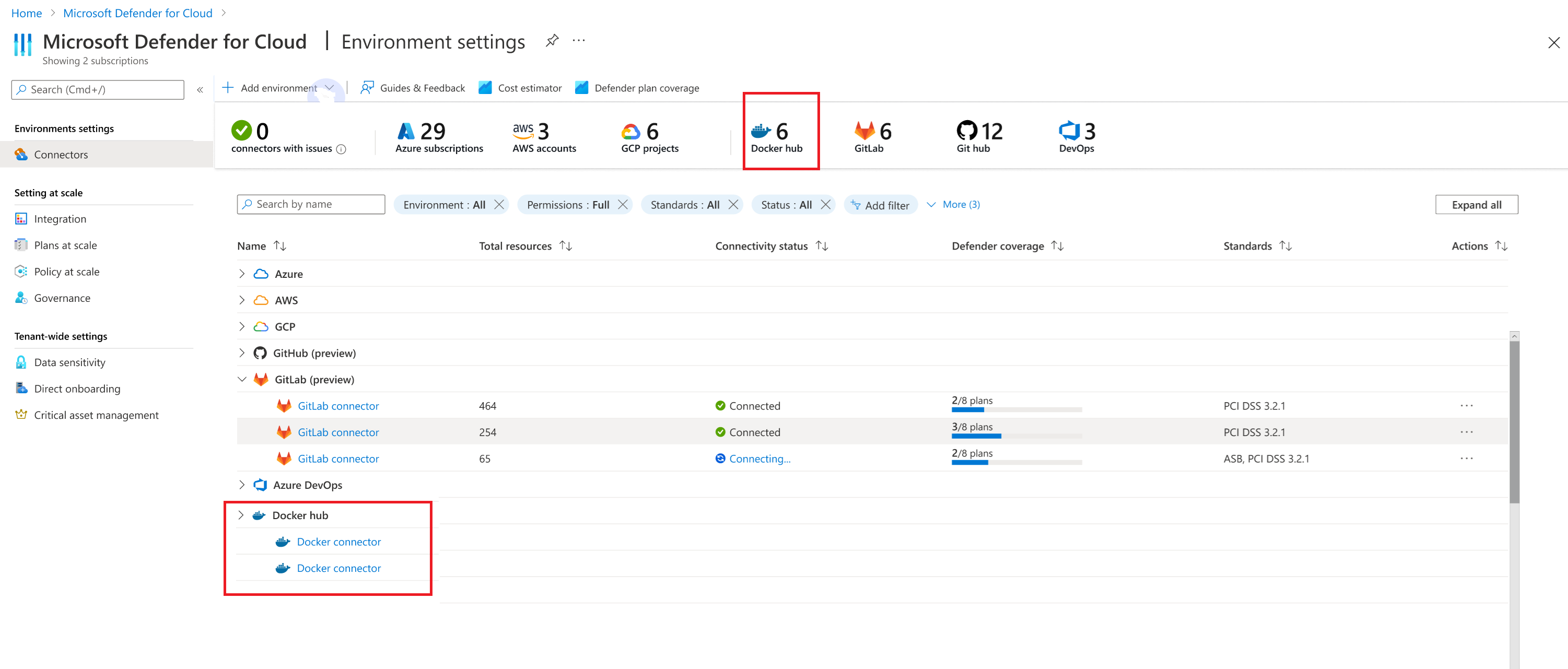

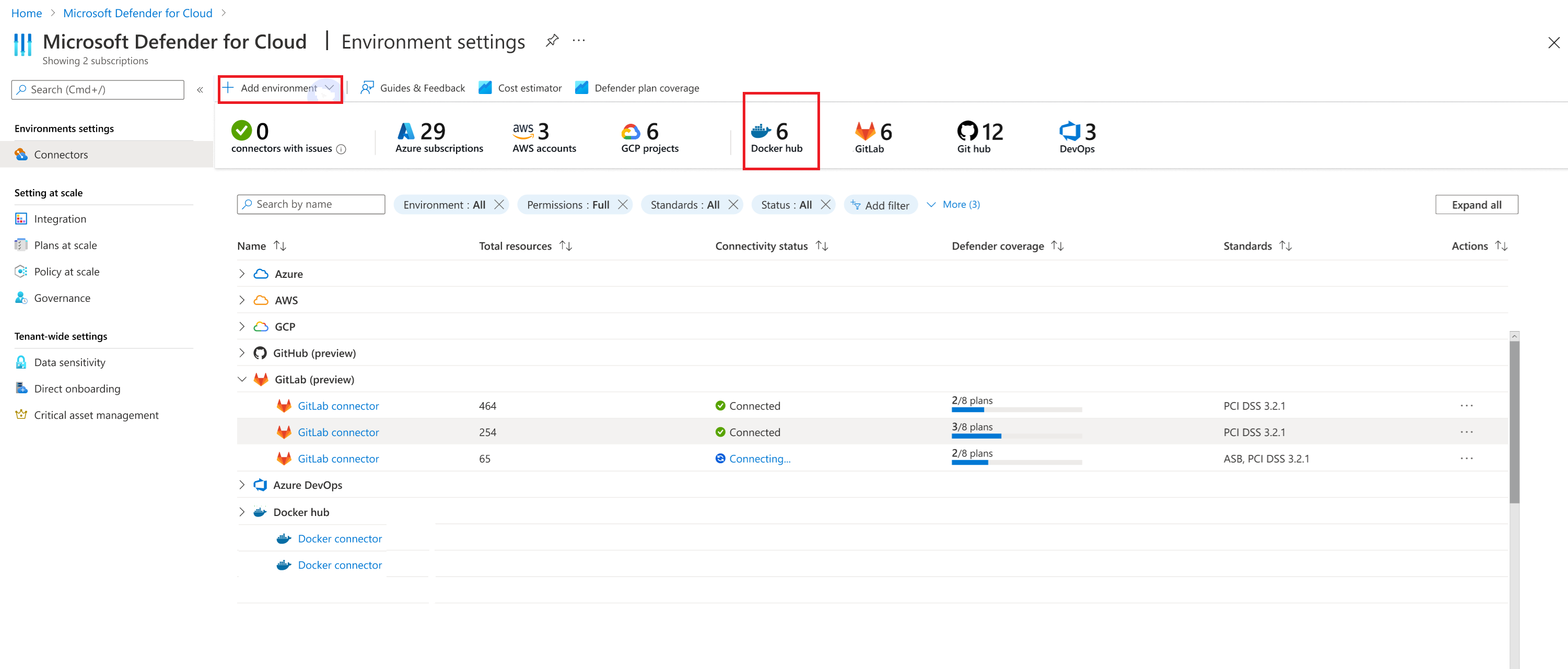

Integração do ambiente do Docker Hub

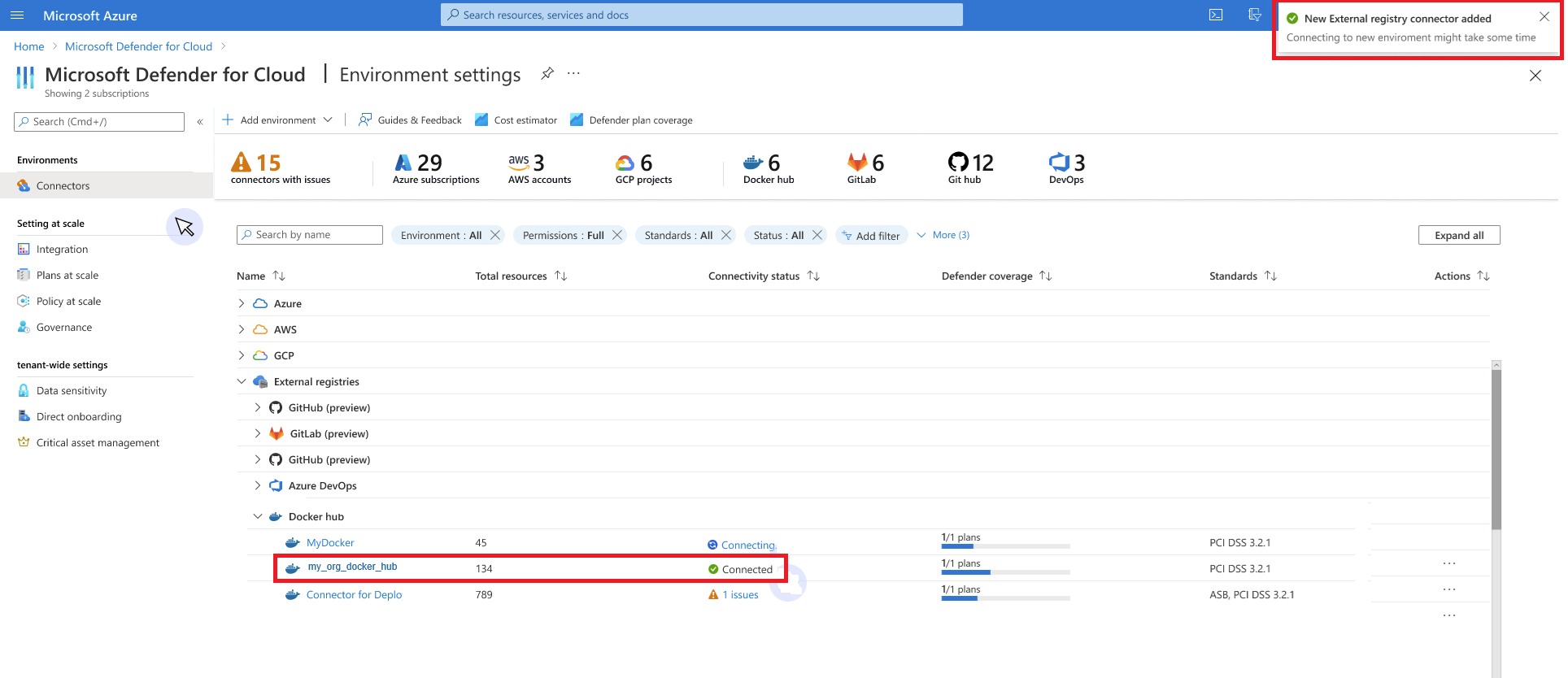

Indivíduos que têm privilégios de administrador de segurança no Microsoft Defender para Nuvem podem adicionar um novo ambiente do Docker Hub, contanto que tenham as permissões necessárias na página "Configurações do Ambiente".

Cada ambiente corresponde a uma organização diferente do Docker Hub. A interface de integração para adicionar um novo registro externo permite que o usuário determine o tipo de registro de contêiner como um novo ambiente classificado como "Docker Hub".

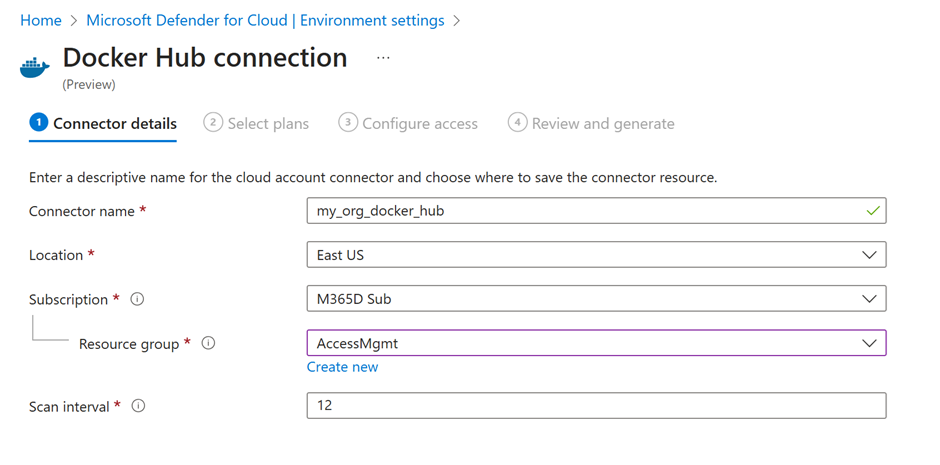

O assistente de ambiente auxilia no processo de integração:

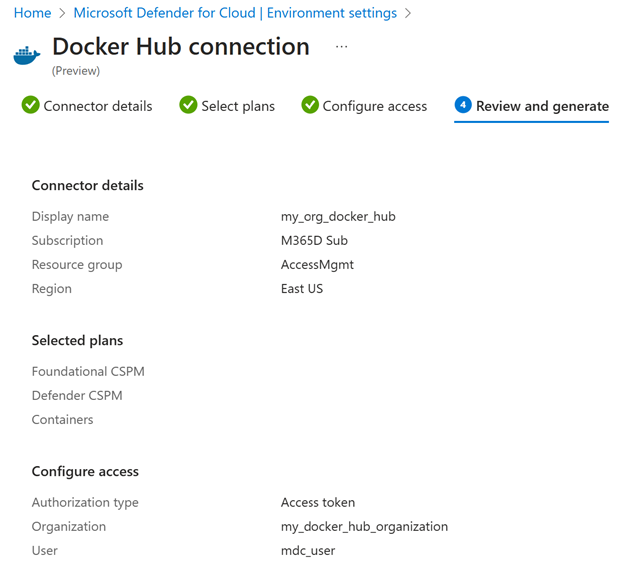

Detalhes sobre o conector

Nome do conector: especifique um nome de conector exclusivo.

Local: especifique a localização geográfica em que o Defender para Nuvem armazena os dados associados a esse conector.

Assinatura: a assinatura de hospedagem que define o escopo do RBAC e a entidade de cobrança para o ambiente do Docker Hub.

Grupo de recursos: para fins de RBAC

Observação

Somente uma assinatura pode ser vinculada a uma instância de ambiente do Docker Hub. No entanto, as imagens de contêiner dessa instância podem ser implantadas em vários ambientes protegidos pelo Defender para Nuvem, fora dos limites da assinatura associada.

Intervalos de verificação: selecione um intervalo para verificar o registro de contêiner em busca de vulnerabilidades.

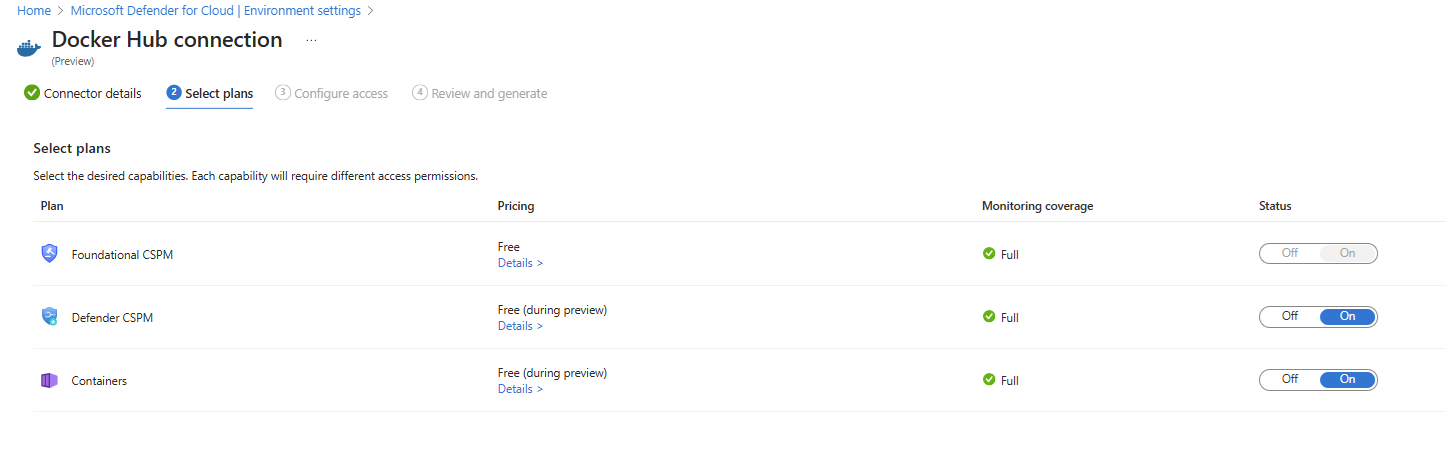

Selecionar planos

Existem vários planos para esses tipos de ambientes:

GPSN fundamental: plano básico disponível para todos os clientes, fornece apenas recursos de inventário.

Contêineres: oferece recursos de inventário e avaliação de vulnerabilidade.

GPSN do Defender: oferece recursos de inventário e avaliação de vulnerabilidade, além de recursos extras, como análise de caminho de ataque e mapeamento de código para nuvem

Para obter informações sobre preços dos planos, consulte Preços do Microsoft Defender para Nuvem.

Verifique se os planos de ambiente do Docker Hub estão sincronizados com os planos do ambiente de nuvem e compartilhe a mesma assinatura para maximizar a cobertura.

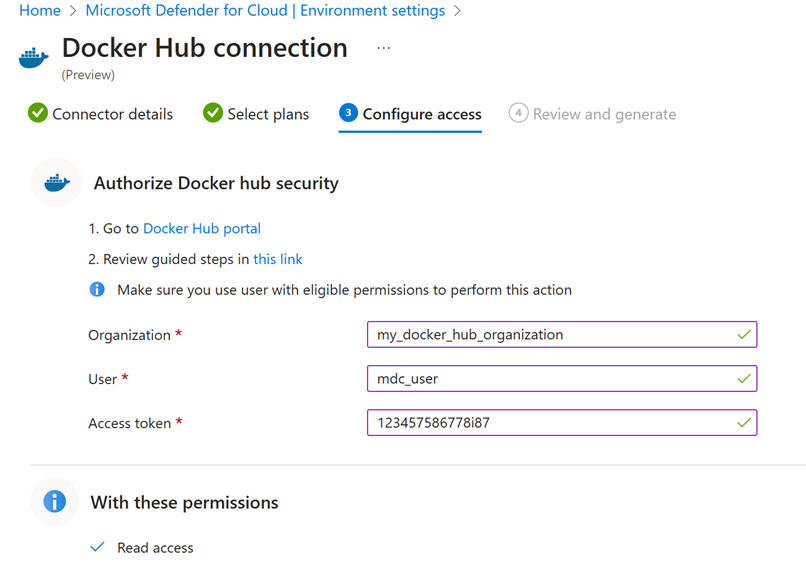

Configurar acesso

Para manter uma conexão contínua e segura entre o Defender para Nuvem e sua organização do Docker Hub, verifique se você tem um usuário dedicado com um endereço de email da organização. Cada conector do Docker Hub corresponde a uma organização do Docker Hub. Portanto, integre um conector de ambiente separado do Docker Hub no Defender para Nuvem para cada organização do Docker Hub que você gerencia para obter a cobertura de segurança ideal para sua cadeia de fornecimento de software de contêiner.

Siga as etapas em Como configurar o Docker Hub como um registro externo para preparar sua conta da organização do Docker Hub para integração.

Forneça esses parâmetros do usuário do Docker Hub para estabelecer uma conexão.

Organização: nome da organização do Docker Hub

Usuário: nome de usuário atribuído ao Docker Hub

Token de acesso: token de acesso somente leitura do usuário do Docker Hub

Examinar e gerar

Examine todos os detalhes do conector configurado antes da finalizar a integração.

Validar a conectividade

Verifique se a conexão foi bem-sucedida e exibe "Conectado" na tela de configurações do ambiente.

Validar funcionalidades dos recursos

O Docker Hub inicia a verificação do registro de contêiner dentro de uma hora após a integração:

Inventário – Certifique-se de que o conector do Docker Hub e seu status de segurança apareçam na exibição Inventário.

Avaliação de vulnerabilidade – Certifique-se de receber a recomendação "(Versão prévia) As imagens de contêiner no registro do Docker Hub devem ter as descobertas de vulnerabilidade resolvidas" para resolver problemas de segurança em suas imagens de contêiner do Docker Hub.